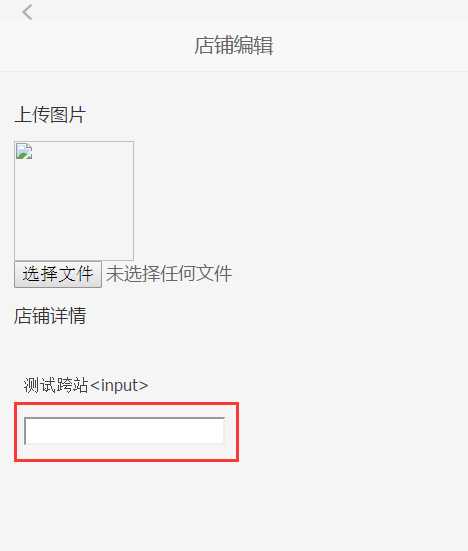

测试目标字段:页面下方的红色框位置。

由于编辑状态是编辑器,所以有可能出现跨站!

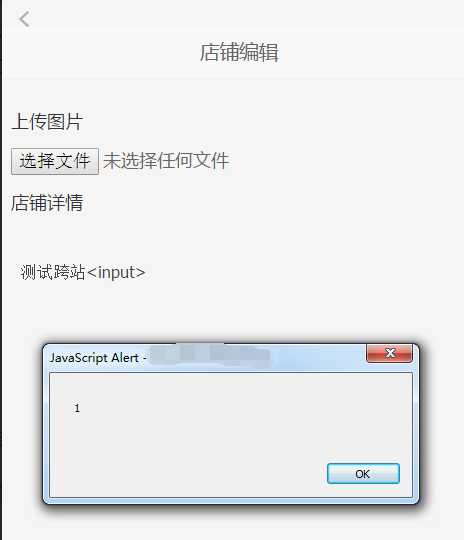

我插了个input然而并没有当代码执行

可能有些测试人员就认为被过滤掉了,因为尝试了各种尖括号、js事件、转义、编码等,都是原样输出,估计不少人放弃了……

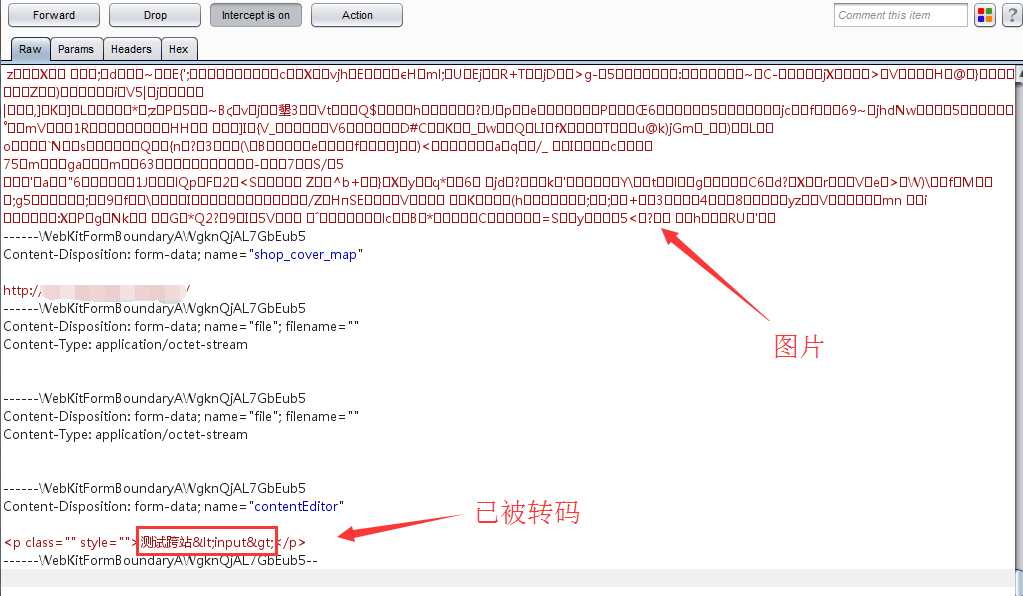

我抓了下包看看

发现,无论输入什么,都被自动加在段落标签<p>内!!所以你无论你写什么,程序都是当文本执行,那怎么办呢?

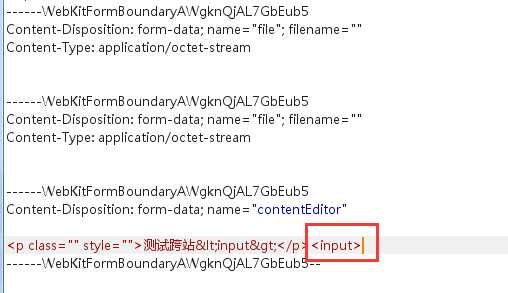

下一步,就想如何跳出这个<p>标签了,输入闭合是没什么卵用了,因为只当文本执行。

重点:既然抓包看到了,就直接试试抓包跳过<p>标签!

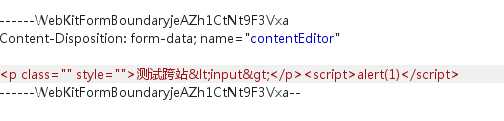

提交数据包看看回显如何!

成功将输入当代码执行

有人问为毛你测跨站用input的,(个人习惯)我只是比较懒,懒得打那么多字,换一下也没差,都是成功将用户输入当做代码执行!

希望给各位大佬提供了新思路~~

有任何错误,欢迎指出,互相学习,谢谢收看!