标签:ges 服务 span 接下来 连接 分享 网络 配置 outside

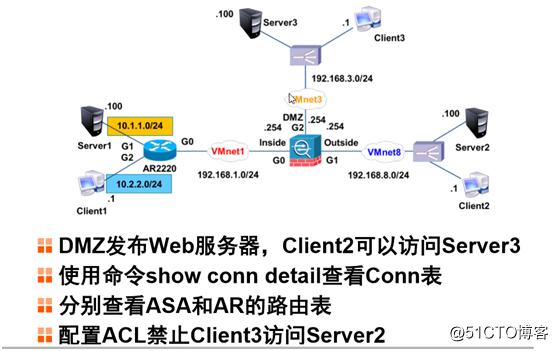

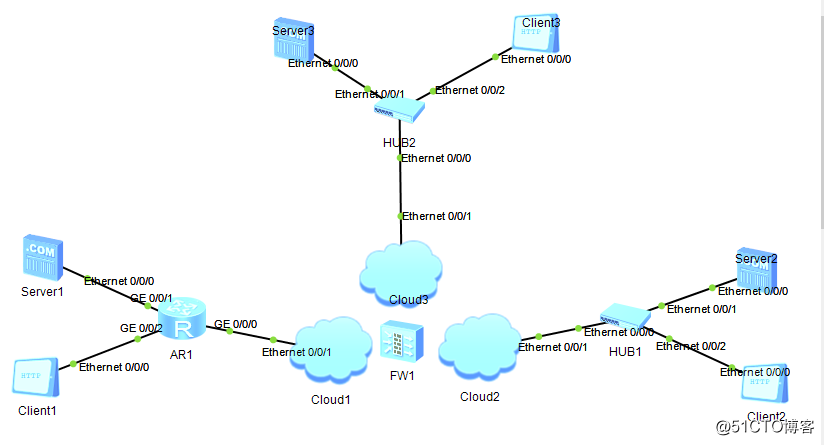

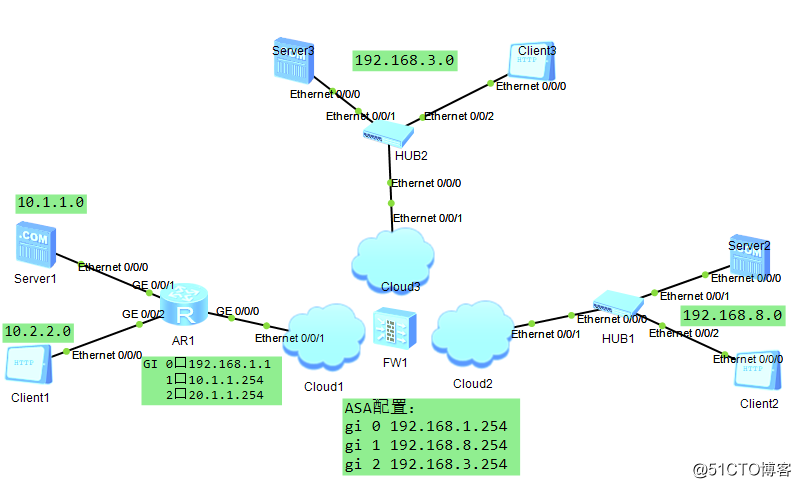

实验拓扑以及要求如下:

步骤:

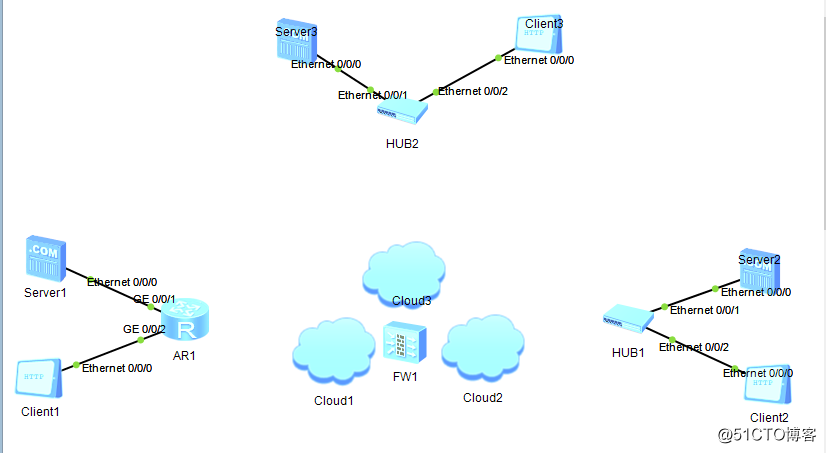

首先用模拟器搭配下图,因为没有配置云,所以无法连线,但是我把接口留出来了

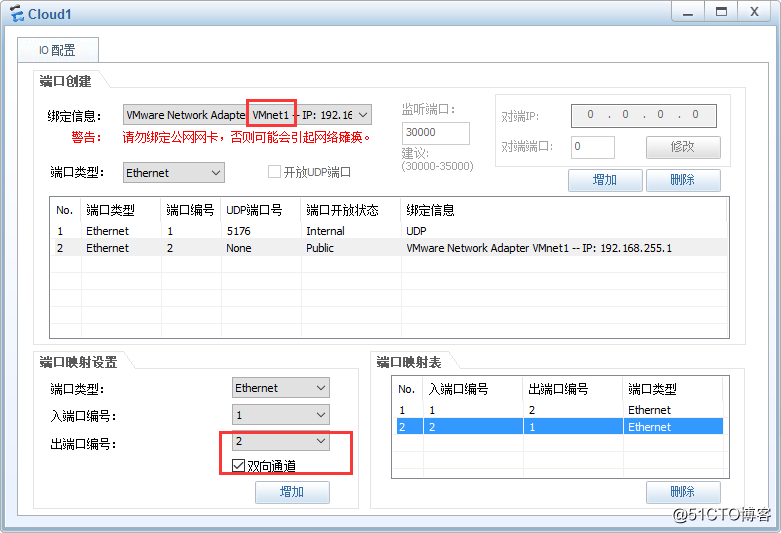

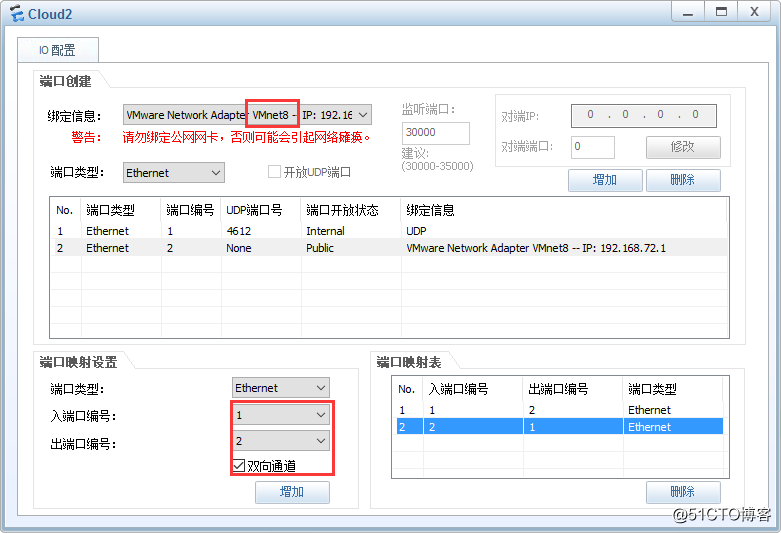

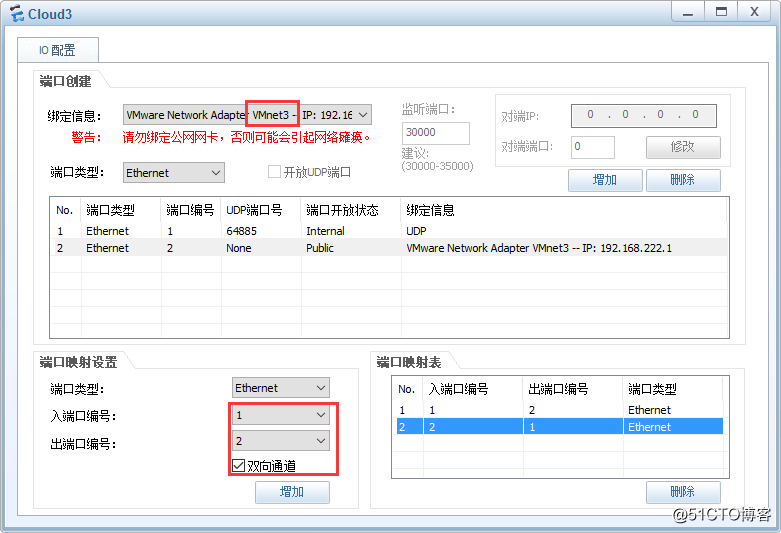

配置云,完成实验拓扑

配置完三朵云之后云上就会有Ethernet接口,把线连上

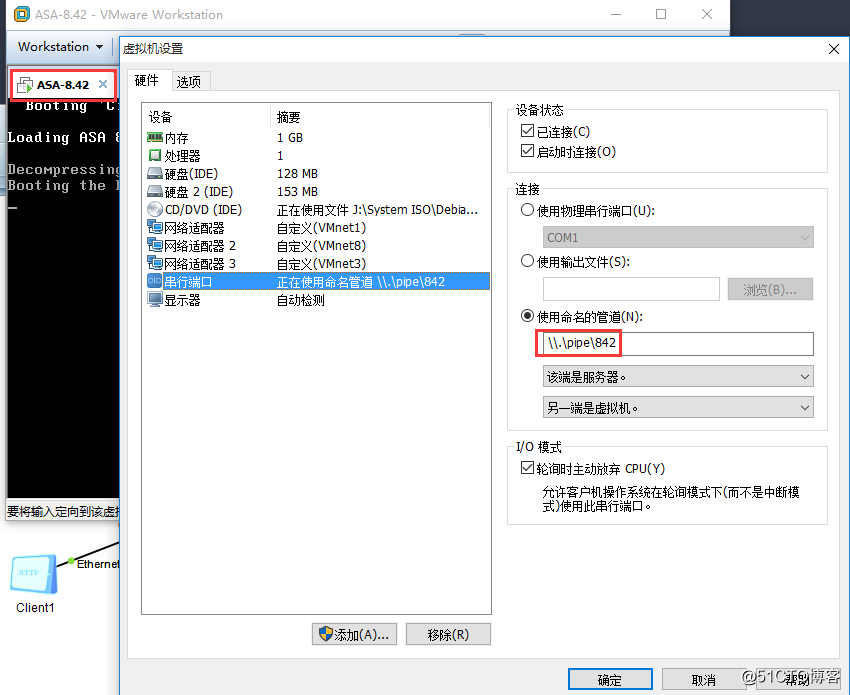

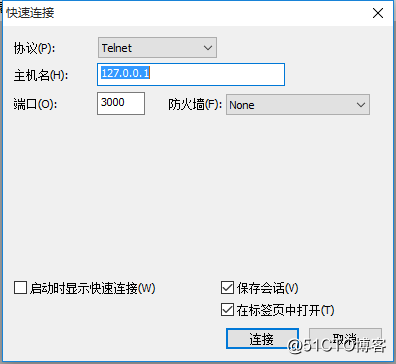

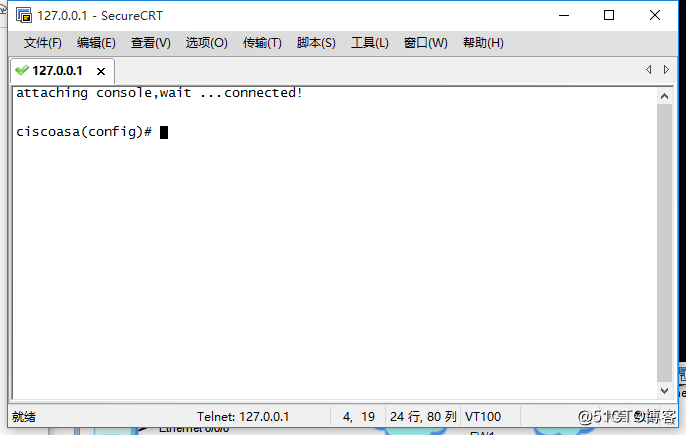

使用CRT连接防火墙

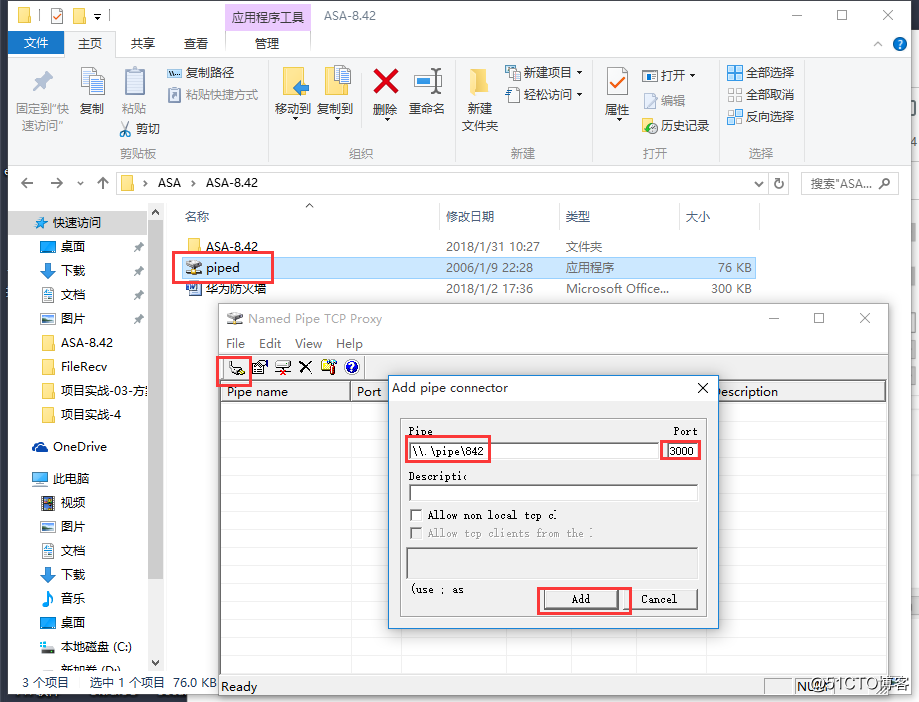

打开ASA虚拟机-设置-串行端口-复制管道名称

完成以上步骤,即可用CRT连接登录防火墙配置

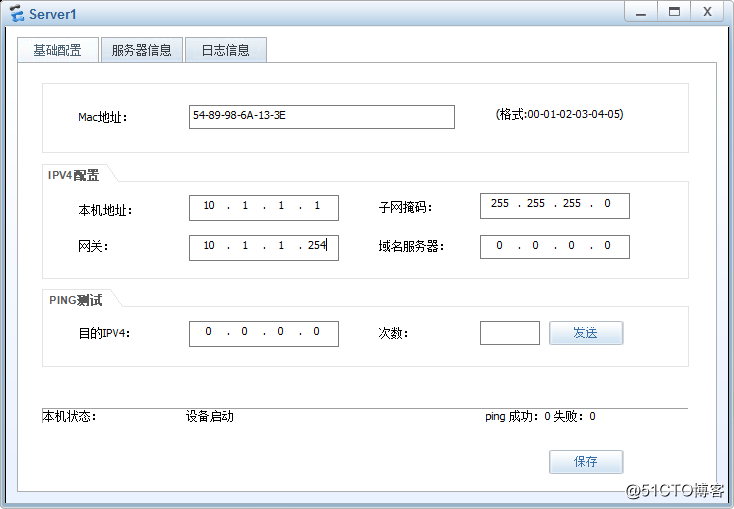

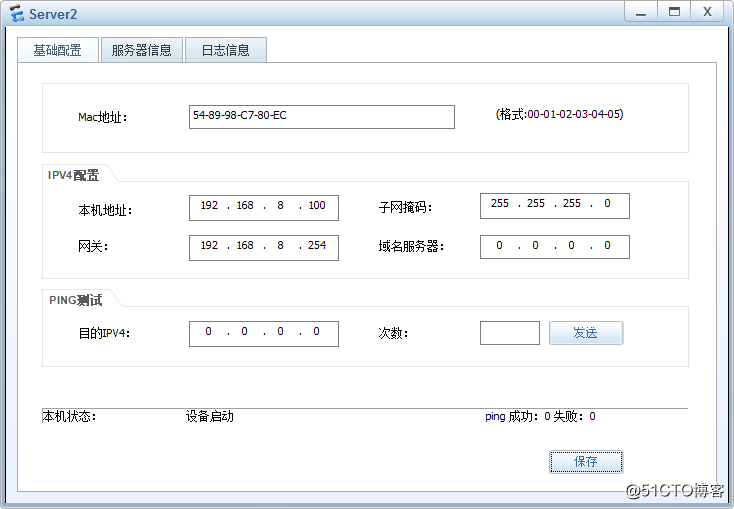

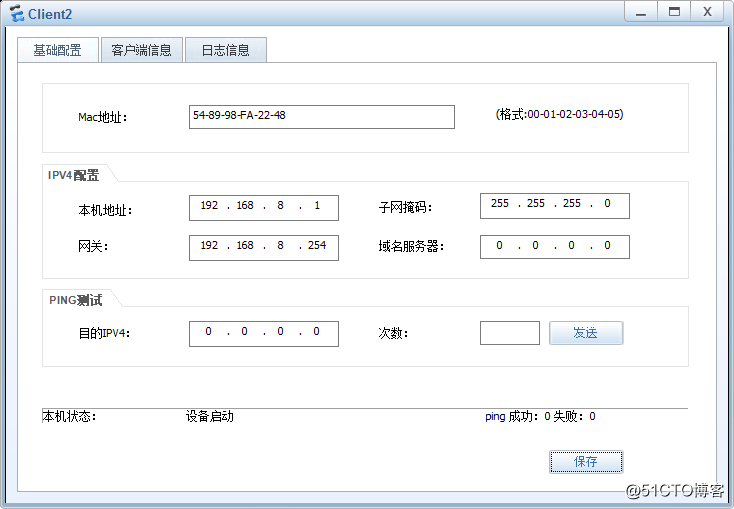

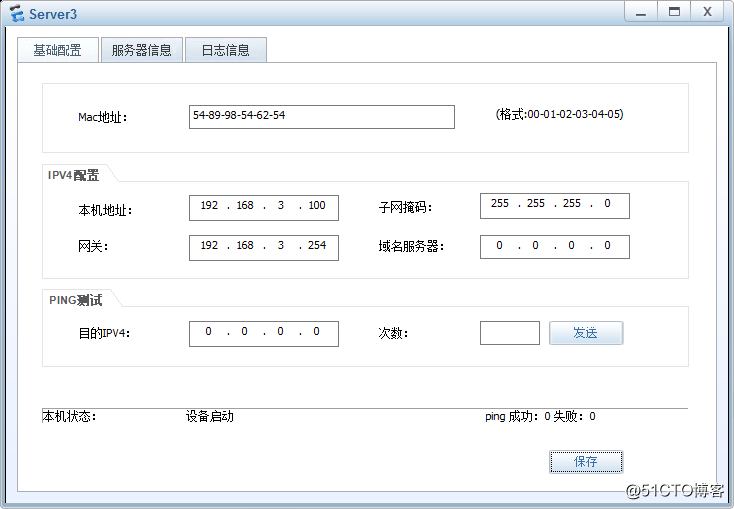

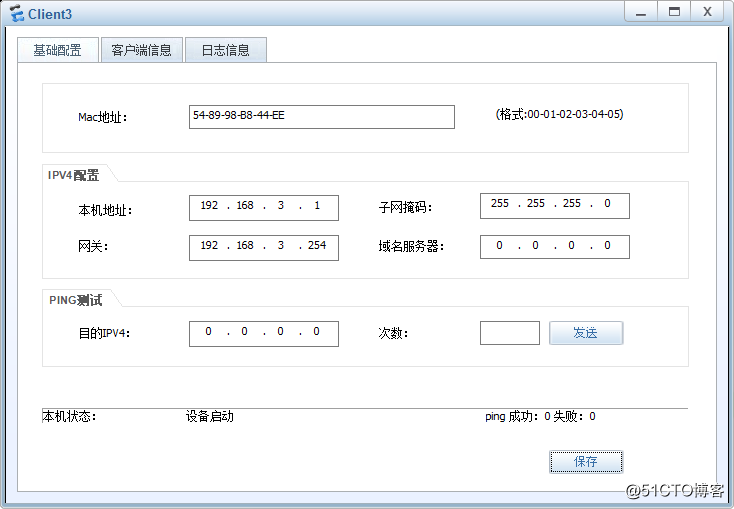

配置终端设备IP-网关

server1:

终端设备配置完成。

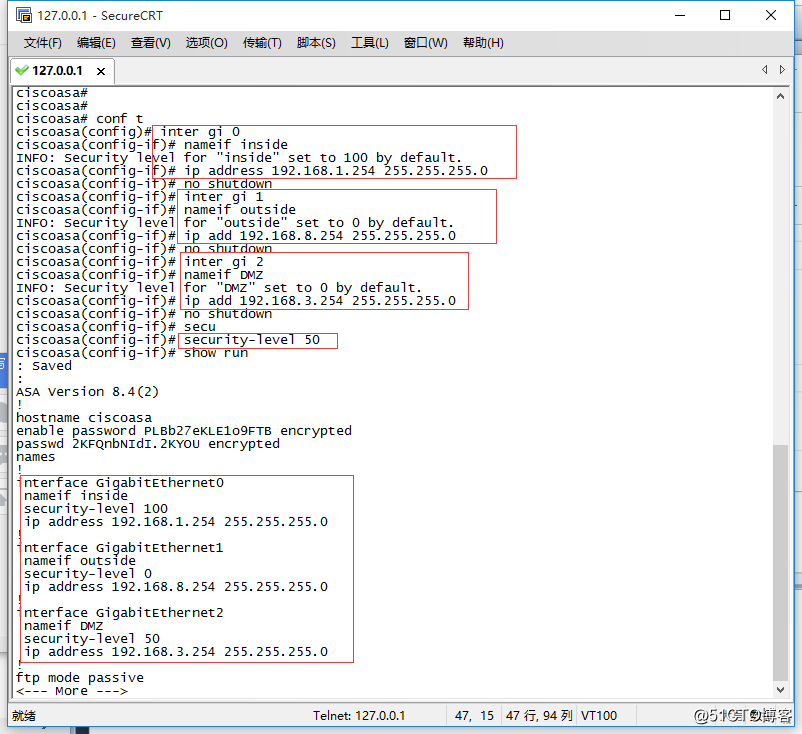

接下来在ASA上配置inside,outside,DMZ

gi 0口配置inside,优先级100(默认)

gi 1口配置outside,优先级0(默认)

gi 2口配置DMZ,优先级50(手动配置-位于上面两个参数中间)

此时配置好了之后可以用DMZ去访问outside,默认的高安全级别可以访问低安全级别;

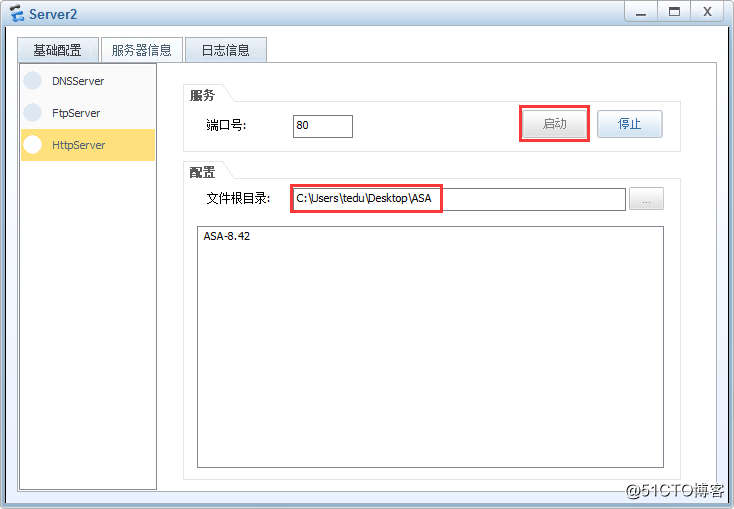

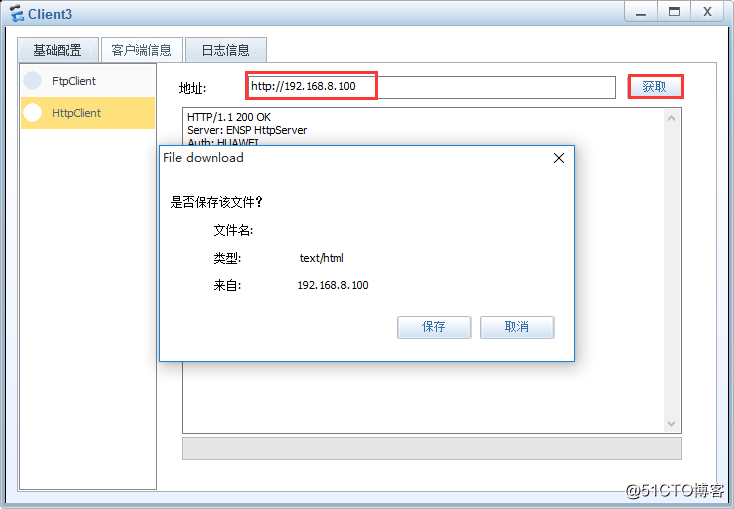

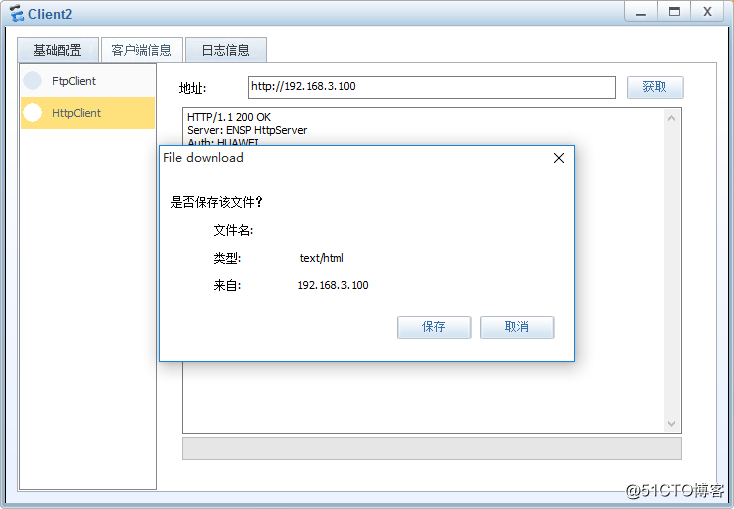

用server2发布HTTP服务,用client3访问

实验目的一:让client2可以访问server3

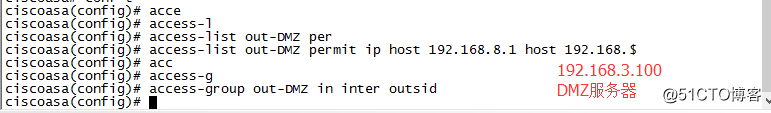

配置ACL允许入站连接

ciscoasa(config)# access-list out-DMZ permit ip host 192.168.8.1 host 192.168.3.100 其中包含组名目标源地址

ciscoasa(config)# access-group out-DMZ in inter outsid 这条命令用在outside上

验证:

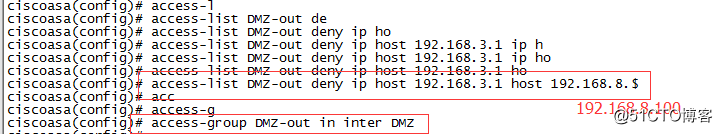

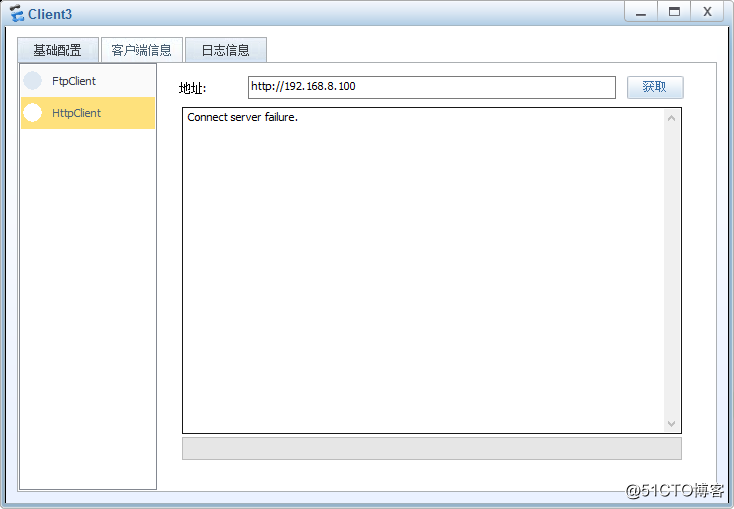

实验目的二:禁止 client3访问server2

验证:

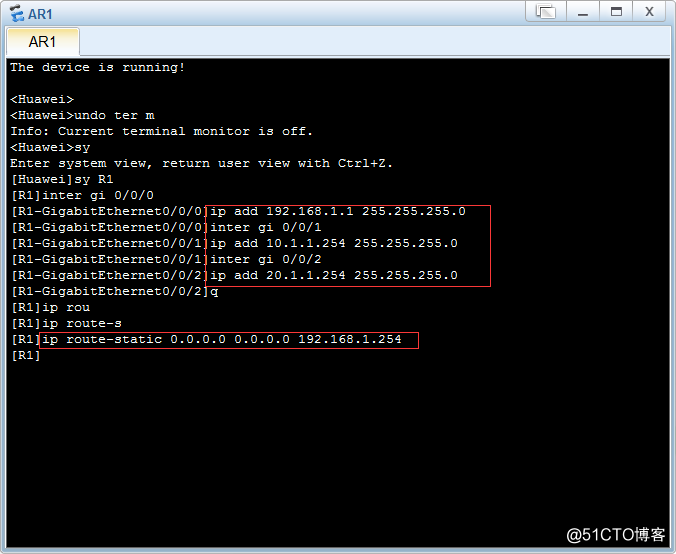

然后配置R1,使得client1和server1与外部网络互通;

配置R1三个接口的IP,静态默认路由

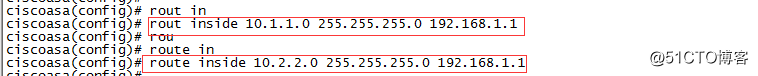

在ASA上配置route:

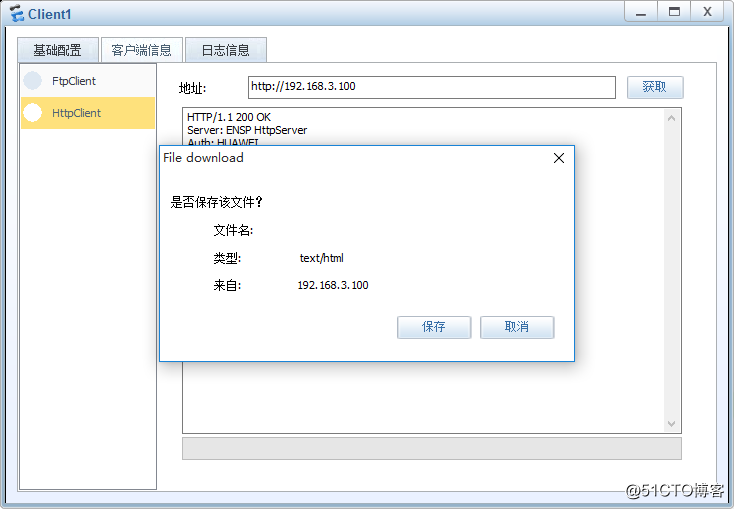

验证一下:因为inside的安全级别是最高的,默认可以访问其他两个,

接下来让outside和DMZ可以访问inside

ciscoasa(config)# access-list ICMP permit icmp any any 允许所有流量通过

ciscoasa(config)# access-group ICMP in inter outside 应用在outside

ciscoasa(config)# access-group ICMP in inter DMZ 应用在inside

测试:

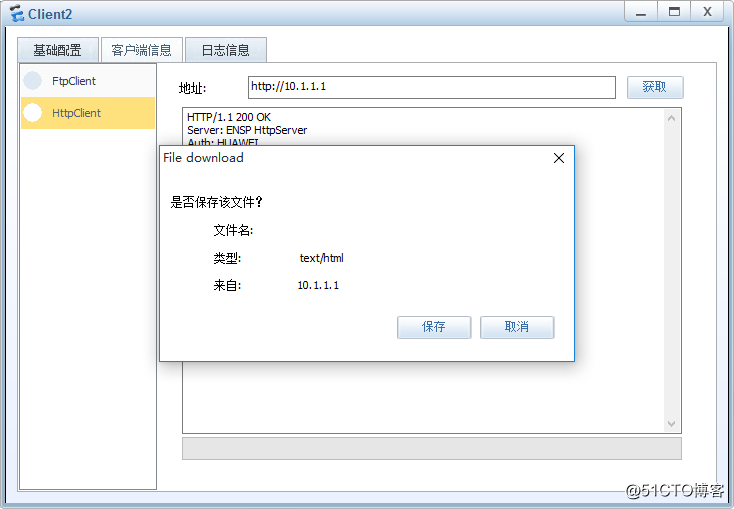

client2 访问server1

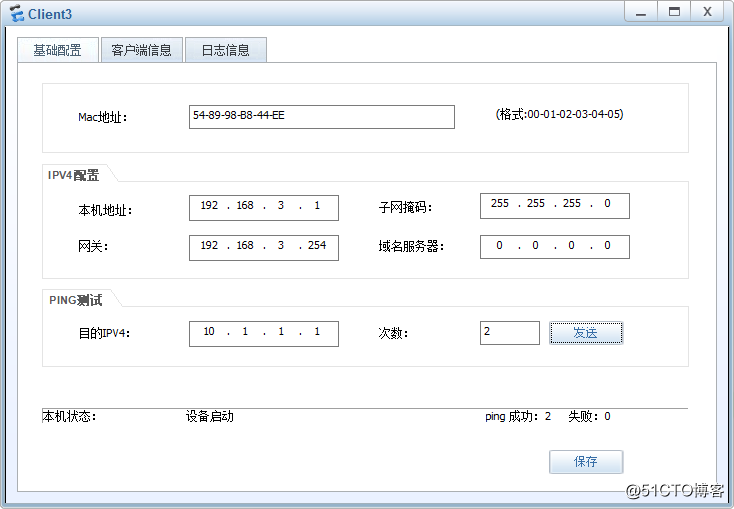

client3 ping server1:

做完之后的拓扑:

标签:ges 服务 span 接下来 连接 分享 网络 配置 outside

原文地址:http://blog.51cto.com/13569390/2067477