标签:src nat tcp sid 图片 成功 网关 access 基础

asa 动态地址的转化,以及端口的映射

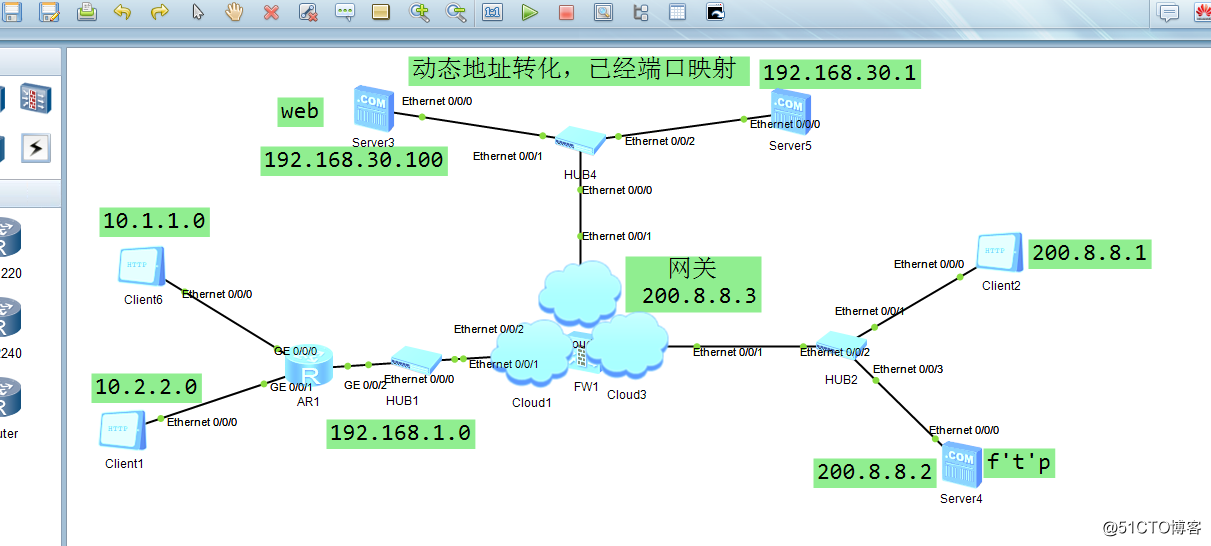

实验拓扑图

4. 实验目的 : 1. 将内网 10.1.1.0 ,10.2.2.0 网段 通过pat转换 能够访问外网 ftp服务器

2. 将内网dmaz区的web,ftp分别做映射,使从外网可以访问进去

3.配置 ssh 远程登录 asa

5. 配置思路 : 首先规划外网的ip 地址, 分别给外网各个终端配置ip地址,其次配置 acl,端口映射,以及ssh

# 操作步骤 :

建立在昨天的试验基础之上 :

# 规划 外网ip地址,

可用ip地址为: 200.8.8.1————6

网关 : 200.8.8.3 子网掩码 : 255.255.255.248

server4-ftp : 200.8.8.2 子网掩码 :255.255.255.248

client 2 : 200.8.8.1 子网掩码 : 255.255.255.248 //因为是一个29位的掩码 255.255.255.111111000 转化为二进制为 : 255.255.255.248

# 内网的ip地址和昨天一样

#dmaz 区

web服务器地址 : 192.168.30. 100 子网掩码 : 255.255.255.0

gateway : 192.168.30.254

ftp 服务器地址 :192.168.30.1 子网掩码 : 255.255.255.0

gateway : 192.168.30.254

# 内网inside区域 :

client 6 :10.1.1.1 子网掩码 :255.255.255.0

gateway : 10.1.1.254

# client1 :10.2.2.1 子网掩码 : 255.255.255.0

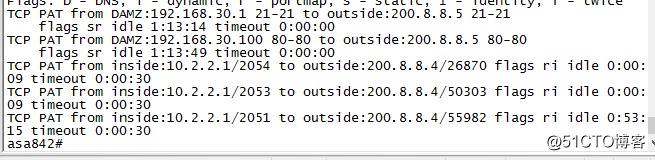

#配置pat,将内网10.1.1.0 , 10.2.2.0 网段分别通过地址转换出去上网

# object network inside

subnet 10.1.1.0 255.255.255.0

nat (inside,outside) dynamic 200.8.8.4

验证与测试:如下图所示 :

以上实验说明测试成功

# 配置端口映射,将内网dmaz区的web,ftp分别做映射,使从外网可以访问进去

# object network ob- out //定义外网

host 200.8.8.5

object network dmaz01

host 192.168.30. 100

nat (damz , outside) static ob-out service tcp 80 80

object network dmaz02

host 192.168.30.1

nat (damz,outside) static ob-out service tcp 21 21

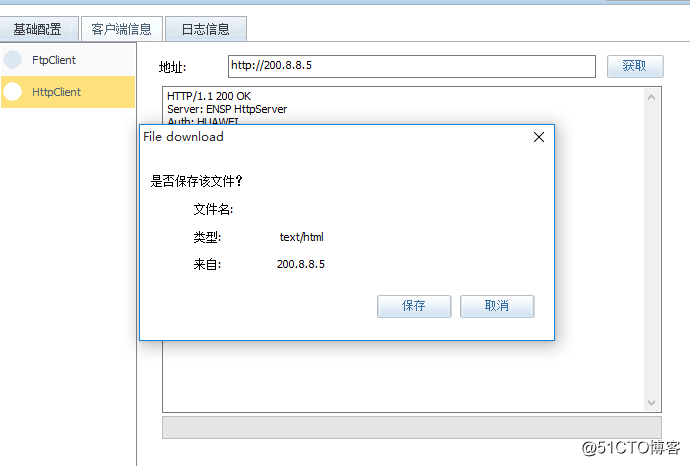

access-list out-to-dmz permit tcp any object dmz01 eq http

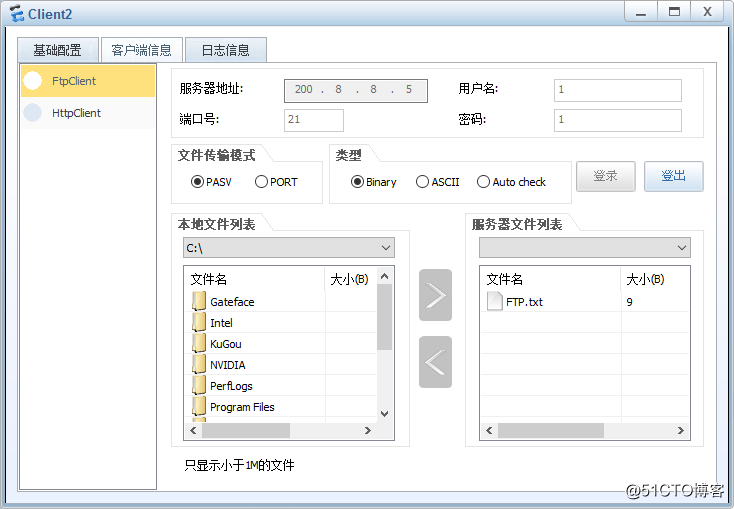

access-list out-to dmz permit tcp any object dmz202 eq ftp

access -group out-to-dmz in interface outside

验证与测试:

以上测试证明成功

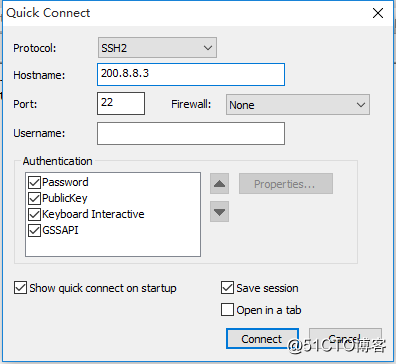

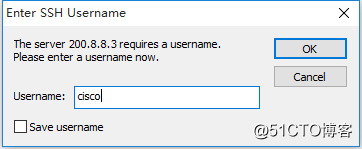

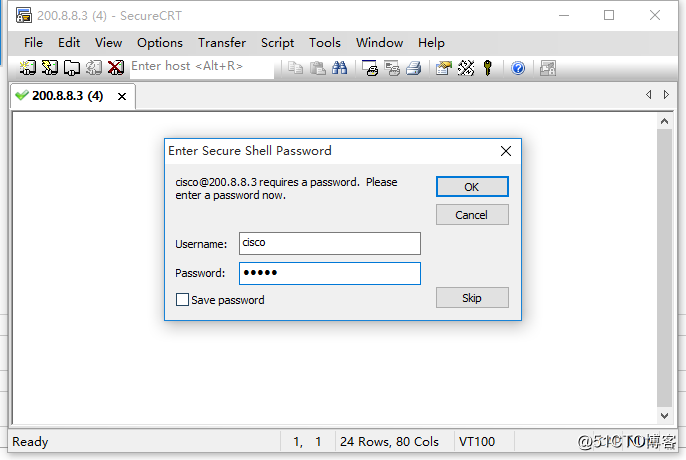

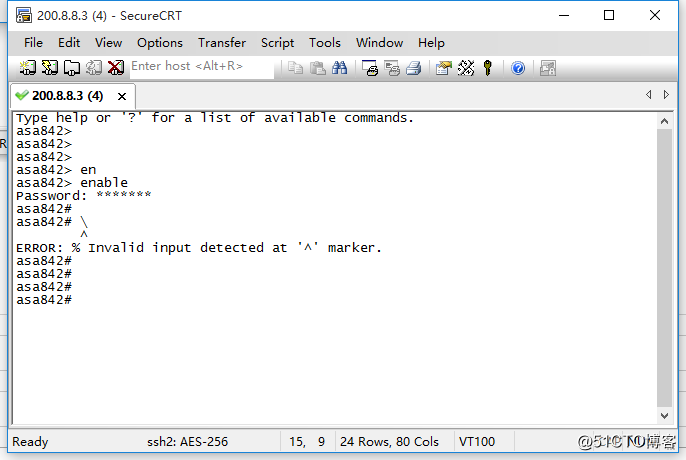

3. 配置ssh远程登录外网 :

# hostname asa 842

domain -name kf.com

crypto key generate rsa modulus 1024

ssh 0 0 outside

username cisco password cisco

aaa authentication ssh console LOCAL

测试与验证 :

以上图示说明图面成功

标签:src nat tcp sid 图片 成功 网关 access 基础

原文地址:http://blog.51cto.com/11332405/2067489