标签:blog 端口号 通道 应用层 font ext 动作 oss server

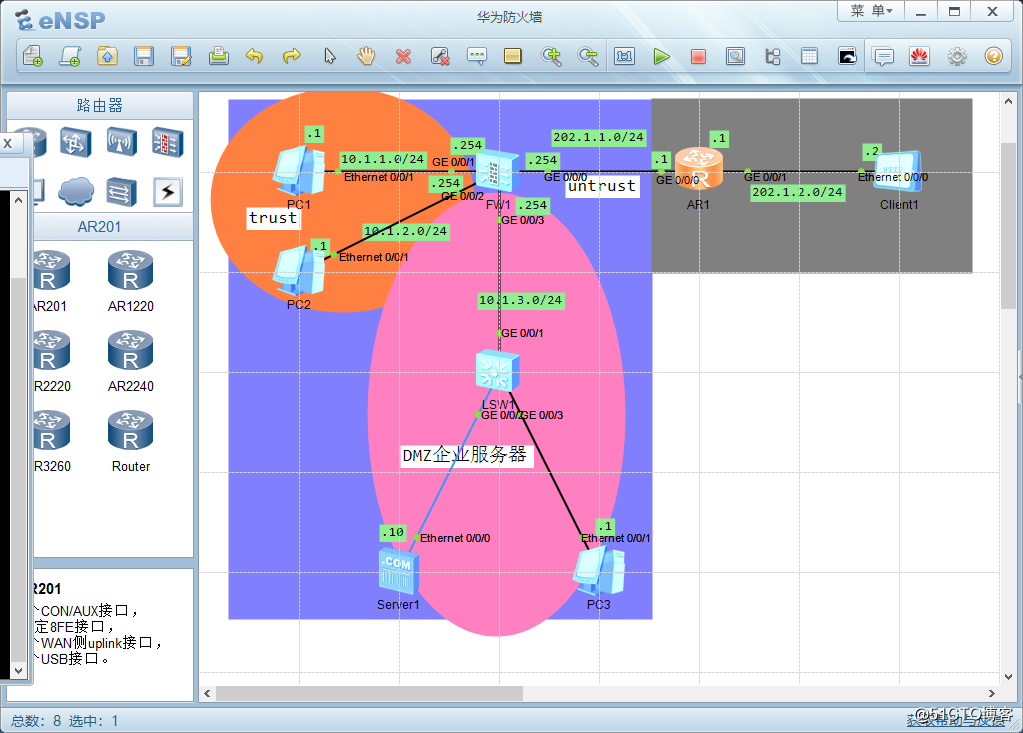

华为的防火墙过滤策略分为域内过滤以及域间过滤(拓扑都是一个)

所谓域内过滤,即同一个域内的过滤策略,比如trust区域内部的过滤策略即为域内过滤

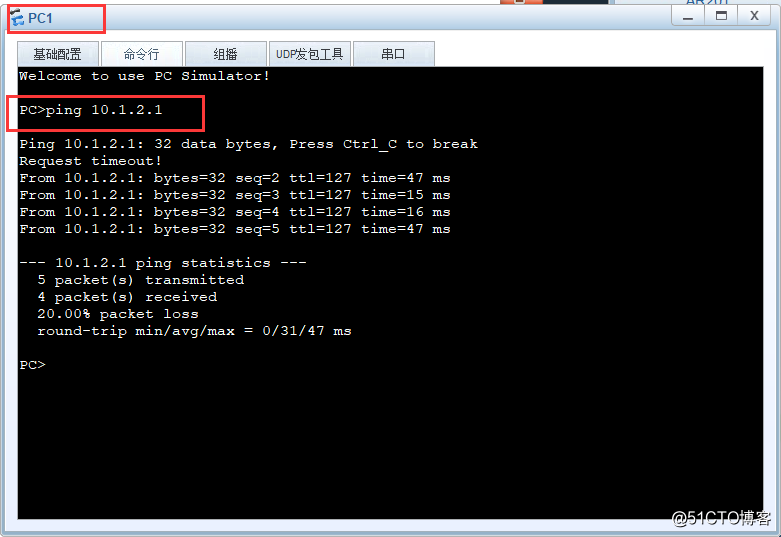

我们先来说一说域内过滤(trust区域同区域内是可以互相ping通的)

那么我们的目的就是让PC1和PC2互相ping不通

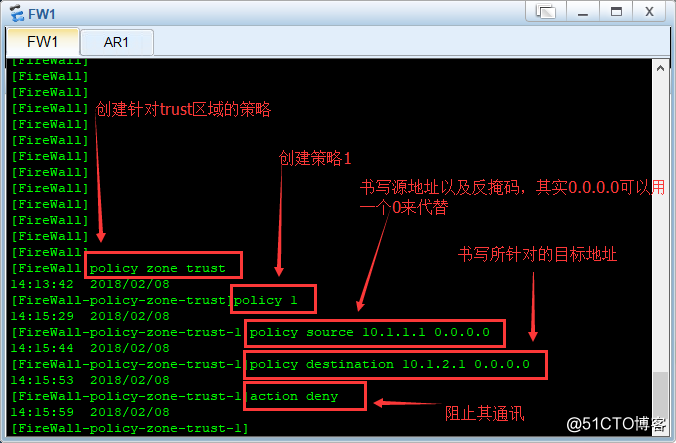

实验步骤:

1、创建针对trust区域的策略

2、创建策略1(然后在其中书写我们所需要的策略)

3、书写源地址以及反掩码(注意,这里写的是反掩码)

4、书写所针对的目标地址及其反掩码

5、通过一个动作控制它

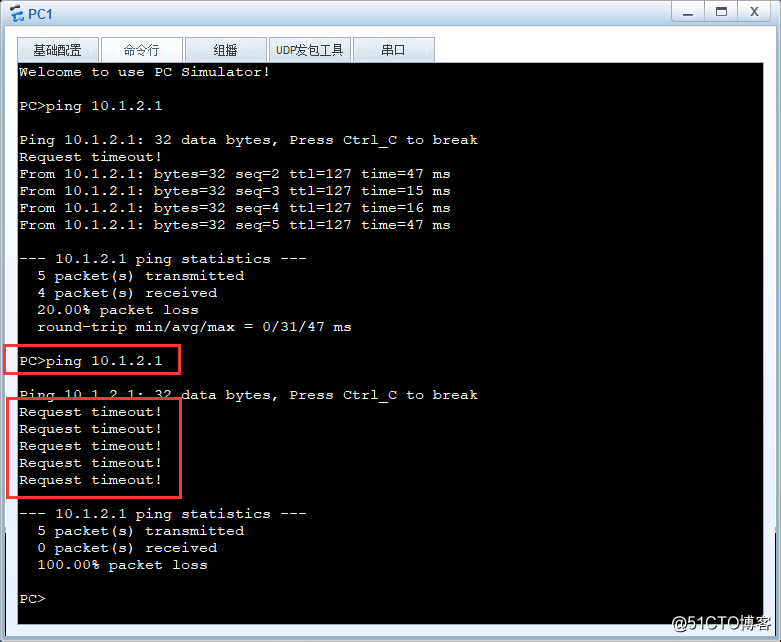

现在我们来测试一下:

这就是所谓域内控制,非常简单,接下来说一下域间过滤策略

所谓域间过滤策略就是一个区域到另一个区域的过滤策略,比方说我们需要让untrust区域的client1可以ping通dmz区域的server1,那么就需要用到域间过滤策略。

从理论角度出发这个非常简单,我们允许untrust区域到dmz区域即可;但是,在真正的现实生活中,我们是绝对不会这样操作的,因为现实中不可能放开untrust和dmz的所有流量,也不可能人为的在防火墙上配置路由;也便是因为不希望放行所有的流量,我们才有了域间过滤策略

那么,接下来关于域间过滤策略的实验,我们希望达成这样一个目的:放开untrust到dmz中的ICMP,HTTP以及FTP服务

实验步骤:

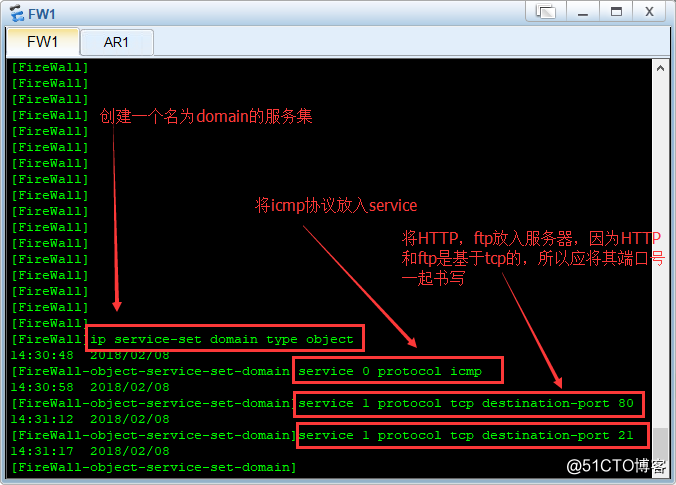

第一步:创建一个服务集

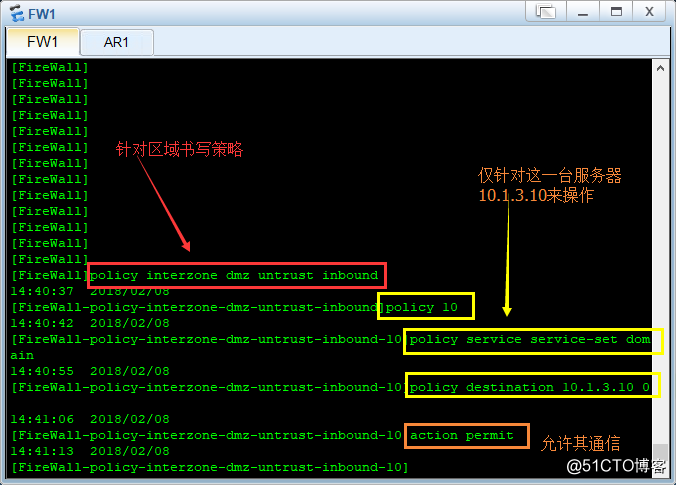

第二步:开启策略(两区域间)

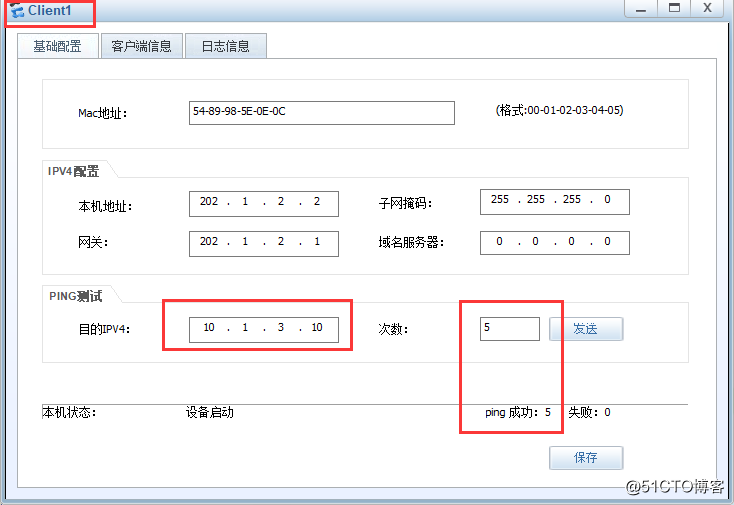

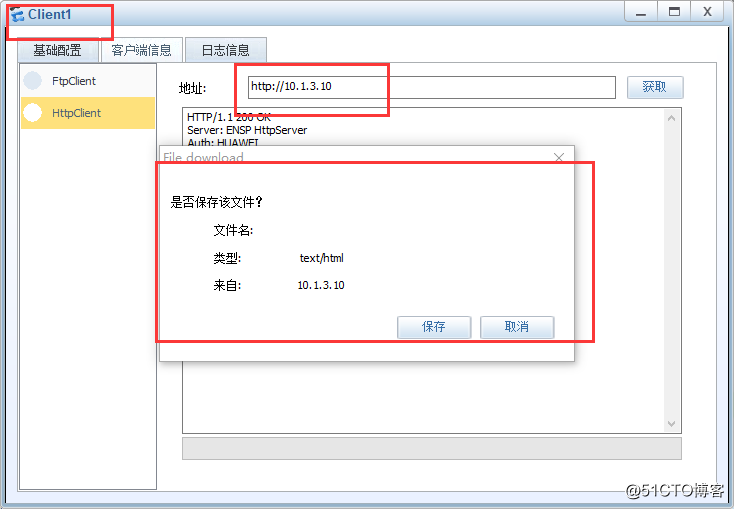

到了现在,HTTP,ICMP就已经成功了,但是FTP肯定是失败的,因为FTP有双通道功能,而华为防火墙默认是不开启双通道的,我们先来测试一下HTTP以及ICMP是否成功

很显然,HTTP和IMCP都成功了,然而FTP果不其然的失败了

在说该怎么办之前,先说下FTP的工作模式吧(可以直接跳过去,不影响)

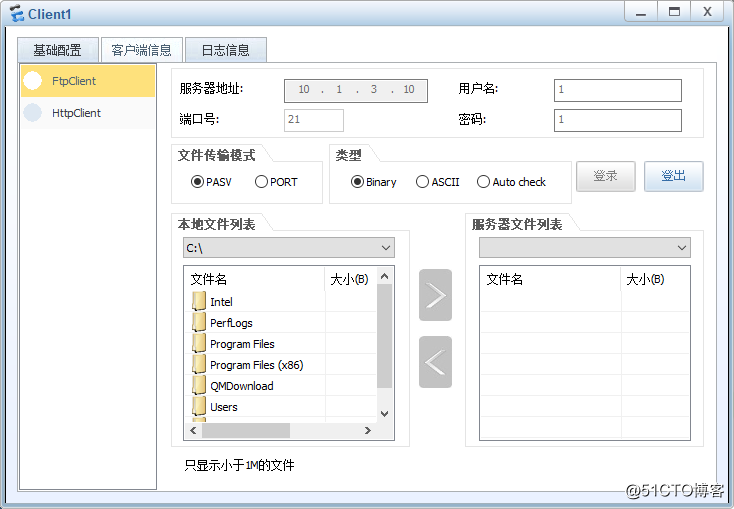

ftp是一种文件传输协议,不同于http,那是文本传输,ftp是文件传输;ftp的端口号有两个,21和20;21端口用来控制,也称之为控制端口,20端口用来做数据控制,也称为数据端口。

工作原理,先通过21端口与对方产生一个控制端口,再通过20端口与对方产生一个数据方面的连接

ftp有两种工作模式:分别为主动(PORT)和被动(PASV)

主动模式的工作流程

1、任何一个大于1024的随机端口到FTP服务器的21端口(客户端初始化连接)

2、FTP服务器的21端口到客户端大于1024的随机端口(服务器相应客户端的控制)

以上是控制层面的连接

3、FTP服务器的20端口到大于1024的随机端口(服务器初始化到客户端的时间连接)

4、大于1024的端口到FTP服务器的20端口(客户端给服务器的相应)

被动模式的工作流程

1、任何一个大于1024的随机端口到FTP服务器的21端口(客户端初始化连接)

2、FTP服务器的21端口到客户端大于1024的随机端口(服务器相应客户端的控制)

以上是控制层面的连接

3、从任何一个大于1024的随机端口到服务器的大于1024的随机端口(从客户端想服务器发起的数据层面的连接)

4、FTP服务器用大于1024的随机端口到PC的大于1024的随机端口(服务器想客户端的确认)

那么,针对防火墙,如何操作?

防火墙需要开启ASPF技术(应用层的安全监测)

firewall zone untrust detcet ftp |

这般即可

标签:blog 端口号 通道 应用层 font ext 动作 oss server

原文地址:http://blog.51cto.com/13555507/2070253