标签:style blog http color 使用 ar strong 文件 2014

事件的起因是乌云爆出了400的一个漏洞,详情请戳400电话企业资料和电话录音可被泄露进行定点诈骗。

自己看了下详情,觉得挺有意思,还有很多福利的录音哦,你懂得!我按照给出的地址可以看见有很多的文件名,有些也可以直接在线听,但数量太多,就把这些东西下下来了,文尾会放链接,警告:不可用于非法用途,一切后果由自己承担 。

下面是详细过程:

Step1:提取有效信息

在乌云的漏洞详情页上观察一下,详情里一般没什么有价值的东西,在评论发现了这个

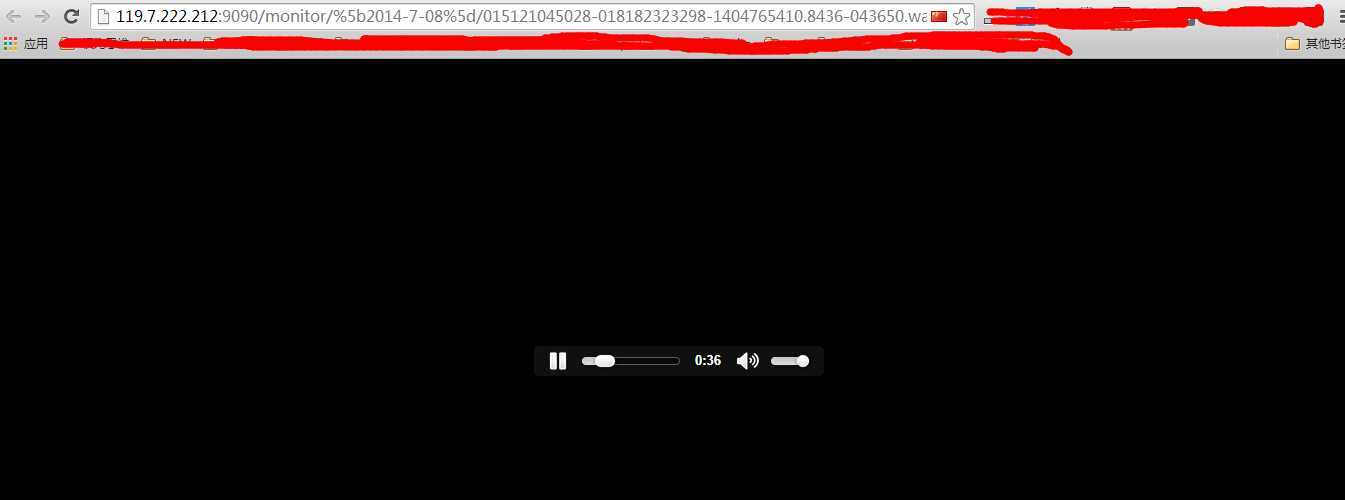

点进去看看是什么东西

是一段录音,录音内容亮了。

Step2:顺藤摸瓜

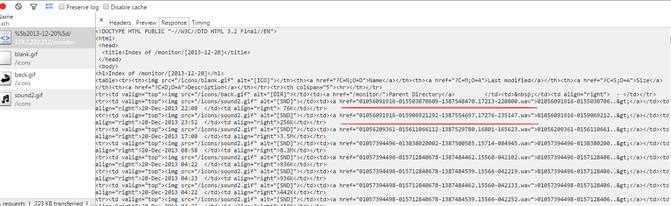

由上面的录音url我试着访问了一下主路径,居然可以访问,白花花的文件啊

其实再向上访问也能访问到,都是按日期分好的文件夹,由于数量太大我只取这个文件夹来进行提取

接下来就好办了,查看html源码

如过没错的话,主路径加上红色标注的文件名就是下载地址了

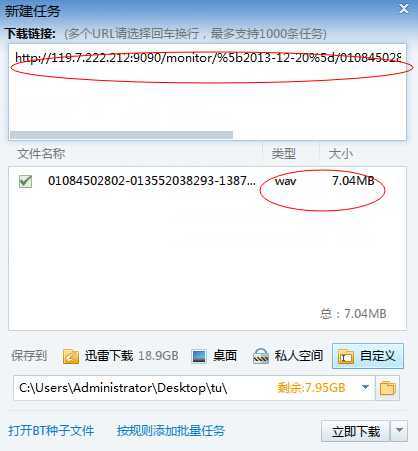

测试一个

可以下载,接下来就好办了,只要把所有的文件名和主路径链接在一起成为下载地址即可

Step3:批量链接地址

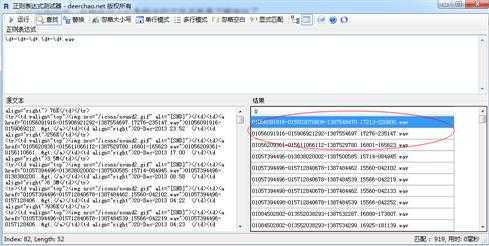

1.用正则表达式工具对html源码中的文件名进行提取,正则是随便写的,轻拍

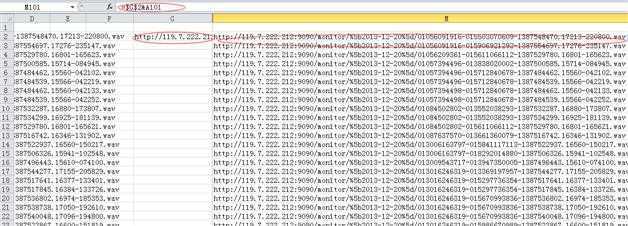

2.导出结果文件(是一个csv格式的文件,可以用excel打开)

3.在打开的excel文件中使用excel公式链接主路径和文件名即可

Step4:下载

这个就不用我说了吧,复制下载地址到迅雷,大功告成!

由于文件实在太多,我只下载了一部分,试着听了一下,奇葩内容真的很多,满足了自己的好奇心,但绝不会用于非法用途。

再次警告,不可用于非法用途,一切后果由自己承担 !

百度网盘 密码: fqc1

标签:style blog http color 使用 ar strong 文件 2014

原文地址:http://www.cnblogs.com/clownvary/p/3983844.html