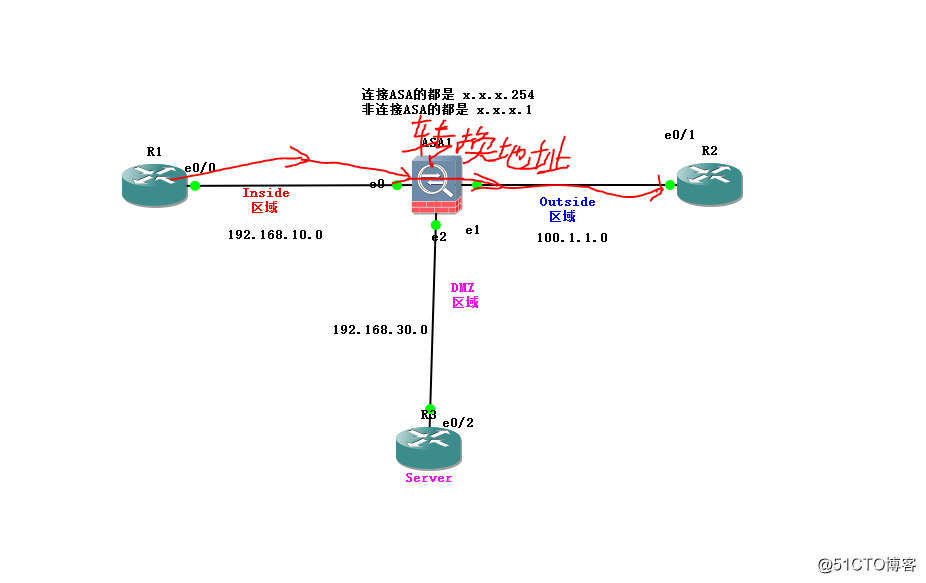

AR1区 telnet AR2 经过ASA1 转换流量

配置如下:

ASA配置:

ASA Version 8.4(2)

!

hostname ciscoasa

enable password 8Ry2YjIyt7RRXU24 encrypted

passwd 2KFQnbNIdI.2KYOU encrypted

names

!

interface GigabitEthernet0

nameif inside

security-level 100

ip address 192.168.10.254 255.255.255.0

!

interface GigabitEthernet1

nameif outside

security-level 0

ip address 100.1.1.254 255.255.255.0

!

interface GigabitEthernet2

nameif dmz

security-level 50

ip address 192.168.30.254 255.255.255.0

!

interface GigabitEthernet3

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet4

shutdown

no nameif

no security-level

no ip address

!

interface GigabitEthernet5

shutdown

no nameif

no security-level

no ip address

!

ftp mode passive

object network natt

subnet 192.168.10.0 255.255.255.0

AR1配置:

R1#show running-config

Building configuration...

Current configuration : 1211 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R1

!

boot-start-marker

boot-end-marker

!

!

no aaa new-model

memory-size iomem 5

no ip icmp rate-limit unreachable

ip tcp synwait-time 5

!

!

ip cef

no ip domain lookup

!

interface Loopback0

ip address 10.10.1.1 255.255.255.0

!

interface Ethernet0/0

ip address 192.168.10.1 255.255.255.0

half-duplex

!

interface Ethernet0/1

no ip address

shutdown

half-duplex

!

interface Ethernet0/2

no ip address

shutdown

half-duplex

!

interface Ethernet0/3

no ip address

shutdown

half-duplex

!

interface Ethernet1/0

no ip address

shutdown

half-duplex

!

interface Ethernet1/1

no ip address

shutdown

half-duplex

!

interface Ethernet1/2

no ip address

shutdown

half-duplex

!

interface Ethernet1/3

no ip address

shutdown

half-duplex

!

no ip http server

no ip http secure-server

ip route 0.0.0.0 0.0.0.0 192.168.10.254

AR2配置:

R2#show running-config

Building configuration...

Current configuration : 1184 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R2

!

boot-start-marker

boot-end-marker

!

enable password 123

!

no aaa new-model

memory-size iomem 5

no ip icmp rate-limit unreachable

ip tcp synwait-time 5

!

ip cef

no ip domain lookup

!

interface Ethernet0/0

no ip address

shutdown

half-duplex

!

interface Ethernet0/1

ip address 100.1.1.1 255.255.255.0

half-duplex

!

interface Ethernet0/2

no ip address

shutdown

half-duplex

!

interface Ethernet0/3

no ip address

shutdown

half-duplex

!

interface Ethernet1/0

no ip address

shutdown

half-duplex

!

interface Ethernet1/1

no ip address

shutdown

half-duplex

!

interface Ethernet1/2

no ip address

shutdown

half-duplex

!

interface Ethernet1/3

no ip address

shutdown

half-duplex

!

no ip http server

no ip http secure-server

ip route 0.0.0.0 0.0.0.0 192.168.20.254

AR3配置:

R3#show running-config

Building configuration...

Current configuration : 939 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname R3

!

boot-start-marker

boot-end-marker

!

enable password 123

!

no aaa new-model

memory-size iomem 5

no ip icmp rate-limit unreachable

ip tcp synwait-time 5

!

!

ip cef

no ip domain lookup

!

interface Ethernet0/0

no ip address

shutdown

half-duplex

!

interface Ethernet0/1

no ip address

shutdown

half-duplex

!

interface Ethernet0/2

ip address 192.168.30.1 255.255.255.0

half-duplex

!

interface Ethernet0/3

no ip address

shutdown

half-duplex

!

no ip http server

no ip http secure-server

ip route 0.0.0.0 0.0.0.0 192.168.30.254

扩展ACL详解:

注:要拒绝不同流量的时候在目标IP后加 eq 后加 相对应的端口号

Cisco 扩展ACL写法: 这个主机是源 端口号可以不写 这个主机是目标端口号要写

创建扩展acl(123) 拒绝tcp协议 主机 192.168.10.1 主机 192.168.30.1 ep 23

ciscoasa(config)# access-list 123 deny tcp host 192.168.10.1 host 192.168.30.1 eq 23

注:eq是对等的意思 后面加端口号 23

那么这条扩展ACL只阻止源192.168.10.1 到192.168.30.1 tcp协议中的23 telnet 流量

查看ASA版本ciscoasa# show version

情况1:

在R1主动 远程 telnet 访问 R3 时 在ASA上的入向接口Inside 上有禁止R1 远程telnet访问R3的扩展ACL 所以所发送的数据没有进去ASA 导致 R1 不能远程telnet R3

情况2:

在R1主动 远程 telnet 访问 R3 时 在ASA上的出向接口DMZ 上有禁止R1 远程telnet访问R3的扩展ACL 所以所发送的数据没有在ASA出去 同时在ASA上的conn表上也没有形成条目 因为此数据被丢弃了 导致 R1 不能远程telnet R3

情况3:

在R1主动 远程 telnet 访问 R3 时 在ASA上的出向接口DMZ上没有禁止R1 远程telnet访问R3的扩展ACL 所以所发送的数据在ASA出去 同时在ASA上的conn表上形成条目 此数据转发出去了 然而在回包的时候有不让R3给R1回包的入向扩展ACL 数据到了DMZ接口 查看了 conn 表就无视了不让R3给R1回包的扩展ACL 因为ASA默认为自己发出的流量就是安全的 并且数据包出去的时候在conn表上形成对应条目就是为了数据包能够回来

所以数据流量可以回包

情况4:

在R1主动 远程 telnet 访问 R3 时 在ASA上的出向接口DMZ上没有禁止R1 远程telnet访问R3的扩展ACL 所以所发送的数据在ASA出去 同时在ASA上的conn表上形成条目 此数据转发出去了 然而在回包的时候有不让R3给R1回包的出向扩展ACL 数据到了DMZ接口 查看了 conn 表就无视了不让R3给R1回包的扩展ACL 因为ASA默认为自己发出的流量就是安全的 并且数据包出去的时候在conn表上形成对应条目就是为了数据包能够回来

所以数据流量可以回包

原文地址:http://blog.51cto.com/13585615/2084673