第三周作业:

第一节:第三章学习:

1.1网络信息收集

网络信息收集的目的是尽可能了解目标,这包括目标的漏洞IP地址范围,外部网络阔朴结构等。

1.2网络信息收集方法

网络踩点:

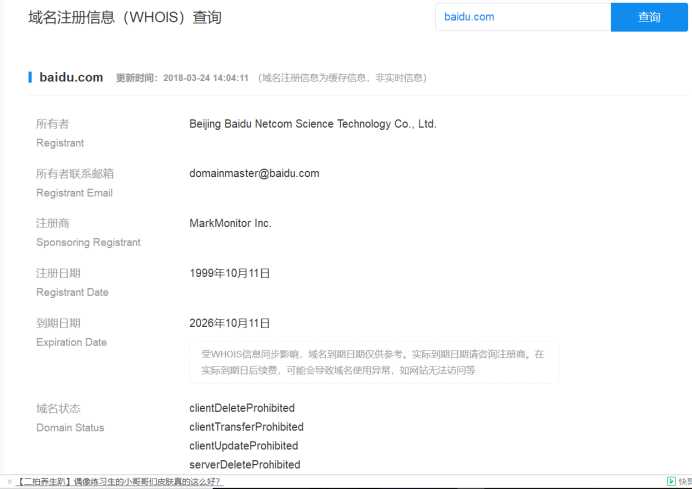

Web搜索与挖掘(Google Hacking,百度,雅虎)

IP与DNS查询

1.3 网络拓扑侦察

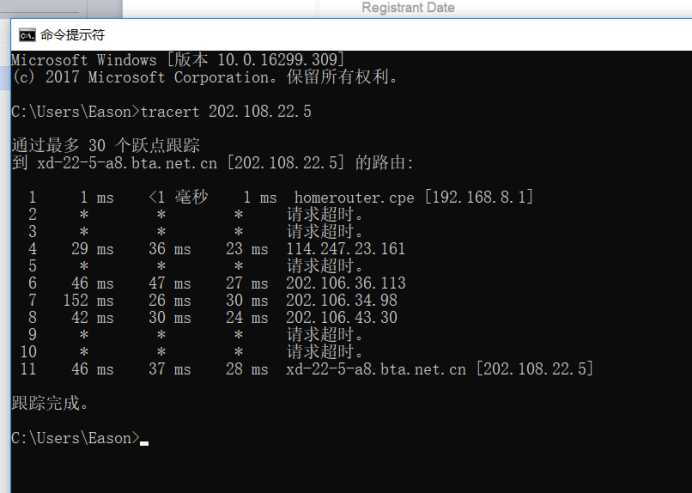

tracert也被称为Windows路由跟踪实用程序,在命令提示符(cmd)中使用tracert命令可以用于确定IP数据包访问目标时所选择的路径。本文主要探讨了tracert命令的各个功能

1.3 网络扫描

网络踩点相当于确定目标,网络扫描就好比寻找潜入目标的途径主机扫描

Ping扫描

nmap扫描

(Windows靶机IP:172.20.10.7

SEED靶机IP:192.168.58.131

LinuxIP:172.20.10.6)

Windows: nmap -sP

Windows: nmap -sS (查询TCP端口)

Windows: nmap -sU

Windows : nmap -sV

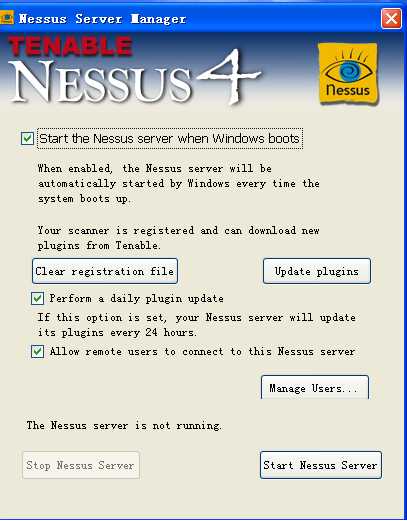

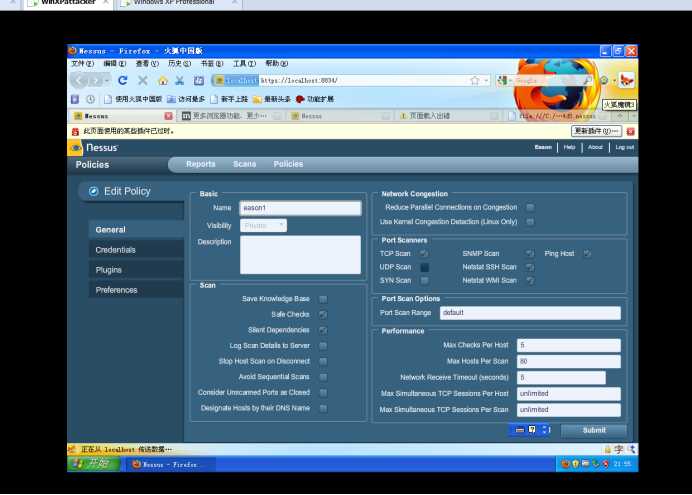

Nessus 使用

添加新用户并进行登录后

开始设定扫描策略。

选择设定好的扫描策略,进行扫描

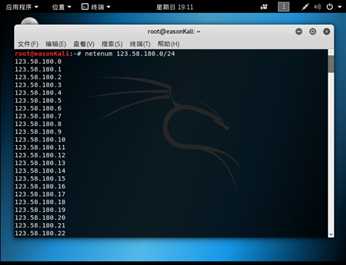

1.4 Kali主机探测

netenum指令

二、Kali信息搜集之主机扫描

这一部分在《网络攻防技术与实践》的P86-P97进行了学习。主要是Nmap扫描,可完成主机探测、端口扫描(借助工具了解所扫描ip提供的计算机网络服务类型)、版本检测、系统检测、支持探测脚本的编写等任务。应用场合是对设备防火墙的探测、探测目标开放端口、探测审计网络安全性、探测主机。

- TCP connect()最基本扫描方式,端口侦听状态,成功;否则,不可用。不需任何权限,易被发觉被过滤;

- TCP SYN 半开放扫描,不打开完整TCP连接。返回SYN|ACK侦听状态,返回RST,没有处于侦听状态。不会在目标主机上留下记录,但必须本地有root权限才能建立SYN数据包,现在的防火墙也有针对SYN的过滤。

- TCP FIN,关闭的端口会用适当的RST来回复FIN数据包,打开的忽略对FIN的回复。

三、Kali信息搜集之指纹识别

本视频主要学习识别目标主机的操作系统版本与应用版本,可以帮助我们进一步探测操作系统与应用级别的漏洞,从这些级别进行渗透测试。指纹识别技术多种多样,结合Kali下的工具只要讲了一下几个内容:

1.banner抓取

banner抓取是最基础最简单的指纹识别,不需要专门的工具。操作简单,获取的信息也相对准确。banner抓取是应用程序指纹识别而不是操作系统指纹识别。

curl -I www.hongyaa.com.cn //爬取网站搭建情况

除了web服务器程序,很多ftp、smtp服务也会返回banner信息,可以使用telnet命令连接端口进行探测。如:

Telnet <target-IP><target-Port>2.常规主动指纹识别

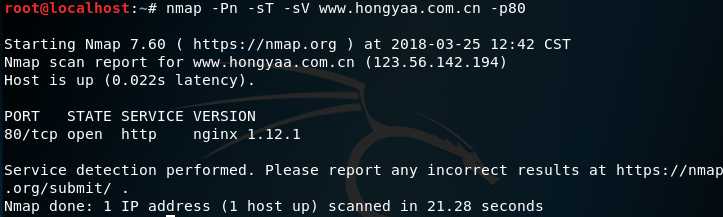

Nmap作为扫描工具的集大成者,有丰富的指纹识别探测功能:

nmap -Pn -sT -sV www.hongyaa.com.cn -p80

xprobe2 目标地址 //对老系统比较好,目前更新的系统识别不好

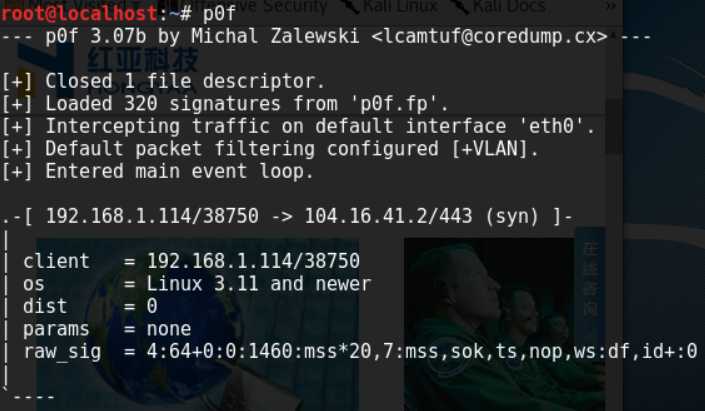

3.被动指纹识别

p0f是一款系统指纹识别工具,不会向目标发送具体探测数据,只是被动的接受数据分析,一般无法被探查发现。其网络分析方面功能强大,可以用来分析NAT、负载均衡、应用代理等。

4.web指纹识别工具

web指纹识别给出新的思路常规识别工具有whatweb,可探测常见web服务:

whatweb www.freebuf.com //探测一些web服务

wpscan -u www.91ri.org //WPscan 进行CMS指纹枚举,扫描常见插件及模板目录是否存在等

四、Kali信息搜集之协议分析

1.SMB分析:acccheck、nbt scan等;

2.SMTP分析:nmap、smtp-user-enum(枚举用户名,可以判断服务器有哪些邮箱)、swaks(尝试借助使用指定的sever给某些人发测试邮件);

3.SNMP分析:SNMP enumerator 直接测试开关SNMP协议的ip地址;

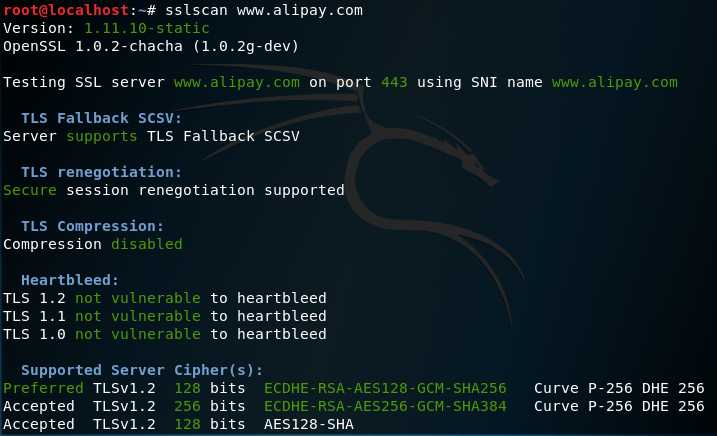

4.SSL协议分析:

以sslscan工具为例,其可扫描服务器SSL接受的加密方式,公钥等其他信息。

5.sslstrip:结合内网arp嗅探进行arp欺骗

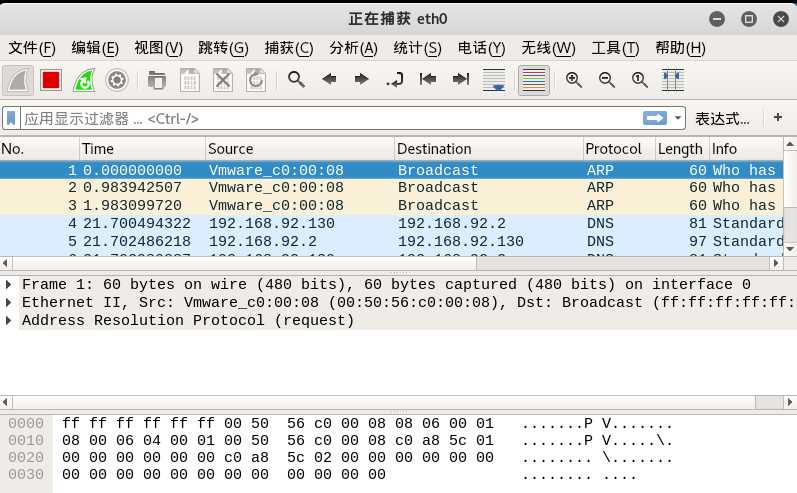

6.wireshark:

??wireshark是一个网络封包分析软件。其功能是提取网络封包,尽可能显示出详细的网络封包资料。wireshark不会对网络封包产生内容的修改,它只会反映出目前流通的封包咨询,本身不会发送封包到网络上。

五、Kali信息搜集之OpenVAS安装

??OpenVAS为Kali下自带的一款综合漏洞扫描器,是一款免费的开放式风险评估工具,可以检测远程系统和应用程序中的安全问题。最初作为Nessus一个子工具,被称为GNessus。

??OpenVAS包括一个中央服务器和一个图形化的前端。这个服务器准许用户运行几种不同的网络漏洞测试,而且OpenVAS可以经常对其进行更新。