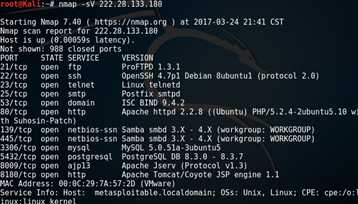

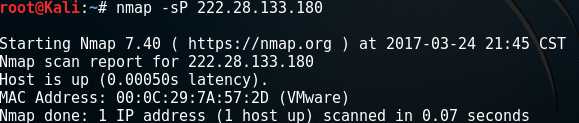

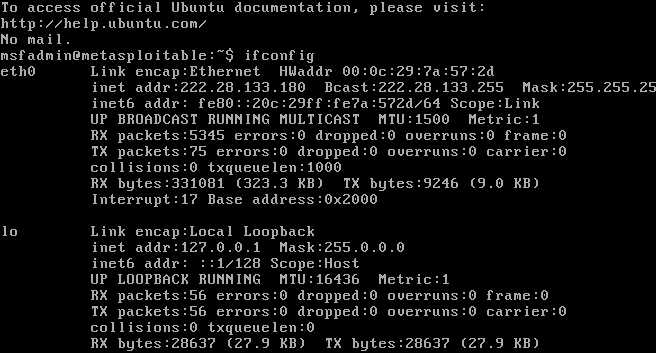

- 1.nmap扫描靶机,靶机为metasploitable-ubuntu,IP地址为222.28.133.180(桥接模式)

-

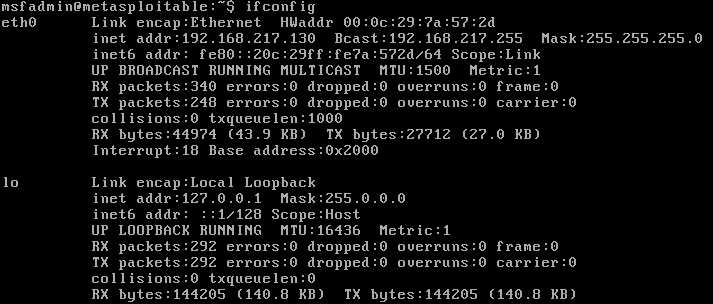

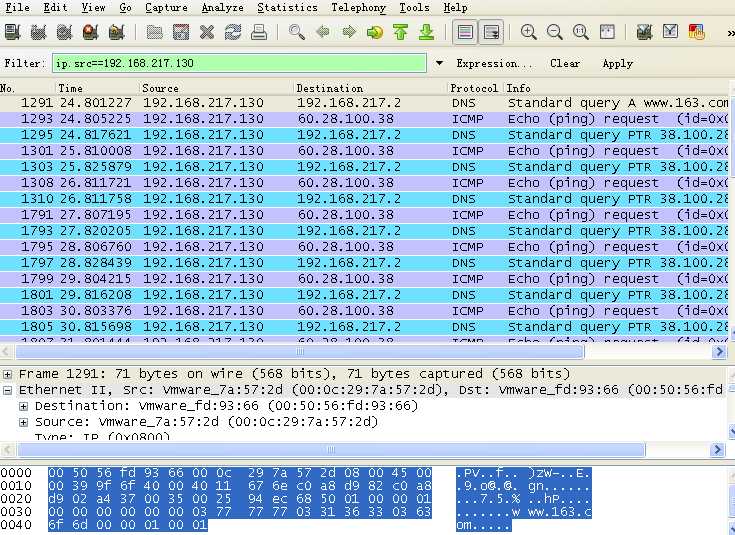

2.wireshark抓包应用,靶机为metasploitable-ubuntu,IP地址为192.168.217.130(NAT模式)

靶机在ping百度时wireshark抓包情况如下:

注:使用的wireshark版本是winxpattacker下的,Kali下的运行出现了一些问题,仍在寻求解决中。

Kali教学视频总结:

一、openvas的使用(11)

- 1.首次访问本地https://localhost:9392/登录其管理界面

-

2.创建目标扫描Target

注:实践中openvas安装出现了问题,目前还没有解决,仍在探索中二、漏洞分析之扫描工具(12)

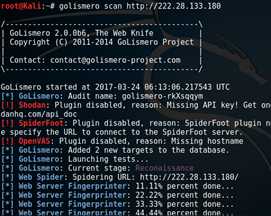

- 1.golismero(开源Web扫描器)

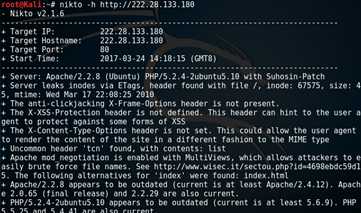

可导入其他扫描工具的结果,如openvas等,并自动分析,采用插件形式(分为四类)的框架结构,由Python编写,在各系统都能运行。 - 2.Nikto(开源GPL)

可扫描基本Web配置信息,服务器,PHP解析器等版本信息,nikto -h -

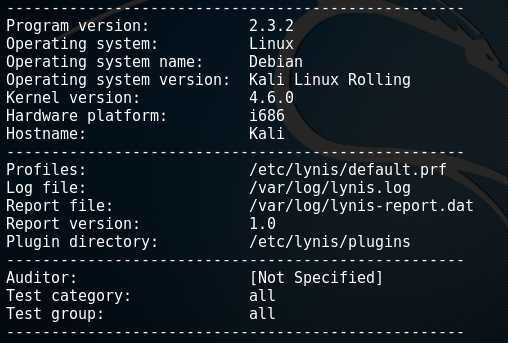

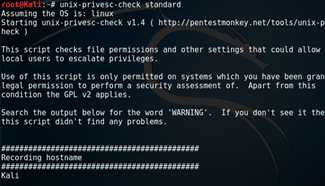

3.lynis和Unix-privesc-check

首先在靶机metasploitable上查看它的IP地址作为扫描目标

三、Web爬行(13)

- 1.apache-users

apache-users -h - 2.cutycapt

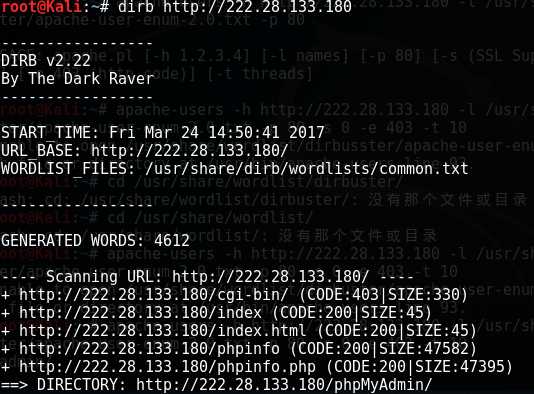

cutycapt --url=http:// --out=x.png(截图截了,但存在本地的图片不能查看,可能是没有相应的查看软件) - 3.DIRB(目标扫描工具)

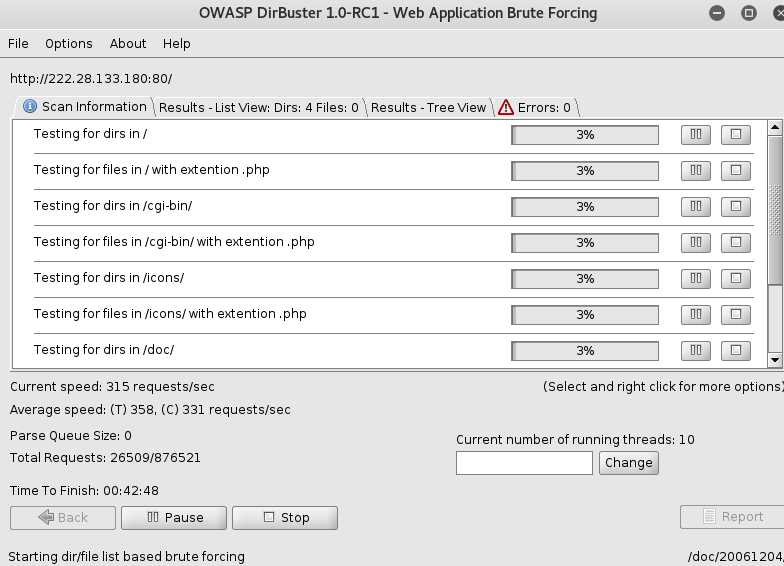

- 4.Dirbuster(Kali下图形化目录扫描器)

- 5.Vega

- 6.webslayer

四、Web漏洞扫描(一)(14)

- 1.cadaver

- 2.DAVTest(测试对支持WebDAV的服务器上传文件)

- 3.deblaze(针对Flash远程调用)

- 4.Fimap(文件包含漏洞利用工具)

-

5.Grabber(Web应用漏洞扫描器)

五、Web漏洞扫描(二)(15)

- 1.Joomla Scanner()

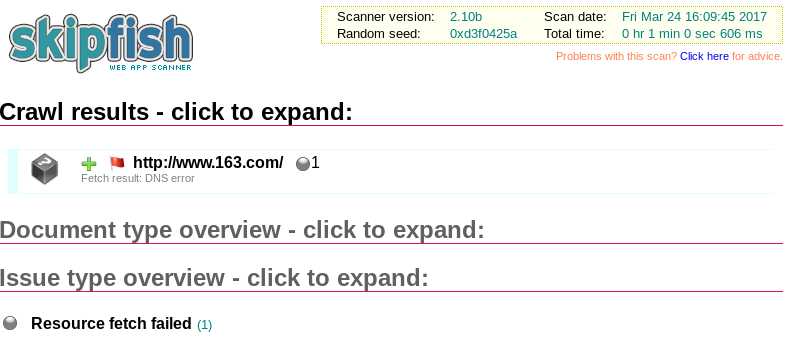

- 2.skipfish

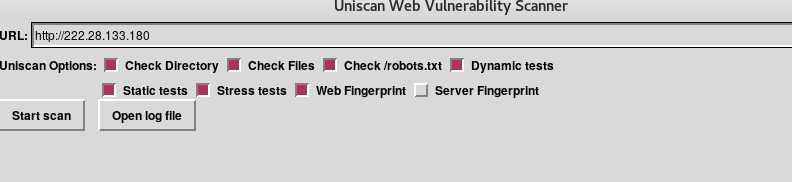

- 3.Uniscan-gui

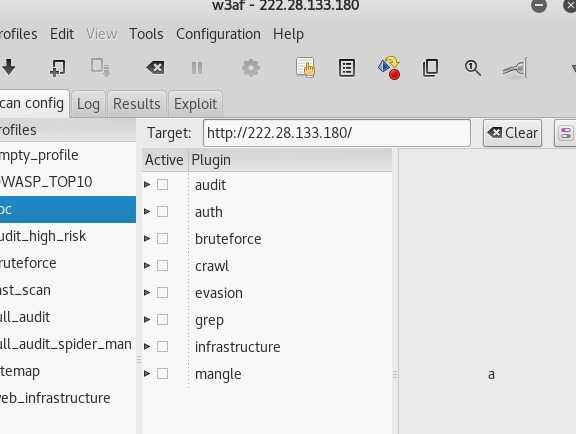

- 4.W3AF

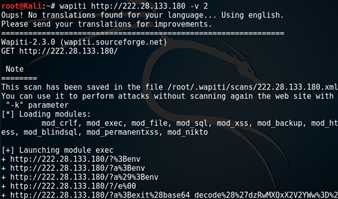

- 5.wapiti

- 6.webshag(集成调用框架)

-

7.websploit(用于远程扫描,分析系统漏洞)