20155235 《网络攻防》 实验二 后门原理与实践

实验目的

建立一个后门连接是如此的简单,功能又如此强大。通过亲手实践并了解这一事实,从而提高自己的安全意识 。

实验内容

(1)使用netcat获取主机操作Shell,cron启动

(2)使用socat获取主机操作Shell, 任务计划启动

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell

基础问题回答

(1)例举你能想到的一个后门进入到你系统中的可能方式?

优盘里带有有后门的文件,插到电脑上把文件移到电脑中。

(2)例举你知道的后门如何启动起来(win及linux)的方式?

win:网页上的相关链接

Linux:实验中用到的ncat等

(3)Meterpreter有哪些给你映像深刻的功能?

画图

(4)如何发现自己有系统有没有被安装后门?

定时查看端口有无可疑的连接吧

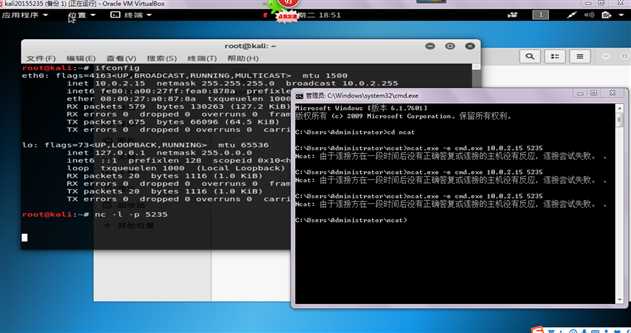

实验一 NC 或 netcat

任务一和任务三截图

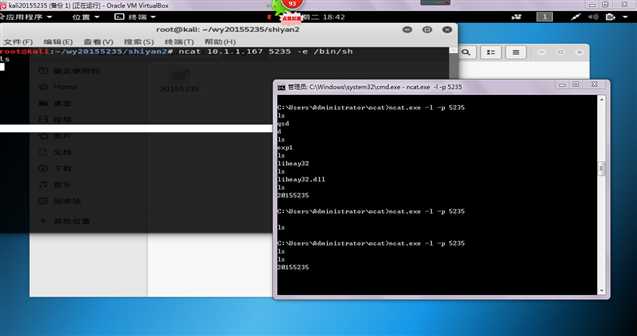

任务二问题: