标签:.com view sof 端口号 最新 日志 连接 XML time

schtasks /create /TN 20154327netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c:\netstatlog.txtTN:Task Name,本例中是netstat

SC: SChedule type,本例中是MINUTE,以分钟来计时

MO: MOdifier

TR: Task Run,要运行的指令是 netstat -bn,b表示显示可执行文件名,n表示以数字来显示IP和端口

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt如上内容意在让我们的网络记录可以显示我们连接的网络的时间和日期信息

保存后我们将文件的后缀改为bat

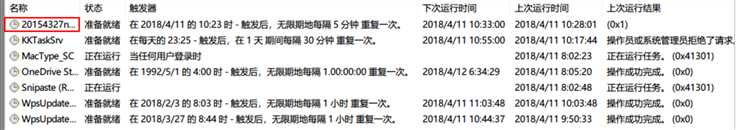

打开计划任务,找到我们刚刚创建的

在这里发现了惊喜,

排除后发现是快快游戏的定时任务,估计是什么时候玩贪玩蓝月安装的。

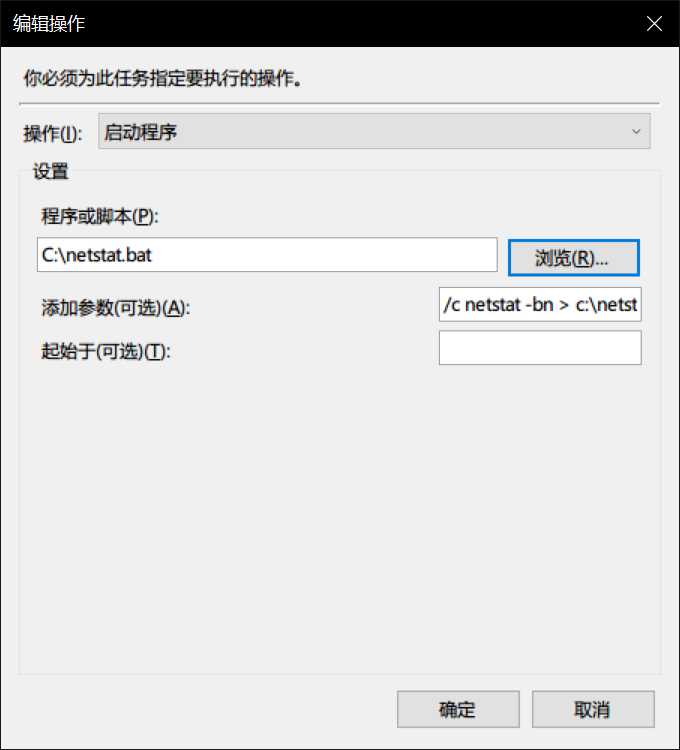

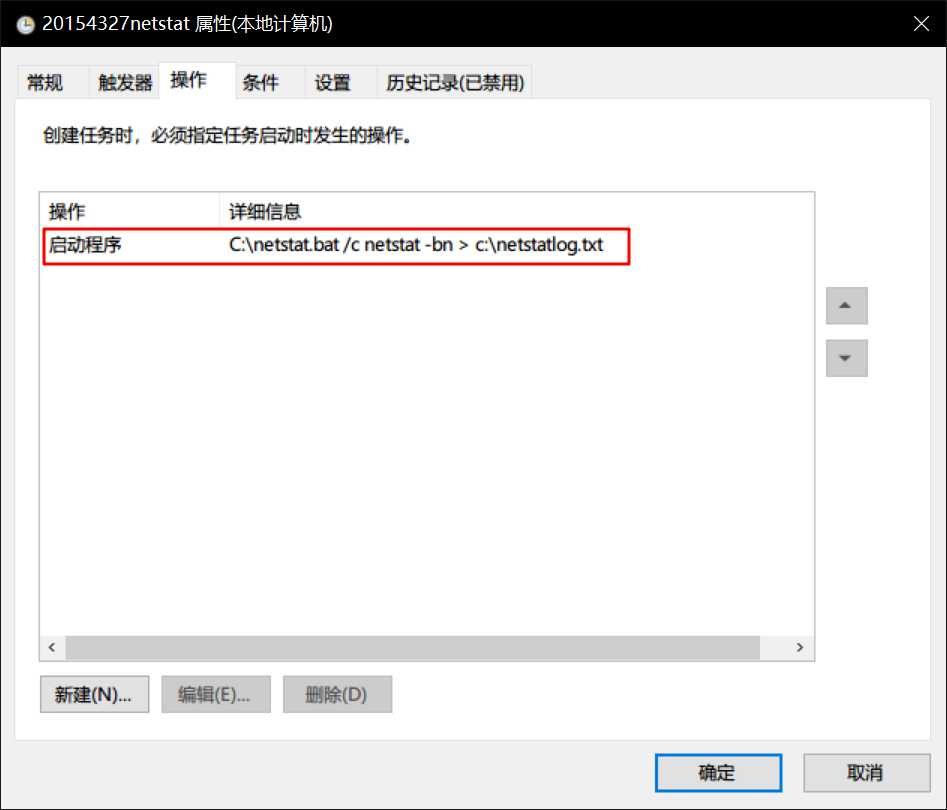

设置任务计划里的操作:

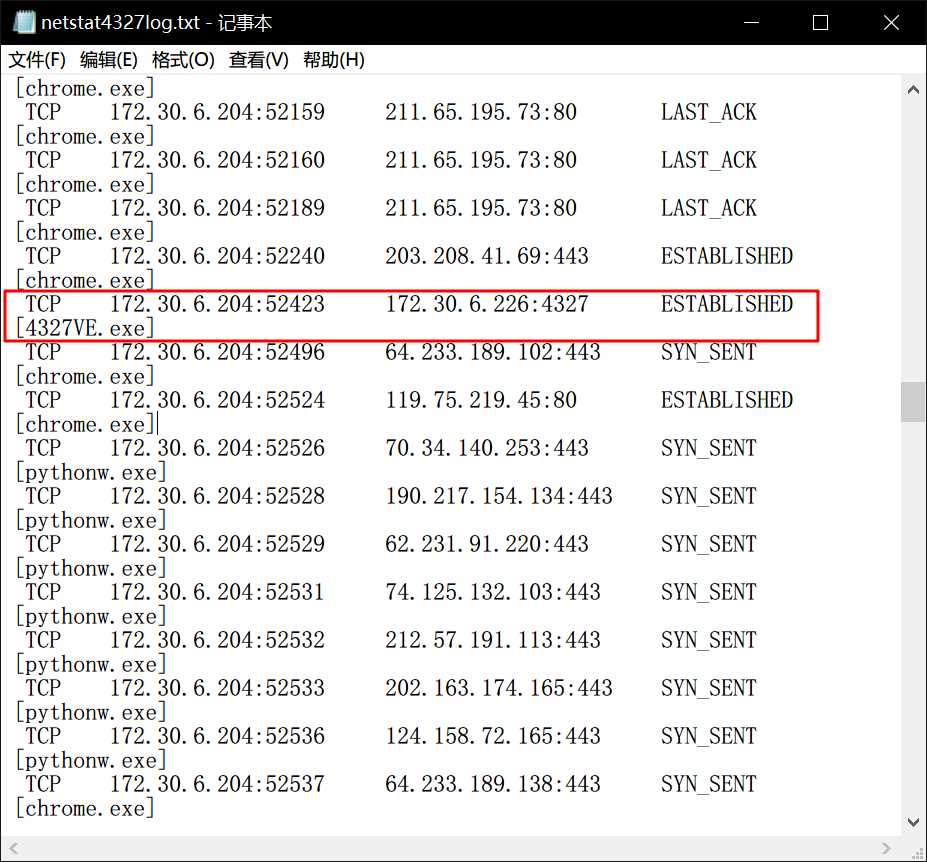

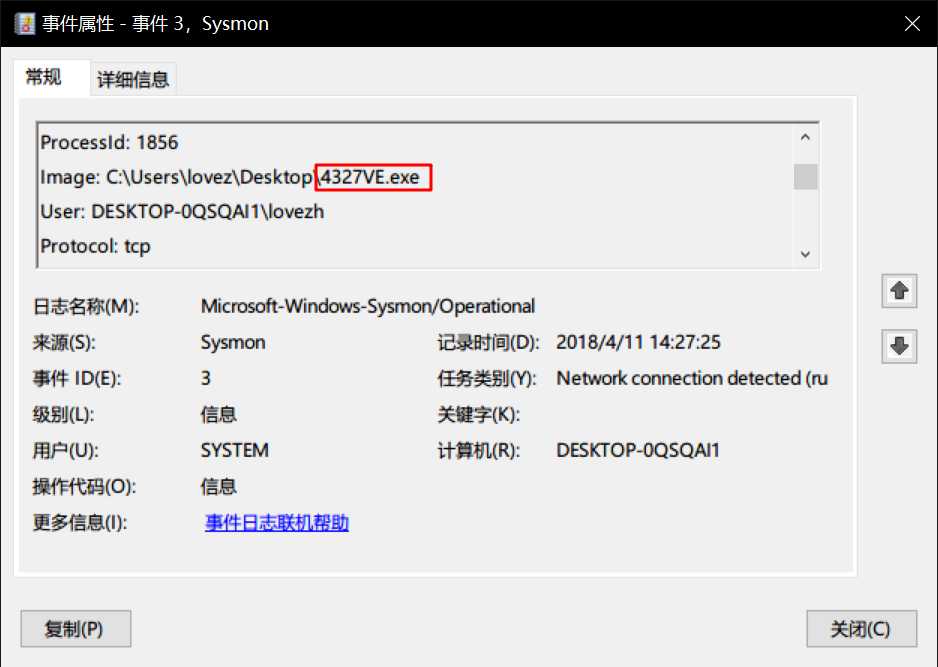

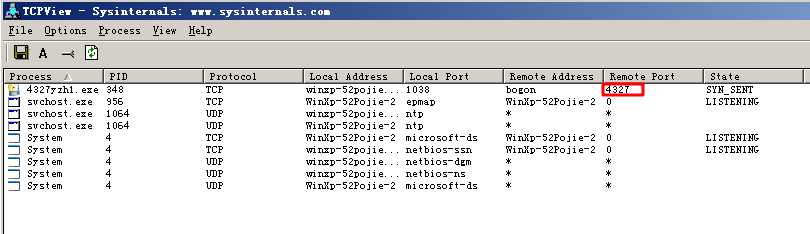

回连后,发现已于虚拟机建立连接:

在老师提供的网址中找到了最新的Sysmon下载

https://docs.microsoft.com/zh-cn/sysinternals/

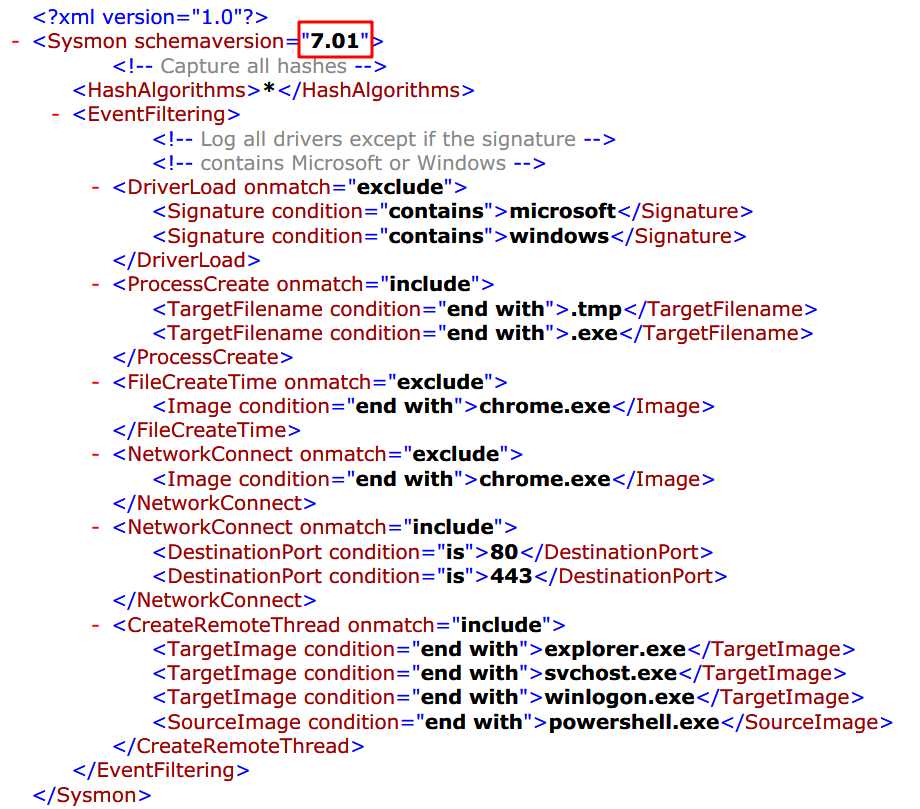

这里大家记得改版本号

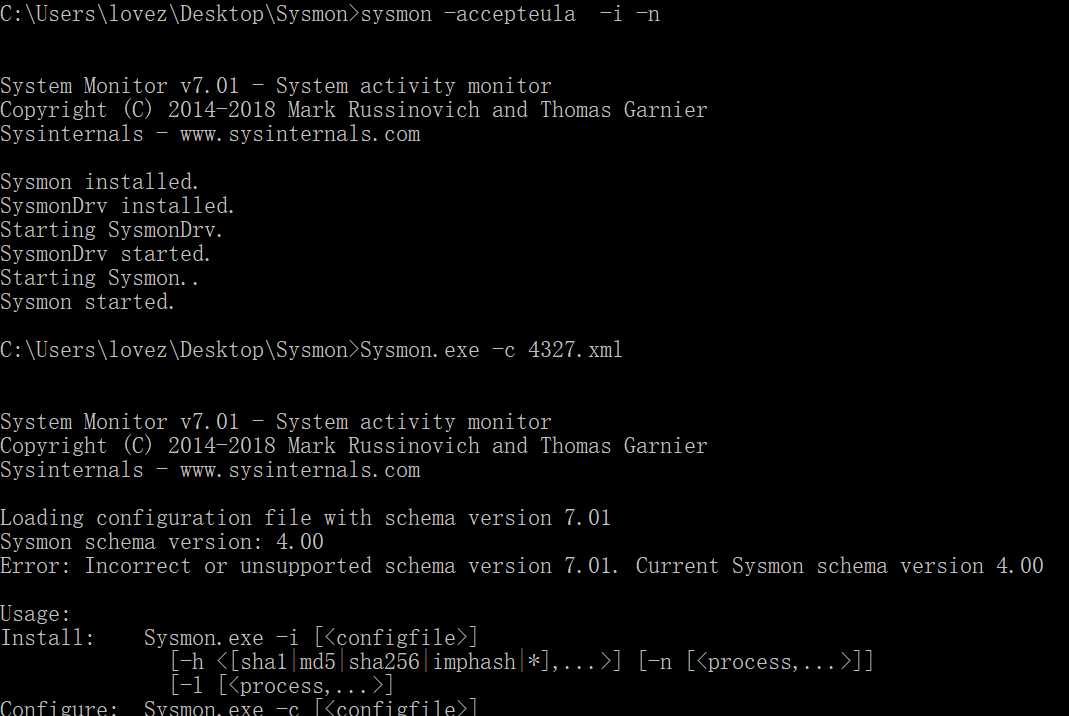

一键安装:

sysmon -accepteula –i -n

在命令行下使用sysmon -c xxx.xml命令可以对sysmon进行配置指定配置文件(安装时请用-i)

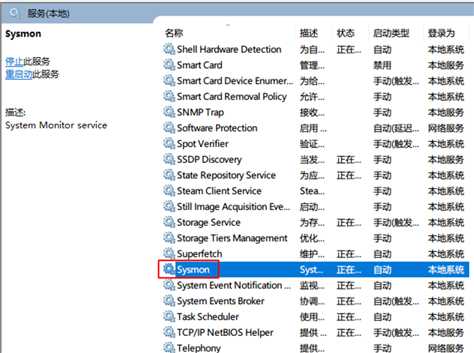

配置成功后,我们查看sysmon确实在运行呢,

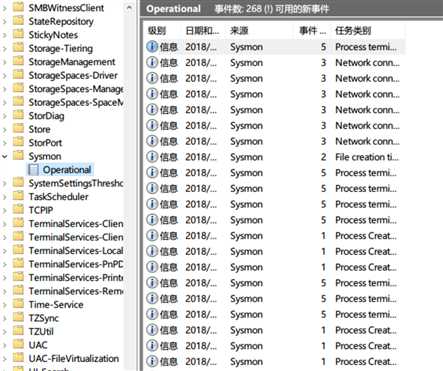

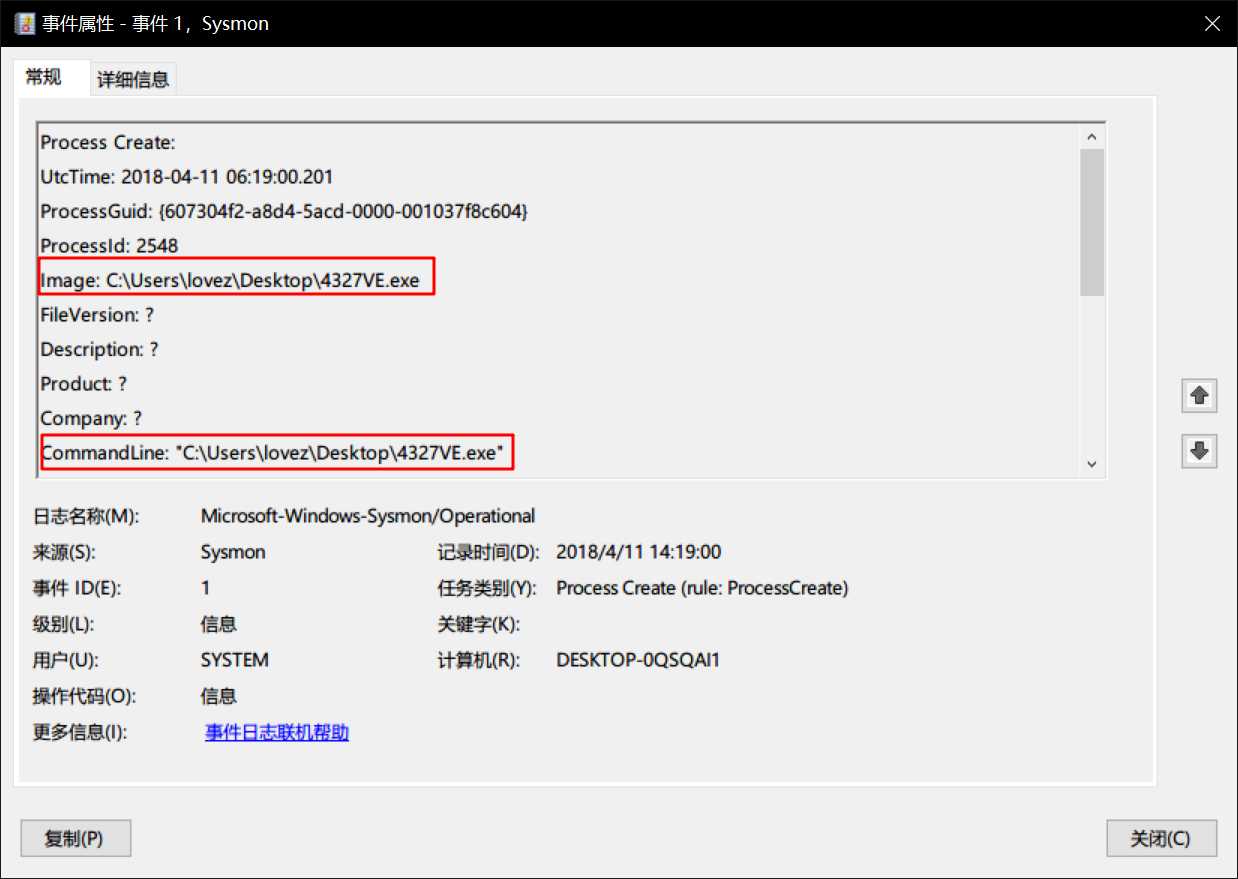

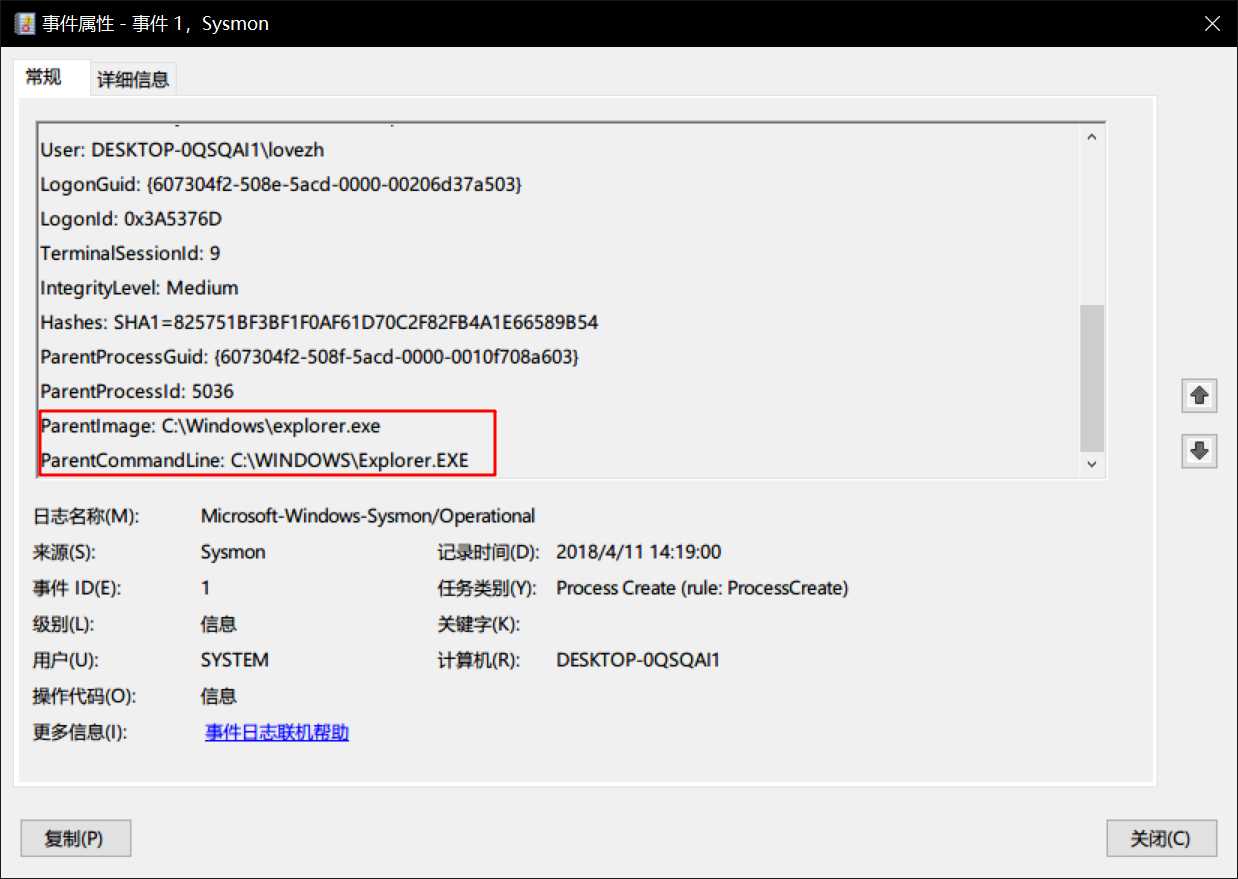

在计算机管理工具-事件查看器下可以查看日志信息,日志位置在 应用程序和服务日志/Microsoft/Windows/Sysmon/Operational下

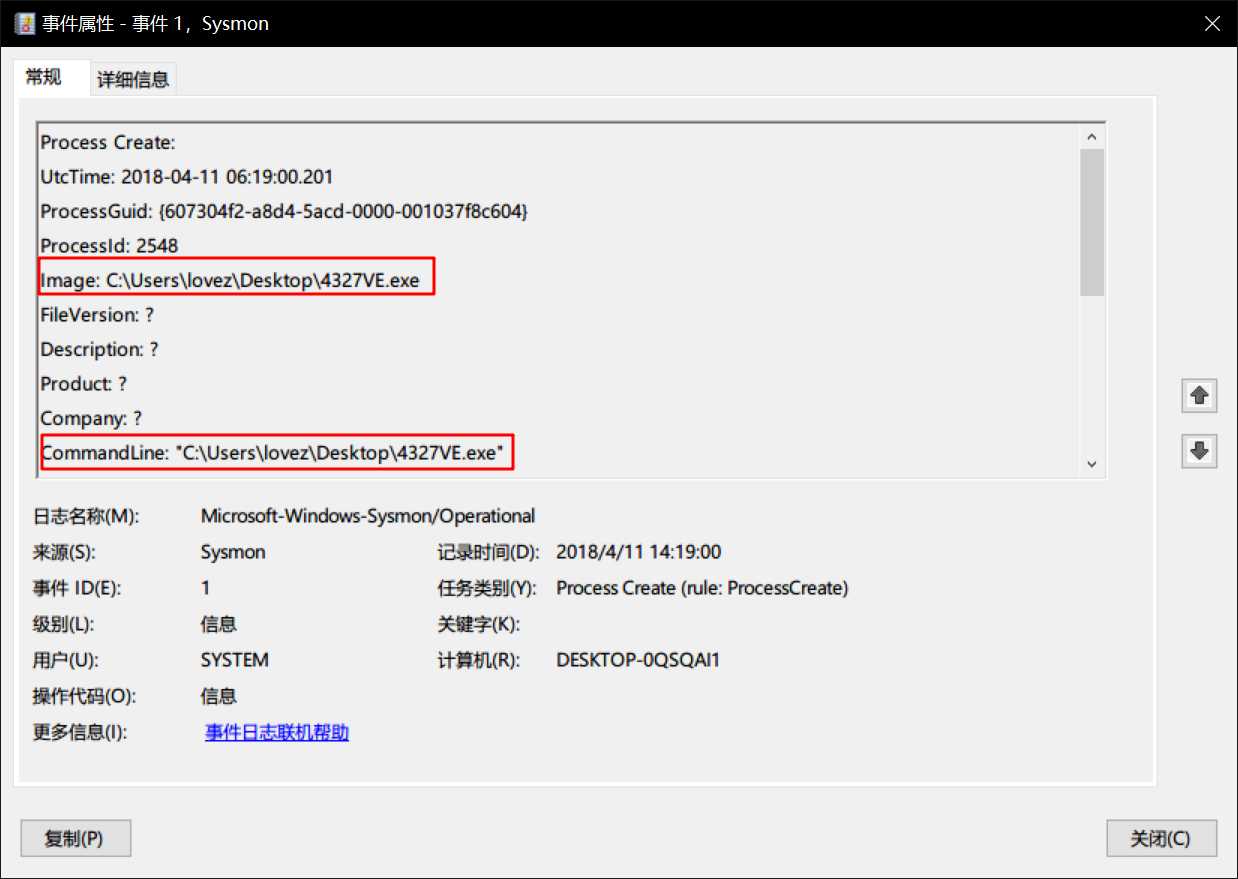

找到了

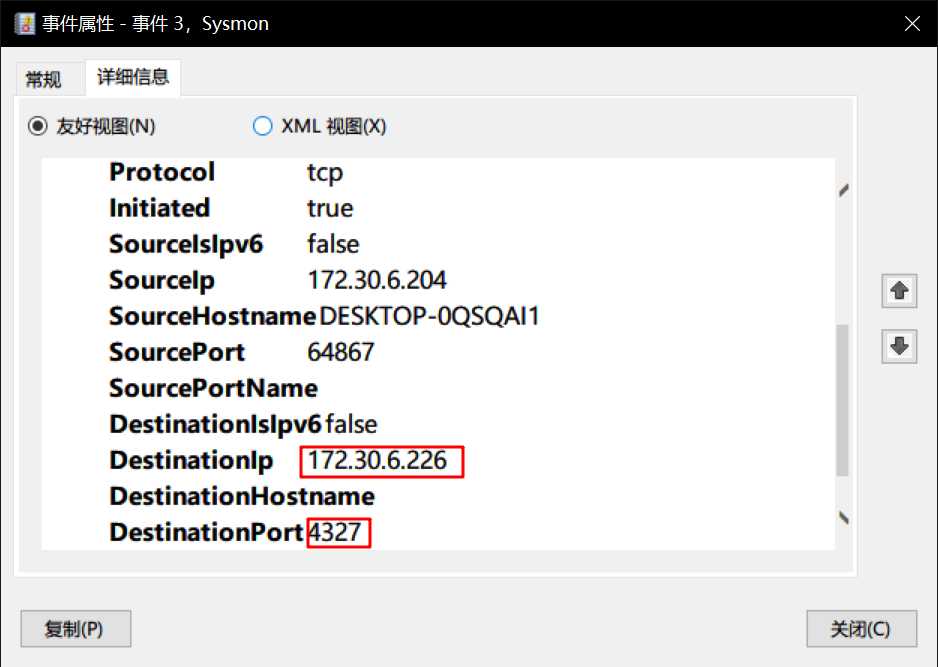

可以发现这是我们kali的ip地址。

这里发现后门调用了Explorer.EXE程序,这个程序大家应该不陌生吧,这里我猜测后门程序通过explorer.exe参数去调用了文件来执行所需功能。

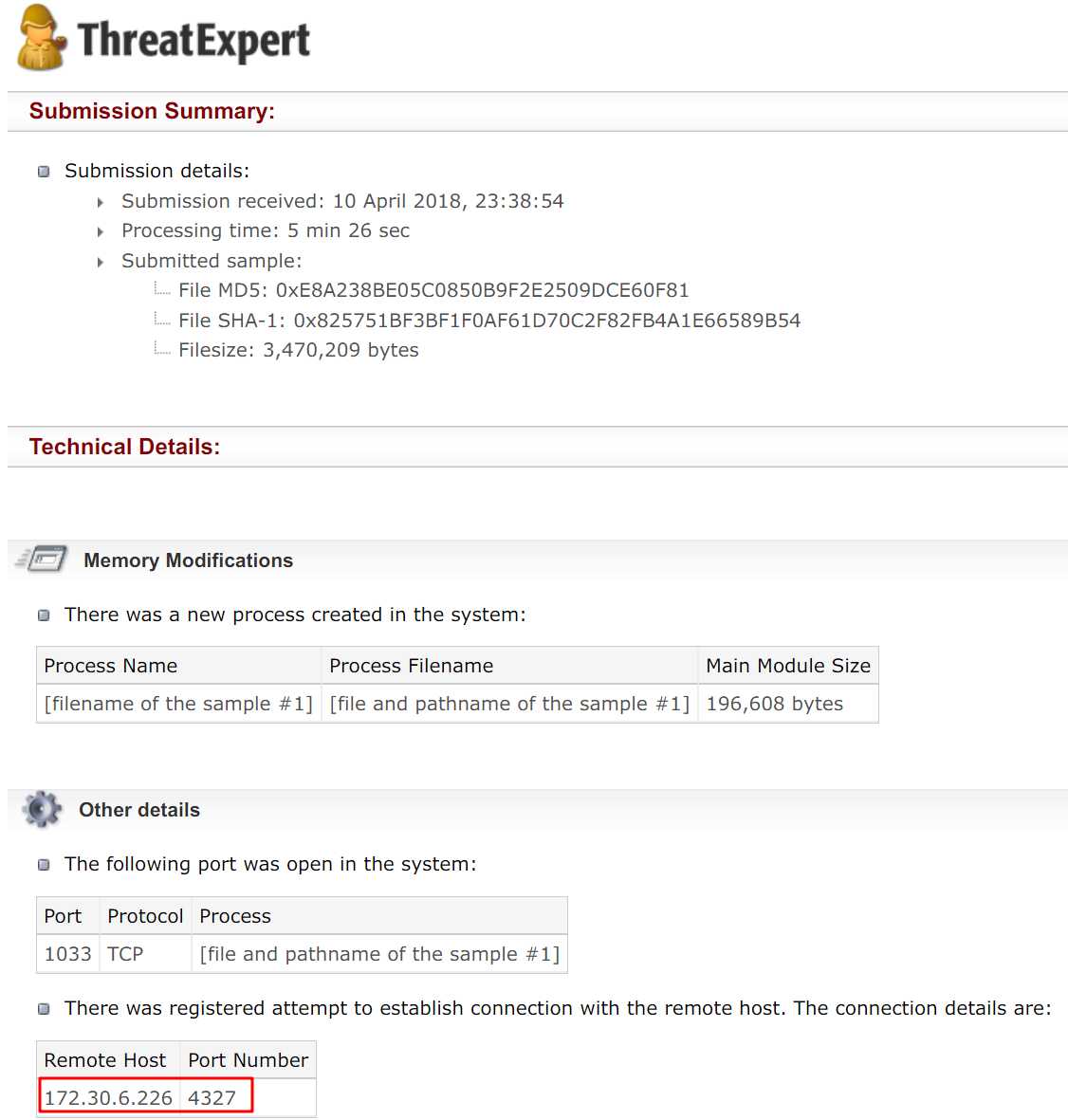

Threat Expert:

http://www.threatexpert.com/report.aspx?md5=e8a238be05c0850b9f2e2509dce60f81

VirusTotal

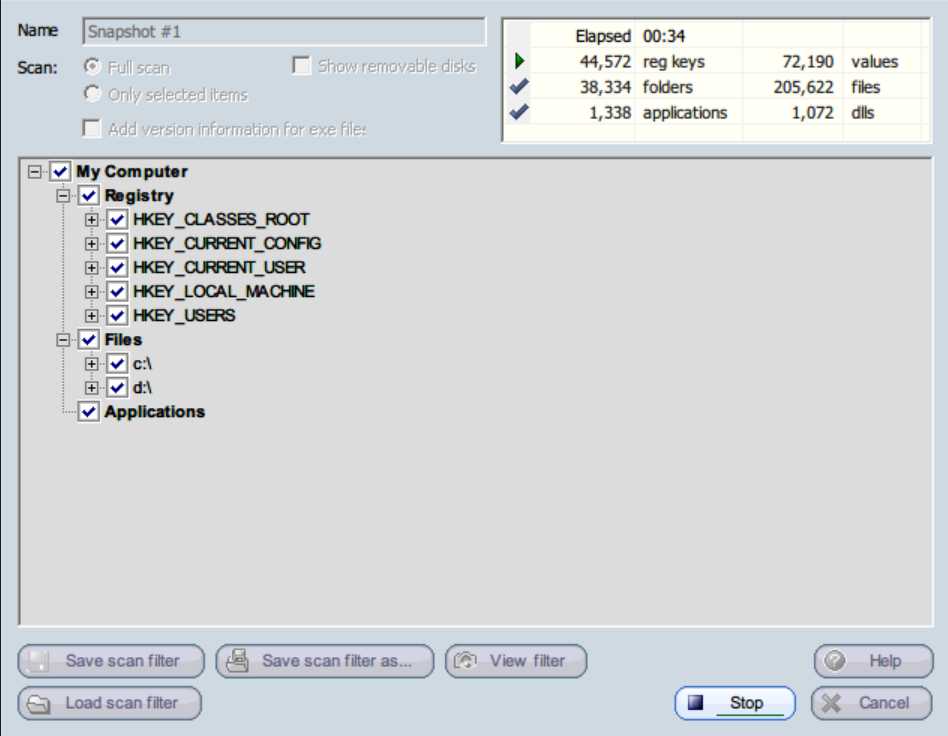

1.在正常情况下,我们在win7虚拟机下快照保存为Snapshot #1;

2.Kali生成相应的后门,将文传到win7虚拟机下后快照保存为Snapshot #2;

3.Kali开启msf监听,在win7下运行后门程序后快照保存为Snapshot #3;

4.Kali对win7虚拟机进行权限操作后,在win7下快照保存为Snapshot #4;

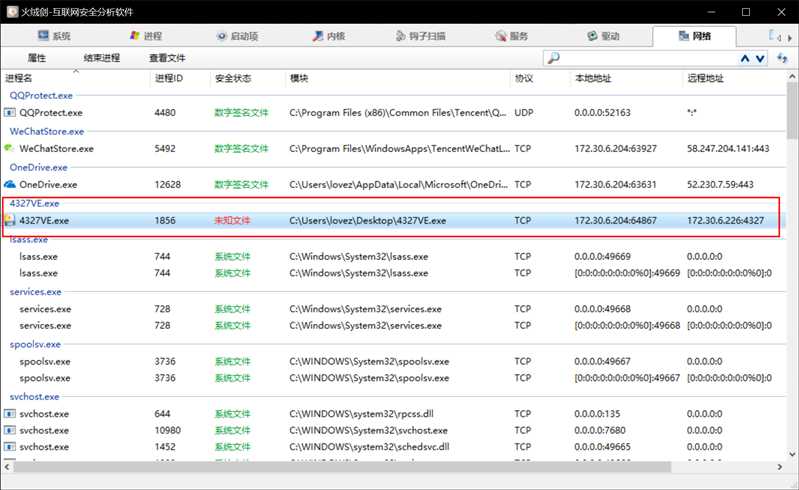

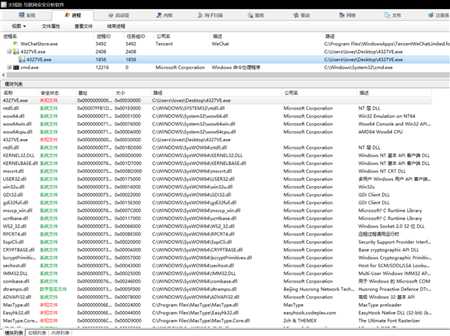

*这里给大家推荐一个国产良心杀软——火绒,这里用到的是火绒里面的火绒剑功能。

开启监控后,运行程序,查看程序所作出的所有行为。

我们可以看出后门程序建立了172.30.6.226:4327的连接,这个便是kali进行了回连的地址:也可以看到后门程序调用了许多dll,猜测正是调用了这些dll来实现。

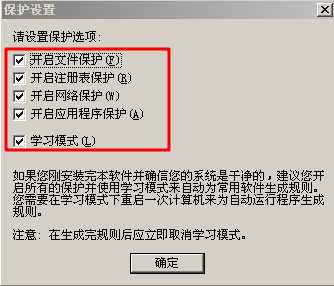

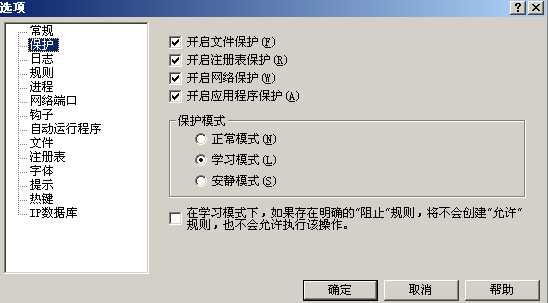

在xp虚拟机上打开Malware Defender,如图所示选择保护设置。

然后在工具-选项-保护-设置保护模式

1.学习模式, 可以检测特定程序的使用的关键API,比如: 创建文件,修改内存...但是不阻止

2.正常模式,正常模式则会在调用这些关键API之后,则会问你是否允许操作

3.安静模式,安静模式则不操作,不提示.

去网上看大牛的分析都是用OD去看反汇编的,可惜自己不会

未完待续!

标签:.com view sof 端口号 最新 日志 连接 XML time

原文地址:https://www.cnblogs.com/lovezh/p/8797007.html