标签:状态 监控系统 权限 tcp协议 5.5 ace microsoft 提示符 window

先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

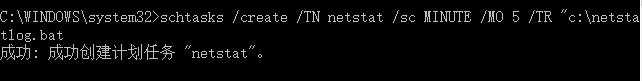

netstat -bn >> c:\netstatlog.txtschtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat"指令创建一个每隔五分钟记录计算机联网情况的任务

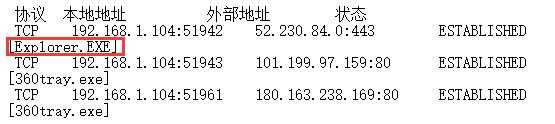

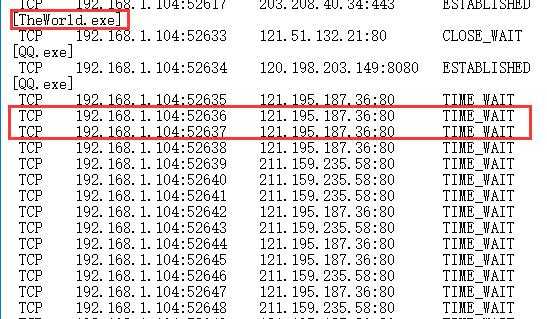

netstatlog.txt文件,对可疑进程进行分析:

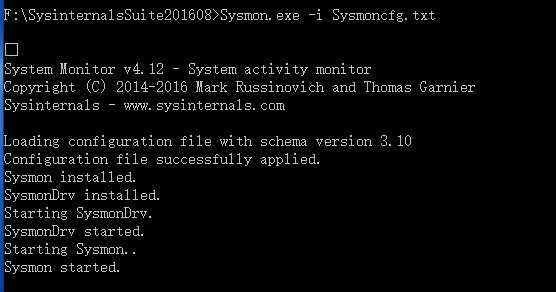

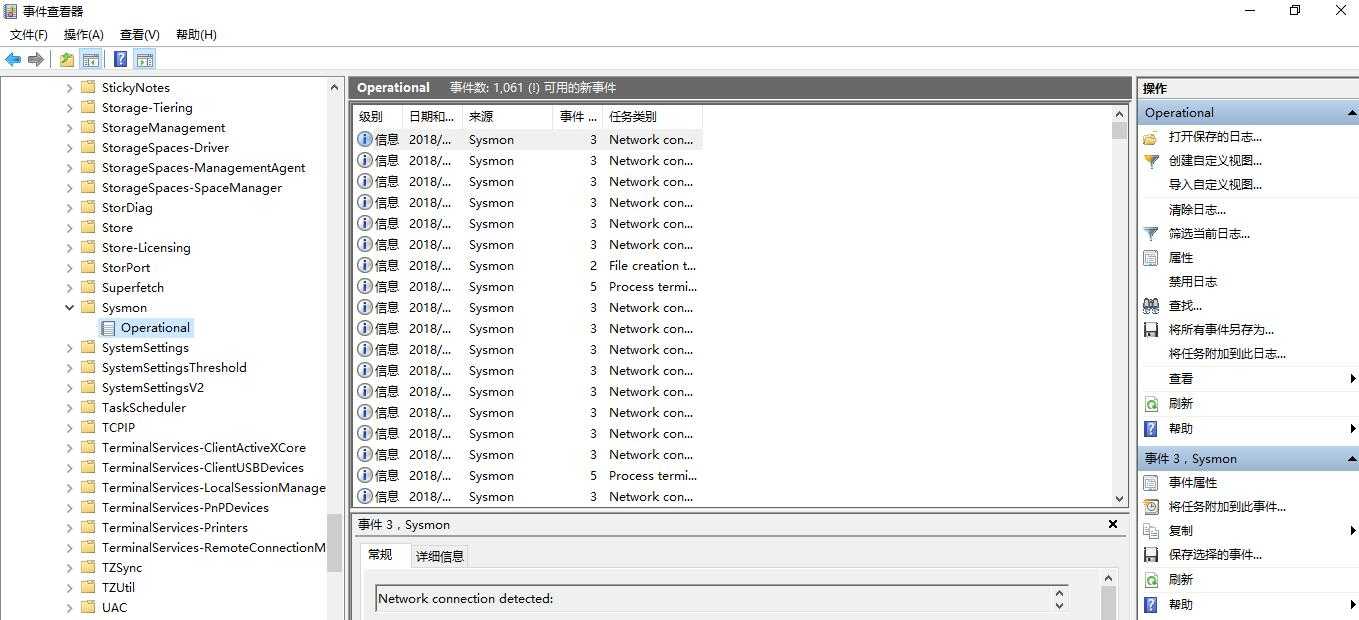

Sysmoncfg.txt,下载sysmon工具,将老师所给代码写入txt,并将txt放入sysmon.exe同目录下;sysmon.exe -i Sysmoncfg.txt安装配置sysmon;

1.在virscan网站查看上次后门软件的文件行为分析:

dir命令进行查看时

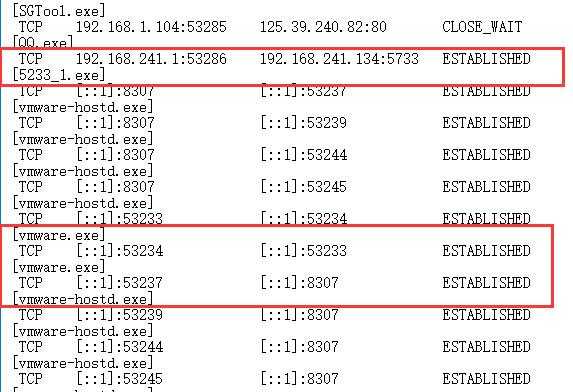

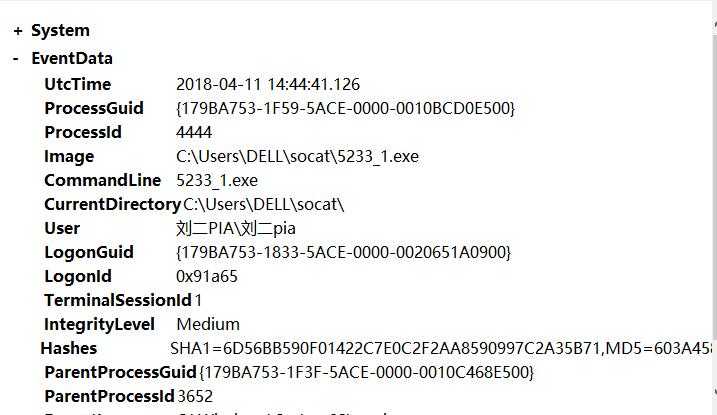

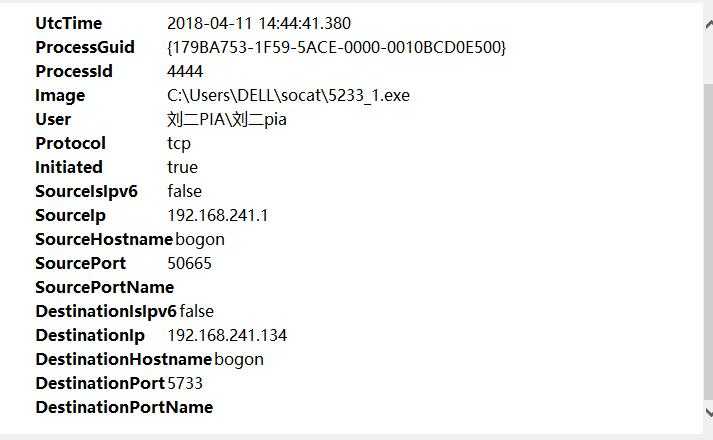

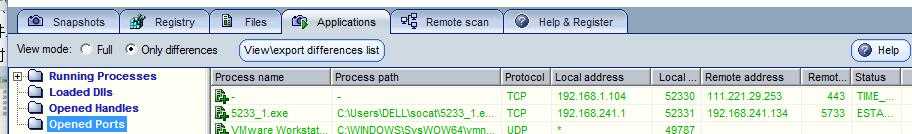

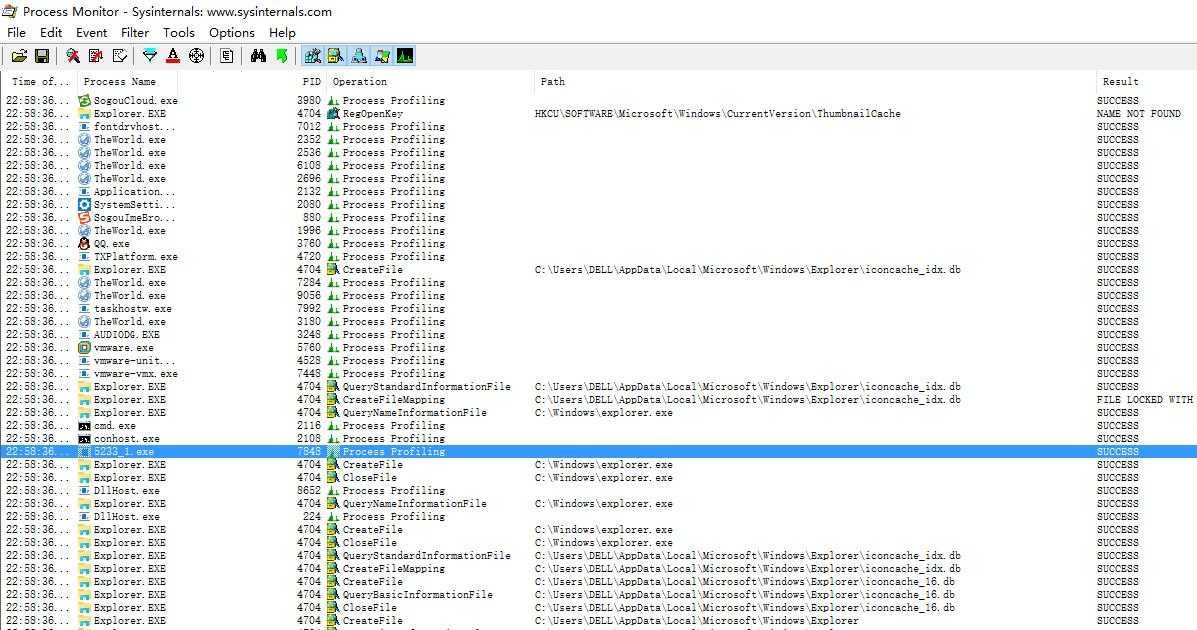

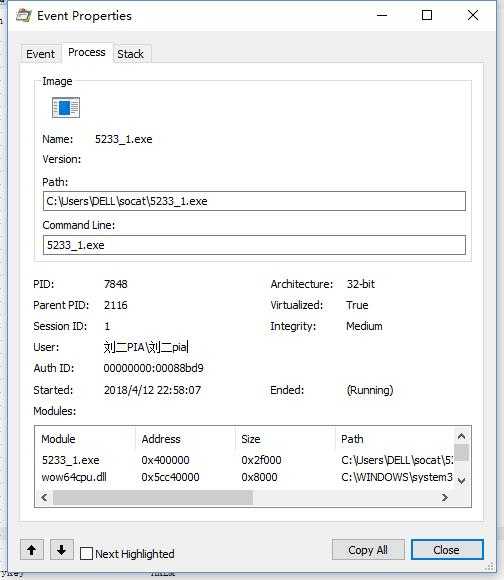

5233_1.exe文件,并发现其通过TCP连接,以及其端口号和连接机IP

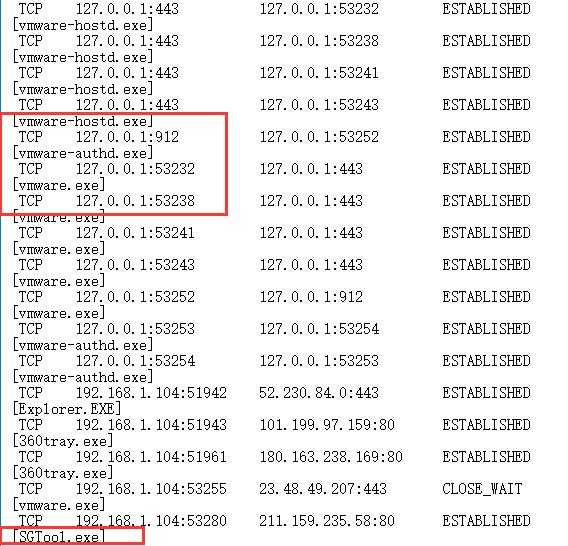

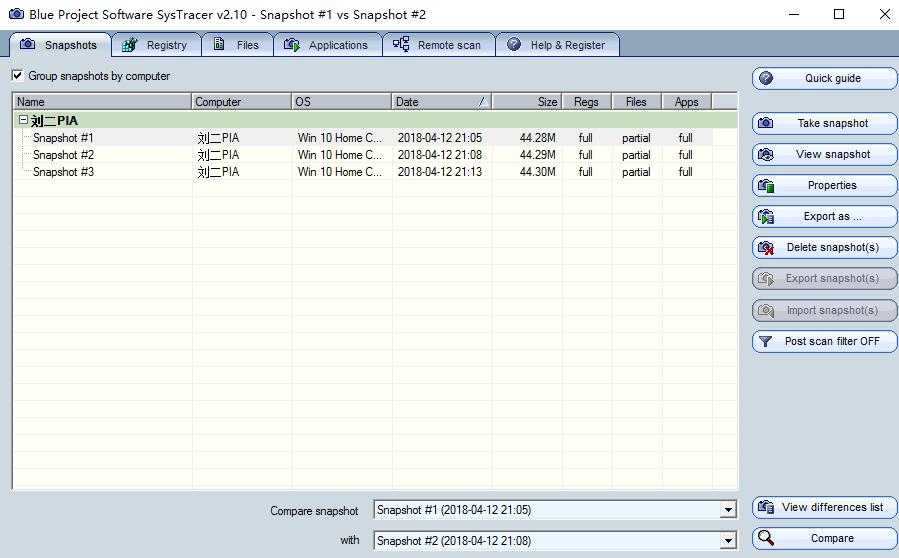

dir命令后,和回连成功时并没有多大区别。(PS.想截个屏,然后对比分析,结果软件需要注册,没法使用,参考LXM学长博客,知道进行截屏操作后,注册表信息会有更改)netstat查看TCP连接状况,可以看到5233_1.exe程序所建立的TCP连接:

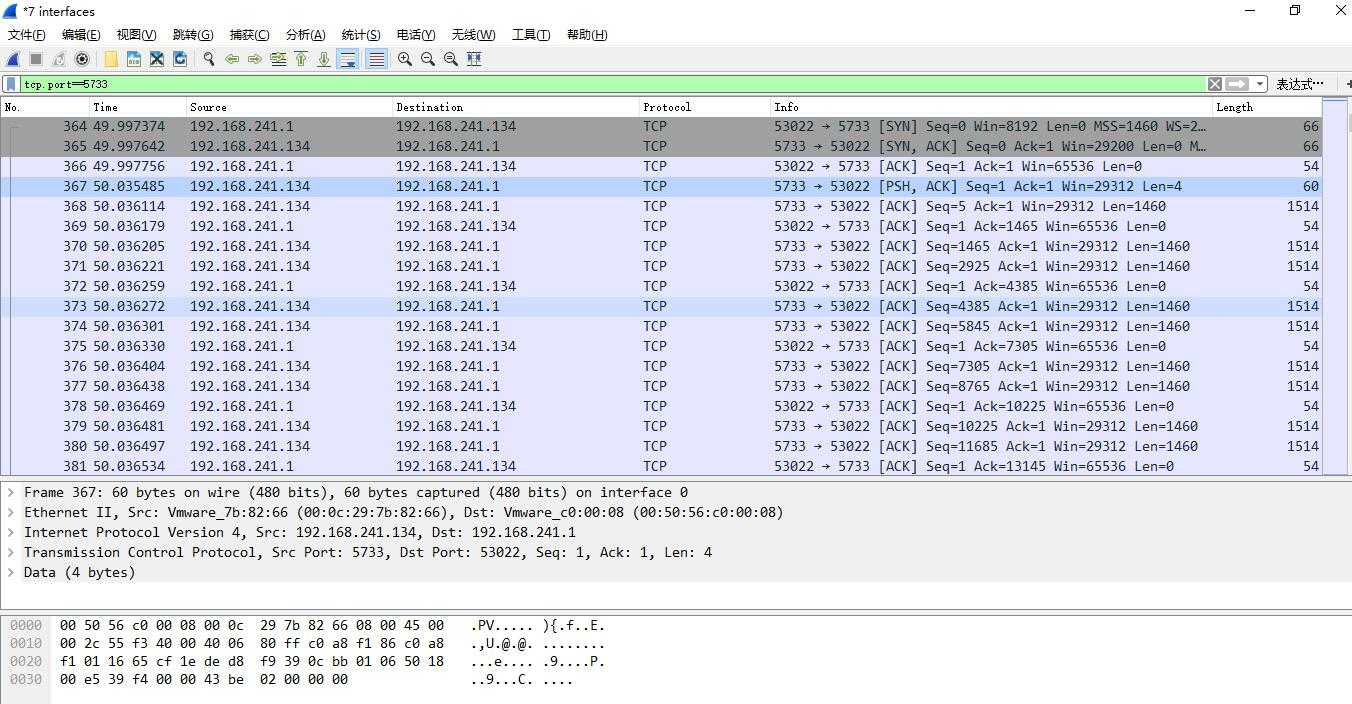

wireshark进行抓包,可以看到后门程序首先通过TCP三次握手建立了连接,之后进行了数据传输。

PSH,ACK的包传送的便是执行相关操作指令时所传输的数据包。

schtasks创建相应的计划任务,指定时间去记录主机的网络连接情况,端口开放状态,注册表信息等;wireshark进行抓包,查看其进行了那些网络活动;这次实验,在于使用不同的工具分析系统中程序/进程,通过对其行为的分析来证实该程序/进程是否为恶意代码,分析的方法有好多,像抓包、查看日志、统计网络使用情况等,我觉得更重要的是我们在分析时要注重对比,通过对比,找到一段时间内使用不正常的程序/j进程,再进行行为分析,确定是否是恶意代码;其次,要养成一个很好的上网习惯,尽量去避免恶意代码的入侵,保护我们的隐私和数据。

标签:状态 监控系统 权限 tcp协议 5.5 ace microsoft 提示符 window

原文地址:https://www.cnblogs.com/l20155233/p/8798734.html