标签:stat creat 修改 sha 电源 with 17.1 c盘 drivers

1、在C盘下新建一个文本文档,输入一下内容后,更名为netstatlog.bat

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt2、以管理员身份运行powershell或者cmd,并输入指令

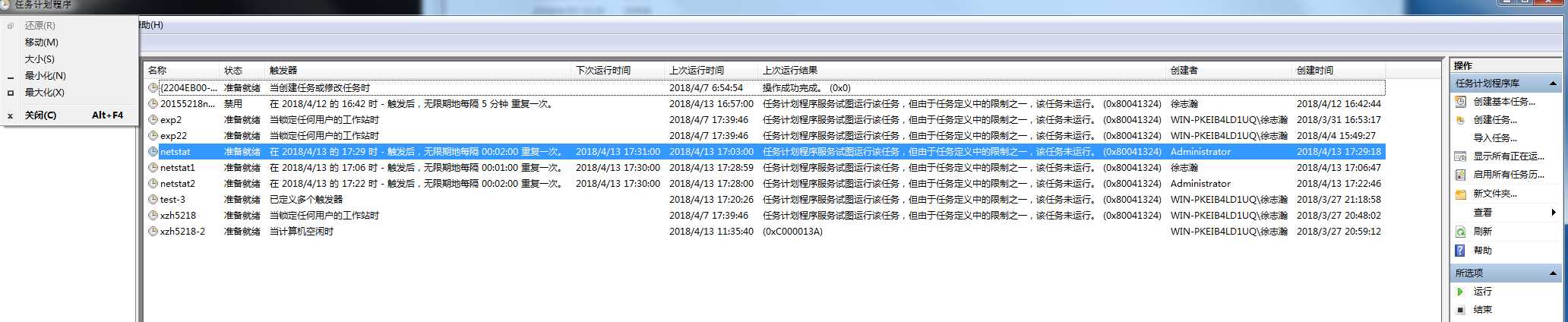

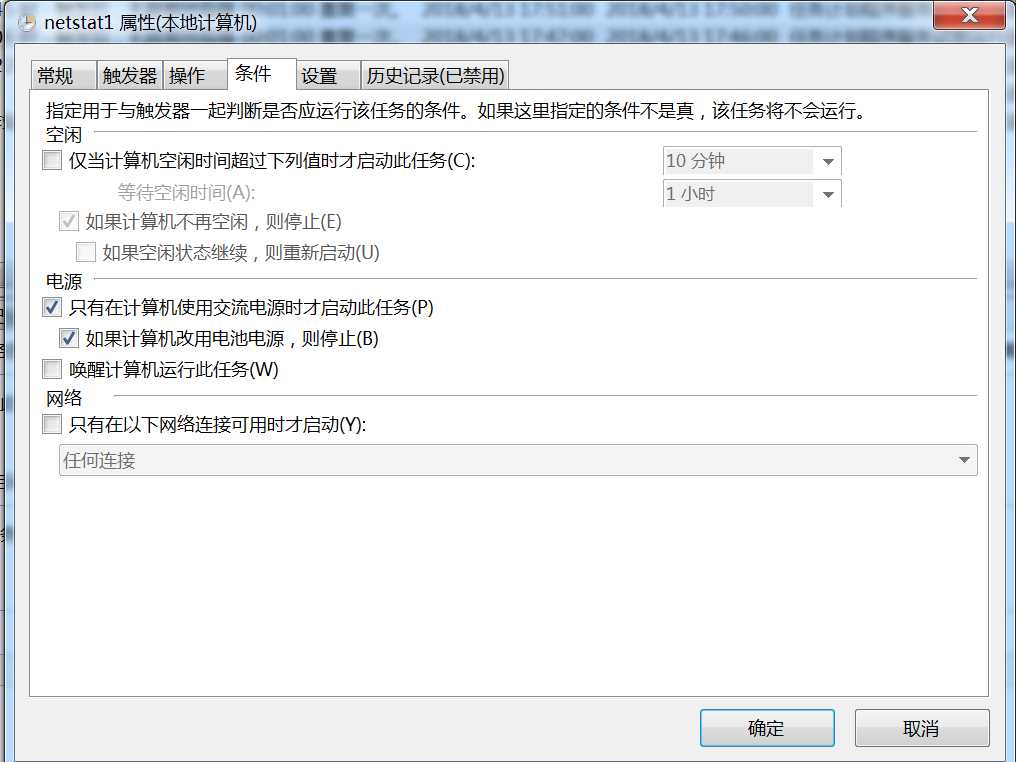

schtasks /create /TN netstat /sc MINUTE /MO 2 /ru "System" /TR "d:\netstatlog.bat"3、在netstatlog.txt中就可以看到一些记录

2018/04/13 周五

17:49

请求的操作需要提升。

2018/04/13 周五

17:49

请求的操作需要提升。

2018/04/13 周五

17:51

活动连接

协议 本地地址 外部地址 状态

2018/04/13 周五

17:52

活动连接

协议 本地地址 外部地址 状态

TCP 192.168.1.107:49461 180.163.251.163:80 SYN_SENT

[SoftupNotify.exe]

TCP 192.168.1.107:49462 106.120.160.155:80 SYN_SENT

[360tray.exe]

TCP 192.168.1.107:49463 106.120.160.155:80 SYN_SENT

[360tray.exe]

2018/04/13 周五

17:53

活动连接

协议 本地地址 外部地址 状态

TCP 192.168.1.107:49479 180.163.251.163:80 SYN_SENT

[360tray.exe]

2018/04/13 周五

17:54

活动连接

协议 本地地址 外部地址 状态

TCP 192.168.1.107:49482 122.193.207.44:80 SYN_SENT

[DgService.exe]

TCP 192.168.1.107:49483 210.52.217.139:80 SYN_SENT

[360tray.exe]

TCP 192.168.1.107:49484 210.52.217.139:80 SYN_SENT

[360tray.exe]

TCP 192.168.1.107:49485 210.52.217.139:80 SYN_SENT

[360tray.exe]

2018/04/13 周五

17:55

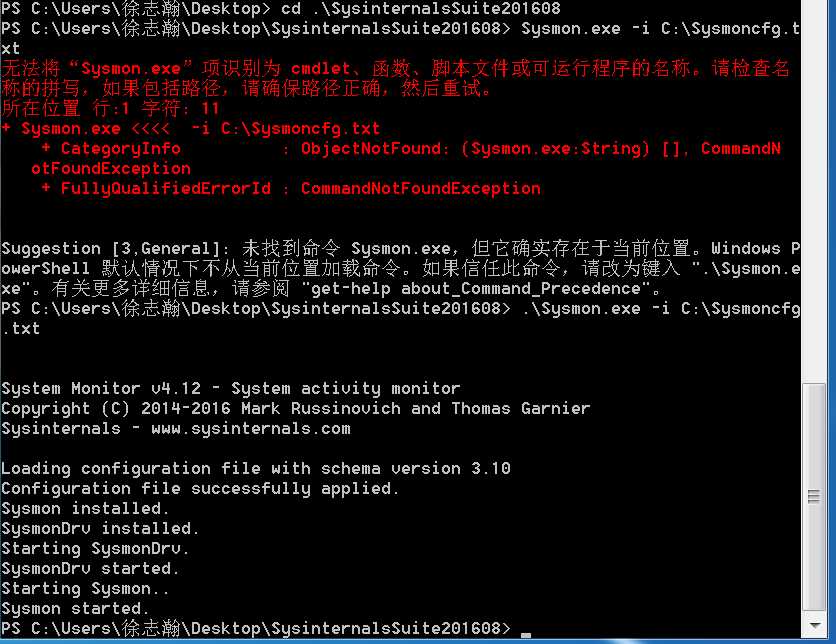

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

<SourcePort condition="is">137</SourcePort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

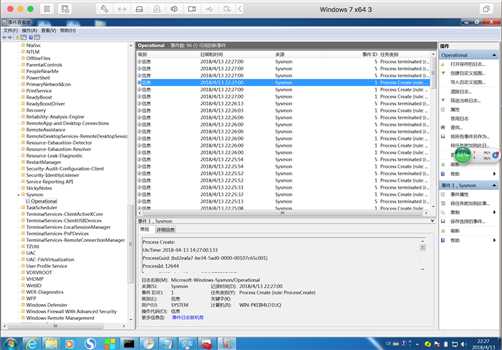

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">SogouExplorer.exe</Image>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>标签:stat creat 修改 sha 电源 with 17.1 c盘 drivers

原文地址:https://www.cnblogs.com/xzh1996/p/8822622.html