标签:放心 替换 sch 运行 task exp 多个 名称 联通

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

通过本次实验,解除了上次实验的忧虑,学习了怎么查看系统的状态以及分析恶意代码的存在。植入后门或许并不难,所以对于系统的状态以及后门的分析就尤为重要了,比起后门攻击,分析略显枯燥,但是分析确极其重要。

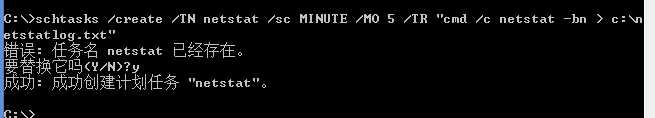

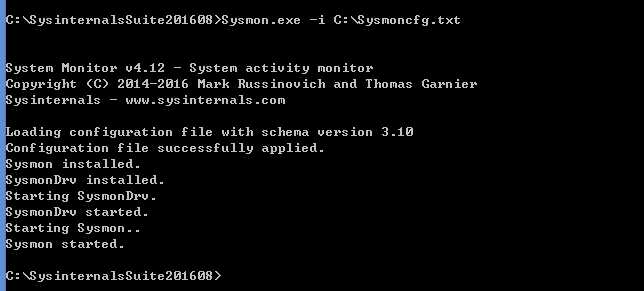

C:\schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "cmd /c netstat -bn > c:\netstatlog.txt"命令,来实现每五分钟每记录一下有哪些程序在连接网络,若需要实现一分钟记录一次,则将MO 5改为MO 1即可,对相关参数进行分析:

/TN taskname 指定唯一识别这个计划任务的名称。

/S system 指定要连接到的远程系统。如果省略这个

系统参数,默认是本地系统。

/SC schedule 指定计划频率。有效计划任务: MINUTE、 HOURLY、DAILY、WEEKLY、

MONTHLY, ONCE, ONSTART, ONLOGON, ONIDLE, ONEVENT.

/MO modifier 改进计划类型以允许更好地控制计划重复

周期。有效值列于下面“修改者”部分中。

/TR taskrun 指定在这个计划时间运行的程序的路径和文件名。

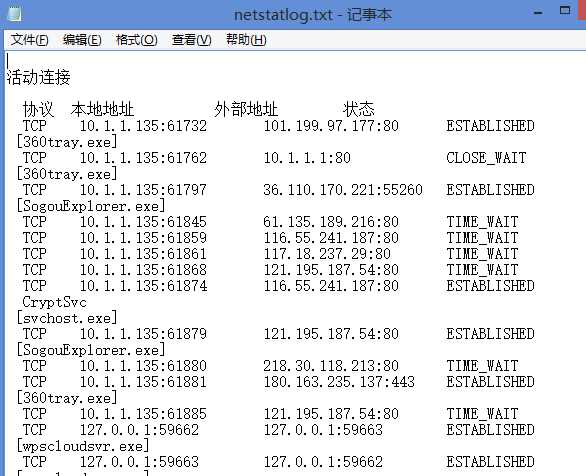

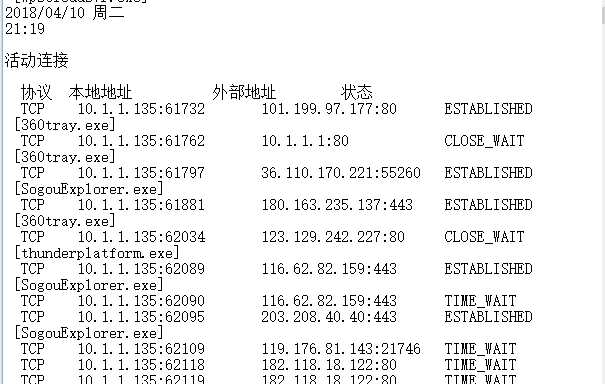

现在就可以看到每五分钟就会进行一次记录。

我们再加工一下,在C盘要目录下建一个文件c:\netstatlog.bat,内容如下:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

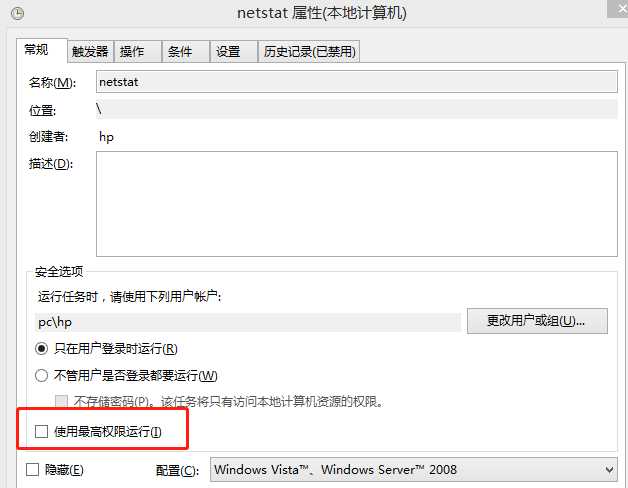

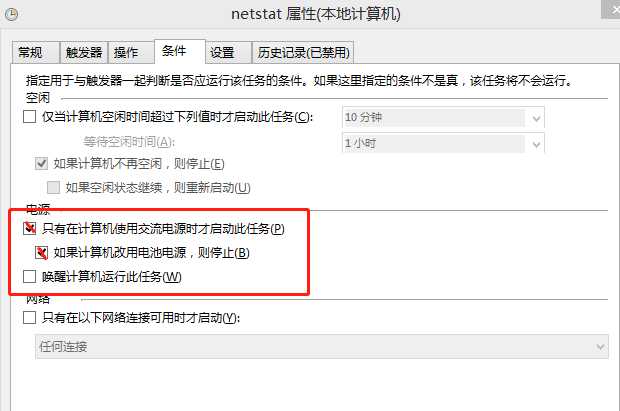

netstat -bn >> c:\netstatlog.txt可以在图形界面打开计划任务,将其中每5分钟执行的指令从"cmd /c netstat -bn > c:\netstatlog.txt"替换为“c:\netstatlog.bat”。更改完后,我们在netstatlog.txt中会看到如下的输出,多了日期与时间,这样看起来更方便。

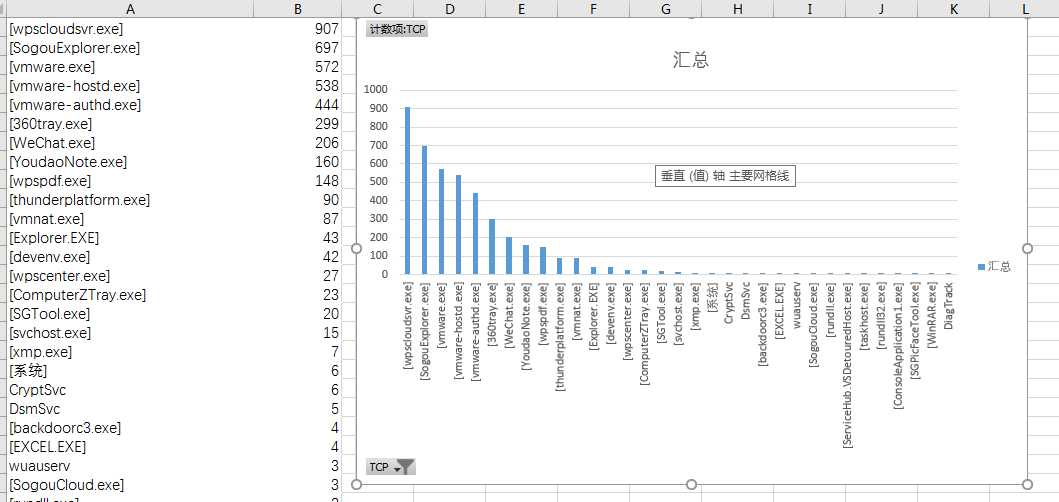

然后对数据进行了一个透视分析,这里我是按降序进行排列,柱状图则更明显的突出了对外连接最多的程序,对其中的几个进行分析。

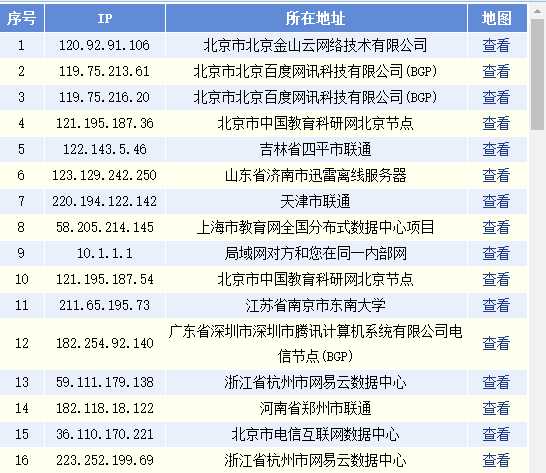

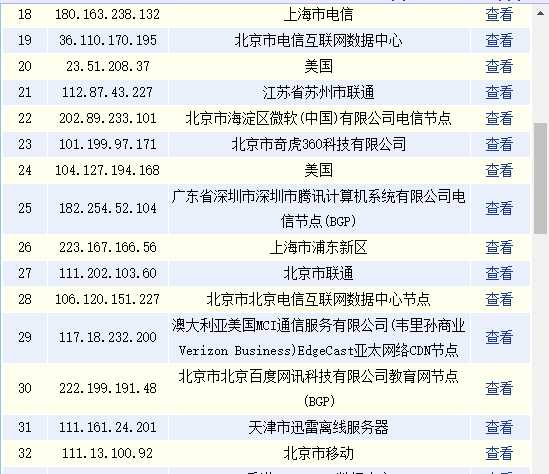

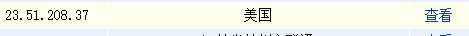

对连接次数超过10的IP进行一个批量搜索。

再对这两个进行个搜索吧。

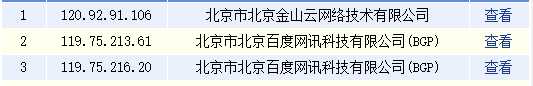

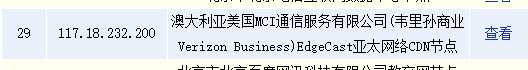

同样先回到我的数据中进行搜索,原来WPS热点是这几家公司!

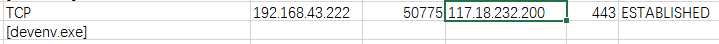

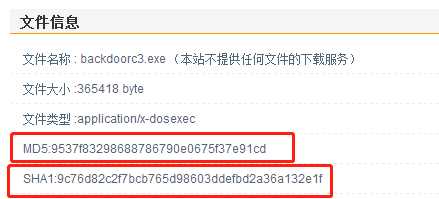

把我的后门软甲放到VirScan上扫描一下,不出所料,22%的查杀率。

可以看到它选择了MD5和sha-1来进行哈希摘要,可能在编码的过程中使用了这两个算法。

尝试获取别的信息,点击任意一个扫描结果看看会有什么别的发现。

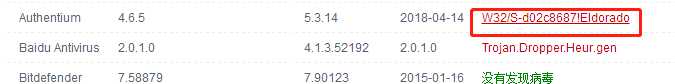

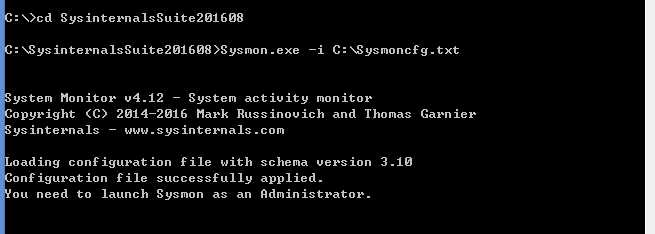

sysmon.exe -i 配置文件名。<SourceIp xxx>要与</SourceIp>对应,我在编写的过程中忽略了这一点,直接从上面复制下来就出现了错误。

<Sysmon schemaversion="3.10">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">microsoft</Signature>

<Signature condition="contains">windows</Signature>

</DriverLoad>

<NetworkConnect onmatch="exclude">

<Image condition="end with">SogouExplorer.exe</Image>

<Image condition="end with">iexplorer.exe</Image>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

<DestinationPort condition="is">5339</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

但是这里需要注意,我们需要使用管理员身份打开cmd.

接下来就可以成功安装了。

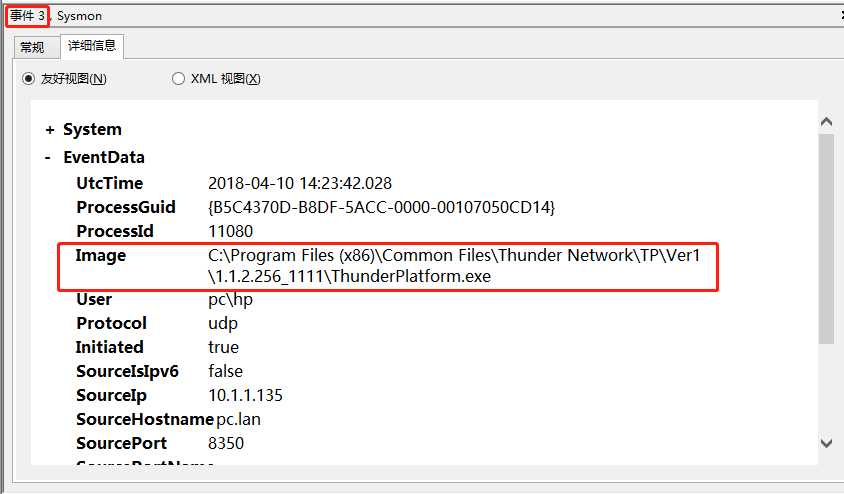

cd /d f:就可以了,直接cd是不可以的。大量的数据或许并不有利于我们分析,所以我用筛选器对数据进行了一次筛选。

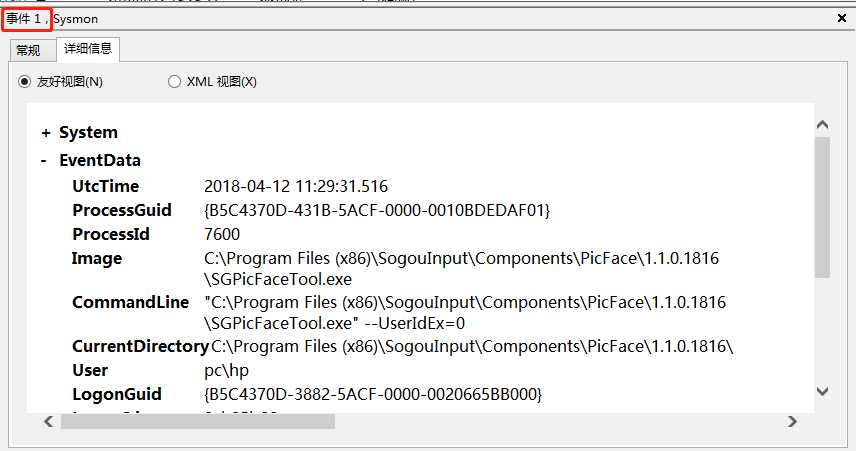

创建了一个搜狗表情工具。

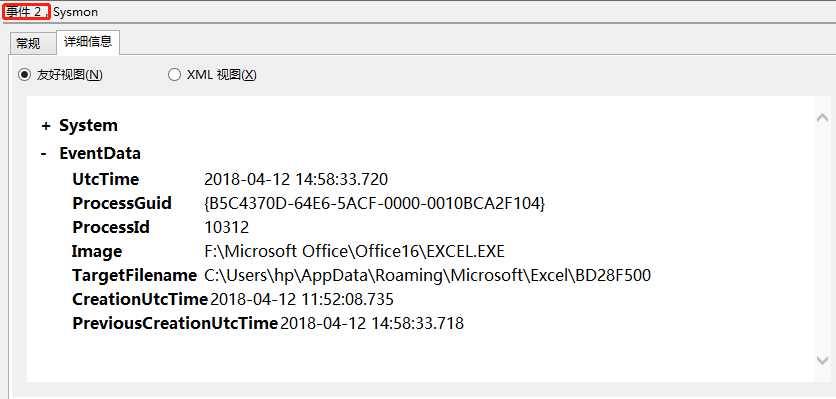

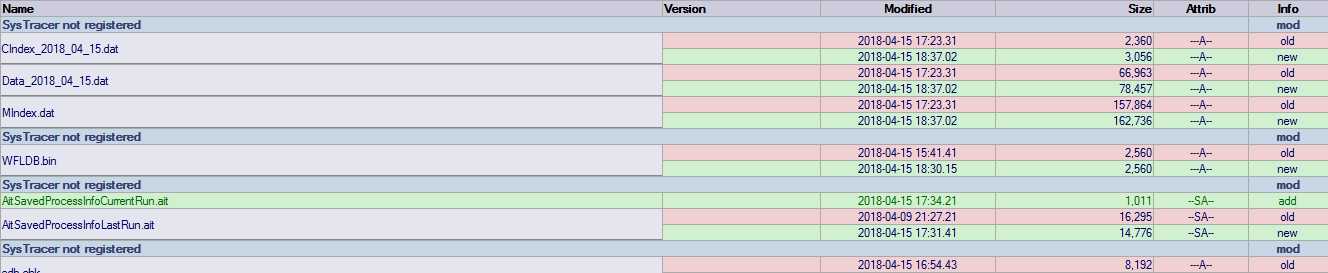

Excel文件发生了变化。

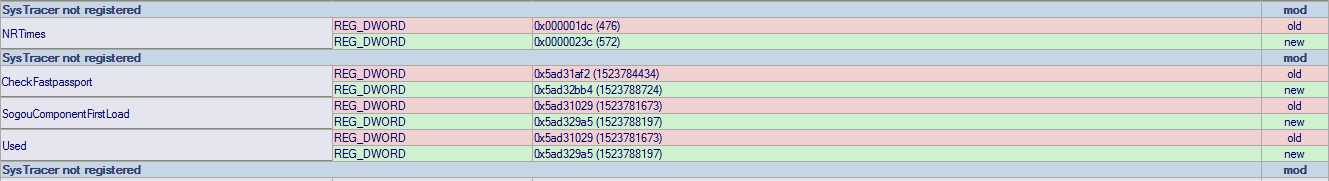

1.在正常情况即没有后门程序的情况下对Windows进行快照。

2.在将后门程序拷入主机之后进行快照。

3.回连成功后进行一次快照。

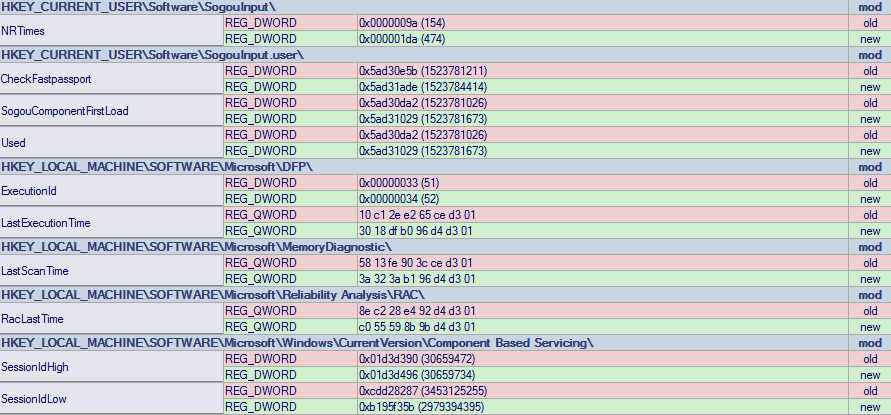

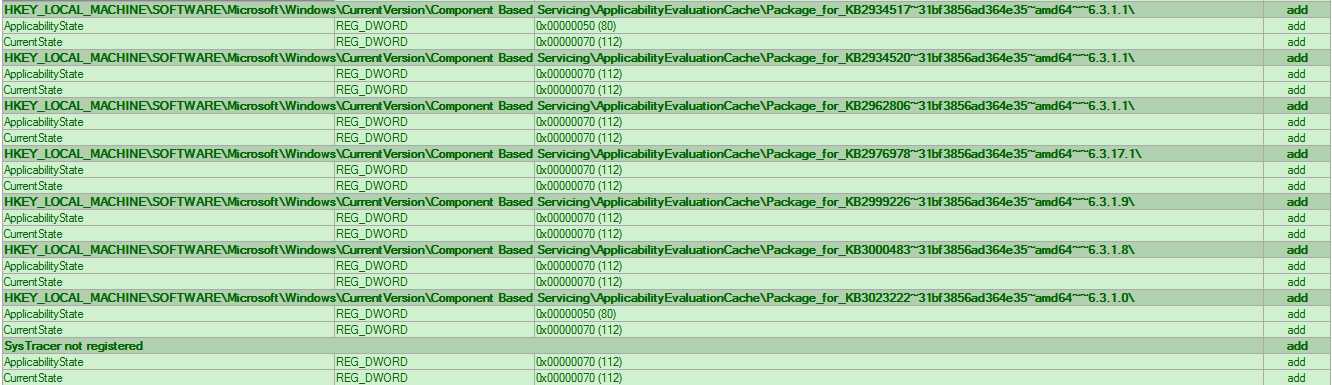

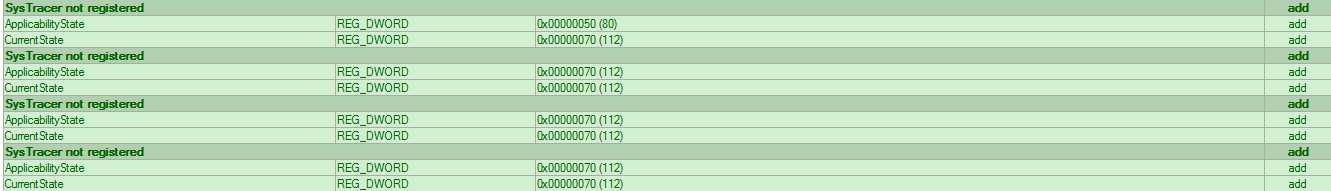

1和2进行对比,只观察不同的部分,由下图可以看出注册表发生了变化,首先修改了了很多键值,这些键值包括显示控制系统和软件的处理键下的子键、当前用户的配置数据信息等。

增加了HKEY_LOCAL_MACHINE下的一些子键值。

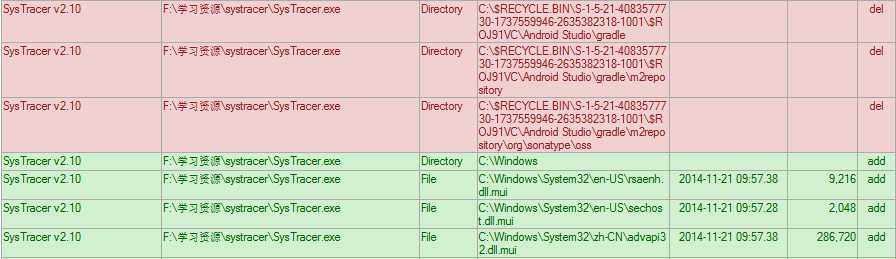

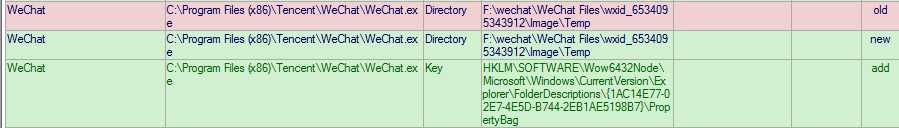

当然,还有一些软件,比如搜狗啊、SysTracer本身以及微信等引发的键值变化,可以说很详细了。

总的来说,植入一个后门程序并且在进行回连的时候会发生很多键值的变化,是可以通过这个方面来进行分析的,只是对于刚入门并且没有注册的我们貌似有些不适用。

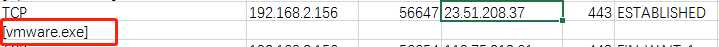

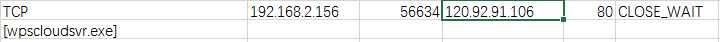

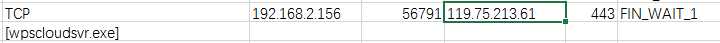

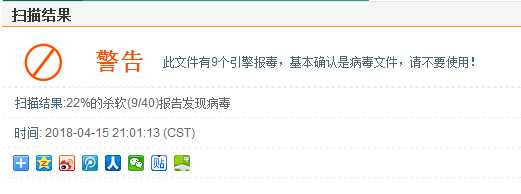

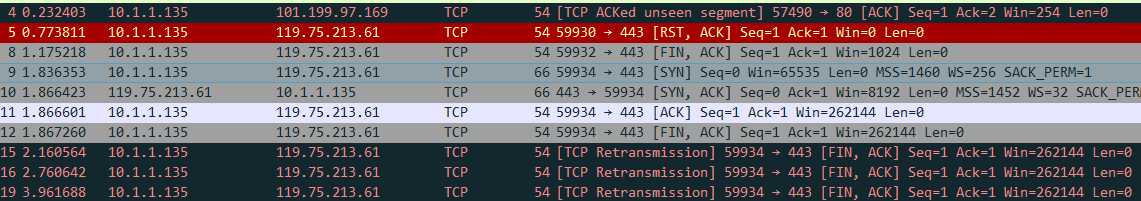

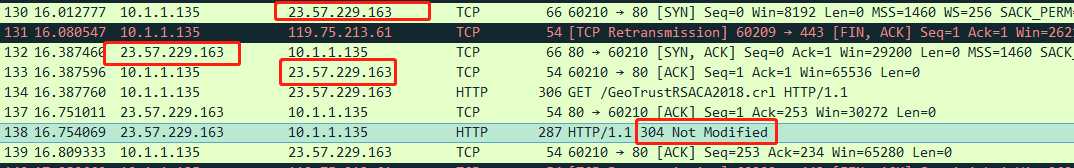

开始分析TCP的一些内容。这个119.75.213.61有点可疑,回去看看原来整理的Excel,原来是金山WPS办公软件云服务进程,刚关闭完WPS云服务这又有个金山WPS办公软件云服务,也给他关了。

还有个23.57.229.163是什么搜一下,一搜吓到了我,这个IP竟然是印度的。

很值得怀疑,再看看建立连接有没有成功。

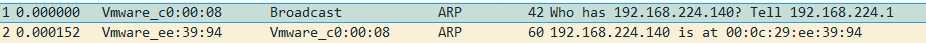

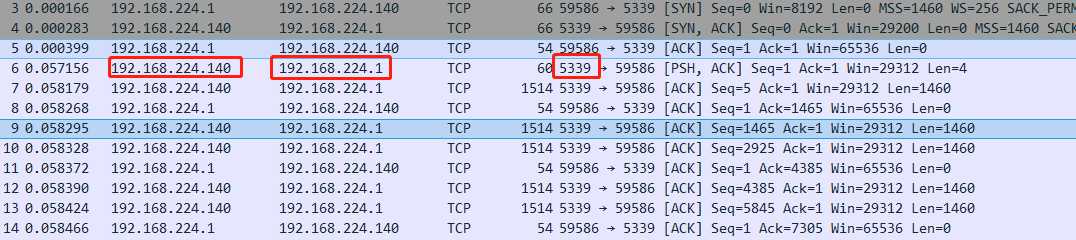

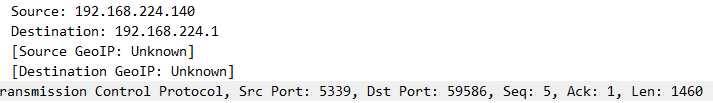

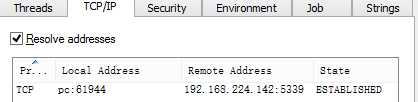

接下来的就是被虚拟机攻击的我的5339端口了。在本机的虚拟机攻击本机这么直接的操作下,wireshark很直观的再现并且剖析了这一过程,刚开始VM广播寻找哪个主机启动了后门,开始回连192.168.224.140。

端口以及回连的IP直接暴露了出来。

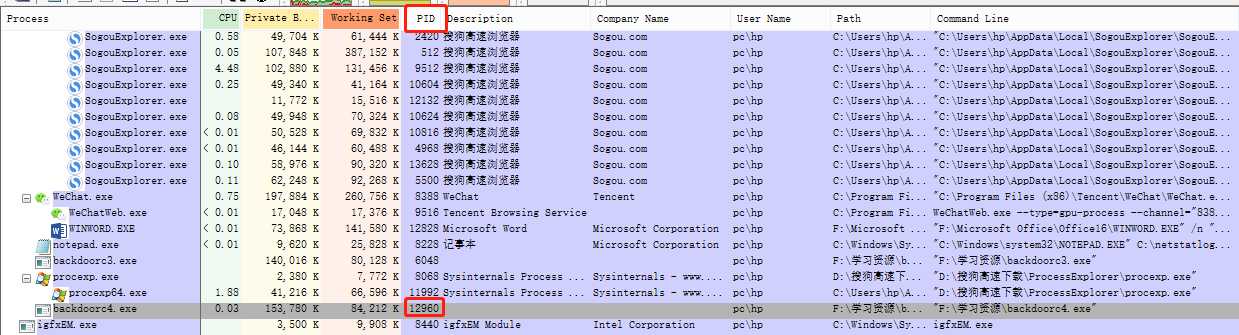

使用该软件进行分析。

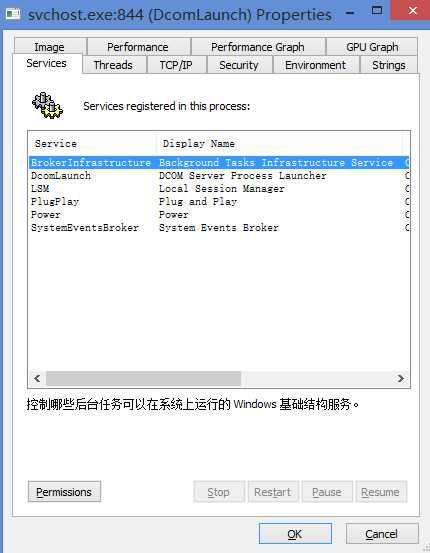

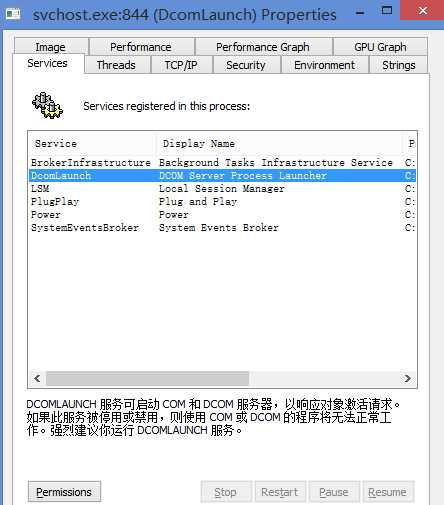

svchost.exe也可能是病毒,在这个软件里面也有分析如下图,与此同时对于主机内的每个svchost.exe放到virscan进行扫描,检出为0,基本可以认定为系统程序而不是病毒。

这应该就是计划任务schtasks将记录写入netstatlog.txt的程序。

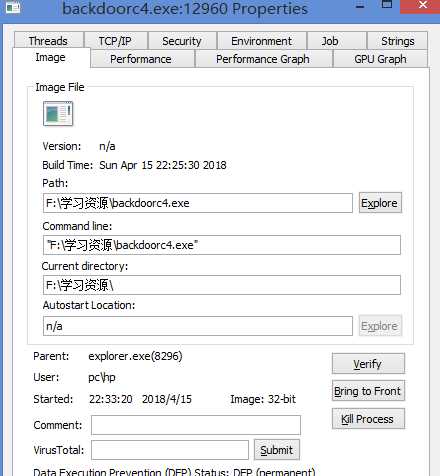

接下来就是我的后门程序了。

可以清楚的看到回连的IP和本机开放的端口,还可以查看其进程ID号。

又有一个奇怪的程序。

其他进程貌似没有什么问题,这款软件还在一定程度上减少了对未知的系统程序的百度,比如下图所示,很明确的指出了DCOMLAUNCH服务的功能和其是否能被禁用。

看来我的电脑还是比较干净的。

标签:放心 替换 sch 运行 task exp 多个 名称 联通

原文地址:https://www.cnblogs.com/pingcpingcuo/p/8856524.html