标签:哪些 分析日志 netstat 注册 alt 服务器 创建 设置 打开

这次实验的第一部分是对自己的主机进行系统监控,尝试能否发现异常情况。

这里有两种方法设置计划任务,第一种是在任务计划程序设置,第二种是命令行输入如下命令:schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat"我选择的是后者

1. 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中,netstatlog.bat内容为:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

2. 打开Windows下命令提示符,输入指令schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat"指令创建一个每隔五分钟记录计算机联网情况的任务:

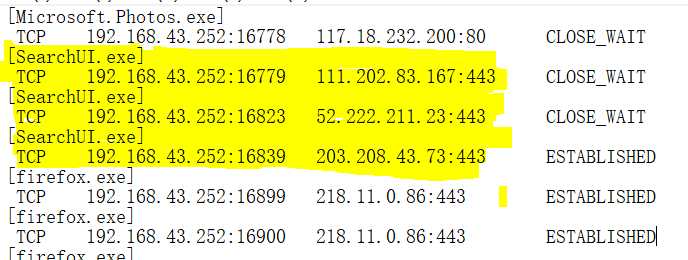

3. 五分钟后,我们来分析日志信息:

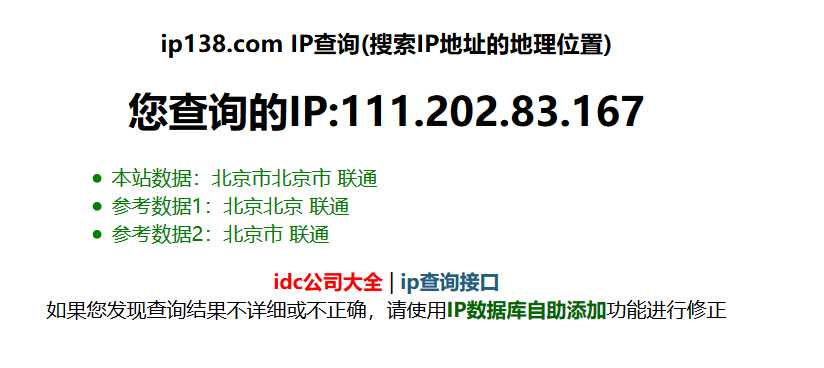

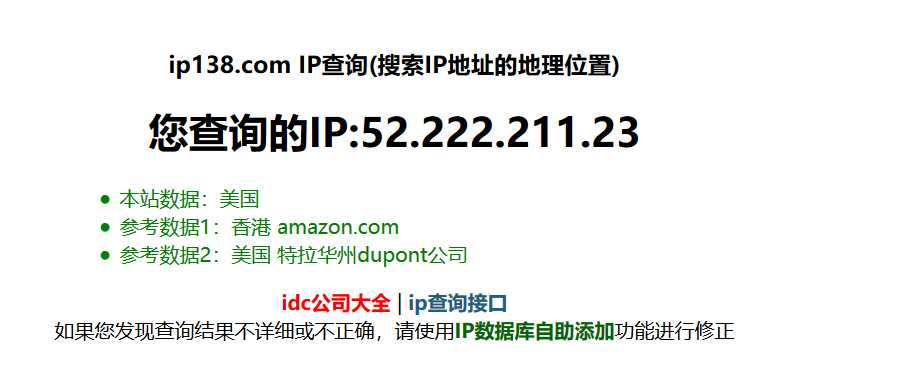

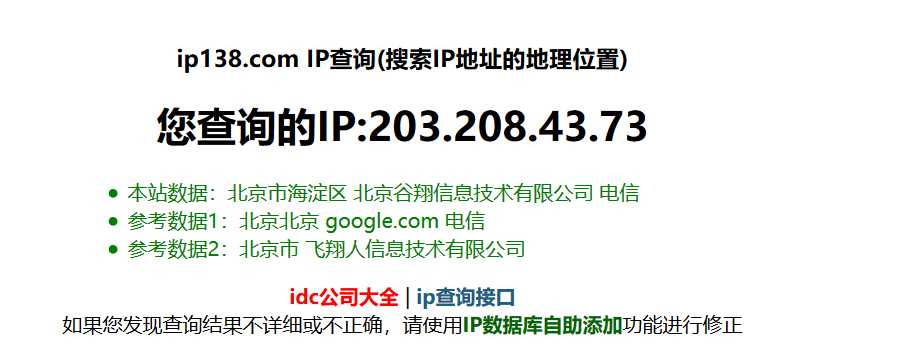

4. 黄标的SearchUI是win10专有的程序,及小娜,通过目的端口443可以猜测出来111.202.83.167、52.222.211.23、203.208.43.73应该是某些服务器地址,查询IP可知:

5. 该程序先后访问了北京联通的,香港amazon.com和北京Google.com。可惜当时没有抓包,单单从这几个IP分析不出来什么问题。

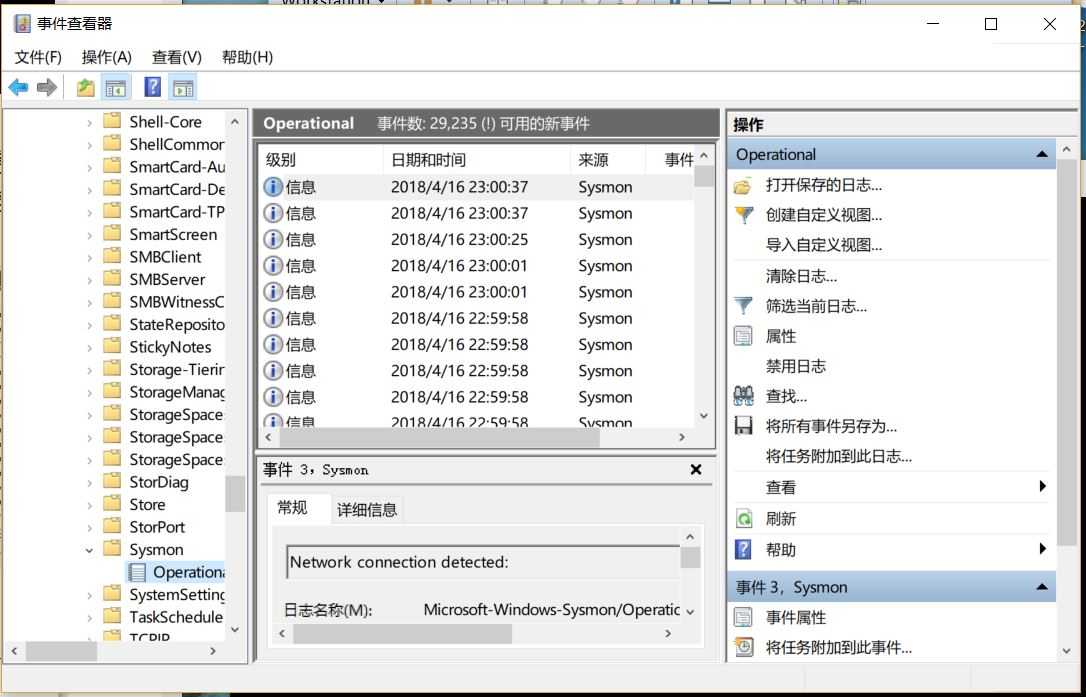

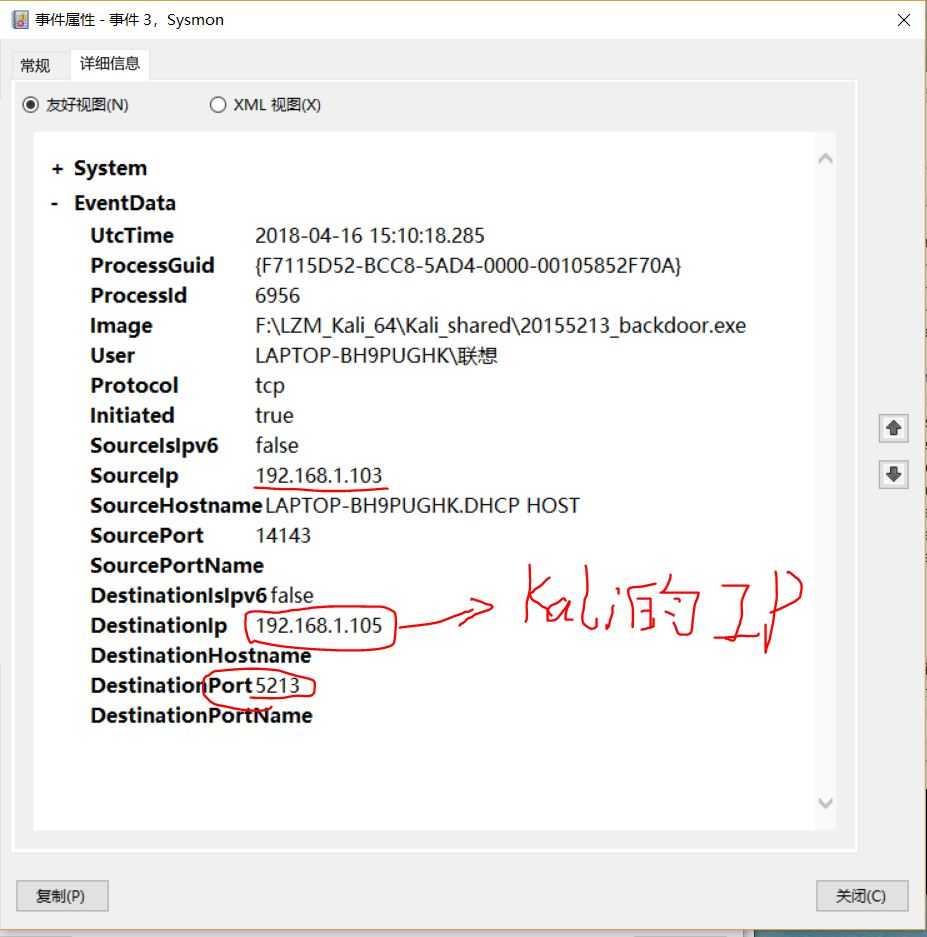

使用sysmon工具监控系统运行

sysmon是由Windows Sysinternals出品的一款Sysinternals系列中的工具。它以系统服务和设备驱动程序的方法安装在系统上,并保持常驻性。sysmon用来监视和记录系统活动,并记录到windows事件日志,可以提供有关进程创建,网络链接和文件创建时间更改的详细信息。

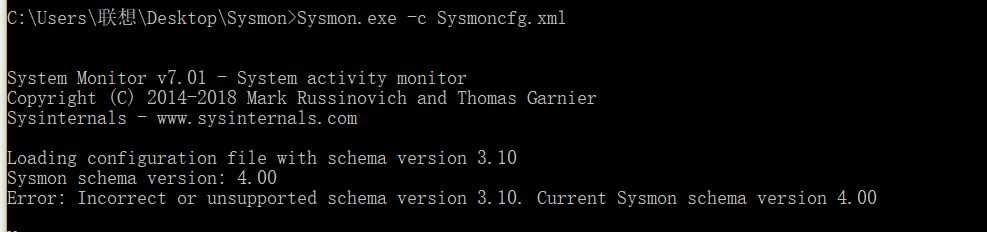

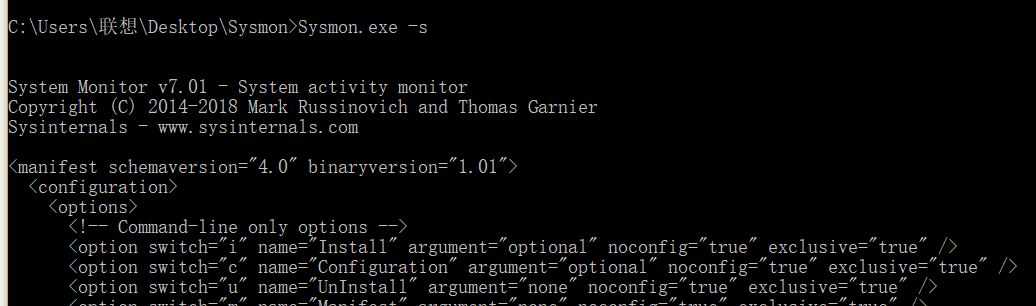

Sysmon64.exe -i Sysmoncag.xml这里的Sysmoncag.xml文件是课上所给的,但是直接复制该文件,会出现如下问题:

<Sysmon schemaversion="3.10">改成<Sysmon schemaversion="4.00">就好了。

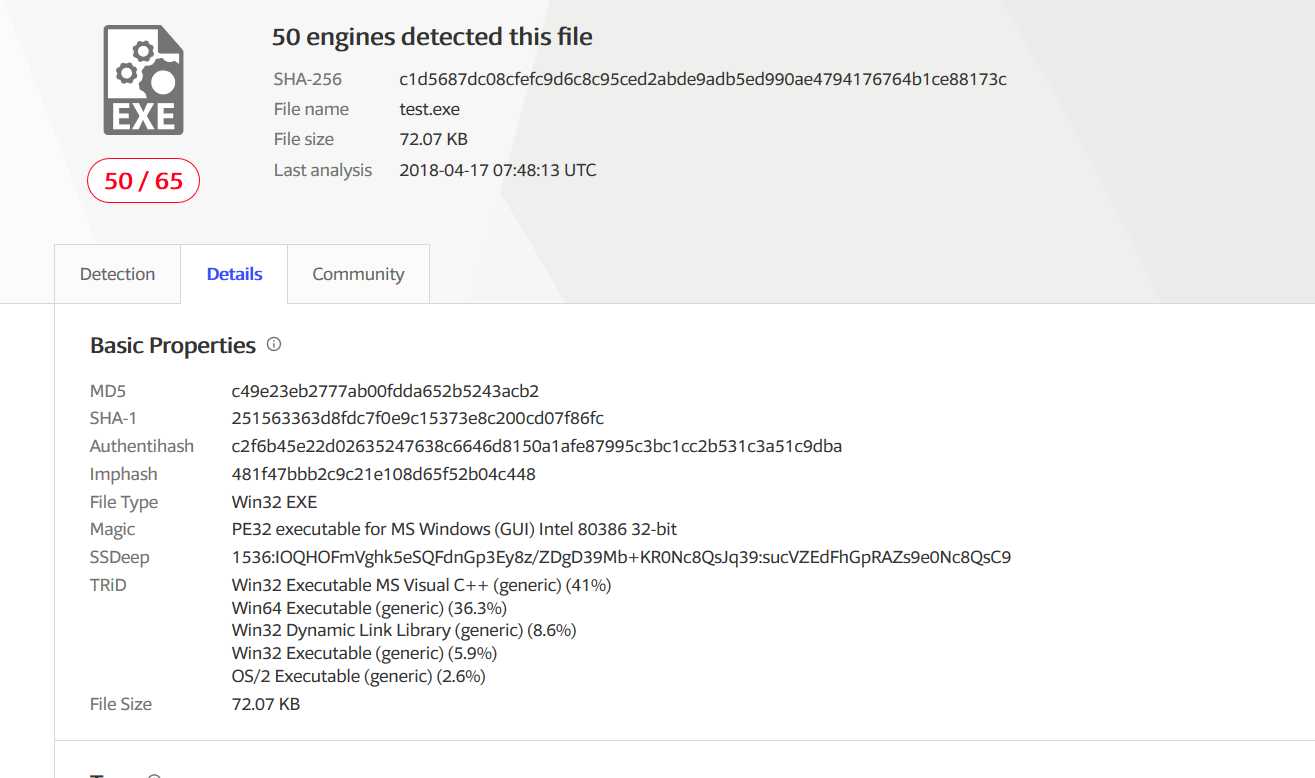

使用virscan分析恶意软件

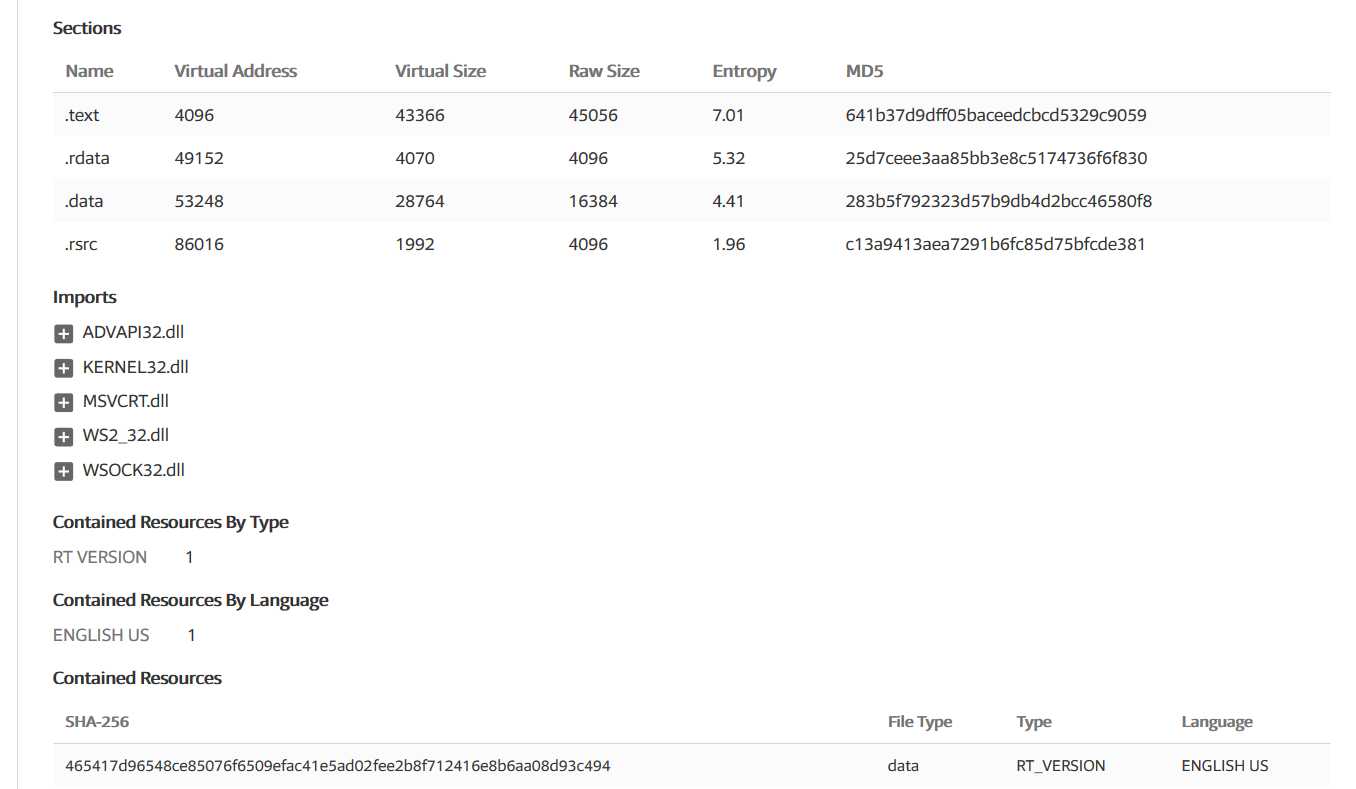

ADVAPI32.dll、KERNEL32.dll、MSVCRT.dll、WS2_32.dll、WSOCK32.dll,这五个链接库,其中WS2_32.dll、WSOCK32.dll是比较熟悉的win上面编写SOCKET用的,这是用来回连使用的,而advapi32.dll是一个高级API应用程序接口服务库的一部分,包含的函数与对象的安全性,注册表的操控以及事件日志有关,从这句解释就可以看出,本后门程序的潜在的威胁,kernel32.dll是Windows 9x/Me中非常重要的32位动态链接库文件,属于内核级文件。它控制着系统的内存管理、数据的输入输出操作和中断处理,当Windows启动时,kernel32.dll就驻留在内存中特定的写保护区域,使别的程序无法占用这个内存区域。而msvcrt.dll是微软在windows操作系统中提供的C语言运行库执行文件(Microsoft Visual C Runtime Library),其中提供了printf,malloc,strcpy等C语言库函数的具体运行实现,并且为使用C/C++(Vc)编译的程序提供了初始化(如获取命令行参数)以及退出等功能,我们基本上每个C程序都会用到。systracer;

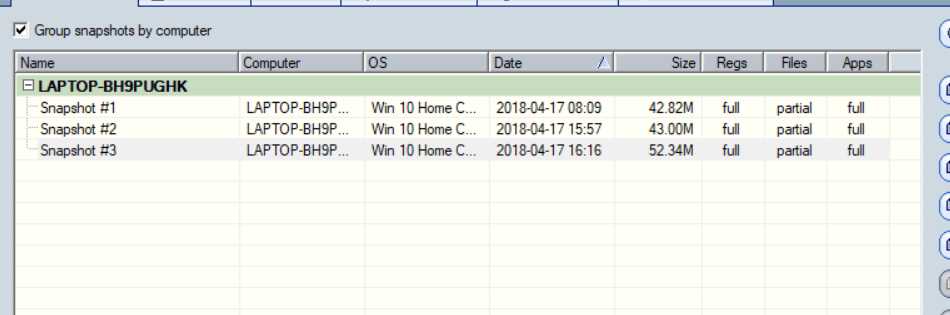

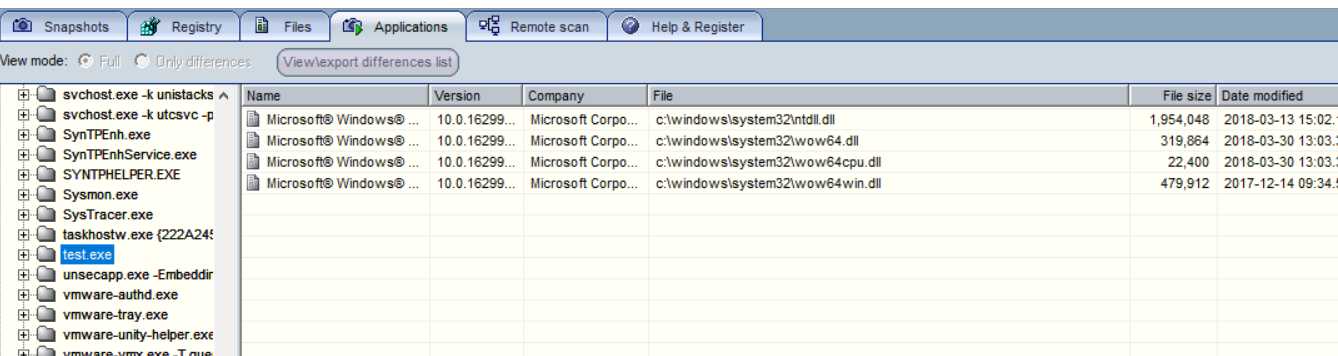

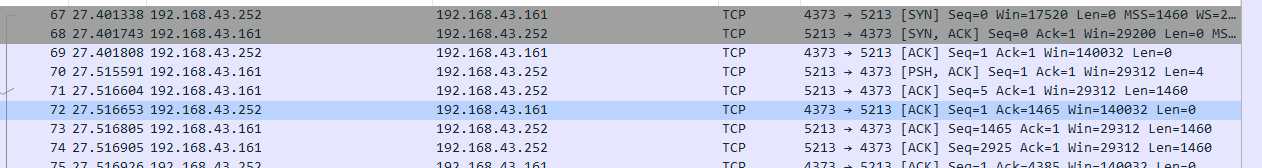

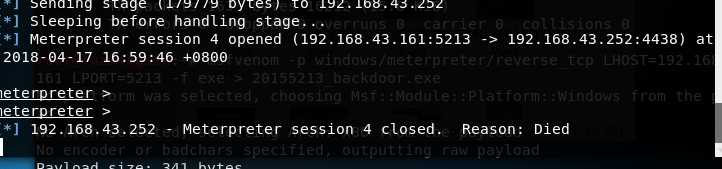

wow64cpu.dll:wow64cpu.dll是一个进程来自Microsoft Corporation。它可以被发现在C:\位置。这是一个潜在的安全风险,它能被病毒恶意修改。wow64win.dll:同上。ntdll.dll:ntdll.dll是Windows系统从ring3到ring0的入口。位于Kernel32.dll和user32.dll中的所有win32 API最终都是调用ntdll.dll中的函数实现的。ntdll.dll中的函-数使用SYSENTRY进入ring0,函数的实现实体在ring0中;ntdll.dll就可见其侵略意图了。使用wireshark分析恶意软件回连情况

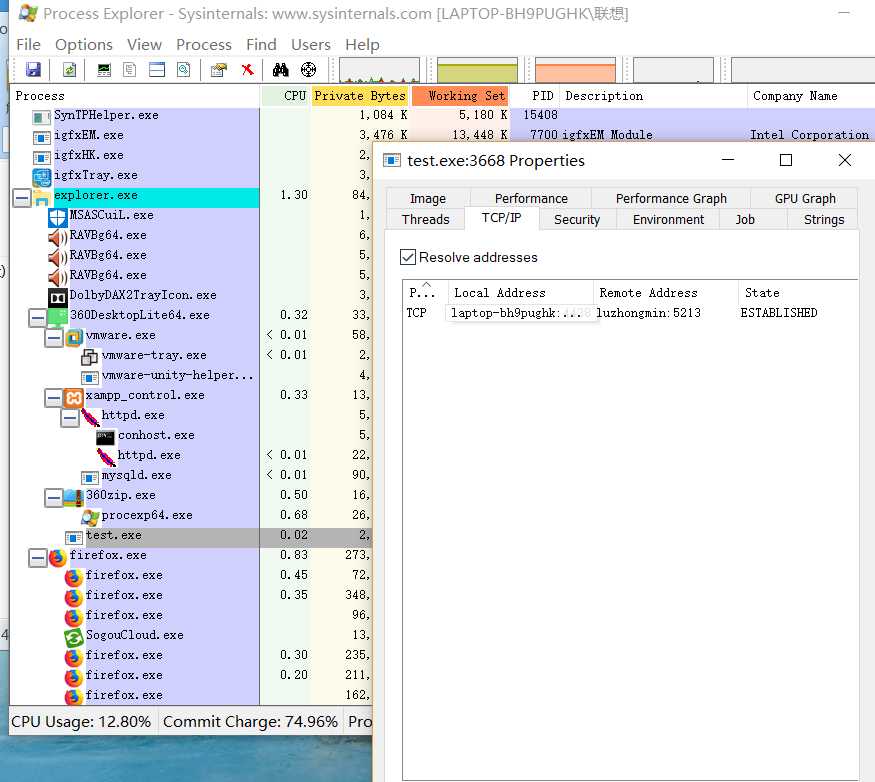

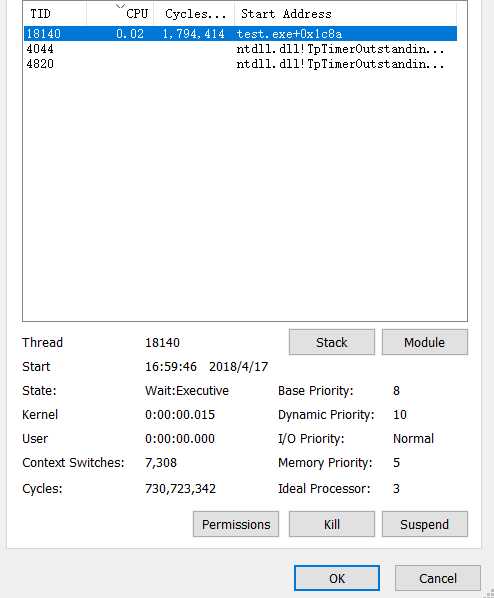

使用Process Explorer分析恶意软件

192.168.43.161的。

恶意程序分析是个体力活啊,这个实验是在我们知晓恶意程序是谁的情况下进行的,有针对性,但如果单单从茫茫数据中要分析出每个程序的可疑行为或者入侵行为,单靠人去读数据,分析数据是根本行不通的,可是依靠杀软,感觉也不怎么可靠,所以要真正安全,还是下图做的好。

标签:哪些 分析日志 netstat 注册 alt 服务器 创建 设置 打开

原文地址:https://www.cnblogs.com/elevator/p/8868217.html