标签:shark 恶意代码 命令行 指令 mon min 应用程序 结果 技术分享

先建立一个netstat20155220.txt文件,在文件中输入

date /t >> c:\netstat20155220.txt time /t >> c:\netstat20155220.txt netstat -bn >> c:\netstat20155220.txt

然后将此文件名改为netstat20155220.bat

再建立一个netstat20155220.txt,用来将记录的联网结果格式化输出到其中

将这两个文件剪切到c盘目录下

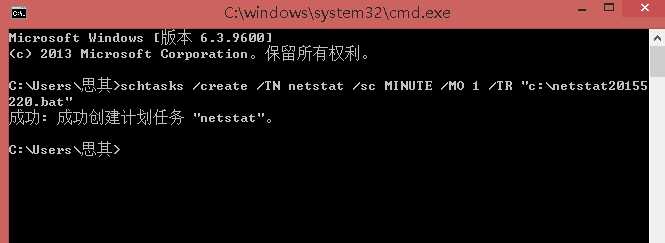

然后,以管理员身份打开命令行,输入schtasks /create /TN netstat /sc MINUTE /MO 1 /TR "c:\netstat20155220.bat"

MO: MOdifier

TR: Task Run,要运行的指令是 netstat -bn,b表示显示可执行文件名,n表示以数字来显示IP和端口

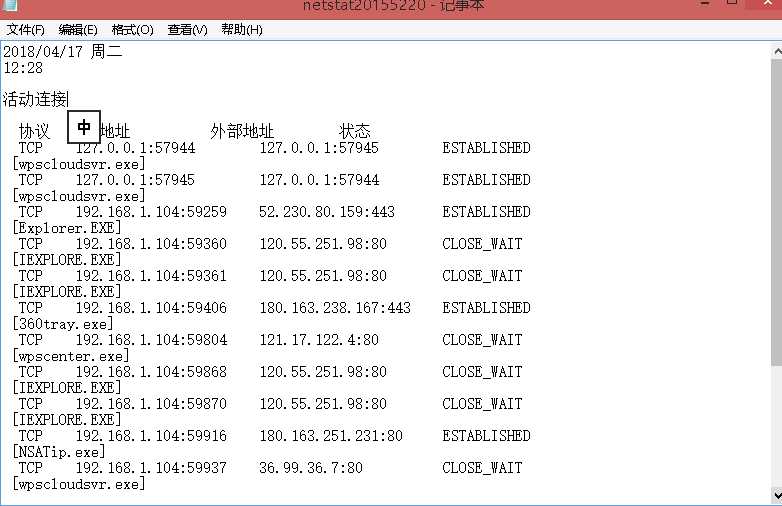

打开netstat20155220.txt,得到如图:

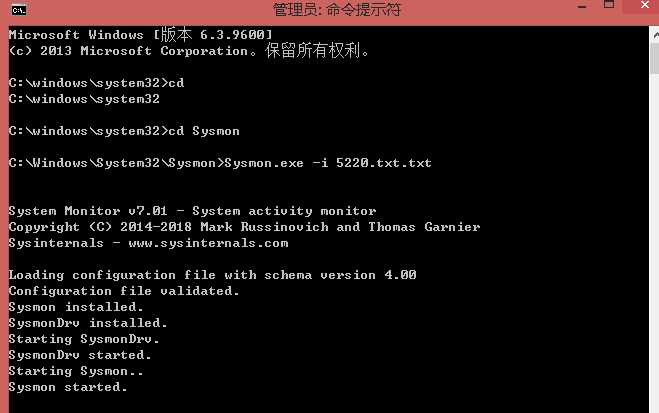

首先我们下载sysmon

对其进行解压,在C盘创建20155220.txt文件在其中输入

```

```

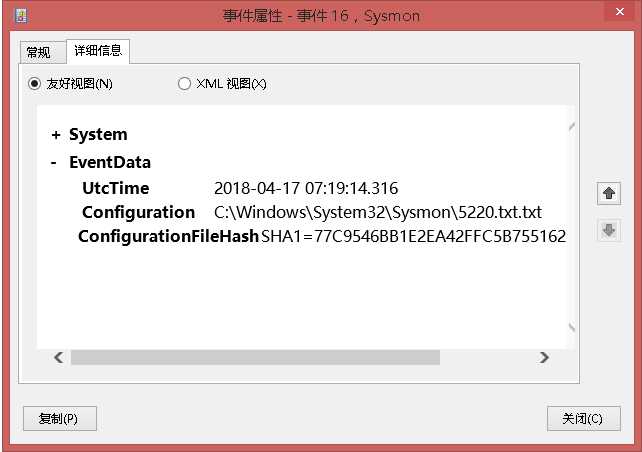

Sysmon.exe -i 5220.txt.txt

配置文件可以随时修改,修改完需要用如下指令更新一下Sysmon.exe -c 5220.txt.txt

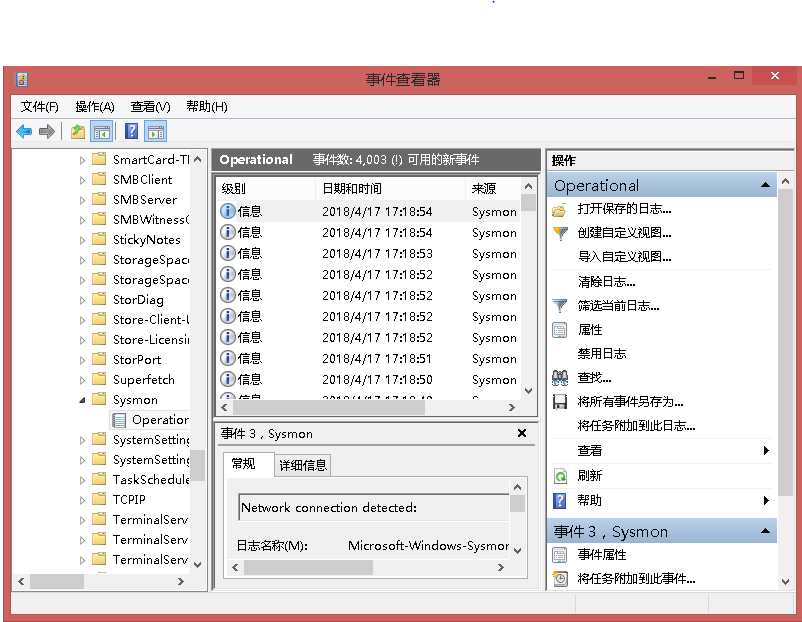

然后我们打开控制面板,搜索事件查看,打开事件查看器,sysmon的日志就在,应用程序和服务日志/Microsoft/Windows/Sysmon/Operational下

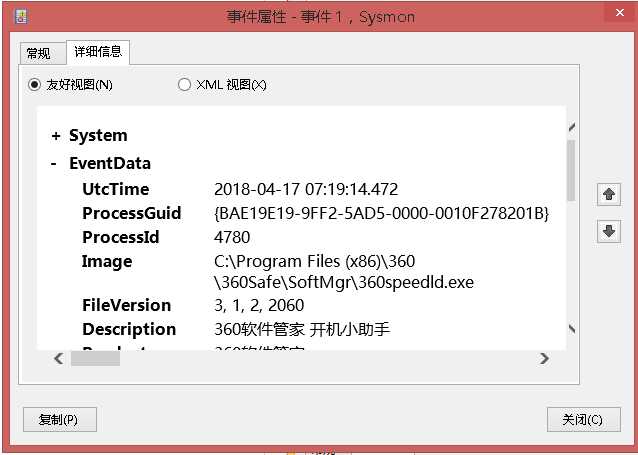

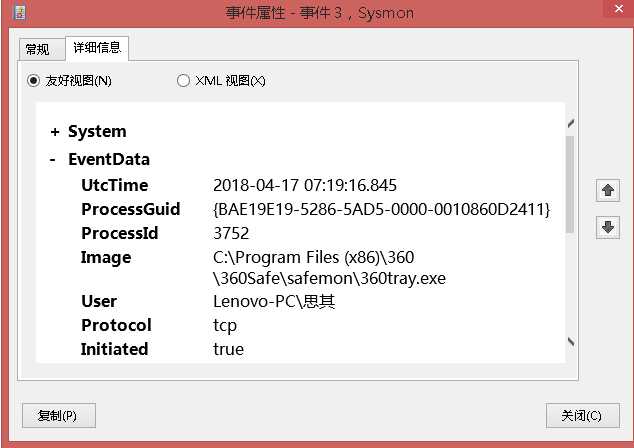

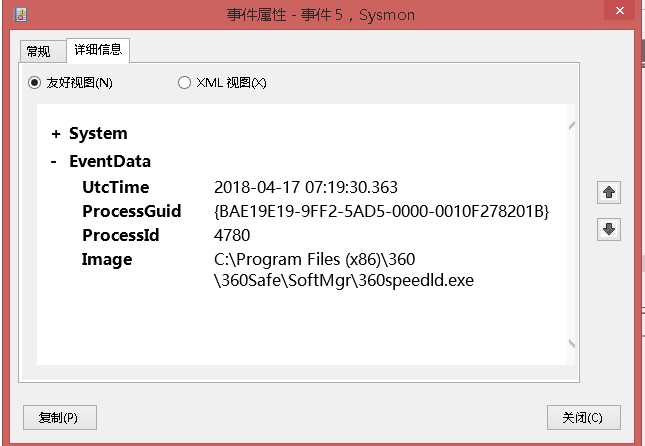

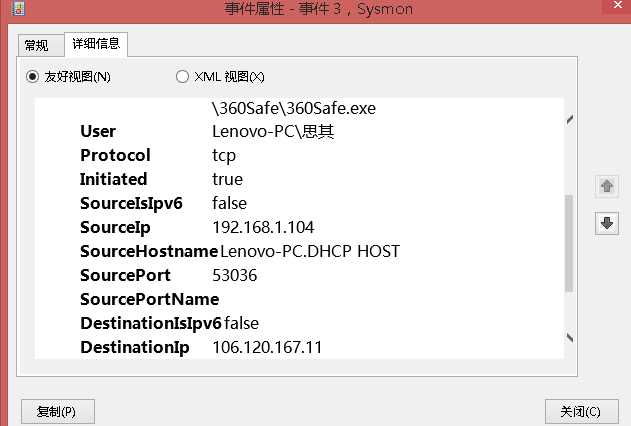

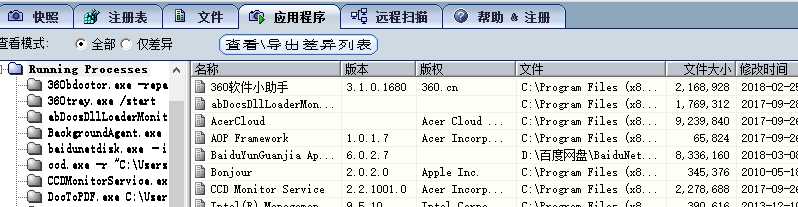

我们对日志进行查看,以下有一些进程截图

接下来,我们主要对80,443端口进行监视

利用下面的代码对20155220.txt进行更改,然后使用sysmon.exe -c 5220.txt,进行更新。

```

```

答:监控网络连接;监控是否创建新的进程;监控注册表项目;监控系统日志;监控是否经常连接未知IP。

答:TCPView、Wireshark等网络工具查看是否存在可疑连接;Systracer:程序运行前后是否有注册表、端口、文件的变化。

标签:shark 恶意代码 命令行 指令 mon min 应用程序 结果 技术分享

原文地址:https://www.cnblogs.com/20155220wsq/p/8869177.html