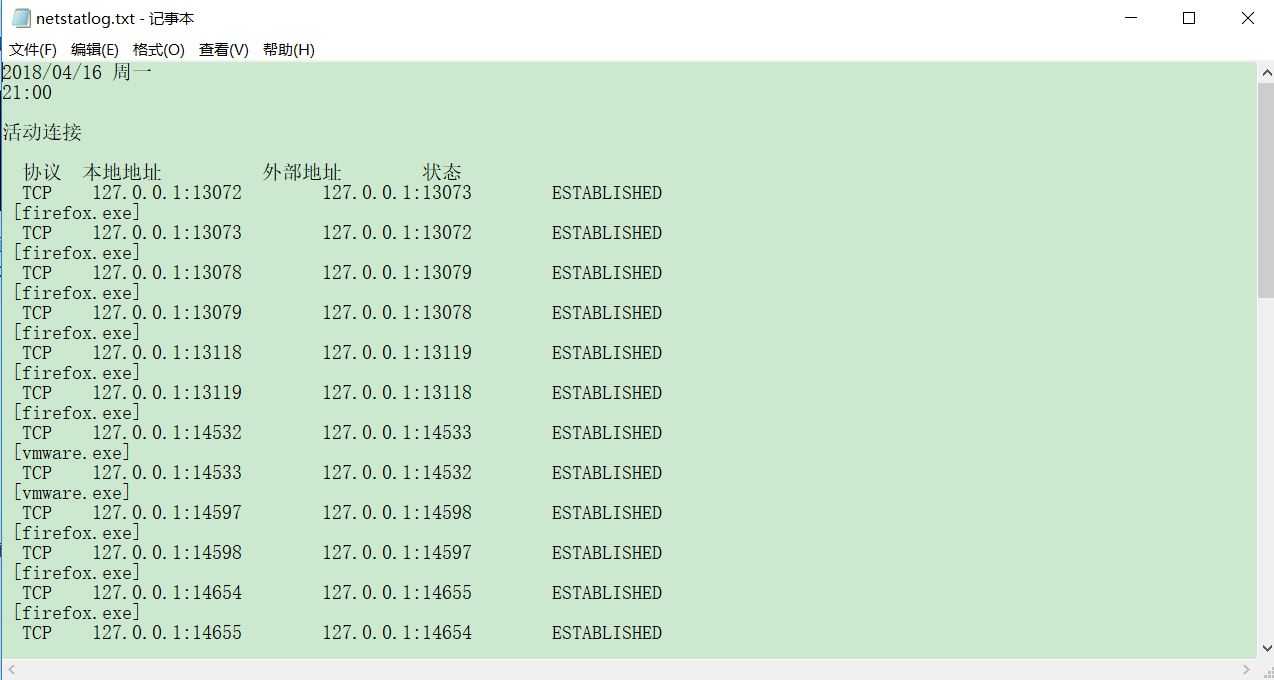

在C盘根目录下建立一个netstatlog.bat文件,内容如下:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

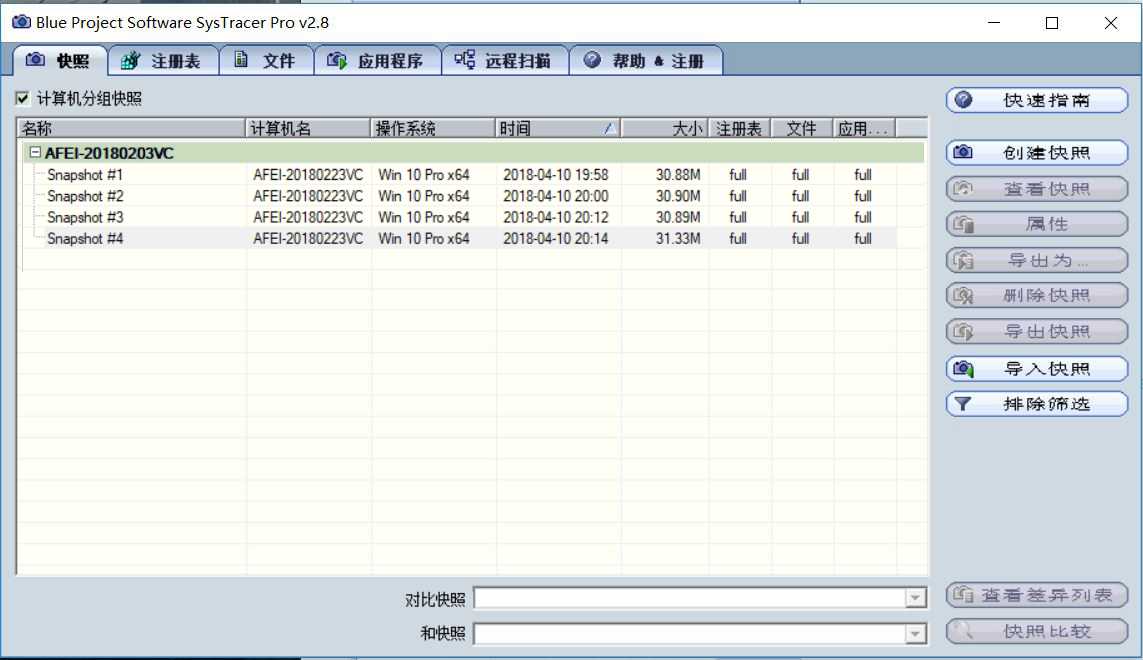

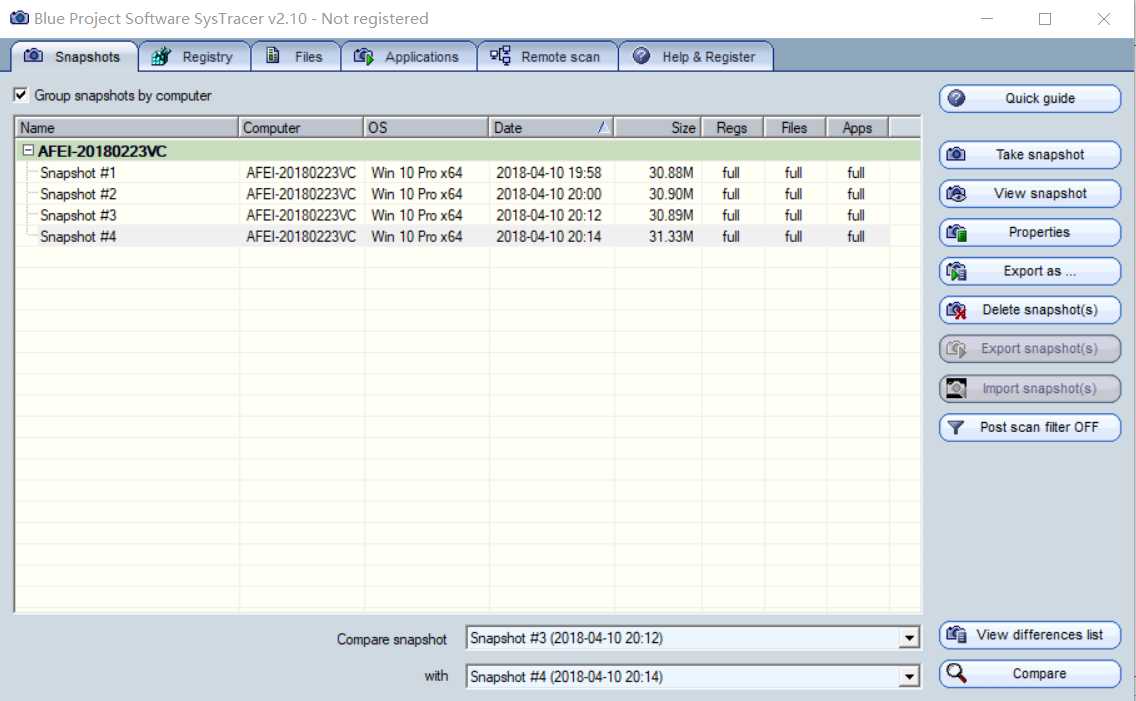

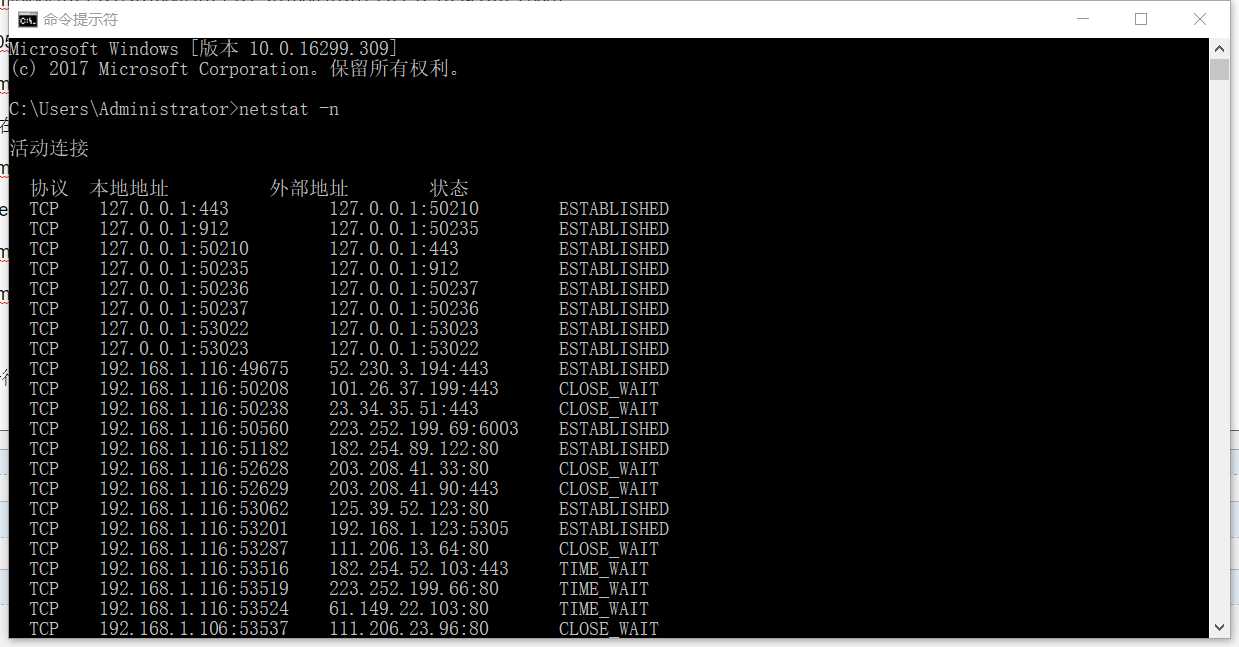

netstat -bn >> c:\netstatlog.txtschtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"指令创建一个任务,记录每隔两分钟计算机的联网情况。现在看一下神奇的两分钟一次的检查,时间截图

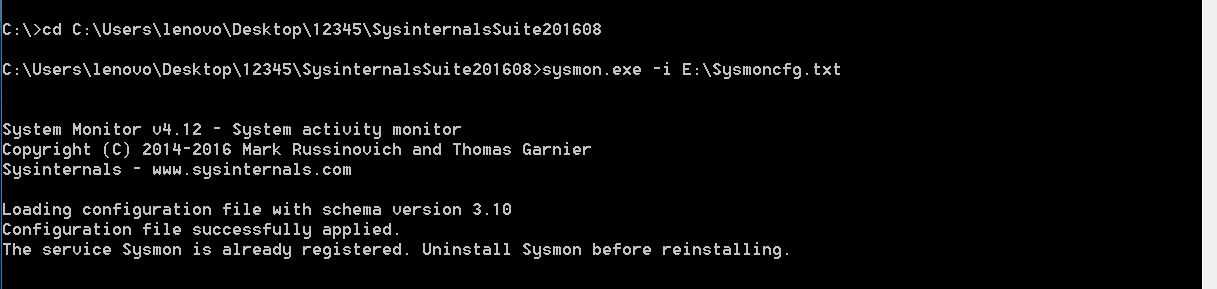

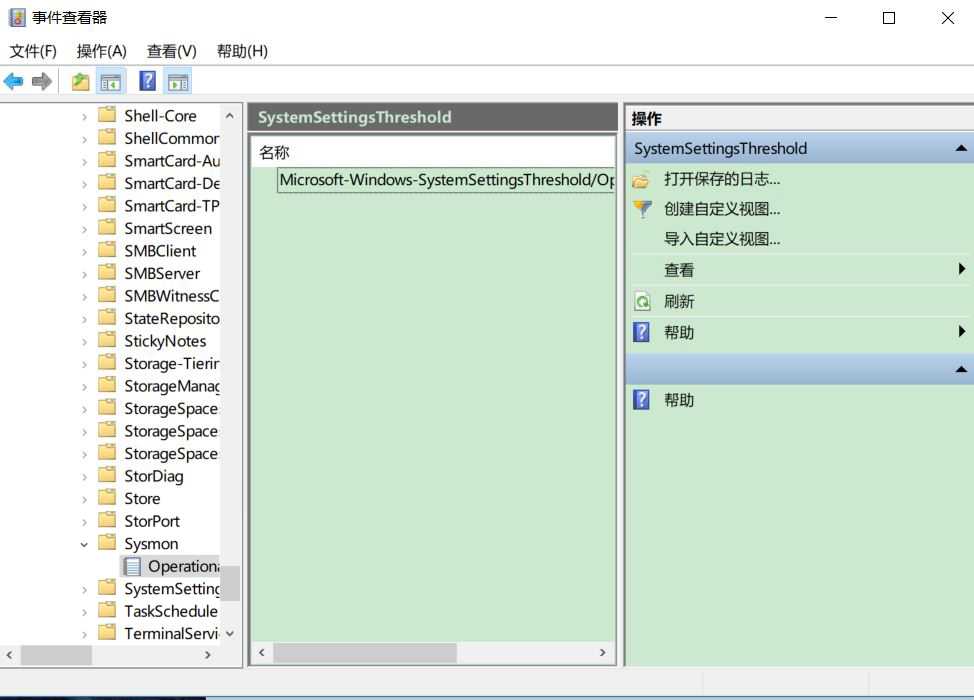

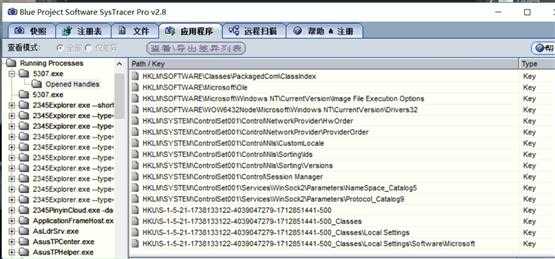

sysmon.exe -i配置文件所在路径指令安装sysmon。找到文件夹。右键点击复制地址文本,然后就可以很方便的cd进入了.

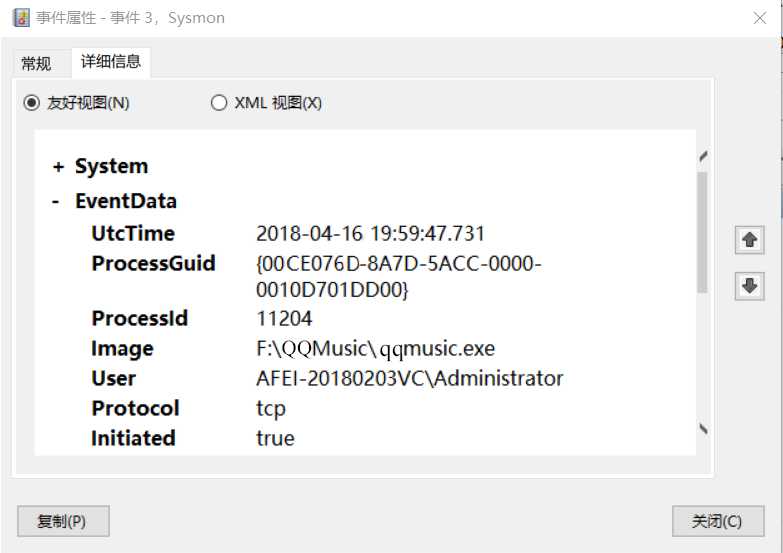

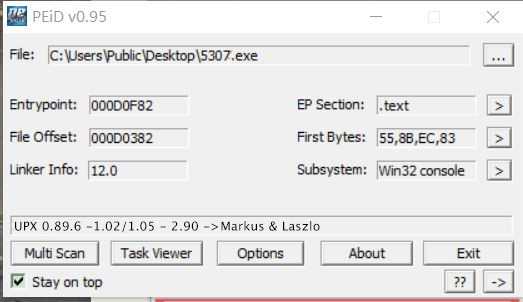

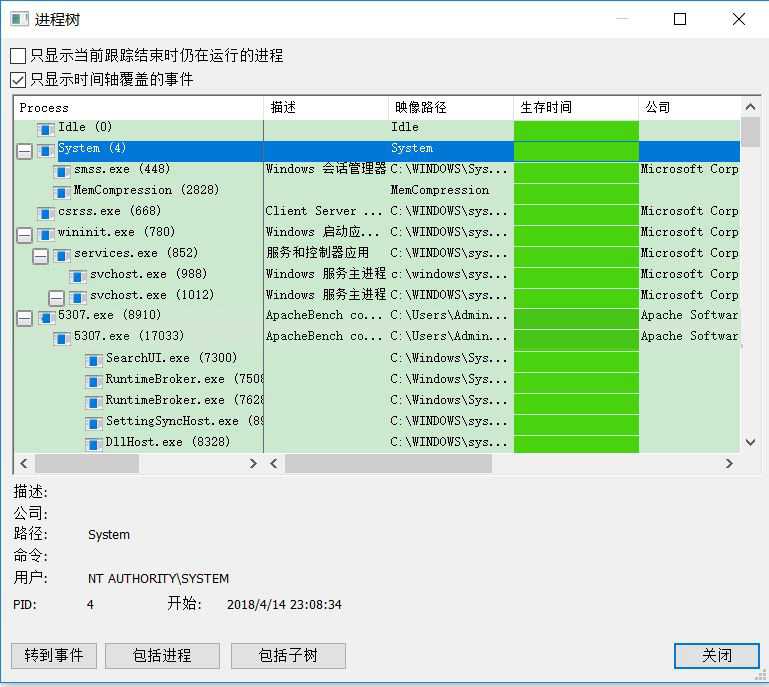

打开Process Explorer,运行后门程序5307.exe,在Process栏可以找到5307.exe

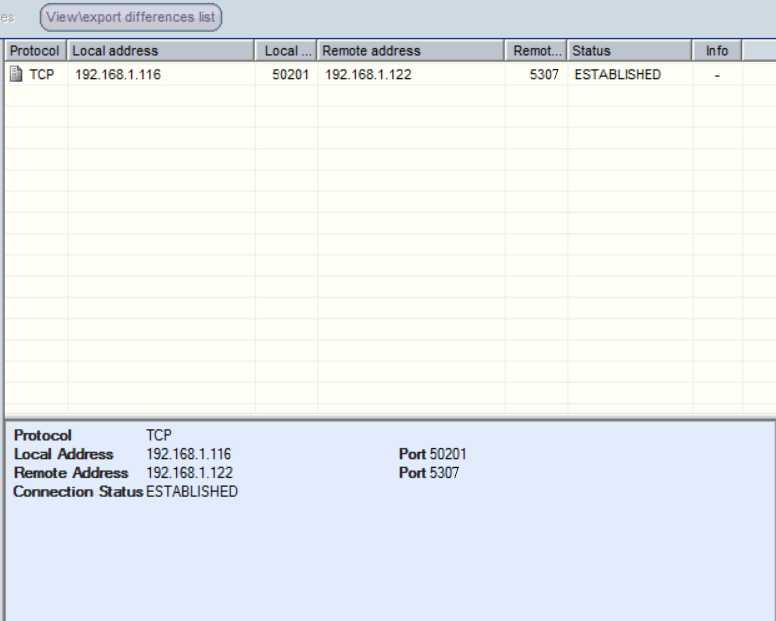

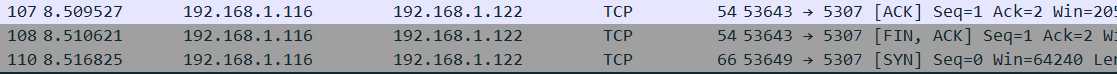

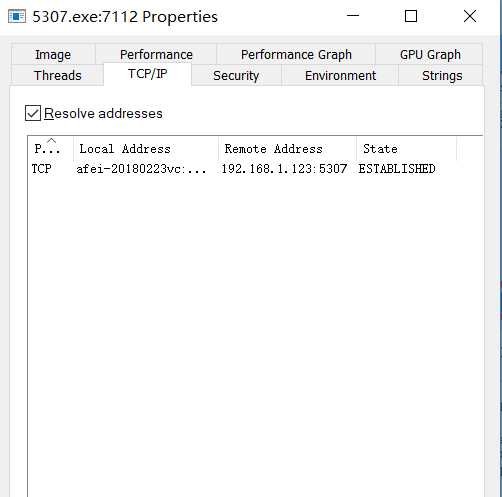

双击后门程序0505.exe那一行,点击不同的页标签可以查看不同的信息,TCP/IP页签有程序的连接方式、回连IP、端口等信息。

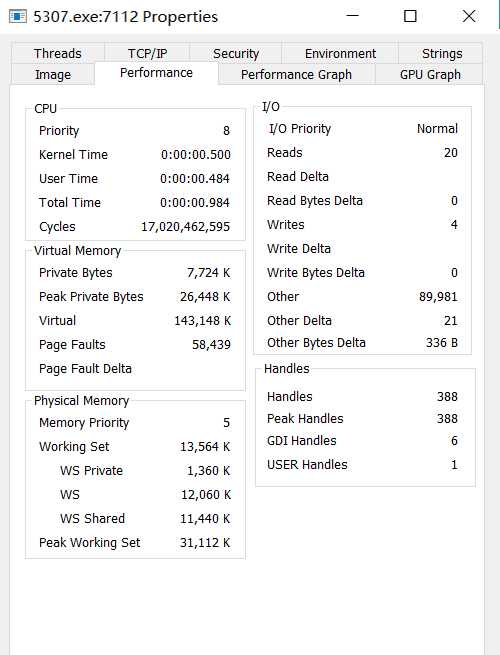

Performance页签有程序的CPU、I/O、Handles等相关信息。

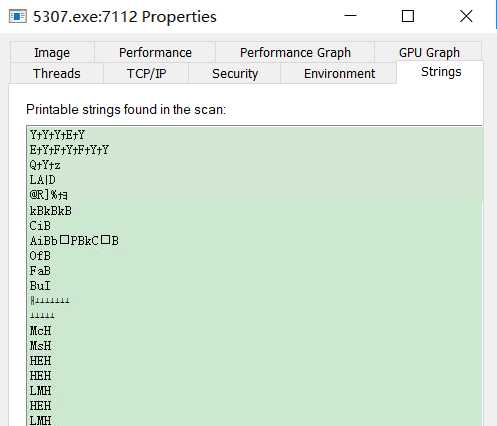

Strings页签有扫描出来的字符串。

这次实验我主要是参考了乔磊等同学的博客,在磊哥、杰哥、翔哥等同学的帮助下解决了一个又一个的问题。实验所需要的许多软件都由他们下载完毕之后拷给我,虽然都是小软件,我非常感激他们,我的实验之路因此愈发流畅了。刘老师的课安排的比较科学,实验和知识一起讲,比娄老师的课程设计更加有效。我实验中免不了要遇到很多问题,大多数都是我自己认真思考之后,或者问同学、或者自己解决的。我感觉我的实验能力至少上升了一个不大不小的阶,恶意代码的分析能力也可以在有工具的前提下进行一些简单的分析,现在自己一边回连,一边监视着自己的回连时IP地址,端口,感觉很有成就感。

原文地址:https://www.cnblogs.com/zhuanyedajiesanshinian/p/8858902.html