标签:成功 计算机 也有 端口 bubuko 实现 inter ati 目录

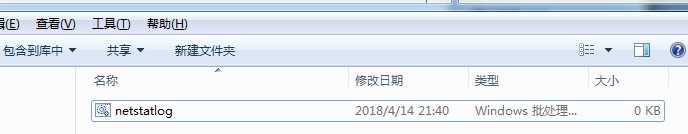

新建一个txt文件,然后将txt文件另存为一个bat格式文件

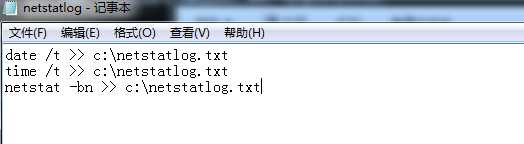

在bat格式文件里输入以下信息

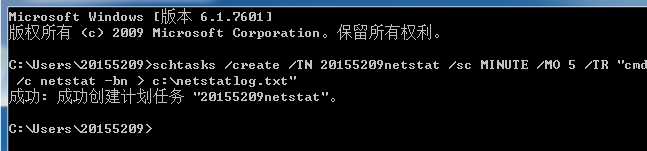

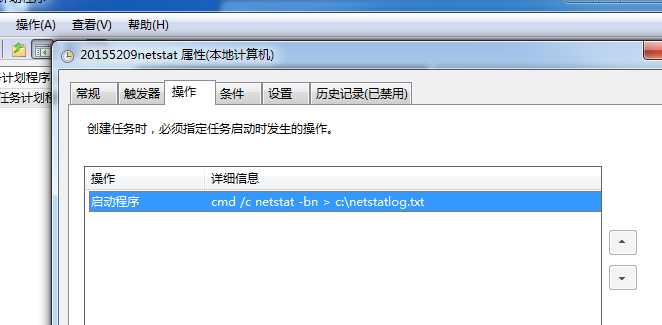

然后使用管理员权限打开cmd,输入schtasks /create /TN netstat /sc MINUTE /MO 2 /TR "c:\netstatlog.bat"

建立一个每两分钟记录计算机联网情况的任务,进入控制面板任务计划里查看一下。

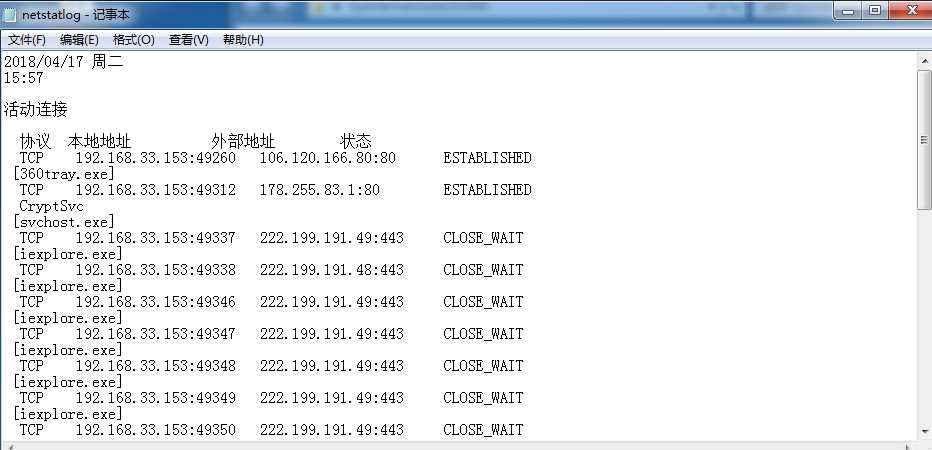

查看一下txt文件里面的信息

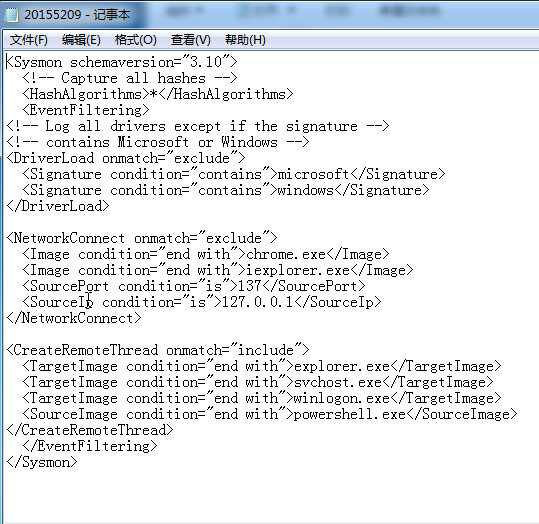

在配置文件里输入老师给出的默认代码。

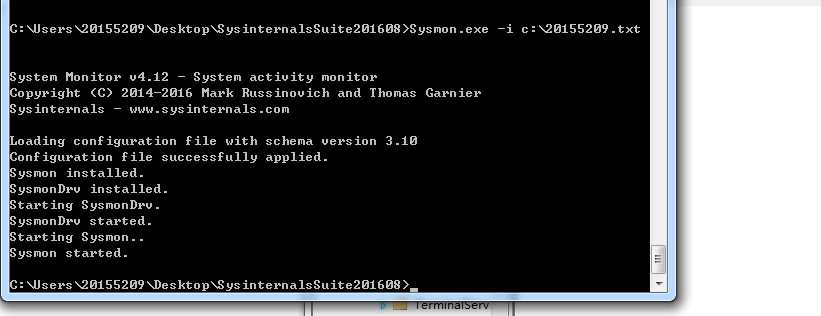

使用sysmon.exe -i 20155209.txt进行安装

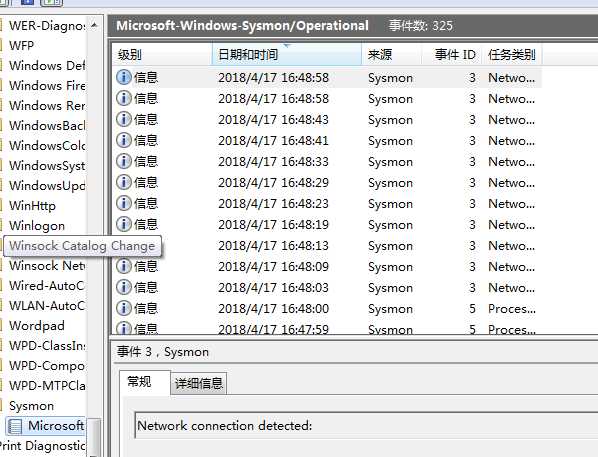

在事件查看器下找到Operational,查看其中的日志信息。

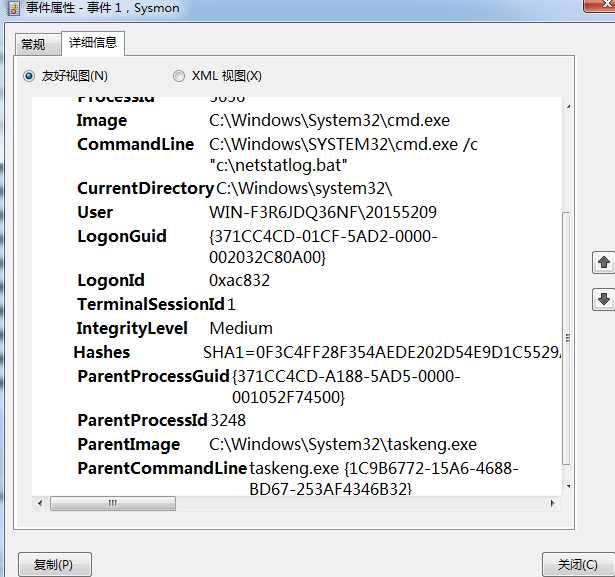

运行netstatlog。bat的事件信息

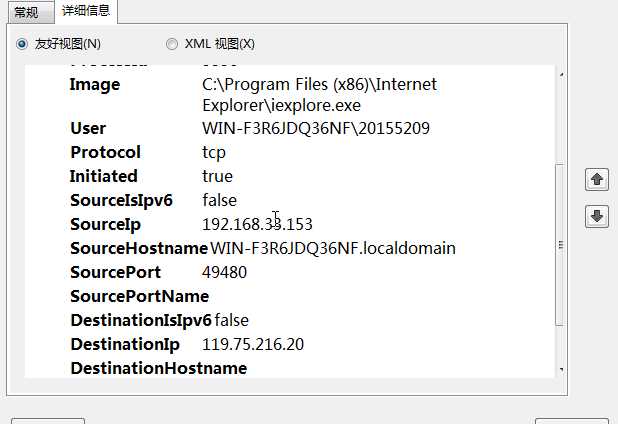

一个网页上网的事件信息

查找信息中的ip,发现是百度网络

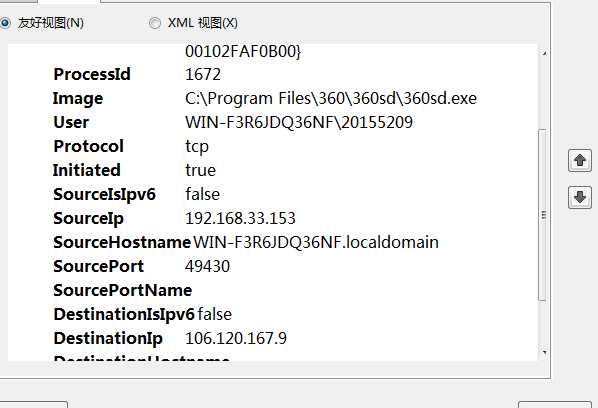

一个360的运行事件信息

查找信息中的ip,是北京市的电信网络

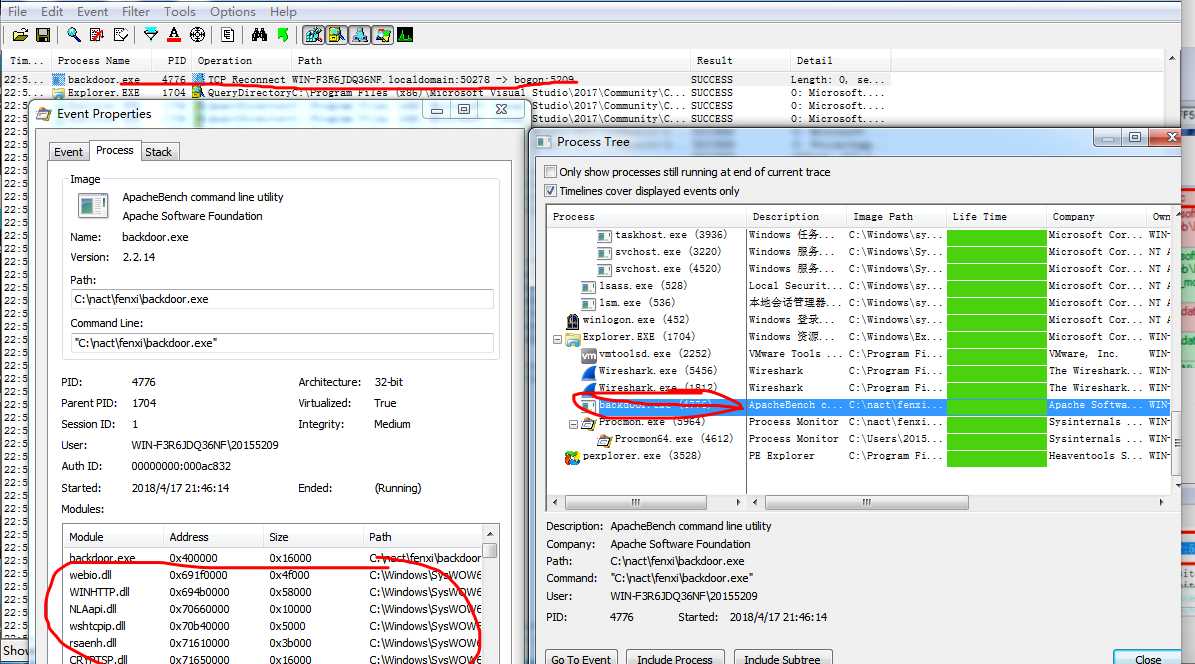

对一个后门程序进行分析

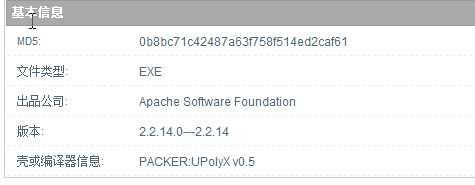

这是这个程序文件的基本信息

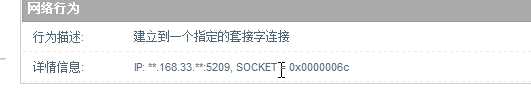

这个网络行为中有设置的回连ip和端口

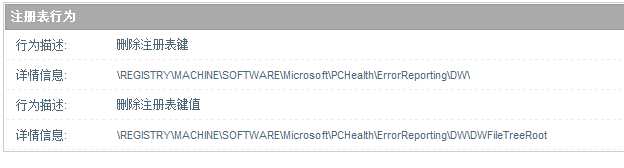

注册表行为信息

还有两个其他行为的信息

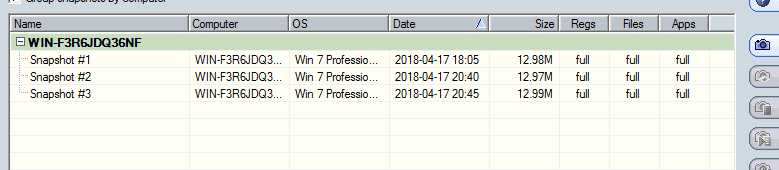

使用systracer抓取三个快照,分别是没有被攻击时、攻击回联后、攻击后进行一个拍照。

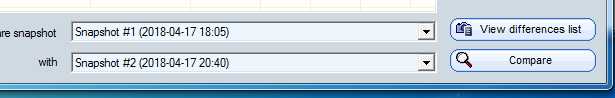

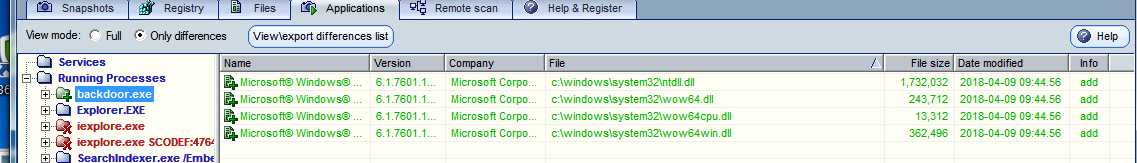

选取没有被攻击的1快照和被攻击的2快照进行比较

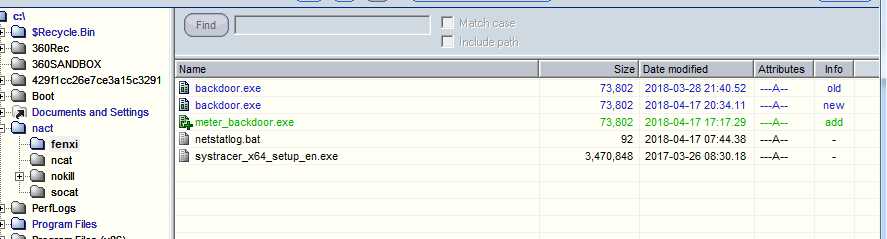

明显的文件变化,就是我拷入win的后门文件

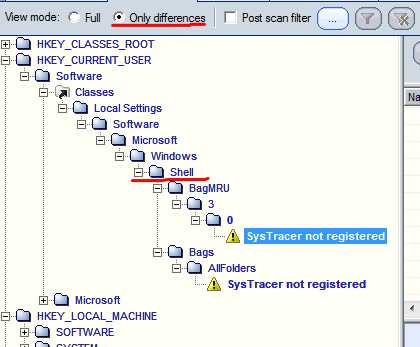

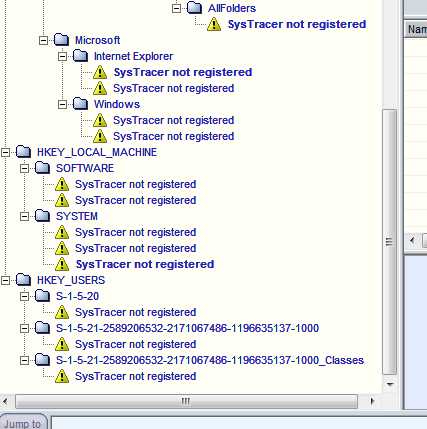

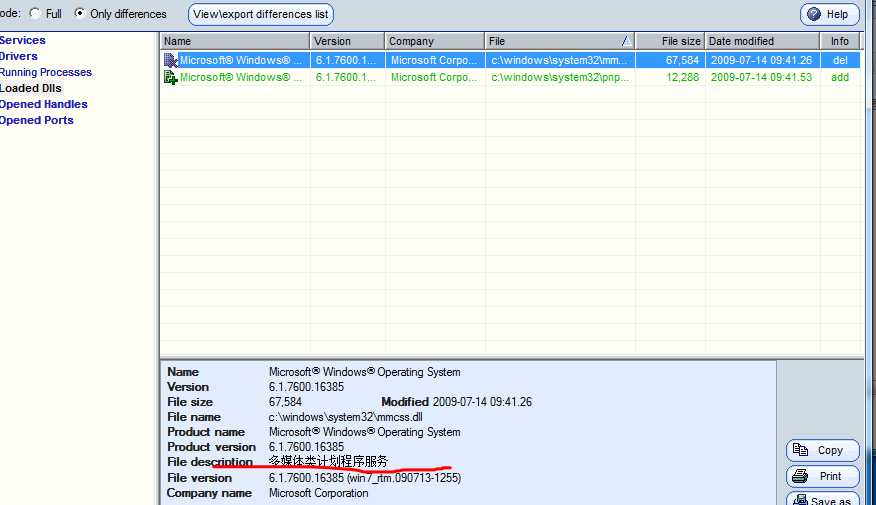

查看改变了的注册表信息,可能是没有权限看不到具体信息,但是可以知道哪些注册表内发生了变化,其中就有shell,应该是有回联后使用了shell

可以看到修改的文件和目录

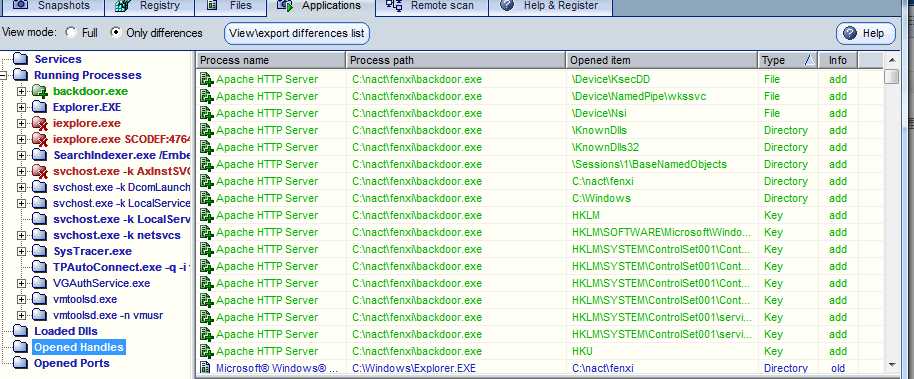

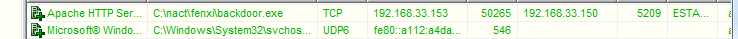

可以看到连接的kali的ip和端口

可以看到后门启动时运行的dll文件

大多变化都差不多,但是有一个可以明显看到使用了多媒体程序服务,表示用了拍照。

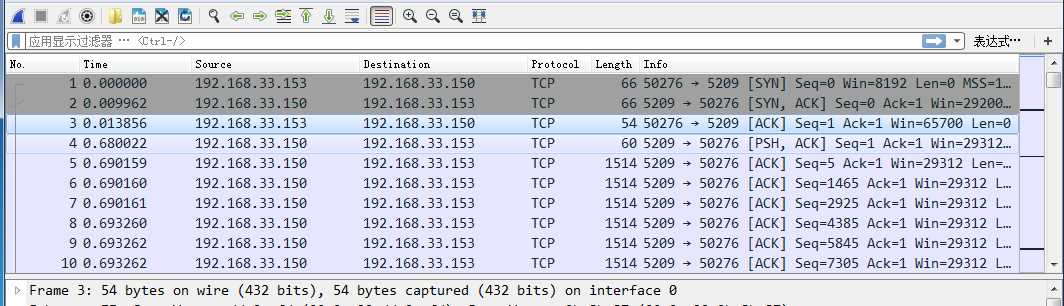

使用wireshark开始抓包,然后开始操作回联,得到wireshark包,截屏有用信息。

可以看到攻击kali的ip和端口号,也有开始回联的三次握手信息。

直接找到我的后门软件点开进行查看

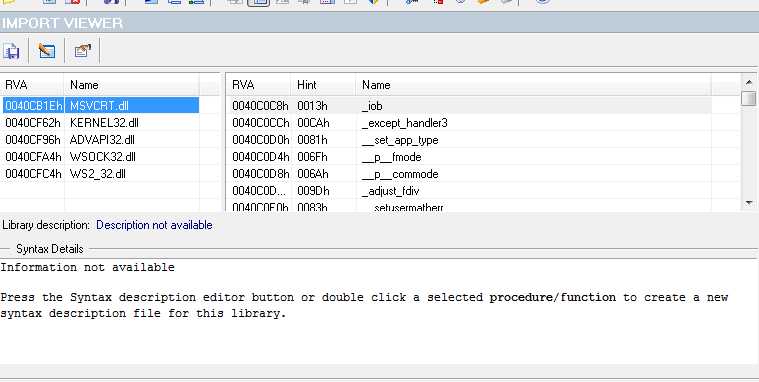

可以看到我回联kali设置的端口号,以及运行时需要的dll文件。

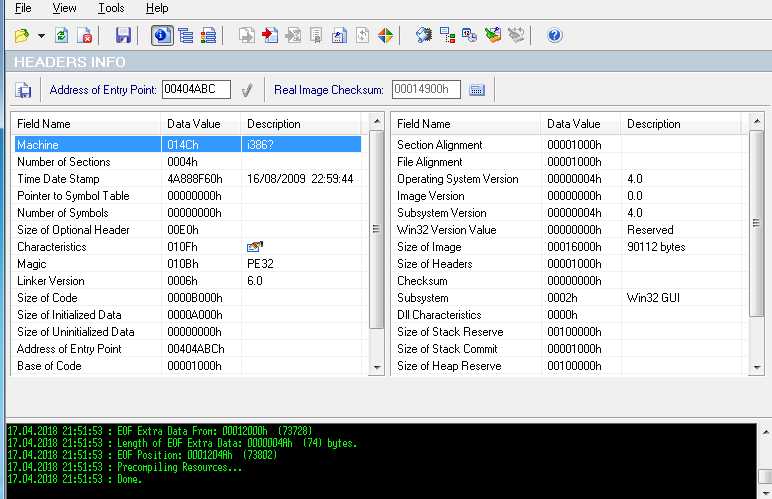

查看该文件的基本信息,处理器为i386

查看导入表,查看所用的dll

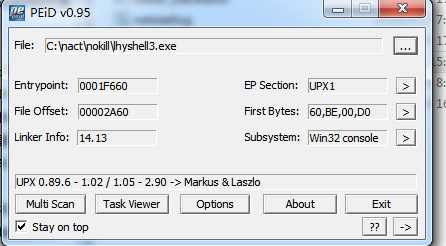

先看一个没有加壳的。

再看一个加过壳的。

标签:成功 计算机 也有 端口 bubuko 实现 inter ati 目录

原文地址:https://www.cnblogs.com/lhyhahaha/p/8870806.html