标签:open nmap 搭建 提示 lin 服务器 cer redis apt

本实践的目标是掌握信息搜集的最基础技能。

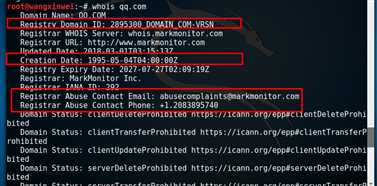

3R是指注册人(Registrant)、注册商(Registrar)、官方注册局(Registry)

ip段、注册地址、注册人、联系方式、所属国家城市和地理信息;追踪路由探测数据包的传递过程,并利用ip定位查看路由地理信息;利用搜索引擎精确获得相关信息。

开始显示网络连接有问题,看来DNS域名解析服务器至少是在网关上的

通过查询,我们查询到联系的邮箱、电话之类的,比较详细

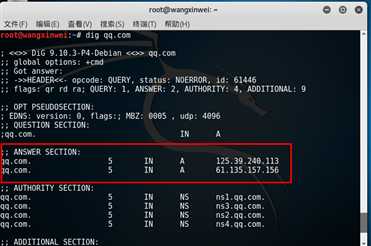

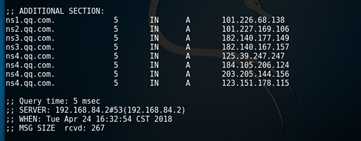

使用dig查询官方DNS服务器上精确的结果,dig本意就是 挖掘,用dig挖掘一下更多的信息

这个找到了qq进行回应的地址

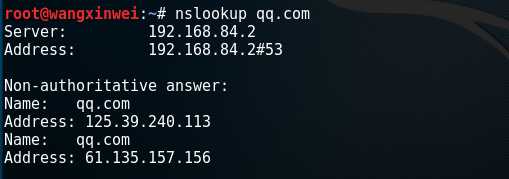

来查询相关的ip地址

查询了第一个IP

我们发现这个ip地址在田间

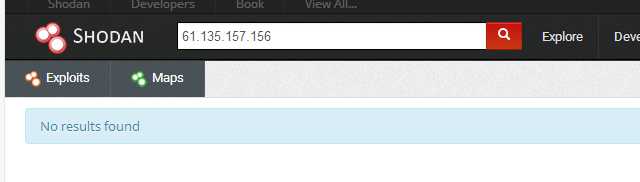

我又用了另一个ip来查询,发现竟然没有找到任何IP地址

经过了解,应该是使用了IP隐藏技术来保护自己的IP。

在Linux下,输入命令traceroute 180.149.132.47进行查询:

刚开始不知道是为啥,出现的全是这些乱码,经过了解:由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

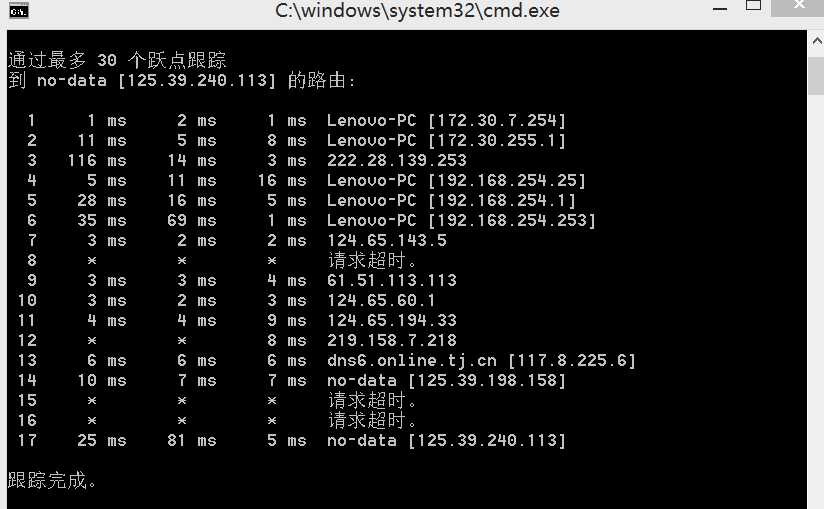

然后我发现在windows下面也可以使用

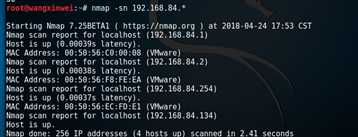

对本机虚拟机进行扫描

查到的是本机虚拟机的ip信息

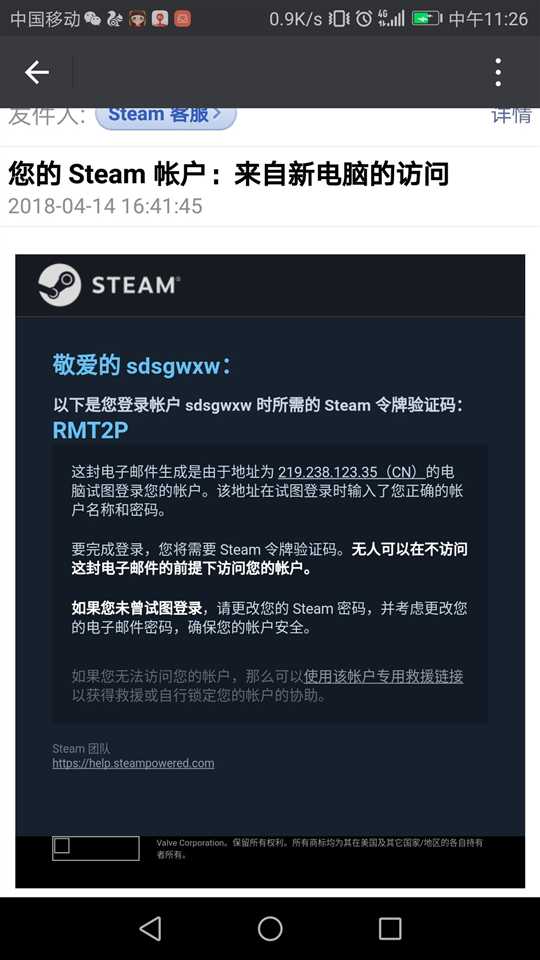

在前两天去济南参加中国密码学会青年论坛的时候,在听报告的时候,突然收到了一条消息

我当时没有记得有同学在登陆的我的账号,所以一边在听着大牛们将如何破解别人的密码,看着手机,觉得自己八成凉了,当时就用手机查了一下这个ip地址

这到底是谁干的,怎么会在这里,后来用了另外一个查询库去查询,发现这是一个代理商的ip,而且分布在北京各个地方。

了解OpenVAS架构,学会搭建OpenVAS环境,可以对同一网段下主机ip进行漏洞扫描,通过阅读漏洞报告并结合漏洞库信息查询综合分析目标主机存在的漏洞,知道如何利用漏洞库信息修复存在的漏洞。

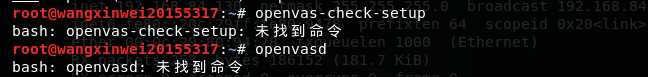

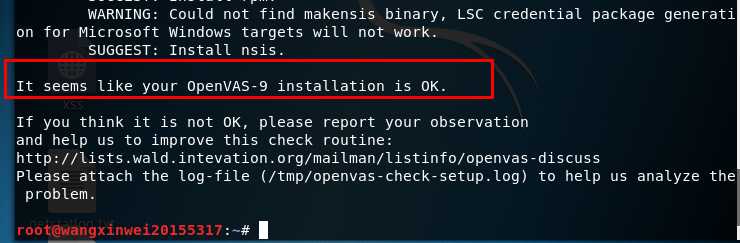

首先用openvas-check-setup来检查虚拟机中openvas的安装情况。

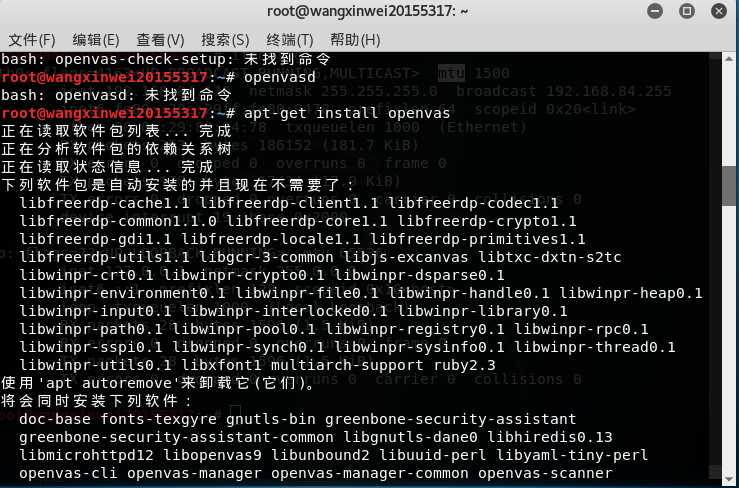

发现并没有安装,那么开始用apt-get install openvas进行安装

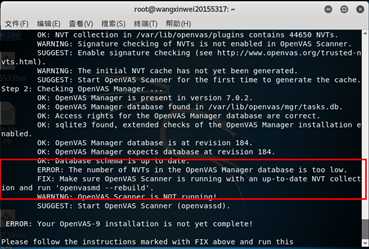

安装完成后用openvas-check-setip来进行安装检查

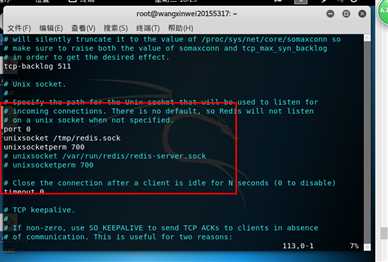

一开始出现了redis-server is not running这个错误(忘记截图了。。。)经过了解,需要修改相应的配置文件

修改之后,确实成功了,但又出现了数据库太low的问题,需要对数据库进行更新

根据所提示的FIX进行修复便可以使用了。

开启该服务,再进行检测,发现程序就可以用了:

如果有出现什么错误,建议大家看以这个openVAS安装、启动

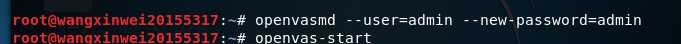

使用命令openvasmd --user=admin --new-password=admin添加admin用户,

然后开启openvas:

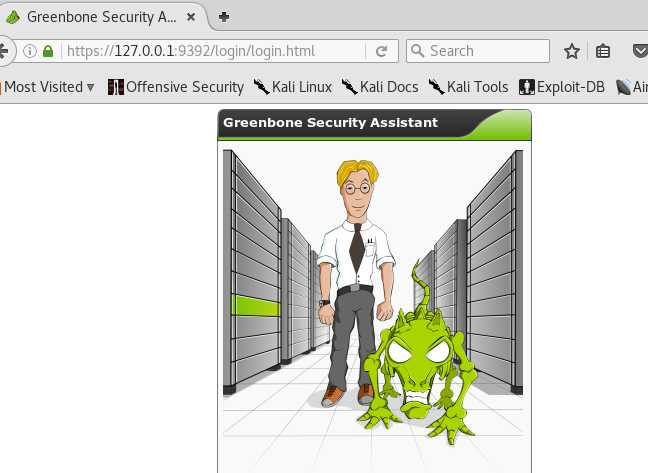

提示是打开了服务,接下来我们要做的就是访问https://127.0.0.1:9392/,进行查看

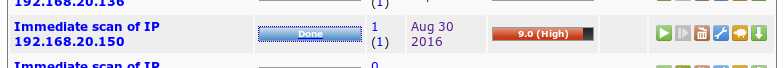

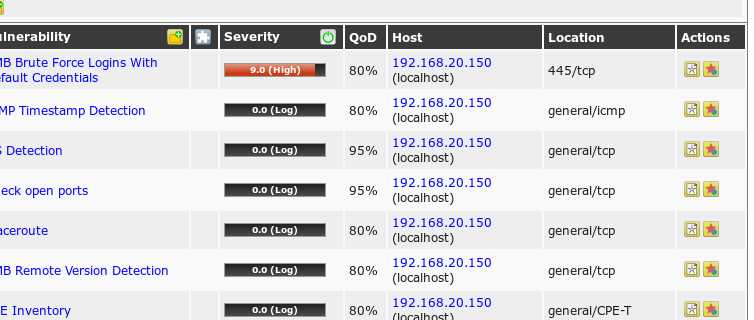

进入搜索,我们可以看到很多IP地址的信息与漏洞,

信息如图,从中选择一个,安全漏洞最大的:

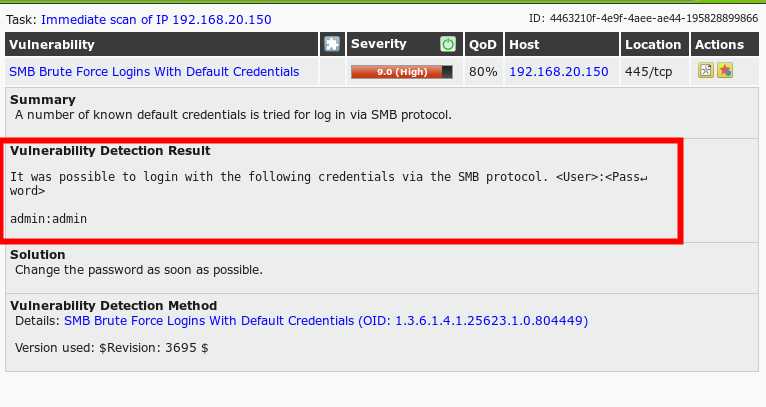

点击DONE进入,查看漏洞的具体信息,

我们可以进一步查看漏洞信息,并且根据说明,他还给出了可供攻击使用的用户名和密码。

这次的实验让我们学习到的是信息搜集的方法,通过这次的学习,首先让我明白,通过网络去定位或者说搜寻到你的信息是非常容易的,在我们的不知不觉中,信息就泄露了,这样不是说我们可以防范的事情,只能说去尽量避免吧。除此之外,也学习到了许多搜集别人信息的知识。也是收获颇多

20155317 王新玮《网络对抗技术》实验6 信息搜集与漏洞扫描

标签:open nmap 搭建 提示 lin 服务器 cer redis apt

原文地址:https://www.cnblogs.com/wxwddp/p/8966728.html