标签:针对性 png AC 任务 映射 whois 证书 reads task

---恢复内容开始---

本实践的目标是掌握信息搜集的最基础技能。

二、实验过程

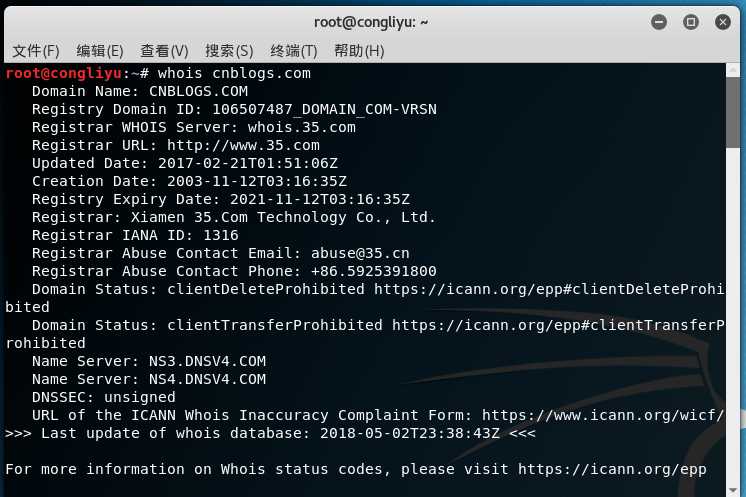

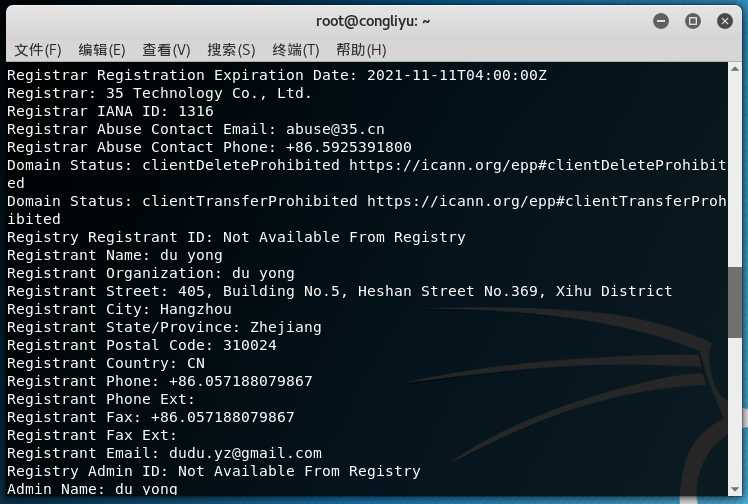

whios用来进行域名注册信息查询,可查询到注册人的姓名、组织和城市等信息,我用的博客园网站。cnblogs.com

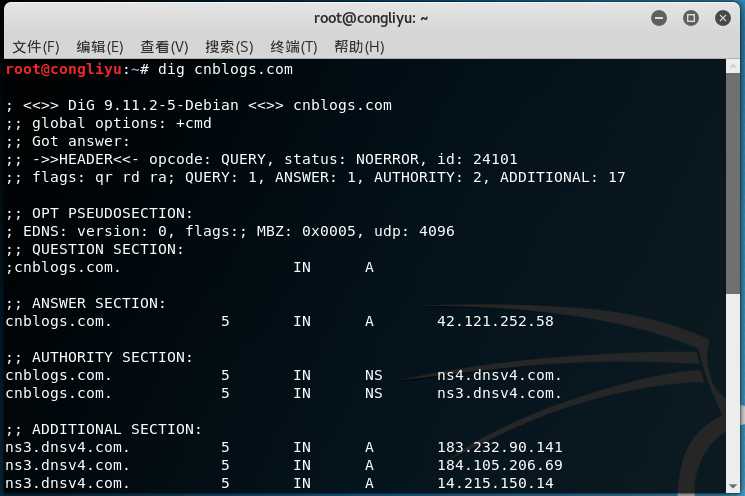

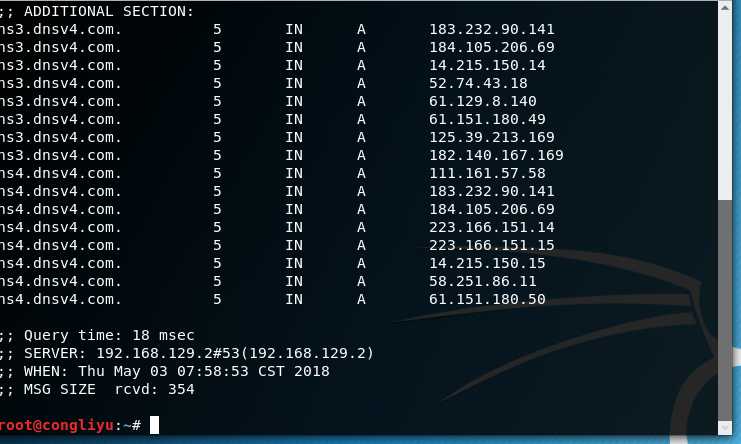

dig用来查询官方DNS服务器上精确的结果

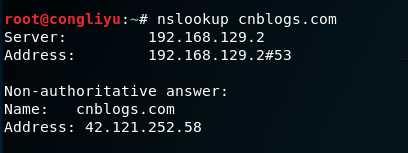

nslookup来查询相关的ip地址

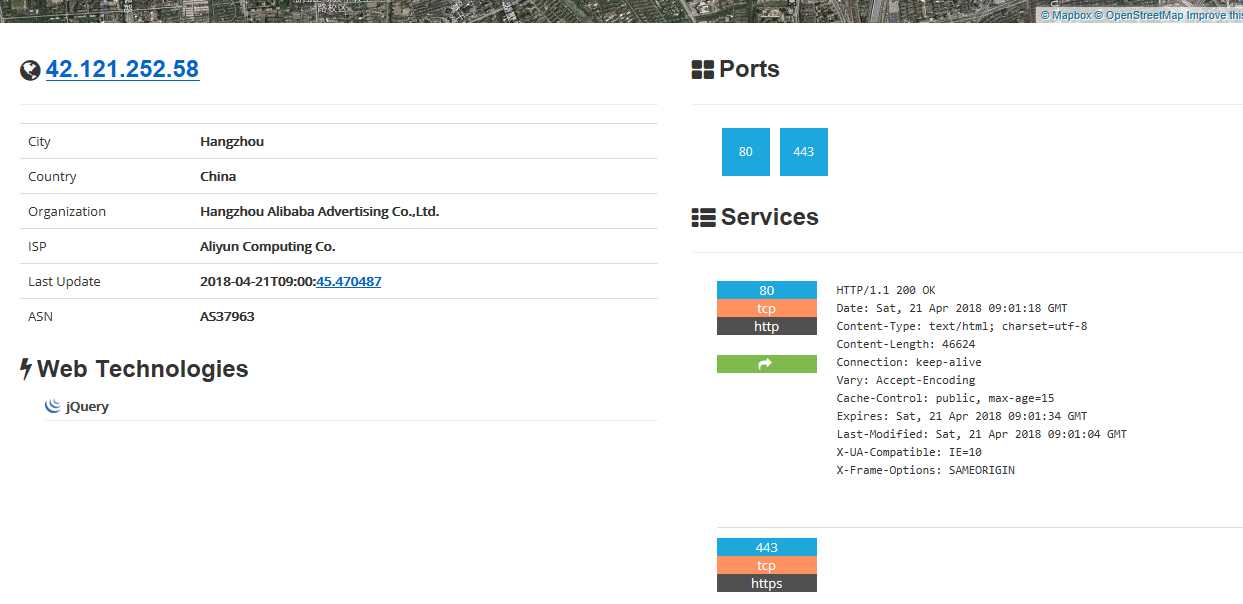

用shodan:可以根据IP地址,定位相应的信息

IP2Location 地理位置查询

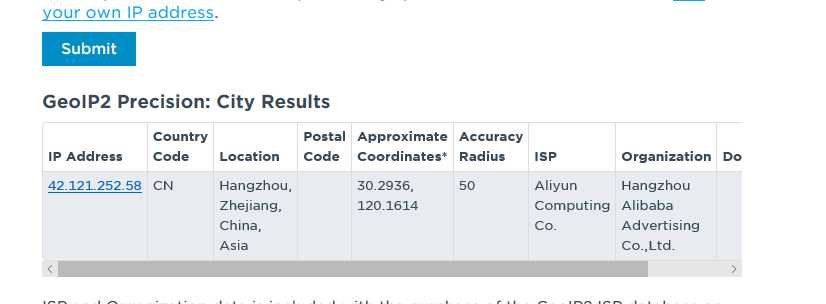

在www.maxmind.com可以根据IP查询地理位置:

在ip-address这个网站上,可以查询到更详细的关于某共有IP的信息,如:

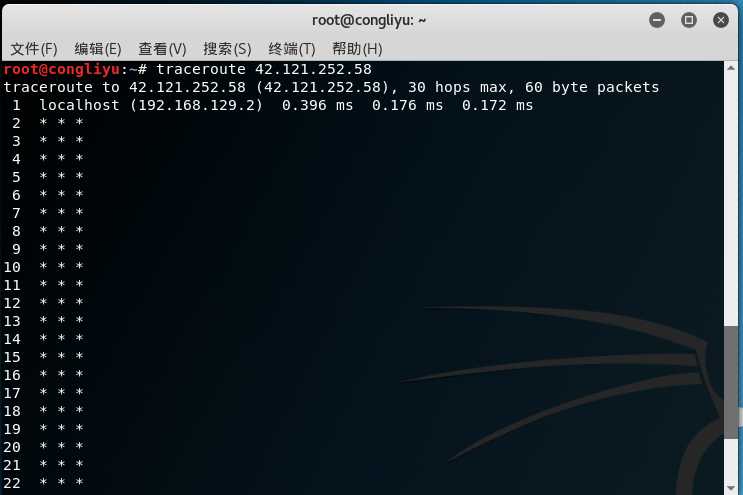

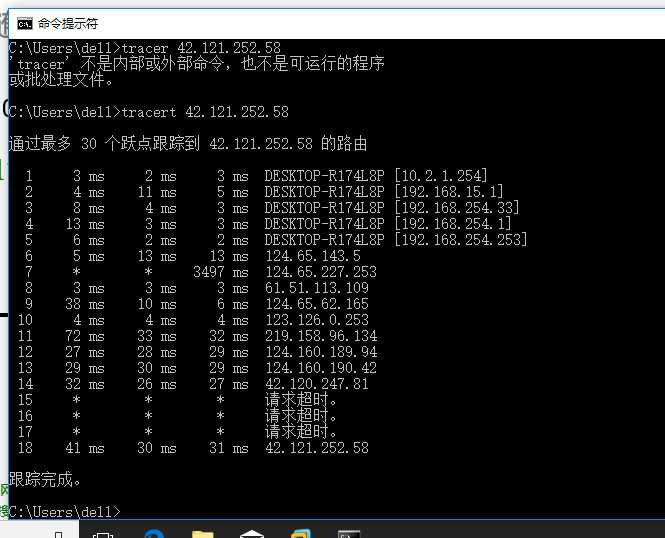

在Linux下,输入命令traceroute 42.121.252.58进行查询:

由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

在windows下面则可以使用

检测特定类型的文件,有些网站会链接通讯录,订单等敏感的文件,可以进行针对性的查找,如:我查找“网络”

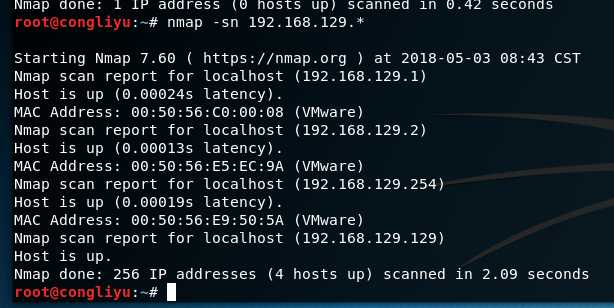

对本机虚拟机进行扫描,查到的是本机信息

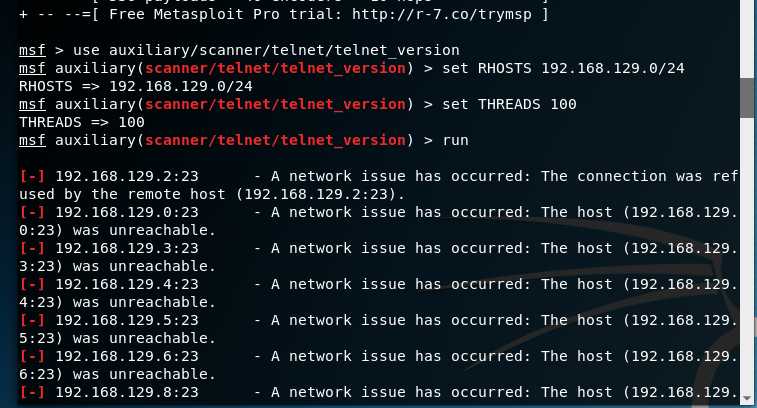

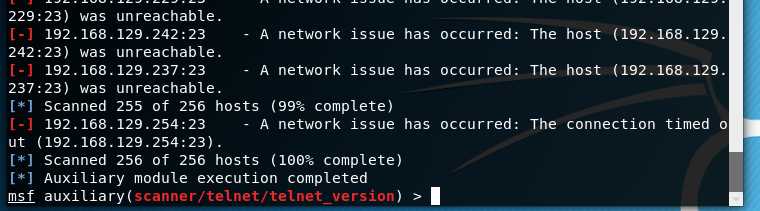

Telnet服务扫描

msf > use auxiliary/scanner/telnet/telnet_version

msf auxiliary(telnet_version) > set RHOSTS 192.168.129.0/24

msf auxiliary(telnet_version) > set THREADS 100

msf auxiliary(telnet_version) > run

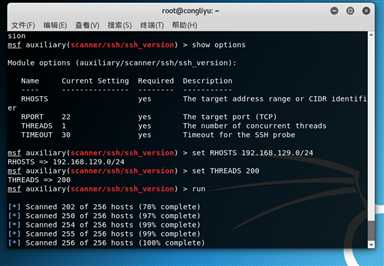

.SSH服务扫描

了解OpenVAS架构,学会搭建OpenVAS环境,可以对同一网段下主机ip进行漏洞扫描,通过阅读漏洞报告并结合漏洞库信息查询综合分析目标主机存在的漏洞,知道如何利用漏洞库信息修复存在的漏洞。

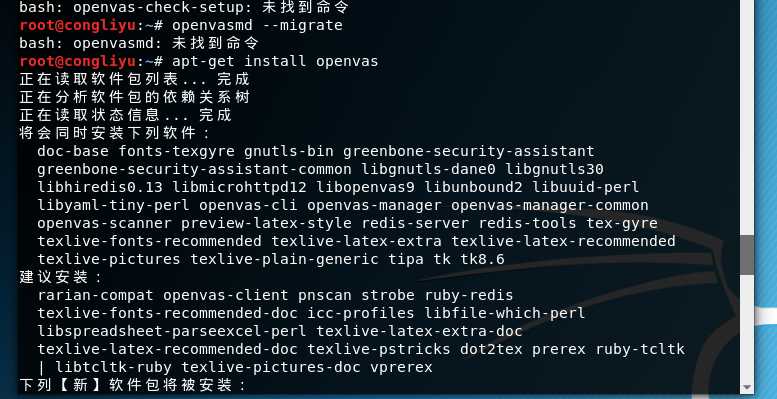

首先用openvas-check-setup来检查虚拟机中openvas的安装情况。

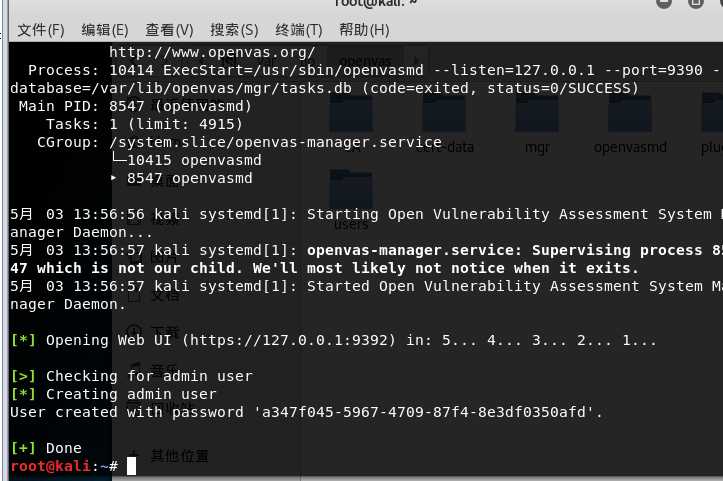

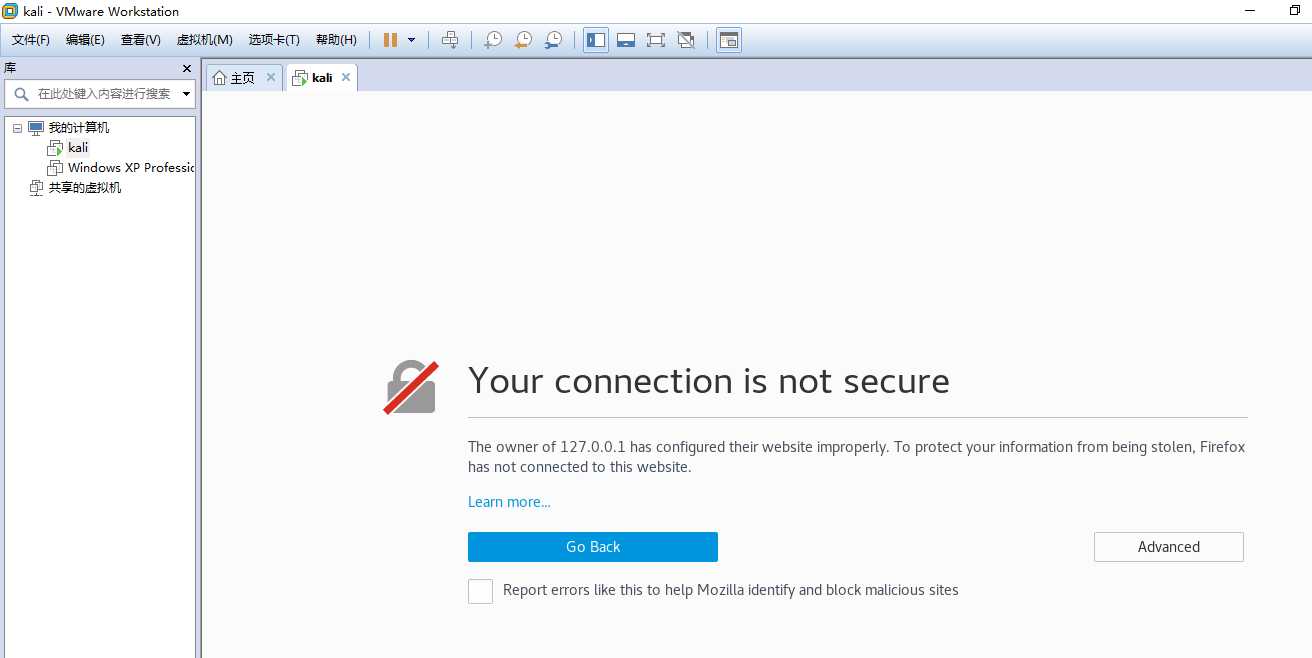

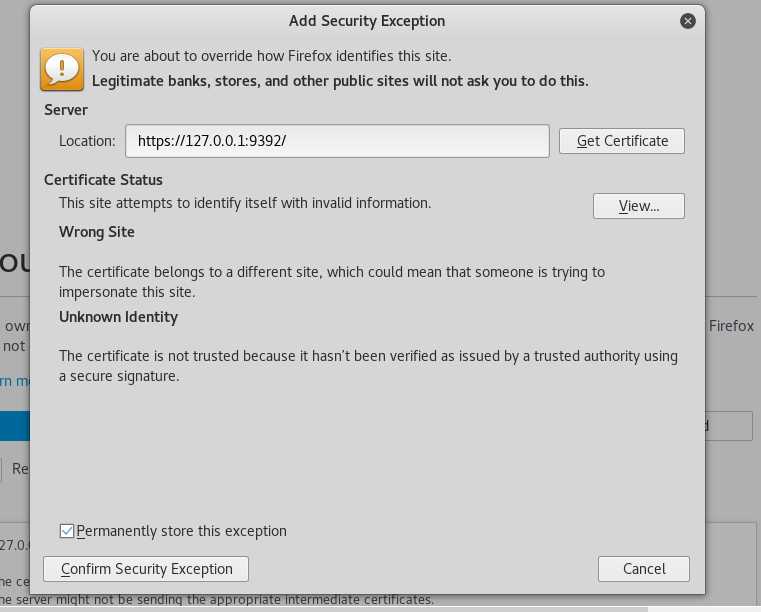

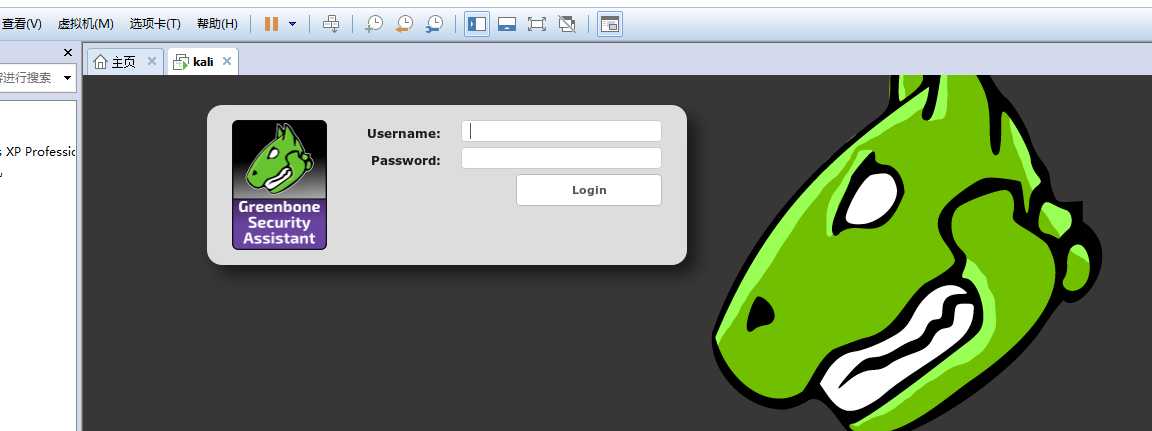

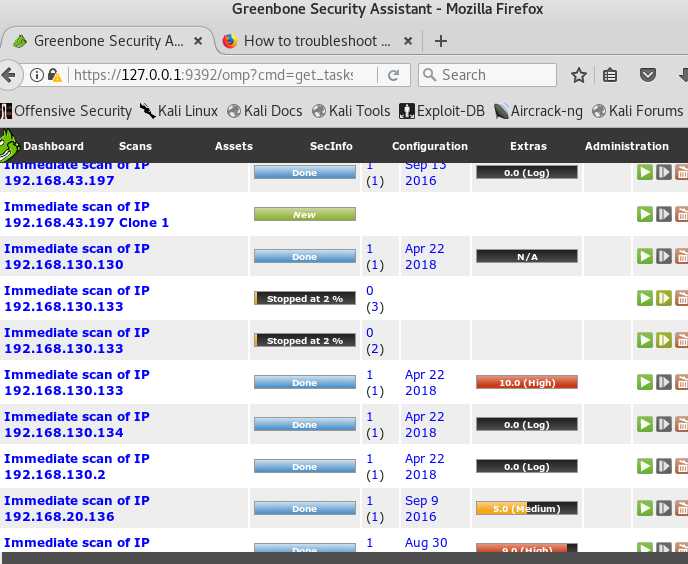

使用openvas-start开启服务,会自动打开浏览器主页https://127.0.0.1:9392:

将证书添加信任可解决上述问题

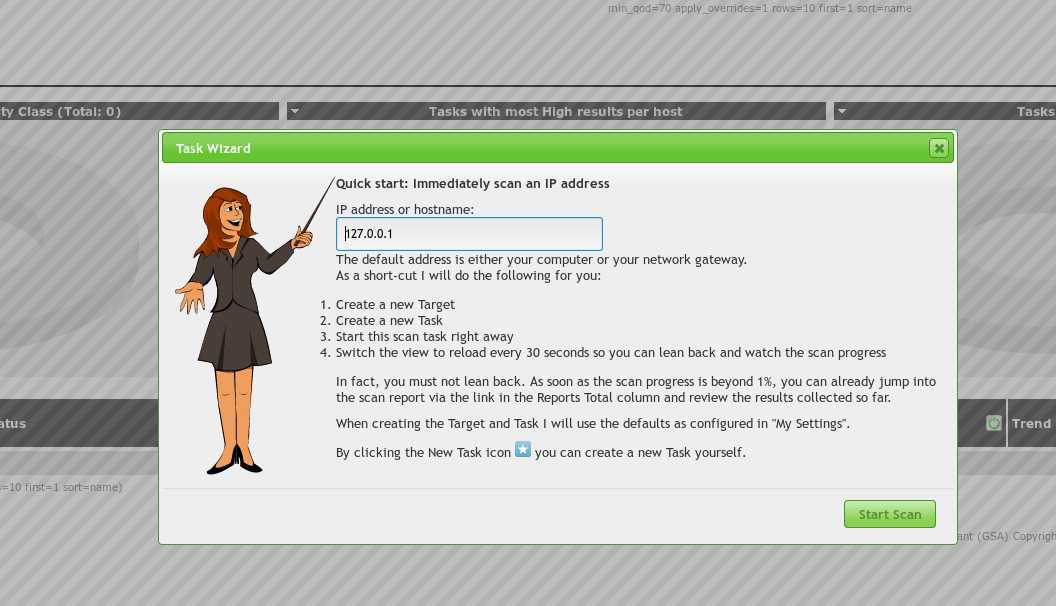

进入后点击Task Wizard新建一个任务向导,在栏里输入待扫描主机的IP地址,并单击Start Scans确认,开始扫描。扫描后检查结果

实验体会

本次实验就是针对信息漏洞进行工具 whois、dig、nslookup的学习和使用,用起来才知道信息泄露太容易了,最后漏洞分析那快没看懂,只能大概看懂一些时间及扫描速度等,因为是英文。

---恢复内容结束---

标签:针对性 png AC 任务 映射 whois 证书 reads task

原文地址:https://www.cnblogs.com/20151208congliyu/p/8988139.html